管理软件供应链中网络安全工具蔓延的三种方法

软件开发组织不断发展,团队成长,项目数量增加。技术堆栈发生变化,技术和管理决策变得更加分散。

在这一演变过程中,该组织的 AppSec 工具组合也在不断增长。在动态组织中,这可能会导致“工具蔓延”。庞大的 AppSec 工具组合包括许多单点解决方案,由不同的团队在不同的时间获取,以服务于不同的(或者在不知不觉中重叠的)目的。

庞大的工具导致数据孤岛具有不同的术语、分配规则和解决方案。这种情况会导致 IT 预算浪费,更糟糕的是,集成、确定优先级和解决威胁可能会非常耗时。

如果您的 AppSec 工具非常庞大,并且您觉得它已经超出了您有效管理它的能力,那么值得投入时间和精力来控制它。这样做将帮助您:

■ 获得从第一行代码到生产的软件供应链的完整可见性和端到端可追溯性。

■ 查看安全工具中存在差距或重叠的地方。

■ 通过消除不能产生增量价值的工具来节省资金。

■ 让安全成为开发过程中不可或缺的一部分,而不是事后才想到的。

■ 通过自动分类和优先级提高安全警报的信噪比。

■ 减少手动工作并自动执行保护操作,所有这些都在一个位置进行。

OX 的 Active ASPM 平台通过以下三种方式帮助您控制 AppSec 工具的蔓延,以便您可以最大限度地提高工具投资的保护、生产力和投资回报率:

1.集成安全警报以消除孤岛

要控制工具蔓延,您首先要解决的问题之一是缺乏可见性。这就是为什么您希望将工具中的警报集成到一个集中的位置。获得对安全问题的集中可见性可以使安全开发更快、更有效:

■ 提高信噪比;让开发人员专注于重要的问题。

■ 在开发过程中尽早发现安全问题。

■ 减少引发冗余或不合时宜的安全问题。

■ 避免因过度优先考虑卫生问题而延迟发布,

■ 查看跨工具的相关问题,表明存在真正的攻击杀伤链。

建造与购买

将 AppSec 工具中的安全问题集成到中央仪表板中是一个好主意。我们看到公司尝试在内部构建这些,但成功率很低。集成如此多的系统既昂贵又耗时。集中查看软件供应链安全问题的更快且更具成本效益的途径是通过交钥匙系统。寻找一个能够在一个易于查看的界面中为您提供所需所有信息的提供商。

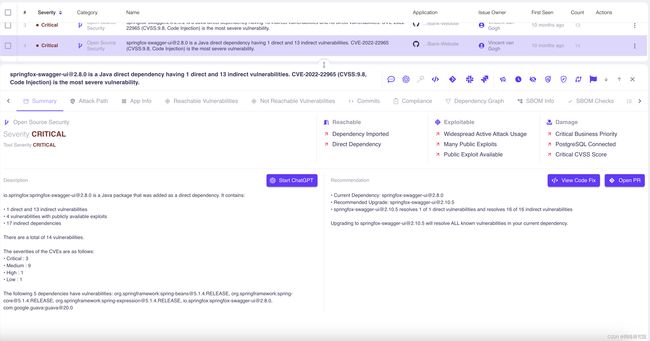

以平台为例,正如您在上面的 OX 仪表板中看到的那样,聚合并显示了来自多个软件项目的多个工具的数千个问题。无论您是构建还是购买,拥有这种可见性都至关重要。这是下一步管理软件供应链中安全工具的先决条件。

2.自动进行问题分类、预防和解决

软件供应链中的工具发出数千个警报的情况并不罕见。它是如此嘈杂,以至于开发人员经常忽略警报。自动化可以通过提高警报信噪比以及自动升级和解决来解决优先级问题,从而实现更快、更安全的软件交付。

为了让您了解可能性,让我们以 OX Security 为例,看看自动化如何在最大限度地减少环境噪音方面发挥重要作用……

自动进行问题分类和优先级排序

每次您创建新的构建时,OX 都会为该构建生成一个知识图,该知识图聚合了管道中的所有不同安全问题。OX 可以删除重复的问题,并根据潜在的业务影响对它们进行优先级排序。如下图所示,数千个原始警报集中到了几百个需要最紧急关注的警报:

优先风险和错误配置由 OX 组织,使用开源框架 OSC&R 作为上下文(稍后将详细介绍 OSC&R)。这使得每个人都更清楚问题的严重性和责任感。这种清晰度有助于在开发过程的早期消除严重的安全问题,并确保出于安全原因阻止发布的决策得到充分合理化并被团队理解。

自动解决和预防问题

安全工具蔓延的其他问题之一是问题的分配和解决不一致。像 OX 这样的平台可以通过自动化修复和工作流程来解决这个问题,还可以提供建议和解释来培训和授权您的团队:

在编码和配置任务期间利用这种智能也很重要,而不仅仅是在构建过程之后被动地利用这种智能。寻找一个集成到开发人员的 IDE、CI/CD 和其他开发人员工具中的平台,以主动预防问题。这样做可以简化您的安全开发流程:

3.使用 OSC&R 框架合理化您的工具组合

最后,您需要确保您使用的框架能够明确您需要保护的内容以及需要关注的威胁。如果您的整个软件供应链都有此功能,则可以将现有工具映射到其中,从而揭示风险覆盖范围中的重叠和差距。

好消息是这个框架已经存在。开放软件供应链攻击参考 ( OSC&R ) 是一项行业标准。它对软件供应链的作用就像Mitre ATT&CK对端点安全的作用一样。如下所示,OSC&R 记录了软件供应链各个部分可能的攻击点和机制:

借助 OSC&R,您可以将 AppSec 工具映射到威胁,并就获取、保留或终止哪些工具做出更明智的决策。OX Security通过扫描您的环境和管道(从云到代码)来自动执行此操作。

扫描时,OX 会自动识别您正在使用哪些工具,以及是否应部署其他工具以最大限度地扩大覆盖范围。您现在应该拥有一个涵盖您的软件供应链的 AppSec 工具组合,没有间隙或重叠。