信息安全技术 实验3 木马及远程控制技术

实验报告

课程: 信息安全技术 班级:1552

姓名:范晨歌、田皓宇

学号:20155226、20155236

指导教师: 李冬冬

实验日期及时间:2017.11.22 15:30-18:00

座位号:36

必修/选修:必修

实验序号:3

实验名称:木马及远程控制技术

实验目的

- 剖析网页木马的工作原理

- 理解木马的植入过程

- 学会编写简单的网页木马脚本

- 通过分析监控信息实现手动删除木马

实验要求

1.了解木马程序及其原理

2.木马病毒的完成以及对于其运行过程的观察

3.通过协议分析器分析木马程序在两台电脑中的行为

实验内容过程与结论:

本练习主机A、B为一组,C、D为一组,E、F为一组。实验角色说明如下:

20155236 范晨歌 主机A

20155226 田皓宇 主机B

主机A、C、E 木马控制端(木马客户端)

主机B、D、F 木马被控端(木马服务器)

下面以主机A、B为例,说明实验步骤。

首先使用“快照X”恢复Windows系统环境。

一.木马生成与植入

1.生成网页木马

(1)主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

(2)主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

(3)主机A生成木马的“服务器程序”。

主机A单击木马操作界面工具栏“配置服务程序”按钮,弹出“服务器配置”对话框,单击“自动上线设置”属性页,在“IP通知http访问地址、DNS解析域名或固定IP”文本框中输入本机IP地址,在“保存路径”文本框中输入“D:\Work\IIS\Server_Setup.exe”,单击“生成服务器”按钮,生成木马“服务器程序”。

(4)主机A编写生成网页木马的脚本。

2.完成对默认网站的“挂马”过程

(1)主机A进入目录“C:\Inetpub\wwwroot”,使用记事本打开“index.html”文件。

(“默认网站”的网站空间目录为“C:\Inetpub\wwwroot”,主页为“index.html”)

(2)对“index.html”进行编辑。在代码的底部加上语句,具体见实验原理|名词解释|iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/Trojan.htm),实现从此网页对网页木马的链接。

3.木马的植入

(1)主机B设置监控。

图 检测监控在“进程监控”|“变化视图”中查看是否存在“进程映像名称”为“Hacker.com.cn.ini”的新增条目。观察进程监控信息,结合实验原理回答下面的问题。 Hacker.com.cn.ini文件是由哪个进程创建的:992 ;

在“服务监控”中单击工具栏中的“刷新”按钮,查看是否存在“服务名称”为“Windows XP Vista” 的新增条目,观察服务监控信息,回答下面的问题。

Windows XP vista服务的执行体文件是:C:\WINDOWS\Hacker.com.cn.ini;

在“文件监控”中查看“文件名”为“C:\WINDOWS\Hacker.com.cn.ini”的新增条目。

在“端口监控”中查看“远程端口”为“8000”的新增条目,观察端口监控信息,回答下面问题:

8000服务远程地址(控制端)地址:172.16.0.58 ;

经过对上述监控信息的观察,你认为在“进程监控”中出现的winlogoin.exe进程(若存在)在整个的木马植入过程中起到的作用是:迷惑管理员,误以为是系统进程,使安装过程及其留下的痕迹不易被发现,自动安装木马;

(4)主机B查看协议分析器所捕获的信息。

二.木马的功能

1.文件管理

(1)主机B在目录“D:\Work\Trojan”下建立一个文本文件,并命名为“Test.txt”。

(2)主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

单击“文件管理器”属性页,效仿资源管理器的方法在左侧的树形列表的“自动上线主机”下找到主机B新建的文件“D:\Work\Trojan\Test.txt”。在右侧的详细列表中对该文件进行重命名操作。

(3)在主机B上观察文件操作的结果。

2.系统信息查看

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息。单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“系统信息”按钮,查看主机B操作系统信息。

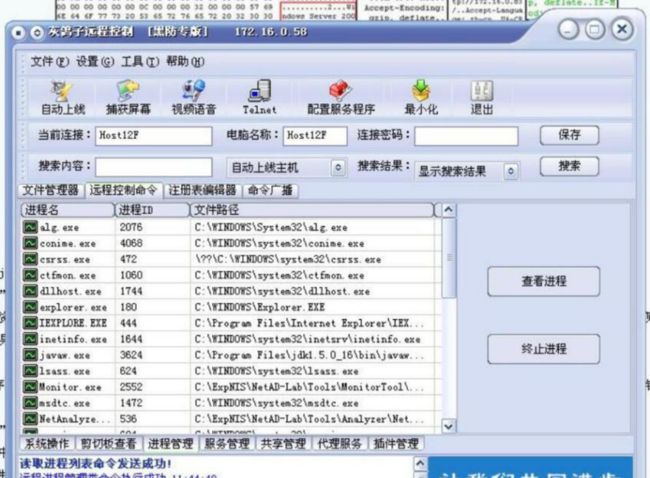

3.进程查看

(1)主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看。

单击“远程控制命令”属性页,选中“进程管理”属性页,单击界面右侧的“查看进程”按钮,查看主机B进程信息。

A进程查看

(2)主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相比较。

4.注册表管理

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINE\Software” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

5.Telnet

主机A操作“灰鸽子远程控制”程序对主机B进行远程控制操作,单击菜单项中的“Telnet”按钮,打开Telnet窗口,使用“cd c:”命令进行目录切换,使用“dir”命令显示当前目录内容,使用其它命令进行远程控制。

查看被控机目录

6.其它命令及控制

主机A通过使用“灰鸽子远程控制”程序的其它功能(例如“捕获屏幕”),对主机B进行控制。

三.木马的删除

1.自动删除

主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。具体做法:选择上线主机,单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“卸载服务端”按钮,卸载木马的“服务器”程序。

2.手动删除

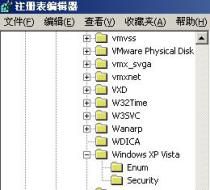

启动注册表编辑器,删除“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Windows XP Vista”节点。

删除后的注册表

重新启动计算机。主机A如果还没卸载灰鸽子程序,可打开查看自动上线主机,已经不存在了。

实验体会

20155236范晨歌

这次实验的完成是根据老师给的图文教程一步步完成的,实验的顺利完成让我们有了一个对网页木马的宏观把握,通过此木马对木马被控端的主机进行随意操作。

并且在此实验之前对网页木马的原理有了一个大致的了解,加上实践过程中,我们既可以通过主机A(控制端)的“灰鸽子远程控制”这一软件来实现效果上的监控,也可以通过主机B(被控端)的监控器和协议分析器来实现流量数据上的监控,从而能更全面的理解木马入侵的过程。

通过这次实验,关键是要通过实践来巩固我们的理论,要能理解实验中的操作背后的深层原因,弄清原理,提高我们的信息防护意识与技能,

20155226田皓宇

这次实验因为实验步骤都很详细,并且我对于木马这一类的计算病毒很感兴趣,我自己还在网上找了很多关于各种病毒的代码,大部分都是很早的那种计算机自带的保护程序一下就能发现的病毒,虽然实验已经做完了,但是实验之后我觉得学习每门课程还是有很大帮助的。

这次实验我觉得很有意义,让我对这门课程有了更大的兴趣,实验后的思考题我也会好好的总结,希望下次实验可以学到更多。

思考题

1.列举出几种不同的木马植入方法。

网页植入:诱惑或者欺骗人们去打开他所制的网页,进而达到植入木马的目的;链接植入:通过标签,在一个正常网站的主页上链接网页木马;下载植入:通过程序的下载进行植入;通过破解防火墙,指定IP进行攻击的植入。人工植入:。早期很多人针对网游投放木马,所以通常会有人带U盘到网吧植入,或者通过自己建的某个带有木马的网站,在网吧登录木马网站进行木马的入侵。

2.列举出几种不同的木马防范方法。

我觉得要从以下两大方面来进行木马防范。

安全的上网行为:不随意登录未知网页,不在无证书的网页中进行敏感操作,更不能在其中输入账号、密码;不随意下载来源不明的软件,不要贪图免费资源,使用正版授权软件;使用外接设备接入计算机时,一定要做好排毒查杀工作。

全面的保护工作:首先要为计算机安装杀毒防护软件,例如金山毒霸、360安全卫士等,并打开防火墙;做好定期查杀、修复漏洞、安装补等工作。