1. Shiro概述

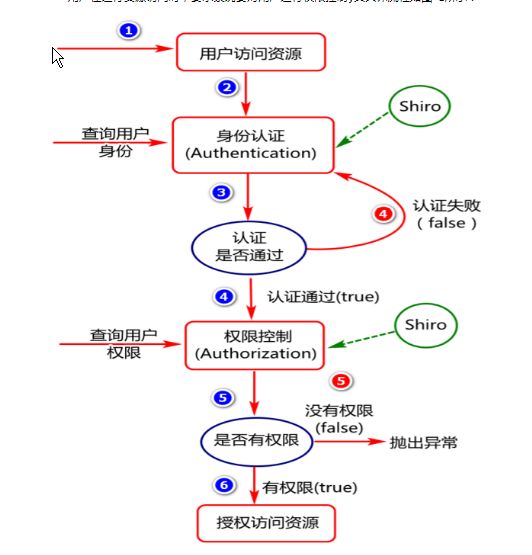

-------Shiro是apache旗下一个开源安全框架(http://shiro.apache.org/),它将软件系统的安全认证相关的功能抽取出来,实现用户身份认证,权限授权、加密、会话管理等功能,组成了一个通用的安全认证框架。使用shiro就可以非常快速的完成认证、授权等功能的开发,降低系统成本。如图:

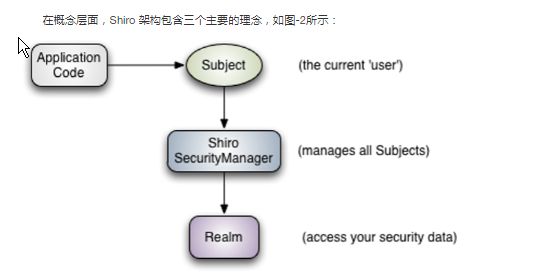

1.1 2. Shiro概要架构

---------注意:

1).Subject 主体对象,负责提交用户认证和授权信息;

2).SecuritvManager:安全管理器,负责认证,授权等业务实现;

3).Realm:领域,负责从数据层获取业务数据;

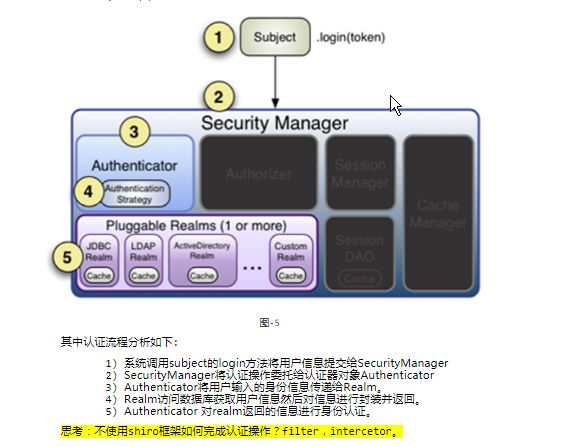

1.1.3 1. Shiro详细架构

hiro框架进行权限管理时,要涉及到的一些核心对象,主要包括:认证管理对象,授权管理对象,会话管理对象,缓存管理对象,加密管理对象以及Realm管理对象(领域对象:负责处理认证和授权领域的数据访问题)等,其具体架构如图-3所示:

2.2. Shiro框架认证拦截实现(filter)

2.2.2步骤实现:

1.添加依赖:

org.apache.shiro

shiro-spring

1.5.3

2.2. Shiro核心对象配置

2.2.1 第一步:创建SpringShiroConfig类。关键代码如下:

package com.cy.pj.common.config;

/**@Configuration 注解描述的类为一个配置对象,

* 此对象也会交给spring管理

*/

@Configuration

public class SpringShiroConfig {

}第二步:在Shiro配置类中添加SecurityManager配置(这里一定要使用org.apache.shiro.mgt.SecurityManager这个接口对象),关键代码如下:

@Bean

public SecurityManager securityManager() {

DefaultWebSecurityManager sManager=

new DefaultWebSecurityManager();

return sManager;

}第三步: 在Shiro配置类中添加ShiroFilterFactoryBean对象的配置。通过此对象设置资源匿名访问、认证访问。关键代码如下:

@Bean

public ShiroFilterFactoryBean shiroFilterFactory (

SecurityManager securityManager) {

ShiroFilterFactoryBean sfBean=

new ShiroFilterFactoryBean();

sfBean.setSecurityManager(securityManager);

//定义map指定请求过滤规则(哪些资源允许匿名访问,哪些必须认证访问)

LinkedHashMap map= new LinkedHashMap<>();

//静态资源允许匿名访问:"anon"

map.put("/bower_components/**","anon");

map.put("/build/**","anon");

map.put("/dist/**","anon");

map.put("/plugins/**","anon");

//除了匿名访问的资源,其它都要认证("authc")后访问

map.put("/**","authc");

sfBean.setFilterChainDefinitionMap(map);

return sfBean;

} 第四步:在PageController中添加一个呈现登录页面的方法,关键代码如下:

@RequestMapping("doLoginUI")

public String doLoginUI(){

return "login";

}第五步:在第三步上面添加这句访问地址的权限:

sfBean.setLoginUrl("/doLoginUI")

如下:

@Bean

public ShiroFilterFactoryBean shiroFilterFactory (

SecurityManager securityManager) {

ShiroFilterFactoryBean sfBean=

new ShiroFilterFactoryBean();

sfBean.setSecurityManager(securityManager);

sfBean.setLoginUrl("/doLoginUI");

//定义map指定请求过滤规则(哪些资源允许匿名访问,

哪些必须认证访问)

LinkedHashMap map=

new LinkedHashMap<>();

//静态资源允许匿名访问:"anon"

map.put("/bower_components/**","anon");

map.put("/modules/**","anon");

map.put("/dist/**","anon");

map.put("/plugins/**","anon");

//除了匿名访问的资源,其它都要认证("authc")后访问

map.put("/**","authc");

sfBean.setFilterChainDefinitionMap(map);

return sfBean;

} 3.3. Shiro框架认证业务实现

3.3.1 实现步骤

1.在SysUserDao接口中,添加根据用户名获取用户对象的方法,关键代码如下:

SysUser findUserByUserName(String username)2.在mapper.xml文件中添加sql语句:

3.直接创建一个ShiroUserRealm类来继承AuthorizingRealm,耦合于Dao接口:代码如下:

package com.cy.pj.sys.service.realm;

@Service

public class ShiroUserRealm extends AuthorizingRealm {

@Autowired

private SysUserDao sysUserDao;

/**

* 设置凭证匹配器(与用户添加操作使用相同的加密算法)

*/

@Override

public void setCredentialsMatcher(

CredentialsMatcher credentialsMatcher) {

//构建凭证匹配对象

HashedCredentialsMatcher cMatcher=

new HashedCredentialsMatcher();

//设置加密算法

cMatcher.setHashAlgorithmName("MD5");

//设置加密次数

cMatcher.setHashIterations(1);

super.setCredentialsMatcher(cMatcher);

}

/**

* 通过此方法完成认证数据的获取及封装,系统

* 底层会将认证数据传递认证管理器,由认证

* 管理器完成认证操作。

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(

AuthenticationToken token)

throws AuthenticationException {

//1.获取用户名(用户页面输入)

UsernamePasswordToken upToken=

(UsernamePasswordToken)token;

String username=upToken.getUsername();

//2.基于用户名查询用户信息

SysUser user=

sysUserDao.findUserByUserName(username);

//3.判定用户是否存在

if(user==null)

throw new UnknownAccountException();

//4.判定用户是否已被禁用。

if(user.getValid()==0)

throw new LockedAccountException();

//5.封装用户信息

ByteSource credentialsSalt=

ByteSource.Util.bytes(user.getSalt());

//记住:构建什么对象要看方法的返回值

SimpleAuthenticationInfo info=

new SimpleAuthenticationInfo(

user,//principal (身份)

user.getPassword(),//hashedCredentials

credentialsSalt, //credentialsSalt

getName());//realName

//6.返回封装结果

return info;//返回值会传递给认证管理器(后续

//认证管理器会通过此信息完成认证操作)

}

....

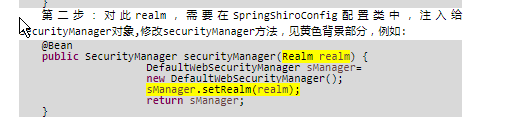

}4.对此realm,需要在SpringShiroConfig配置类中,注入给SecurityManager对象,修改securityManager方法,见黄色背景部分,例如:(在拦截的第二步上面添加两个配置)如下图黄色部分:

5.Controller类实现:

@RequestMapping("doLogin")

public JsonResult doLogin(String username,String password){

//1.获取Subject对象

Subject subject=SecurityUtils.getSubject();

//2.通过Subject提交用户信息,交给shiro框架进行认证操作

//2.1对用户进行封装

UsernamePasswordToken token=

new UsernamePasswordToken(

username,//身份信息

password);//凭证信息

//2.2对用户信息进行身份认证

subject.login(token);

//分析:

//1)token会传给shiro的SecurityManager

//2)SecurityManager将token传递给认证管理器

//3)认证管理器会将token传递给realm

return new JsonResult("login ok");6.第二步:修改shiroFilterFactory的配置,对/user/doLogin这个路径进行匿名访问的配置,查看如下黄色标记部分的代码:

在拦截的第三步添加: map.put("/user/doLogin","anon");

@Bean

public ShiroFilterFactoryBean shiroFilterFactory (

SecurityManager securityManager) {

ShiroFilterFactoryBean sfBean=

new ShiroFilterFactoryBean();

sfBean.setSecurityManager(securityManager);

//假如没有认证请求先访问此认证的url

sfBean.setLoginUrl("/doLoginUI");

//定义map指定请求过滤规则(哪些资源允许匿名访问,哪些必须认证访问)

LinkedHashMap map=

new LinkedHashMap<>();

//静态资源允许匿名访问:"anon"

map.put("/bower_components/**","anon");

map.put("/build/**","anon");

map.put("/dist/**","anon");

map.put("/plugins/**","anon");

** map.put("/user/doLogin","anon"); //authc表示,除了匿名访问的资源,其它都要认证("authc")后才能访问访问**

map.put("/**","authc");

sfBean.setFilterChainDefinitionMap(map);

return sfBean;

} 第七步:第三步:当我们在执行登录操作时,为了提高用户体验,可对系统中的异常信息进行处理,例如,在统一异常处理类中添加如下方法:

@ExceptionHandler(ShiroException.class)

@ResponseBody

public JsonResult doHandleShiroException(

ShiroException e) {

JsonResult r=new JsonResult();

r.setState(0);

if(e instanceof UnknownAccountException) {

r.setMessage("账户不存在");

}else if(e instanceof LockedAccountException) {

r.setMessage("账户已被禁用");

}else if(e instanceof IncorrectCredentialsException) {

r.setMessage("密码不正确");

}else if(e instanceof AuthorizationException) {

r.setMessage("没有此操作权限");

}else {

r.setMessage("系统维护中");

}

e.printStackTrace();

return r;

}3. 认证客户端实现

$(function () {

$(".login-box-body").on("click",".btn",doLogin);

});

function doLogin(){

var params={

username:$("#usernameId").val(),

password:$("#passwordId").val()

}

var url="user/doLogin";

$.post(url,params,function(result){

if(result.state==1){

//跳转到indexUI对应的页面

location.href="doIndexUI?t="+Math.random();

}else{

$(".login-box-msg").html(result.message);

}

});

}4. 退出操作配置实现

@Bean

public ShiroFilterFactoryBean shiroFilterFactory(

SecurityManager securityManager) {

ShiroFilterFactoryBean sfBean=

new ShiroFilterFactoryBean();

sfBean.setSecurityManager(securityManager);

//假如没有认证请求先访问此认证的url

sfBean.setLoginUrl("/doLoginUI");

//定义map指定请求过滤规则(哪些资源允许匿名访问,哪些必须认证访问)

LinkedHashMap map=new LinkedHashMap<>();

//静态资源允许匿名访问:"anon"

map.put("/bower_components/**","anon");

map.put("/build/**","anon");

map.put("/dist/**","anon");

map.put("/plugins/**","anon");

map.put("/user/doLogin","anon");

map.put("/doLogout","logout");

//除了匿名访问的资源,其它都要认证("authc")后访问

map.put("/**","authc");

sfBean.setFilterChainDefinitionMap(map);

return sfBean;

} 4. Shiro框架授权过程实现

第一步:配置bean对象的生命周期管理(SpringBoot可以不配置)。

@Bean

public LifecycleBeanPostProcessor lifecycleBeanPostProcessor() {

return new LifecycleBeanPostProcessor();

}第二步: 通过如下配置要为目标业务对象创建代理对象(SpringBoot中可省略)。

@DependsOn("lifecycleBeanPostProcessor")

@Bean

public DefaultAdvisorAutoProxyCreator defaultAdvisorAutoProxyCreator() {

return new DefaultAdvisorAutoProxyCreator();

}第三步:配置advisor对象,shiro框架底层会通过此对象的matchs方法返回值(类似切入点)决定是否创建代理对象,进行权限控制。

@Bean

public AuthorizationAttributeSourceAdvisor

authorizationAttributeSourceAdvisor (

SecurityManager securityManager) {

AuthorizationAttributeSourceAdvisor advisor=

new AuthorizationAttributeSourceAdvisor();

advisor.setSecurityManager(securityManager);

return advisor;

}

说明:使用框架最重要的尊重规则,框架规则指定了什么方式就使用什么方式。