IntelliJ IDEA、Kotlin、PyCharm 背后公司 JetBrains 遭美国调查!

【CSDN 编者按】大家知道吗?你们常用的开发环境 IntelliJ IDEA 和 PyCharm 、著名编程语言 Kotlin 背后的 JetBrains 公司,因上个月 SolarWinds 被黑客入侵的事件遭美国调查,究竟是怎么回事呢?

整理 | 屠敏、郑丽媛

出品 | CSDN(ID:CSDNnews)

JetBrains 这家捷克软件公司大家有知道吗?没有的话,那学习 Java 的人肯定知道 IntelliJ IDEA,学习 Python 的人也知道 PyCharm,就算没有接触过这两个开发环境,那 Android 官方支持的开发语言 Kotlin 肯定有所耳闻吧?而这三个产品背后的公司正是 JetBrains。或许它并没有微软、甲骨文这类巨头企业发展悠久,但它为开发者提供的软件工具覆盖了 IDE、.NET、编程语言、框架等等。

可就是这“润物细无声”的 JetBrains,最近却摊上事了:据《纽约时报》报道,美国情报机构和私人网络安全调查人员正在对该公司进行调查!主要调查的方向为 JetBrains 是否遭到入侵,旗下的 TeamCity(CI/CD 服务器)产品是否可能成为黑客入侵的途径。

为何不久前刚因市值达到约 70 亿美元并助力其创始人登上彭博亿万富翁指数榜单的 JetBrains 转身就成为了被调查的对象,这或许要从“SolarWinds 黑客事件”说起。

一、SolarWinds 黑客事件

据《华尔街日报》报道,去年 12 月,美国财政部、商务部等多个政府机构遭到攻击。在追踪源头时发现,安全人员发现这些机构的电脑等设备均安装了被植入恶意代码的软件,其来自于知名 IT 公司 SolarWinds 旗下的 Orion 网络监控软件。

在应用中,SolarWinds 的客户包括了”财富美国500强“(Fortune 500)企业、美国所有前十大电信业者、美军所有五大部队、美国国务院、国家安全局,以及美国总统办公室等。而此次黑客事件,可能会影响并波及到 18,000 位用户。

不过,据外媒报道,截止目前,所披露出来的影响范围或仅是冰上一角。在此之下,美国网络安全和基础架构安全局(CISA)发布了紧急指令,指示非军事政府系统停止运行该软件。

不久后,SolarWinds 证实了,在其超过 30 万名的客户中,有不到 18000 个客户在 2020 年 3-6 月期间下载了 SolarWinds Orion 更新,其中就可能包括恶意软件。而这些恶意软件可能进行秘密运作,从入侵的系统中盗窃有价值的知识产权、机密和专有数据、电子邮件和其他有价值的信息。

事情发生后,经调查,美 FBI、NSA、网络安全与基础设施安全局 (CISA) 和国家情报总监办公室 (ODNI) 近日正式发表联合声明称:俄罗斯很可能是攻击 SolarWinds 供应链的源头。

与此同时,国外知名的安全公司 fireeye 也发布了分析报告《Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor》,详细披露了该攻击事件的技术细节以及检测规则。

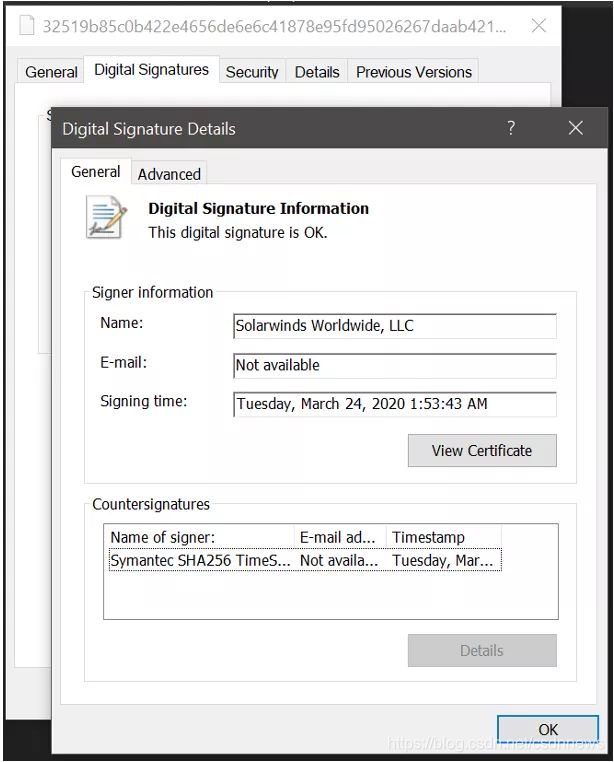

SolarWinds.Orion.Core.BusinessLayer.dll 是 Orion 软件框架 的SolarWinds 数字签名组件,黑客通过修改该文件并植入了一个后门,该后门通过 HTTP 与第三方服务器进行通信。

在放入木马之后,经过长达两周的初始休眠期后,它会检索并执行称为“Jobs”的命令,这些命令包括传输文件、执行文件、对系统进行配置文件、重新启动计算机以及禁用系统服务的功能。

此外,该恶意软件伪装成 Orion 改进程序(OIP)协议的网络流量,并将侦察结果存储在合法的插件配置文件中,从而使其能够与合法的 SolarWinds 活动融合在一起。黑客基于此可以远程控制安装木马的计算机。

二、JetBrains 牵扯其中?

不过,这和 JetBrains 又是如何扯上关系的?

据了解,JetBrains 的创始人有三位,分别是 Sergey Dmitriev、Eugene Belyaev 及 Valentin Kipiatkov,均来自俄罗斯。JetBrains 凭借其优秀的软件产品,全美财富 100 强公司中有 79 家是其客户,有 30 万家企业的开发人员在使用其产品,SolarWinds 就是其中之一。

据《纽约时报》报道,调查人员查的正是 JetBrains 旗下的 TeamCity ,该产品允许开发人员在软件代码发布之前对其进行测试和交换。网络专家指出, TeamCity 可能是黑客入侵的途径,因为通过破坏 TeamCity 或利用客户使用的版本差异,俄罗斯黑客可以轻松在众多用户中植入恶意代码。

同时 TeamCity 的使用非常广泛,因此专家认为必须确定这款软件是否存在漏洞,攻击者是否可能通过盗窃用户密码或利用过时版本软件的漏洞入侵 TeamCity 的客户。

SolarWinds 周三证实,确实使用了 JetBrains 旗下的 TeamCity 以软件开发,并且正在调查该软件,作为系统入侵调查的一部分。

不过 SolarWinds 表示,尚未确认 JetBrains 与此次黑客入侵有明确联系。

三、JetBrains 回应!

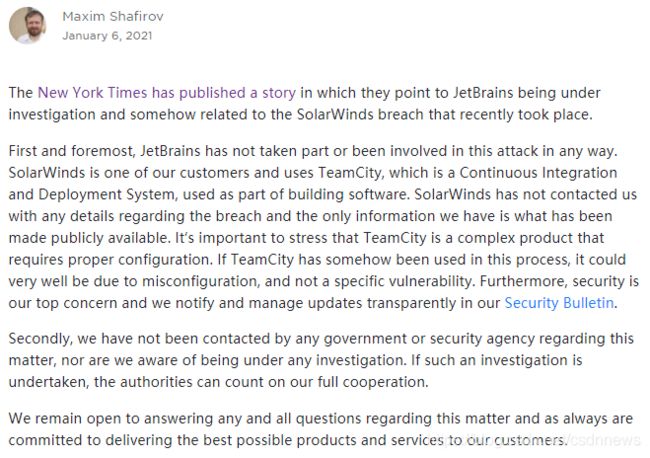

随后 JetBrains 于 1 月 6 日进行了正面的回应,否定《纽约时报》所报道的正在被调查一事,并称“JetBrains 并未以任何方式参与或涉及到此次攻击中。”

JetBrains 表示,“SolarWinds 仅是作为其使用 TeamCity 产品的一位客户。TeamCity 是一款持续集成 CI 服务器工具,于 2006 年 10 月首次发布,旨在为广大用户提供了全面、预先集成的解决方案。SolarWinds 尚未与我们联系以获取有关违规的任何详细信息,而我们仅有的信息都是公开可用的信息。

需要强调的是,TeamCity 是一个复杂的产品,需要适当的配置。如果在此过程中使用了 TeamCity,则很可能是由于配置错误而并非是特定漏洞引起的。此外,安全是我们的首要任务,我们在安全公告中透明地通知和管理更新。

其次,没有任何政府或安全机构就此事与我们联系,也没有任何调查的可能。如果进行了这样的调查,我们会积极配合。

我们始终愿意回答有关此问题的所有问题,并且一如既往地致力于为我们的客户提供最佳的产品和服务。”

对此,你怎么看?

参考链接:

https://www.nytimes.com/2021/01/06/us/politics/russia-cyber-hack.html

https://blog.jetbrains.com/teamcity/2021/01/statement-on-the-story-from-the-new-york-times-regarding-jetbrains-and-solarwinds/