CTF-攻防世界-MISC-新手练习区(001-012)

目录

MISC 新手练习区

this_is_flag

give_you_flag

坚持60s

gif

掀桌子

如来十三掌

stegano

SimpleRAR

base64stego

ext3

功夫再高也怕菜刀

MISC 新手练习区

this_is_flag

题目描述:Most flags are in the form flag{xxx}, for example:flag{th1s_!s_a_d4m0_4la9}

flag:

flag{th1s_!s_a_d4m0_4la9}

题目描述:菜猫给了菜狗一张图,说图下面什么都没有

下载附件得到一个pdf文件,里面有一张图片,根据题目描述,猜测flag可能在图片下面,

使用转换工具将pdf转换为word,打开文件拿开图片即可得到flag

flag:

flag{security_through_obscurity}

give_you_flag

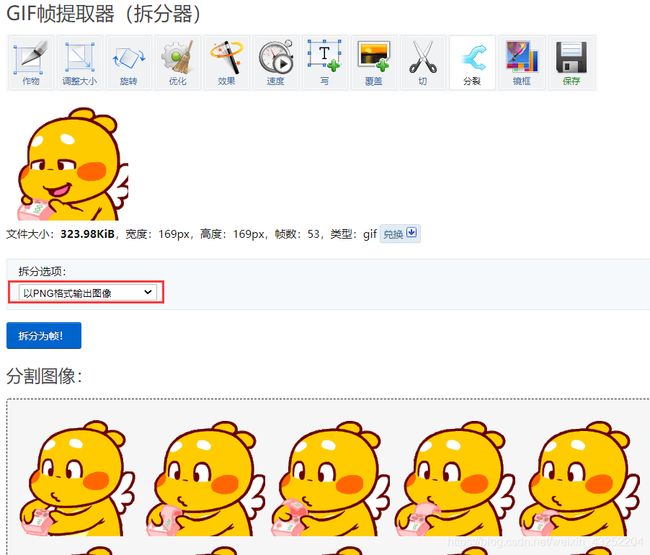

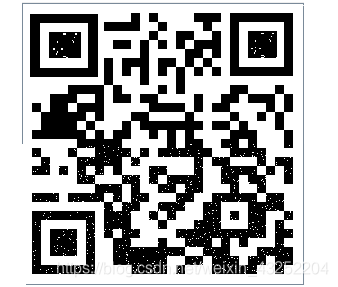

常规操作,得到一张git的图片,在播放该gif的时候闪过了一张二维码,有戏

使用在线GIF帧提取器(拆分器):https://ezgif.com/split

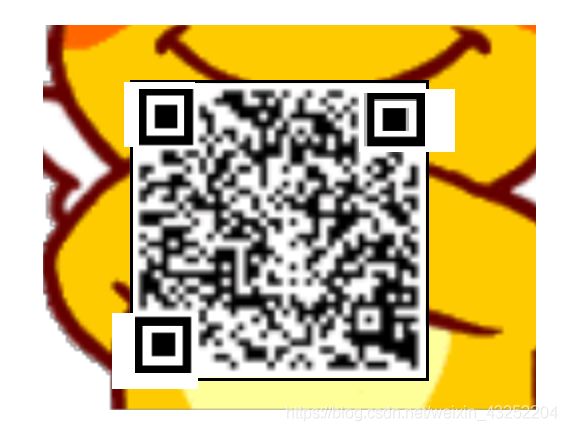

得到52张图片,其中第49张有二维码,打开发现二维码是残缺的,但是只少三个角,具有普遍性,自己随便找个二维码,把这三个角补上。

笔者这里自己用画图工具不了三个角上去

flag:

flag{e7d478cf6b915f50ab1277f78502a2c5}

坚持60s

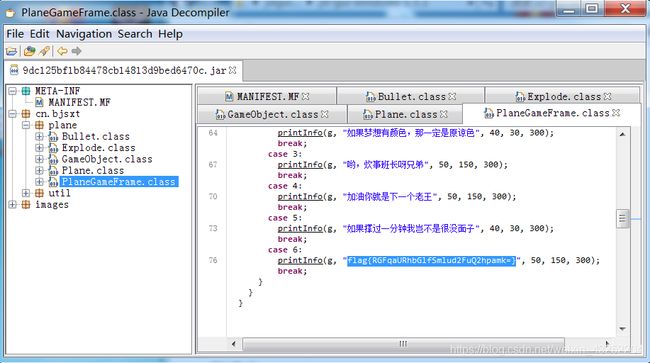

使用jd-gui工具分析游戏源码

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

base64解码之后得到flag

flag:

flag{DajiDali_JinwanChiji}

gif

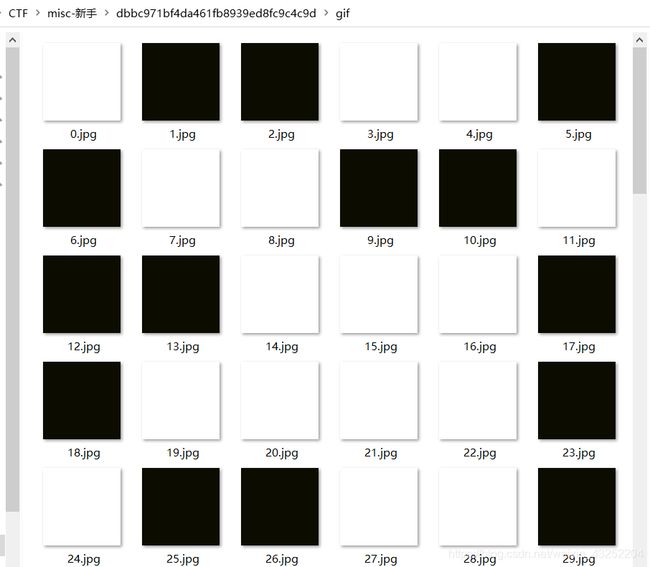

常规操作,之后得到该文件常规操作,之后得到该文件夹,由于只有黑白两张图片,想到了二进制,

黑图代表1,白图代表0

得到二进制字符串

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

使用在线二进制转字符串:http://www.txttool.com/wenben_binarystr.asp

flag:

flag{FuN_giF}

掀桌子

题目描述:菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

看了wp,解题思路:每两个一组,将16进制转换为10进制,减去128以后输出 ascii。(这。。)

string="c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2"

flag = ""

for i in range(0,len(string),2):

s="0x" + string[i] + string[i+1]

flag += chr(int(s,16)-128)

print(flag)运行结果

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

flag:

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

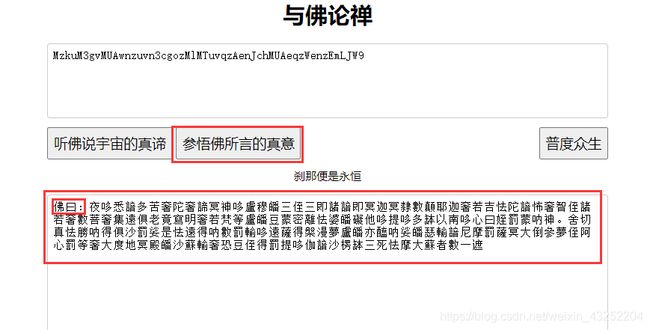

如来十三掌

常规操作之后得到一个word文档,打开之后一脸懵逼,查看wp之后才发现是密语,通过提示,使用与佛论禅这个网站进行解密

http://www.keyfc.net/bbs/tools/tudoucode.aspx

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

得到的密文通过rot13(跟题目“如来13十三掌对应”)解码

ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9

得到的密文再通过base64解码即可得到flag

flag:

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

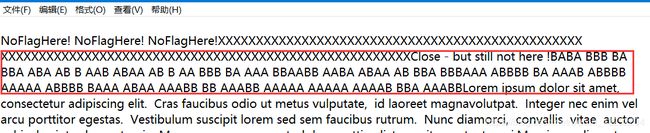

stegano

使用火狐浏览器打开pdf,全选复制粘贴至记事本,发现一串AB组成的字符串

B 换成 -

A 换成 .

空格换成 /

转换成摩斯电码

-.-./---/-./--./.-./.-/-/..-/.-../.-/-/../---/-./.../--..--/..-./.-../.-/--./---.../.----/-./...-/.----/...../.----/-.../.-../...--/--/...--/...../...../....-/--./...--

解码之后得到

CONGRATULATIONS,FLAG:1NV151BL3M3554G3

将其转换为小写字母,即为flag

flag:

flag{1nv151bl3m3554g3}

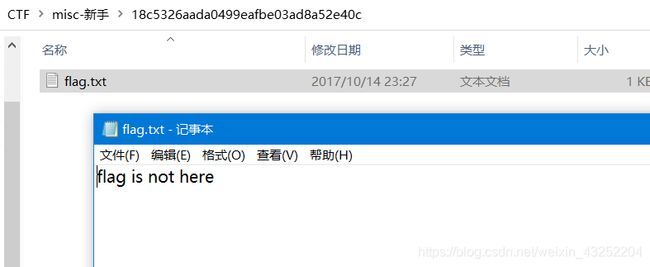

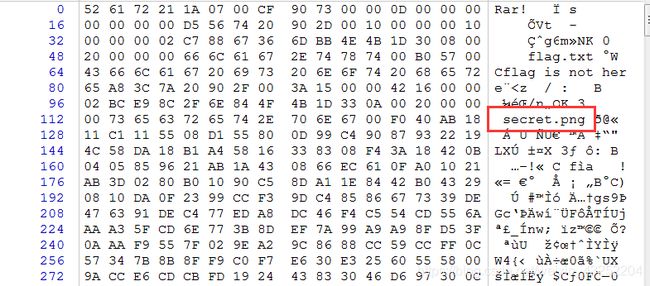

SimpleRAR

常规操作之后得到一个flag.txt的文件

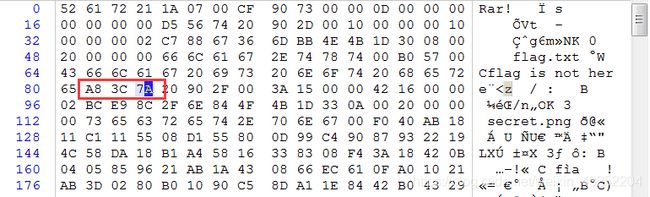

使用winhex分析该rar压缩文件

A8 3C 7A :子块

A8 3C 74 :文件块

我们需要的是文件块而不是子块,将其替换为文件块(A8 3C 7A ->A8 3C 74)

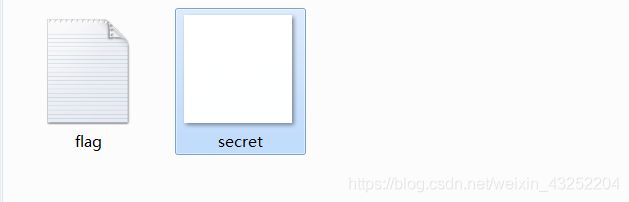

修改完成之后,将其保存,再次进行解压,出现一个新的文件secret.png

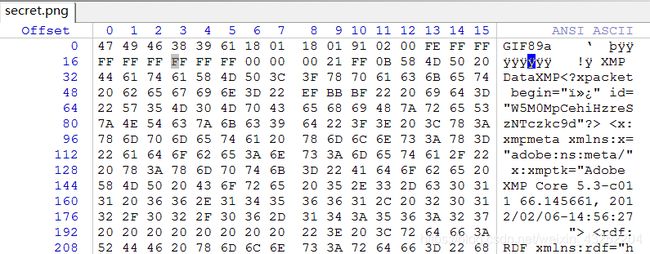

使用winhex对该文件进行分析,发现其文件头为GIF,修改后缀为.gif

使用在线GIF拆分工具对该gif文件进行分解得到两张png的图片

https://ezgif.com/split/

得到的图片如下:

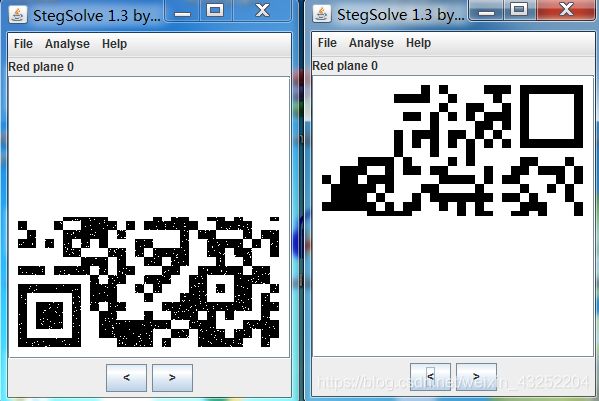

使用stegsolve工具分析这两张图片,得到两张二维码的图片,

我这里使用画图工具,将此二维码拼接完整,手机扫码得到flag

flag:

flag{yanji4n_bu_we1shi}

史上最复杂,没有之一。

base64stego

常规操作之后得到一个stego.txt的文本文件,里面存在好多组base64编码之后的密文,没有头绪,查看wp后发现是base64隐写,使用以下代码解密

import base64

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('stego.txt', 'rb') as f:

bin_str = ''

for line in f.readlines():

stegb64 = str(line, "utf-8").strip("\n")

rowb64 = str(base64.b64encode(base64.b64decode(stegb64)), "utf-8").strip("\n")

offset = abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum = stegb64.count('=') #no equalnum no offset

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print(''.join([chr(int(bin_str[i:i + 8], 2)) for i in range(0, len(bin_str), 8)])) #8 位一组运行得到flag

flag:

flag{Base_sixty_four_point_five}

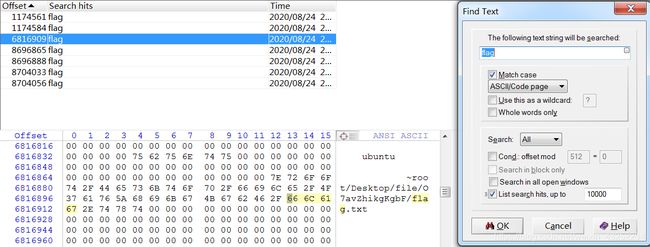

ext3

拿到附件,使用winhex分析一下,ctrl+F搜索flag字眼,找到flag.txt所在的文件目录

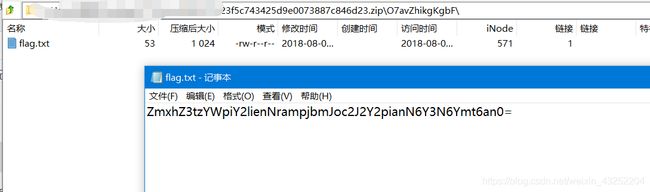

添加.zip后缀,使用7z(笔者这里尝试用winrar失败了)解压缩工具打开该压缩文件,找到)07avZhikgKgdF目录下的flag.txt,打开即可得到密文

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0=

使用base64解码,即可得到flag

flag:

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

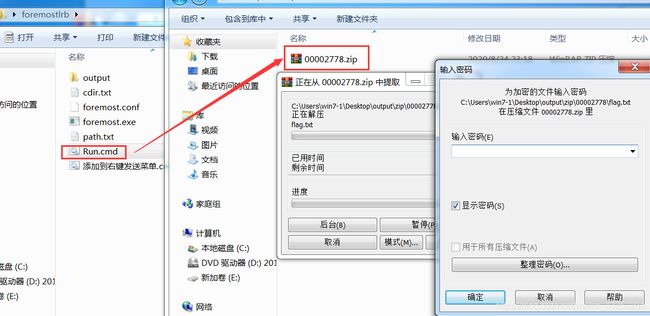

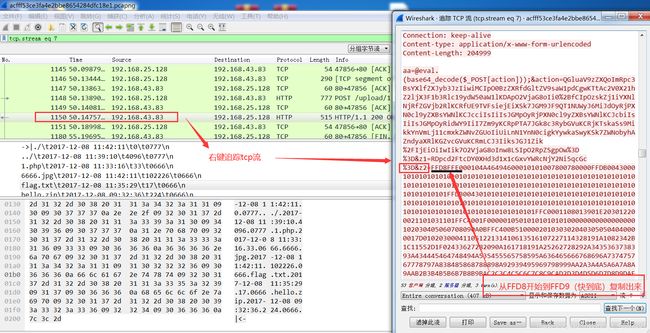

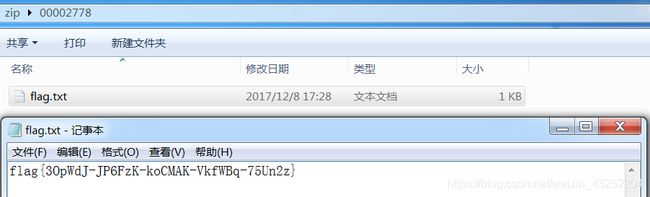

功夫再高也怕菜刀

使用foremost工具分解该附件得到一个加密的压缩包

获取压缩密码。我们使用wireshark

将其粘贴至winhex新建文件中,后缀为.jpg,将其打开即可得到压缩密码

解压成功

flag:

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

刷完之后,感觉这个新手区的讲道理比高手进阶区的要难哦!!!