【干货】web安全基础学习之SSRF漏洞

一、SSRF简介

SSRF(Server-Side Request Forgery),服务器端请求伪造,利用漏洞伪造服务器端发起请求,从而突破客户端获取不到数据限制。

二、SSRF的危害

ssrf漏洞的危害可以通过ssrf漏洞可以对内网或本地机器进行主机发现,服务版本探测或者针对内网或本地一些薄弱的应用进行攻击,同时利用ssrf漏洞还可以时服务器主动发起请求,从而做为一个攻击跳板或者绕过CDN找到其服务器的真实ip。

三、SSRF的成因

由于有的web应用需要实现从其它服务器上获取资源的功能,但是没有对url进行限制,导致可以构造非本意的url对内网或者其它服务器发起恶意请求。

大部分的web服务器架构中,web服务器自身都可以访问互联网和服务器所在的内网。

编辑搜图

请点击输入图片描述

四、SSRF的作用

1.内外网的端口和服务扫描

2.主机本地敏感数据的读取

3.内外网主机应用程序漏洞的利用

4.内外网Web站点漏洞的利用

5.攻击内外网的web应用。sql注入、struct2、redis等

五、SSRF 易出现位置

1.社交分享功能:获取超链接的标题等内容进行显示

2.转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

3.在线翻译:给网址翻译对应网页的内容

4.图片加载/下载:例如富文本编辑器中的点击下载图片到本地;通过URL地址加载或下载图片

5.图片/文章收藏功能:主要其会取URL地址中title以及文本的内容作为显示以求一个好的用具体验

6.云服务厂商:

它会远程执行一些命令来判断网站是否存活等,所以如果可以捕获相应的信息,就可以进行ssrf测试

7.网站采集,网站抓取的地方:一些网站会针对你输入的url进行一些信息采集工作

8.数据库内置功能:数据库的比如mongodb的copyDatabase函数

9.邮件系统:比如接收邮件服务器地址

10.编码处理, 属性信息处理,文件处理:

比如ffpmg,ImageMagick,docx,pdf,xml处理器等

11.未公开的api实现以及其他扩展调用URL的功能:

可以利用google 语法加上这些关键字去寻找SSRF漏洞一些的url中的关键字:share、wap、url、link、src、source、target、u、3g、display、sourceURl、imageURL、domain……

12.从远程服务器请求资源(upload from url 如discuz!;import & expost rss feed 如web blog;使

用了xml引擎对象的地方 如wordpress xmlrpc.php)

六、SSRF的PHP相关函数

1、file_get_content()

(1)简介

file_get_contents() 把整个文件读入一个字符串中。

该函数是用于把文件的内容读入到一个字符串中的首选方法。

提示:

该函数是二进制安全的。(意思是二进制数据(如图像)和字符数据都可以使用此函数写入。)

(2)实例

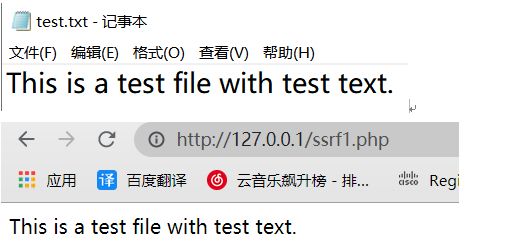

| echo file_get_contents("test.txt"); ?> |

上面的代码将输出:

This is a test file with test text.

实例2:

获取某个网址页面的源代码也可以使用file_get_contents() 函数

| if(isset($_POST['url'])) { $content=file_get_contents($_POST['url']); $filename='./ssrfimages/'.rand().'.img';\ //ssrfimages需要事先创建 file_put_contents($filename,$content); echo $_POST['url']; $img=" } echo $img; ?> |

上面的代码将输出:

url地址所对应的内容.

注意:

如果要打开有特殊字符的 URL (比如说有空格),就需要使用

urlencode()

进行 URL 编码。

-

fsockopen()

(1)简介

fsockopen —打开Internet或Unix域套接字连接

(2)参量

hostname

如果安装了OpenSSL支持,则可以在ssl://或tls://前面hostname加上前缀,以通过TCP / IP使用SSL或TLS客户端连接来连接到远程主机。

port

端口号。对于不使用端口的传输,例如unix://,可以将其省略并用-1跳过。

errno

如果提供,则保存在系统级connect()调用中发生的系统级错误号。

如果返回的errno值为0且函数返回FALSE,则表明在connect()调用之前发生了错误。这很可能是由于初始化套接字时出现问题。

errstr

错误消息为字符串。

timeout

连接超时,以秒为单位。

注意事项:

如果您需要设置超时以通过套接字读取/写入数据,请使用stream_set_timeout(),因为fsockopen()的timeout参数仅在连接套接字时适用。

(3)实例:

| $fp = fsockopen("172.16.12.14", 80, $errno, $errstr, 30); if (!$fp) { echo "$errstr ($errno) \n"; } else { $out = "GET / HTTP/1.1\r\n"; $out .= "Host: 172.16.12.14\r\n"; $out .= "Connection: Close\r\n\r\n"; fwrite($fp, $out); while (!feof($fp)) { echo fgets($fp, 128); } fclose($fp); } ?> |

| $host=$_GET['url']; $fp = fsockopen("$host", 80, $errno, $errstr, 30); if (!$fp) { echo "$errstr ($errno) } else { $out = "GET / HTTP/1.1\r\n"; $out .= "Host: $host\r\n"; $out .= "Connection: Close\r\n\r\n"; fwrite($fp, $out); while (!feof($fp)) { echo fgets($fp, 128); } fclose($fp); } ?> |

3、curl_exec()

(1)简介

执行一个cURL会话

执行给定的cURL会话。

这个函数应该在初始化一个cURL会话并且全部的选项都被设置后被调用。

(2)实例:

| 获取一个网页 // 创建一个cURL资源 $ch = curl_init(); // 设置URL和相应的选项 curl_setopt($ch, CURLOPT_URL, "172.16.12.14/ssrf1.php"); curl_setopt($ch, CURLOPT_HEADER, 0); // 抓取URL并把它传递给浏览器 curl_exec($ch); // 关闭cURL资源,并且释放系统资源 curl_close($ch); ?> |

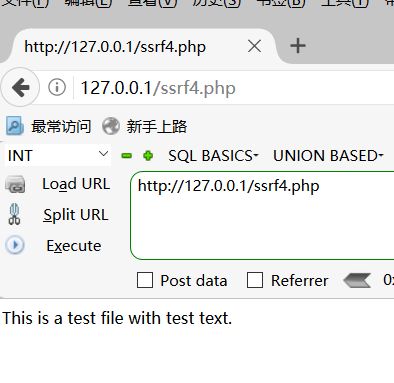

| if(isset($_GET['url'])) { $link=$_GET['url']; //$filename='./'.rand().'.txt'; $curlobj=curl_init($link); //创建一个curl资源 curl_setopt($curlobj,CURLOPT_FILE,$link); //这个文件将是你放置传送的输出文件 curl_setopt($curlobj,CURLOPT_HEADER,0); //不返回头部信息 $result=curl_exec($curlobj); curl_exec($curlobj); //抓取url资源并将它传递给游览器 curl_close($curlobj); //关闭cURL资源,并且释放系统资源 //fclose($link); //file_put_contents($filename, $result); echo $result; } |

七、SSRF防御方式

1、过滤返回的信息,如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

2、统一错误信息,避免用户可以根据错误信息来判断远程服务器的端口状态。重定向指定的页面。

3、限制请求的端口,比如80,443,8080,8090。

4、禁止不常用的协议,仅仅允许http和https请求。可以防止类似于file:///,gopher://,ftp://等引起的问题。

5、使用DNS缓存或者Host白名单的方式。