华为&思科基础配置笔记

华为ensp与思科Packet Tracer配置命令笔记

本人是网络工程的学生,因为专业课作业经常要配置,命令记不住,上网查配置太浪费时间了,回头重新学习一下,记录基础配置命令,方便回顾,有错的地方,欢迎指出!

进入配置

##华为

system-view

[Huawei]sysname LSW1 \\修改主机名称为LSW1

##思科

Switch>enable \\进入特权执行模式

Switch #configure terminal \\进入全局配置模式

Switch(config)#hostname MS1 \\修改主机名为MS1

端口组

#华为

[Huawei]port-group 1 \\建立编号为1端口组

[Huawei-port-group-1]group-member g0/0/1 to g0/0/2

[Huawei-port-group-1]group-member g0/0/3 g0/0/5

#思科

Router(config)#int range g0/0/1-2

Router(config)#int range g0/0/1,g0/0/2

VTY用户界面

华为

VTY是一个虚拟终端远程连接

接入方式:telnet(默认)、ssh

认证方式:password、AAA、none(不安全)

telnet

#password方式

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode password

[Huawei-ui-vty0-4]set authentication password simple/cipher 密码

[Huawei-ui-vty0-4]user privilege level 15(最高级)

#AAA认证

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei]aaa

[Huawei-aaa]local-user huawei password simple/cipher 密码

Info: Add a new user.

[Huawei-aaa]local-user huawei service-type telnet //设置账号的服务类型

[Huawei-aaa]local-user huawei privilege level 15

----------------------------------

[Huawei-ui-vty0-4]idle-timeout 0 0 //永不超时

ssh

[Huawei]stelnet server enable //开启SSH协议

[Huawei]rsa local-key-pair create //生成密钥对

Info: Succeeded in starting the Stelnet server.

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode aaa

[Huawei-ui-vty0-4]protocol inbound ssh

[Huawei]aaa

[Huawei-aaa]local-user huawei password simple/cipher 密码

Info: Add a new user.

[Huawei-aaa]local-user huawei service-type ssh //设置账号的服务类型

[Huawei-aaa]local-user huawei privilege level 15

##交换机需要配置

[Huawei]ssh user huawei authentication-type all //定义ssh用户的认证模式

Info: Succeeded in adding a new SSH user.

[Huawei]ssh authentication-type default password

#终端

[Huawei]ssh client first-time enable \\SSH客户端初始设置

思科

telnet

Router(config)#line vty 0 4 \\进入VTY线路配置模式

Router(config-line)#password Cisc0 \\配置验证密码

Router(config-line)#login \\配置启用密码验证

Router(config-line)#Transport input telnet \\配置仅能通过Telnet远程访问该交换机

Router(config-line)#execute-time 30 \\配置超时时间

Router(config-line)#privilege level 15 \\Router(config)#enable password

ssh

Router(config)hostname R2

R2(config)#ip domain-name cisco.com //配置域名为man.com

R2(config)#crypto key generate rsa //生成加密密钥,默认秘钥长是512,是版本一

R2(config)#username man secret cisco //在本地创建一个用户名为man并且加密密码为cisco的用户。

R2(config-line)#transport input ssh //启用SSH登陆

R2(config-line)#login local //采用本地验证

R2(config)enable password cisco //为特权模式设置密码

R2(config)#ip ssh time-out 120 //修改超时时间

R2(config)#ip ssh authentication-retries 1 //修改重认证次数。

R2(config)#ip ssh version 2 //修改版本

Switch#ssh -v 2 -l cisco 10.0.0.2 //秘钥长度大于512,版本号为2

Console用户界面

华为

Console接口是典型的配置接口(物理接口)

接入方式:telnet(默认)、ssh

认证方式:password、AAA、none(不安全)

[Huawei]user-interface console 0

[Huawei-ui-console0]authentication-mode password

[Huawei-ui-console0]set authentication password simple 123

[Huawei-ui-console0]idle-timeout 30

-----------ssh认证方式跟上面vty配置差不多-----------

思科

Router(config)#line console 0 \\进入Console线路配置模式

Router(config-line)#password Class \\配置验证密码

Router(config-line)#login \\配置启用密码验证

Router(config-line)#execute-time 30 \\配置超时时间

端口安全

华为

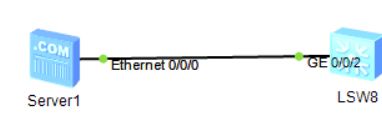

server1的mac地址绑定在g0/0/2上,其他设备连接便触发端口安全防护机制

##保护动作protect、shudown、restrict

[S7]interface Eth0/0/1 \\进入端口视图

[S7-Ethernet0/0/1]port-security enable \\开启端口安全

[S7-Ethernet0/0/1]port-security max-mac-num 3 \\将最大安全MAC地址数量设置为3

[S7-Ethernet0/0/1]port-security mac-address sticky \\开启Sticky MAC功能

[S7-Ethernet0/0/1]port-security mac-address sticky 5678-5678-5678 vlan 1 \\将MAC地址5678-5678-5678静态绑定在本端口上(一个MAC地址只能绑定在一个端口上)

[S7-Ethernet0/0/1]port-security protect-action shutdown \\配置保护动作为关闭

思科

##保护动作protect、shudown、restrict

#进入接口

Switch(config-if)#switchport mode access \\端口安全必须是access模式,默认dynamic auto模式不支持端口安全

Switch(config-if)#switchport port-security \\开启端口安全,如果是第一次开启,就启动端口安全的默认设置

Switch(config-if)#switchport port-security maximum 1 \\最大安全MAC地址数量设置为1

Switch(config-if)#switchport port-security violation protect \\违规模式(保护动作)配置为保护

Switch(config-if)#switchport port-security mac-address 3456.3456.3456 \\绑定MAC在端口上

Switch(config-if)#switchport port-security mac-address sticky \\配置启用Sticky MAC功能(自动学习)

vlan

vlan–虚拟局域网,在二层网络划分多个广播域,相互隔离,不同vlan之间通信需要三层路由器参与

作用:减少广播风暴、增强局域网安全性、提高网络带宽利用率等

vlan端口类型

数据帧在通过vlan端口时,会加上vlan tag进行标记,或者判断vlan tag是否与端口pvid是否一致,来确定数据包的丢弃/转发,

实现广播域的隔离。

基于端口的vlan分配

创建vlan

[Huawei]vlan batch 10 20 30 40 50 //创建vlan

#思科

Switch(config)#vlan 10

access

[Huawei-GigabitEthernet0/0/2]port link-type access \\将接口组中的接口配置为access模式

[Huawei-GigabitEthernet0/0/2]port default vlan 10 \\将接口PVID设置为VLAN 10

#思科

Switch(config-if)#switchport mode access \\设置端口为access模式

Switch(config-if)#switchport access vlan 10 \\将端口分配到VLAN 10

Trunk

[Huawei-GigabitEthernet0/0/2]port link-type trunk

[Huawei-GigabitEthernet0/0/2]port trunk pvid vlan 10 \\设置接口PVID为50

[Huawei-GigabitEthernet0/0/2]port trunk allow-pass vlan 10 20 30 40 50 \\\\配置该接口允许VLAN 10-50通信

#思科

二层交换机:

Switch(config-if)#switchport mode trunk \\配置模式为Trunk

Switch(config-if)#switchport native vlan 40 \\配置本征VLAN为VLAN 40

三层交换机:

Switch(config-if)#switchport trunk encapsulation dot1q \\配置封装协议(先配置封装协议,才能配置端口模式为trunk)

Switch(config-if)#switchport mode trunk \\配置模式为Trunk

Switch(config-if)#switchport native vlan 40 \\配置本征VLAN为VLAN 40

Hybrid

[Huawei-GigabitEthernet0/0/2]port link-type hybrid

[Huawei-GigabitEthernet0/0/2]port trunk pvid vlan 10 \\设置接口PVID为50

[Huawei-GigabitEthernet0/0/2]port hybrid untagged vlan 50

[Huawei-GigabitEthernet0/0/2]port hybrid tagged vlan 10 20 30 40

#思科没有hybrid模式

vlan间通信

传统vlan间通信

每个vlan都需要使用一个路由器LAN口,拓展性差,成本高

| 源设备(LSW2) | 目的设备 (AR1) | VLAN |

|---|---|---|

| G0/0/1 | G0/0/0 | VLAN 10 |

| G0/0/2 | G0/0/1 | VLAN 20 |

| G0/0/3 | G0/0/2 | VLAN 30 |

##LSW3配置

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

interface GigabitEthernet0/0/3

port link-type trunk

port trunk pvid vlan 30

port trunk allow-pass vlan 10 20 30

##LSW2配置

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30

interface GigabitEthernet0/0/4

port link-type trunk

port trunk pvid vlan 30

port trunk allow-pass vlan 10 20 30

##AR1配置

g0/0/0-g0/0/2配置相应的vlan网关

单臂路由

路由器的一个接口上通过配置子接口(或“逻辑接口”,并不存在真正物理接口)的方式

实现原来相互隔离的不同VLAN(虚拟局域网)之间的互联互通

##---------已配置---------

##LSW3 g0/0/1-2配置access,pvid分别是10 20

##LSW3 g0/0/3配置trunk,pvid为30

##LSW4 g0/0/1-2配置trunk,pvid为30

##华为

[AR4]interface GigabitEthernet 0/0/0.10 \\创建虚拟子接口

[AR4-GigabitEthernet0/0/1.10]dot1q termination vid 10 \\为VLAN 10封装,同时承担VLAN 10的网关

[AR4-GigabitEthernet0/0/1.10]ip address 10.0.0.254 24 \\配置vlan10的网关地址

[AR4-GigabitEthernet0/0/1.10]arp broadcast enable \\开启ARP广播功能

##思科

本征VLAN命令样例:

R4(config)#int g0/1.30 \\创建虚拟子接口,ID为30

R4(config-subif)#encapsulation dot1Q 30 native \\为VLAN 30封装,做VLAN 30的网关,VLAN 30为本链路的本征VLAN

R4(config-subif)#ip address 12.0.0.254 255.255.255.0 \\为该虚拟子接口配置IP地址,即该VLAN的默认网关地址

普通数据VLAN命令样例:

R4(config)#int g0/1.10

R4(config-subif)#encapsulation dot1Q 10

R4(config-subif)#ip address 10.0.0.254 255.255.255.0

三层交换

##---------已配置---------

##LSW3 g0/0/1-2配置access,pvid分别是10 20

##LSW3 g0/0/3配置trunk,pvid为30

##LSW4 g0/0/1-2配置trunk,pvid为30

[LSW4]interface Vlanif 10 \\创建VLANIF接口

[LSW4-Vlanif10]ip address 10.0.0.254 24 \\配置vlan网关地址

##思科

跟华为差不多,差别在于华为三层交换机默认开启路由功能,思科需要自行开启

Switch(config)#ip routing

静态路由

-------------------基础配置-------------------

[Router]ip route-static 目的地址网段 目的地址子网掩码 s0/0/0 \\送出接口的默认路由

[Router]ip route-static 目的地址网段 目的地址子网掩码 下一跳ip地址 \\下一跳IP地址的默认路由

#思科

Router(config)#ip route 目的地址网段 目的地址子网掩码 下一跳ip地址

-------------------路由汇总-------------------

子网1 10.0.0.1/24

子网2 10.0.0.1/25

转换成二进制,取网段中公共部分,则路由汇总成10.0.0.1/24网段,再配置静态路由

-------------------路由优先级-------------------

[Router]ip route-static 目的地址网段 目的地址子网掩码 下一跳ip地址 preference 优先级 \\数字越小优先级越高,默认60

##思科

Router(config)#ip route 目的地址网段 目的地址子网掩码 下一跳ip地址 优先级

动态路由-ospf

#华为

[AR2]router id 2.2.2.2

[AR2]ospf 1 \\创建并进入进程号为1的OSPF进程

[AR2-ospf-1]area 0 \\进入OSPF 1的区域0

[AR2-ospf-1-area-0.0.0.0]network 11.0.0.2 0.0.0.0 \\精确公告

[AR2-ospf-1-area-0.0.0.0]network 10.0.0.0 0.0.0.255 \\公告网段

[AR3]router id 3.3.3.3

[AR3]ospf 1

[AR3-ospf-1]area 0

[AR3-ospf-1-area-0.0.0.0]network 11.0.0.0 0.0.0.255

//出口路由器AR3传播默认路由给邻居

[AR3]ip route-static 0.0.0.0 0.0.0.0 xxxx \\配置默认路由

[AR3-ospf-1]default-route-advertise always

[AR2]Display ospf 1 peer

[AR2]Display ospf 1 routing

[AR2]Display ip routing-table

#思科

//出口路由器R3传播默认路由给邻居

R2(config)#router ospf 1

R2(config-router)#router-id 2.2.2.2

R2(config-router)#network 11.0.0.2 area 0 \\精确公告

R2(config-router)#network 10 0.0.0 area 0 \\公告网段

R3(config)#ip route 0.0.0.0 0.0.0.0 xxxx \\配置默认路由

R3(config)#router ospf 1

R3(config-router)#default-information originate \\传播默认路由

R3#show ip ospf neighbor

DHCP

全局DHCP

在网关使用dhcp地址池,配置好地址池,进入网关,使用全局地址池

例如int vlan 10

dhcp select global

#思科则不需要在网关中选择全局地址池,配置好vlan网关就可以获取ip了

基于接口DHCP

[AR4]dhcp enable \\开启dhcp服务

[AR4-GigabitEthernet0/0/0]ip address 10.0.0.254 255.255.255.0

[AR4-GigabitEthernet0/0/0]dhcp select interface

[AR4-GigabitEthernet0/0/0]dhcp server excluded-ip-address 10.0.0.1 10.0.0.10

[AR4-GigabitEthernet0/0/0]dhcp server lease day 7 hour 0 minute 0

[AR4-GigabitEthernet0/0/0]dhcp server dns-list 66.66.66.66

DHCP中继

##已配置

LSW5的g0/0/1配置为access接口,分配给vlan10,g0/0/2配置access接口分配给vlan20

[LSW5]int vlan 20

[LSW5-Vlanif20]ip address 11.0.0.2 255.255.255.0

[LSW5]dhcp enable \\开启dhcp服务

[LSW5]int Vlan 10

[LSW5-Vlanif10]ip address 10.0.0.254 255.255.255.0

[LSW5-Vlanif10]dhcp select relay \\中继模式

[LSW5-Vlanif10]dhcp relay server-ip 11.0.0.1 \\中继服务器ip,就是AR5 g0/0/0 的ip

[AR5]dhcp enable

[AR5]ip pool vlan10 \\配置DHCP地址池

[AR5-ip-pool-vlan10]ip pool vlan10

[AR5-ip-pool-vlan10]gateway-list 10.0.0.254 \\配置网关

[AR5-ip-pool-vlan10]network 10.0.0.0 mask 255.255.255.0

[AR5-ip-pool-vlan10]excluded-ip-address 10.0.0.1 10.0.0.3

[AR5-ip-pool-vlan10]lease day 7 hour 0 minute 0

[AR5-ip-pool-vlan10]dns-list 66.66.66.66

[AR5]int g0/0/0

[AR5-GigabitEthernet0/0/0]ip address 11.0.0.1 255.255.255.0

[AR5-GigabitEthernet0/0/0]dhcp select global

[AR5]ip route-static 0.0.0.0 0.0.0.0 11.0.0.2

###思科与华为类似,关键在于S2需要开启路由转发功能(ip routing)

##R1地址池配置

R1(config)#ip dhcp pool vlan10

R1(dhcp-config)#network 10.0.0.0 255.255.255.0

R1(dhcp-config)#default-router 10.0.0.254

R1(dhcp-config)#dns-server 66.66.66.66

R1(dhcp-config)#exit

R1(config)#ip dhcp excluded-address 10.0.0.1 10.0.0.10 \\排除地址池里的ip

##S2上vlan 10配置

S2(config)#int vlan 10

S2(config-if)#ip helper-address 11.0.0.1 \\R1的g0/0接口 ip

NAT

网络地址转换协议

解决ip地址不足

有效避免外部网络攻击

静态转换(一对一)

#AR1为出口路由器,nat在出口路由器上配置

#华为

[AR1-GigabitEthernet0/0/1]nat server global 100.0.0.1 inside 10.0.0.1

#思科,无论是静态转换还是动态转换,先定义接口属性

AR1(config)#int g0/0

AR1(config-if)#ip nat inside

AR1(config)#int g0/1

AR1(config-if)#ip nat outside

AR1(config)#ip nat inside source static 10.0.0.1 100.0.0.1

动态转换(多对多)

ACL访问控制列表,根据目的ip,源ip,端口号对数据包进行过滤

#华为

[AR1]acl 2000

[AR1-acl-basic-2000]rule 5 permit source 10.0.0.0 0.0.0.255

[AR1]nat address-group 1 100.0.0.1 100.0.0.20

[AR1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

[AR1]display nat session all \\ ping后马上查看

#思科

AR1(config)#int g0/0

AR1(config-if)#ip nat inside

AR1(config)#int g0/1

AR1(config-if)#ip nat outside

AR1(config)#access-list 1 permit 10.0.0.0 0.0.0.255 \\ACL

AR1(config)#ip nat pool NAT 100.0.0.1 100.0.0.20 netmask 255.255.255.0 \\nat地址池

AR1(config)#ip nat inside source list 1 pool NAT

AR1#show ip nat translations

VRRP

虚拟路由冗余协议,广泛应用在边缘网络,常用作ip地址备份,路由备份,有效维护网络连通性

------------已配置------------

e0/0/3分配给vlan10,三台交换机之间的链路分配给vlan20

#华为

[LSW1-Vlanif10]ip address 10.0.0.1 255.255.255.0

[LSW1-Vlanif10]vrrp vrid 10 virtual-ip 10.0.0.254

[LSW1-Vlanif10]vrrp vrid 10 priority 120

[LSW2-Vlanif10]ip address 10.0.0.2 255.255.255.0

[LSW2-Vlanif10]vrrp vrid 10 virtual-ip 10.0.0.254 \\默认选举权限为100,即备份

[LSW2]display vrrp

#思科不支持vrrp与bfd,做类似vrrp的hsrp

S1(config)int vlan 10

S1(config-if)standby 10 ip 10.0.0.254

S1(config-if)standby 10 priority 120

S1(config-if)standby 10 preempt

S2(config)int vlan 10

S2(config-if)standby 10 ip 10.0.0.254

S2(config-if)standby 10 priority 120

S2(config-if)standby 10 preempt

静态路由与BFD浮动

结合VRRP,实现在网关shutdown情况下,AR2静态路由的切换

#在vrrp基础上实施,网关shutdown后,AR2自动切换静态路由

#华为

[AR2]bfd

[AR2-bfd]q

[AR2]bfd vlan10 bind peer-ip 10.0.0.1 source-ip 11.0.0.2 \\10.0.0.1为监控网关,即vlan10网关

[AR2-bfd-session-vlan10]discriminator local 10

[AR2-bfd-session-vlan10]discriminator remote 10

[AR2-bfd-session-vlan10]commit \\执行,必不可少

[AR2]ip route-static 10.0.0.0 24 11.0.0.1 track bfd-session vlan10

[AR2]ip route-static 10.0.0.0 24 12.0.0.1 preference 70 \\备份路由

[AR2]display bfd seesion all

ACL

ACL-访问控制列表,根据目的ip,源ip,端口号对数据包进行过滤

ACL-CSDN教程

#使用上面topo

#华为

基本ACL(2000-2999):只能那个匹配源ip地址

高级ACL(3000-3999):可以匹配源ip,目标ip,源端口,目标端口等三层和四层ip报文字段

[AR2]acl 2000

[AR2-acl-basic-2000]rule 5 deny source 10.0.0.0 0.255.255.255 \\禁止访问

[AR2-acl-basic-2000]rule 10 permit source any

[AR2]int g0/0/0

[AR2-GigabitEthernet0/0/0]traffic-filter inbound acl 2000 \\inbound是相对于路由器的报文方向

[AR2]undo acl

#思科

标准ACL: access-list-number编号1~99之间的整数,只针对源地址进行过滤。

扩展ACL: access-list-number编号100~199之间的整数,可以同时使用源地址和目标地址作为过滤条件,还可以针对不同的协议、协议的特征、端口号、时间范围等过滤。可以更加细微的控制通信量。

//标识ACL

R2(config)#access-list 1 deny host 10.0.0.1 \\1为标准acl

//标准命名ACL

R2(config)ip access-list standard/extended 1

R2(config-std-nacl)deny 10.0.0.0 0.255.255.255 \\禁止整个网段

R2(config-std-nacl)deny host 10.0.0.1 \\精确禁止

R2(config-std-nacl)permit any

R2(config)do show ip access-list

R2(config)int g0/0/0

R2(config-if)#ip access-group 1 in