简介: 我们对基于Alibaba Cloud linux操作系统的ACK集群进行等保加固,意味着阿里云在云产品开发和交付的过程中将安全作为重要组成部分,将合规融入到产品的“血液”中,把安全植入产品的“骨髓”里,能够帮助有等保诉求的客户更加快速便捷的上云。

前言

根据国家信息安全部发布的《GB/T22239-2019信息安全技术网络安全等级保护基本要求》,其中对操作系统提出了一些等级保护的要求。同时,越来越多的企业、行业开始全面拥抱云原生,并充分利用云原生基础设施。云原生技术已经无处不在, 作为云原生服务的提供者,阿里云将会持续、高速发展云原生技术。而安全是云原生不可或缺的重要组成部分。Alibaba Cloud Linux 2 作为阿里云官方操作系统镜像和ACK的首选默认镜像,为ACK客户提供了等保加固的方案,来满足客户对于阿里云更加简单、快捷、稳定、安全的使用的需求。当用户创建ACK集群时,如果选择Alibaba Cloud Linux 2, 就可以选择启动配置等保加固,使集群在创建时自动执行对应的等保加固项,直接满足国家信息安全部发布的《GB/T22239-2019信息安全技术网络安全等级保护基本要求》中对操作系统的等级保护要求。具体使用方式请参考:ACK等保加固使用说明。

等保背景知识介绍

网络安全等级保护制度是我国网络安全领域的基本国策、基本制度。1994 年,国务院发布《计算机信息系统安全保护条例》147 号令。该条例首次提出“计算机信息系统实行安全等级保护”,安全等级保护理念由此诞生。2007 年和 2008 年,国家颁布《信息安全等级保护管理办法》和《信息安全等级保护基本要求》。这被视为“等保1.0”。为适应新技术的发展,解决云计算、物联网、移动互联和工控领域信息系统的等级保护工作的需要,2019年,由公安部牵头组织开展了信息技术新领域等级保护重点标准申报国家标准的工作,等级保护正式进入“等保2.0”时代。

ACK等保加固的作用

当前,ACK集群使用Alibaba Cloud Linux 2 操作系统作为集群默认系统镜像。为了帮助ACK的用户“开箱即用”地使用“等保操作系统”,在阿里云云原生团队的支持下,对基于Alibaba Cloud Linux 2 操作系统镜像的ACK集群,在保障原生镜像兼容性和性能的基础上进行了等保合规适配,帮助用户摆脱复杂的加固操作和繁琐的配置,让用户享受开箱即用的操作系统等保环境。按照《信息安全技术网络安全等级保护基本要求(GB/T 22239-2019)》,加固后的系统满足以下检查项:

检查项类型

检查项名称

危险等级

身份鉴别

应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换

高

身份鉴别

当对服务器进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听

高

身份鉴别

应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

高

访问控制

应对登录的用户分配账户和权限

高

访问控制

应重命名或删除默认账户,修改默认账户的默认口令

高

访问控制

访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级

高

访问控制

应及时删除或停用多余的、过期的账户,避免共享账户的存在

高

访问控制

应授予管理用户所需的最小权限,实现管理用户的权限分离

高

访问控制

应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则

高

安全审计

应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等

高

安全审计

审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

高

安全审计

应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计

高

安全审计

应保护审计进程,避免受到未预期的中断

高

入侵防范

应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞

高

入侵防范

应遵循最小安装的原则,仅安装需要的组件和应用程序

高

入侵防范

应关闭不需要的系统服务、默认共享和高危端口

高

入侵防范

应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警

高

入侵防范

应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制

高

恶意代码防范

应安装防恶意代码软件,并及时更新防恶意代码软件版本和恶意代码库

高

详细规则说明请参见Alibaba Cloud Linux等保2.0三级版镜像检查规则说明。

ACK等保加固的用法

用户创建ack集群时,如果在购买界面勾选等保加固,则在集群初始化时会自动执行加固脚本,对ack集群的所有机器进行加固,加固完成后自动删除加固脚本。具体使用方法参见ACK使用Alibaba Cloud Linux等保2.0三级版。

注意:

- 为了满足满足等保2.0三级版的标准要求,ACK会在等保加固的Alibaba Cloud Linux 2操作系统中默认创建ack_admin、ack_audit、ack_security三个普通用户。

- 为了满足等保2.0三级版的标准要求,等保加固的Alibaba Cloud Linux 2禁止使用Root用户通过SSH登录。您可通过ECS控制台使用VNC方式,登录系统创建可使用SSH的普通用户。具体操作,请参见通过VNC远程连接登录Linux实例。

加固后的效果可以通过配置对应的等保合规扫描基线进行扫描,这份文档详细说明了如何配置等保合规的基线检查策略:Alibaba Cloud Linux等保2.0三级版镜像基线检查策略配置。具体步骤如下:

- 购买云安全中心企业版。仅企业版支持基线检查服务。具体操作,请参见购买云安全中心。

- 登录ECS管理控制台。

- 在左侧导航栏,单击实例与镜像 > 实例。

- 在顶部菜单栏左上角处,选择地域。

- 在实例列表中,单击您已创建的Alibaba Cloud Linux操作系统的ECS实例ID。

- 在实例详情页签,单击右侧的安全防护状态。

在云安全中心管理控制台,配置并执行等保合规的基线检查策略。

在左侧导航栏,选择安全防范 > 基线检查。

在基线检查策略区域,单击默认策略,然后单击+添加策略。

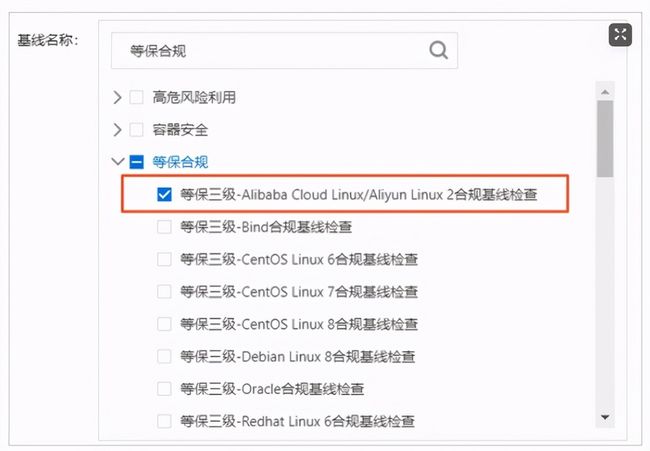

- 在基线检查策略面板,完成配置,并单击确定。配置说明如下:

- 策略名称:输入用于识别该策略的名称。例如:Alibaba Cloud Linux 2等保合规检查。

- 检测周期:选择检测周期(每隔1天、3天、7天、30天检测一次)和检测触发时间(00:00~06:00、06:00~12:00、12:00~18:00、18:00~24:00)。

- 基线名称:在搜索框输入等保合规进行搜索,在搜索结果中选中等保三级-Alibaba Cloud Linux/Aliyun Linux 2合规基线检查。

- 生效服务器:选择需要应用该策略的分组资产。新购买的服务器默认归属在所有分组的未分组中,如需对新购资产自动应用该策略,请选择未分组。

- 关于基线检查策略的详细说明,请参见设置基线检查策略。

- 在基线检查页面的右上角,单击策略管理。

- 在面板底部,选中基线检查等级的高和中,并单击确定。

- 在基线检查策略区域,单击默认策略,然后单击已创建的策略名称。

- 单击立即检查。

检查完毕后,在基线检查页面的列表中,单击基线名称。

- 在等保三级-Alibaba Cloud Linux/Aliyun Linux 2合规基线检查面板,查看检查结果。您可以查看或验证基线检查结果,也可以使用快照回滚实例。具体操作,请参见查看和处理基线检查结果。

ACK等保加固的意义

伴随云时代的飞速发展,企业上云的步伐也在逐渐加快,越来越多的客户将阿里云作为企业上云的不二选择。我们对基于Alibaba Cloud linux操作系统的ACK集群进行等保加固,意味着阿里云在云产品开发和交付的过程中将安全作为重要组成部分,将合规融入到产品的“血液”中,把安全植入产品的“骨髓”里,能够帮助有等保诉求的客户更加快速便捷的上云。

作者:梅生,阿里云基础软件部操作系统产品专家,从事Alibaba Cloud Linux 的产品化相关工作。

伯纪,阿里云基础软件部操作系统安全工程师,从事Alibaba Cloud Linux 的等保加固、CIS加固以及机密计算等相关工作。

原文链接

本文为阿里云原创内容,未经允许不得转载