记2021年HVV(HW)期间的溯源过程

现在时间:2021年12:23,刚溯源回来,准备记录一下,不知道今天能不能写完。依旧盯着流量分析平台和EDR服务器监控,一切正常。

近来着实明白了什么叫做身心疲惫,但是干这么一份工作,既然是我牵头,那就是要负责到底。

大家伙正在午休,不知道我敲击键盘的声音会不会吵到他们。

上次记录是4.11号,各种琐事繁多,没时间(也是因为懒)写博客,期间也出现过各种漏洞,宇信科技某个组件、易诚互动EMP、蓝凌xmldecode、welogic T3协议等

我们第一个要做的就是排查,有没有使用这些公司的设备,大部分都是没有的。

昨天下午临近下班发现了第三方的频繁攻击行为:

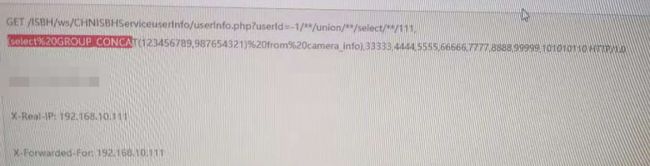

1.SQL试探性盲注,常见的手法,groupconcat、union select...

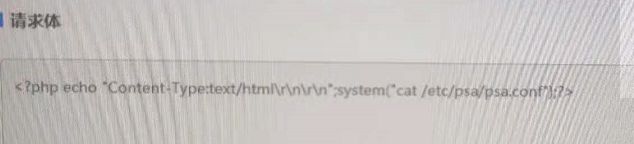

2.一句话木马,非常明显,但是不看流量包的话是永远不会知道的,system执行

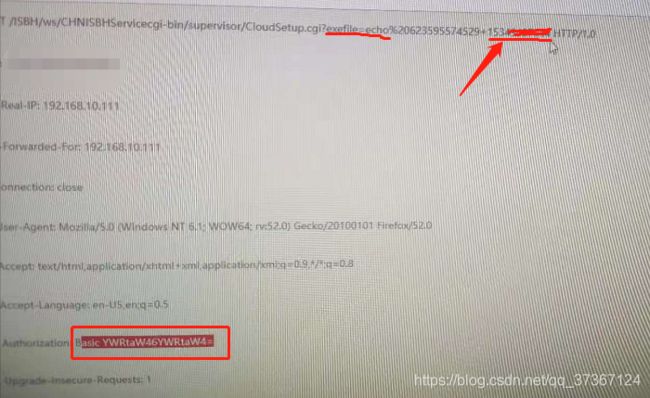

3.Authoritation认证界面爆破base64解码是admin:admin,一种极为简单的认证爆破。箭头的地方是一个手机号,我查了一下是甘肃的一个手机号。

社工了一波,是个年龄比较大的中年人,也发现了一些细节性的东西,这里不方便说,和这次攻击没关系。自行想象,社工挺无聊的。

还有很多类型的攻击,我当时还纳闷了,连最基本的扫描都没做,直接上来就是个干,而且每个攻击只有1次尝试,总计十几次的样子,流量截取了一部分,

进行了简单的分析和溯源,对照了一下地址对应表,很快就定位了这是哪的第三方,

源地址是一个局域网地址:192.168.10.111,肯定有这么一个主机,承担的是攻击者的角色。

dst_ip是我方对外服务地址,流量的src_ip是对方服务器地址。

因为服务器是双网卡,比如对方的网段是172开头,而我方对外地址是152开头,所以服务器两张网卡会有两个个IP。

这个时候网络知识的重要性就显示出来了,果然,干安全啥都得懂一丢丢:code network tools thinkings......

所以在抓的流量包中会有三个IP。我当时的猜想是:192的攻击机通过对方服务器作为跳板,对我方进行攻击,也就是对方的可能被拿下了。于是昨天下午经过一系列业务评估之后,我将第三方至我方的网封闭了。

我们分部层面能做的就是排查和上报,如果真的发现了攻击那就封网。

因为体量的问题,所以本着不能让一个老鼠坏了一锅粥的心态。每个单位、公司企业都不一样,各有各的原因吧,我其实是比较讨厌整段整段的封网,毫无技术含量而且手法粗俗。

但是对于只有一只蓝狗的防守方,我是不能去改什么后台代码啊什么的。比如现在有sql注入漏洞,我是知道sql注入的原理,

并且知道几种常见的防御手法:预编译、加WAF、正则表达式进行敏感字段过滤,但是如果攻击真的发生了,能直接让你改后台代码吗?挂WAF来得及?预编译代码能马上写出来?(也是太菜)

在实际的攻防中,探测和排查攻击占据了半壁江山。所以一旦发现有频繁的扫描、尝试性注入攻击等现象,会直接拉黑IP。

因为牵扯到业务和社会影响,这种操作不到万不得已尽量避免。最后我们也是进行了评估,才决定封网的。

今天一早来到单位,稍微收拾一下,提着自己吃饭的家伙就奔向了第三方。负责第三放业务的同事给了第三方技术负责人的电话,我在人家门口连呼3个都没人接,好!你逼我的!

我就来一次现场社工踩点吧,我提着吃饭的家伙(很明显就能看出来是computer),第三方是某个医院,我扫了码,进去了,医院一层人很多,我戴着口罩,有莫名的安全感,

一楼一般都是医院比较重要的地方,收费、药品、开票什么的,对我来说,这不是关注的重点,重点是各种接网的设备和裸露的网线,一楼转了一圈,确实发现了很多那种自助的缴费设备,

不过网线不合规,裸露在外面,可随意拔插,我在观察一个缴费设备的时候,一个穿个白大褂的医生问我:你干什么呢?我回了一句:我来做设备安全性检查(我都不好意思了),然后他也没多问。

我装模作样的蹲下看了看网线,然后起身离开。连续在二楼、三楼转了一圈,对整个大楼也有了一个认识,几个出口、消防通道、洗手间、保安、楼梯、电梯等一些基础的信息有个大概的掌握

兄弟们,出口很重要,跑的时候绝对有用,别问我怎么知道(我也不想说)

至此,踩点结束。

这个时候,我又call了个电话,依然没人接。好吧,我亲自找到你们机房!

看着保安人员:我萌生了一个大胆的想法。

我走上前去,用地道的本地话问他:我是哪个哪个单位的技术人员,现在需要维修哪个哪个服务器,计算机机房在哪里?

。。。。。。。。

最后知道了机房在五楼,太TM刺激了。

看到了信息技术中心几个字,我就知道了来对了地方,这个时候我觉得社工只能走到这步了,得干活了啊。再骚下去赶不上回去的中午饭了。

打了电话还是没人接,我问负责第三放业务的同事,他又给了我一个电话,这次一打就通了。

是对方的二把手(果然二把手才是干活的)说明来意后,我进了机房,他们对我没有进行任何排查(提前没给他说),也没有登记,我就进去了,这个医院的机房不是很大,可能也是因为我说出了我们

单位的名字让他放松了警惕,但是这个不是越过基本排查的理由,可能也是我太敏感了,因为我们部门的机房,别的单位人员来干活,必须登记个人信息,身份证、工作证复印件留底。

机房挺小的,很容易找到我们的服务器,一共三台,标签是个好东西,真的!坐在电脑面前永远不会得到最直接的感受。

进行了基本的排查,服务器双网卡,一个是他们本地局域网地址,一个是去往我方的地址,服务器开的端口很多,需要抓流量,抓了一波,果然我找到了192.168.10.111这台机子,我问他们有没有局域网主机192开头的,他说有点熟悉

看了看一个表单,说:哎!是我们的一个漏洞扫描设备!我TM......,,这个漏扫设备网关192.168.10.1,也有去向他们服务器的路由,所以可以直接到达我方设备,把我方设备当成了目标服务器,进行了漏扫。

漏扫的原理就是多种漏洞尝试性的攻击,也符合前面发现的现象。

好了,其实心情瞬间放松了,因为不属于黑客或者RT的攻击,我就一万个放心了,我要了数据包,带回来分析,是天融信的topscanner v3.3.0,去年7月份上的。每天有定时任务,为啥之前没发现呢。

我让对方将服务器加入扫描白名单,不然我方设备不断告警。

其实昨天下午将网络断了后完全可以不管,等护网结束后重新开通就行,但是这么干的话不符合岗位职责,对不起这份工作,我也没那么高尚,只是觉得应该这么做。

而且溯源很吸引我,我想明白是怎么回事,我想知道对方是谁?我想把他揪出来!哈哈,还好有惊无险!

这算得上是一种探索的精神吧,也权当一次经历学习了,下次出现了相同的问题就不会这么迷了。

这次溯源过程不是那么的坎坷,因为去了第三方,有了很实际的经历,结局略有狗血。不过还好。

文章从白天写到晚上,实际工作中没有那么多空闲的时间。还好,今天写完了。

还有几天就结束了,再坚持啊同学们!(听说延期了不知道真假)