CSRF:你的身边安全吗

CSRF我们为什么会上当

遵守网络安全法,此文章仅用于网络安全交流学习

CSRF原理及实验

CSRF又称跨站脚本伪造:该攻击方式可以在受害者毫不知情的情况下,以受害者的名义伪造请求,伪造发送给受攻击站点。从而在未授权的情况下执行权限保护的操作。

危害

通俗的讲就是利用自己的双手杀自己,黑客利用受害者的身份信息,以受害者的名义发送请求,服务器认为这是合法的,服务器无法识别。这样黑客就可以利用你的身份信息,完成非法转账,盗号,支付修改密码,等恶意操作。

例如:恶意修改他人密码,首先他需要有受害者修改密码权限。他伪造一段信息(这段信息模拟用户改密码过程),这就是恶意用户的请求数据,也就是他恶意编造了一段URL诱使受害者点击。

这段URL可以通过URL短链接生成工具伪装精简形式。下面有具体例子;

恶意用户利用社会工程学,比如:美女荷官在线发牌,一刀9999等。用户点进去就会利用用户身份信息执行黑客精心构造的陷阱。

实验

工具:DVWA、火狐浏览器、BurpSuite

实验一:

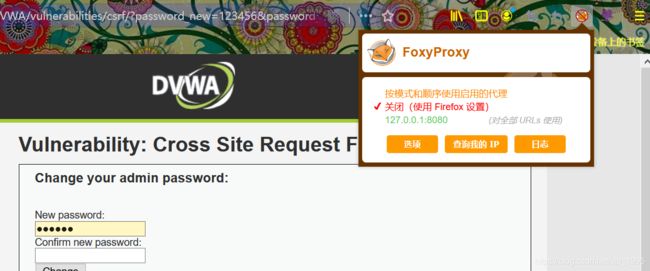

打开DVWA,设置安全等级low,点击CSRF模块,可以看到这是一个更改密码功能,输入新的密码,可以看到URL上方地址,显而易见这是更改密码请求URL。

当有人给你发这段地址,你肯定不会点击。通过URL生成工具,可以看到如下,这样就神不知鬼不觉上当了。

实验二:

1、在火狐浏览器,打开代理插件FoxyProxy(也可以用其他代理插件),设置127.0.0.1代理。

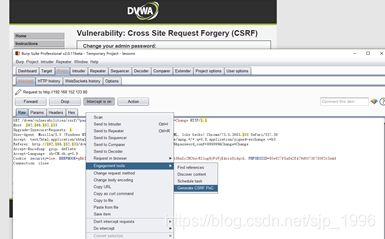

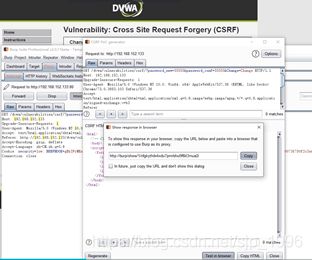

2、打开burpsuite进行抓包,将抓取到的数据包转至Repeater,然后在Repeater界面 “右键—>Engagement tools—>Generate CSRF POC”,即可生成POC,如下图

此时生成POC,复制到浏览器直接访问,然后把源码拷贝到sublime等HTML文本编辑工具中,做任意的修改。

例如:在Submit提交按钮中更改点击领取888,或者用诱惑性的图片伪造提交按钮等很多手段诱使用户上当受骗。

基本防护

1、用户在浏览器定时清理cookie信息;

2、不要点击来历不明的文字或图片链接;

3、添加token验证,确保登录用户身份;

后续

希望受益的朋友点赞、关注;一起交流学习互动,共同进步