简单理解安全模型

文章目录

-

- 理论

-

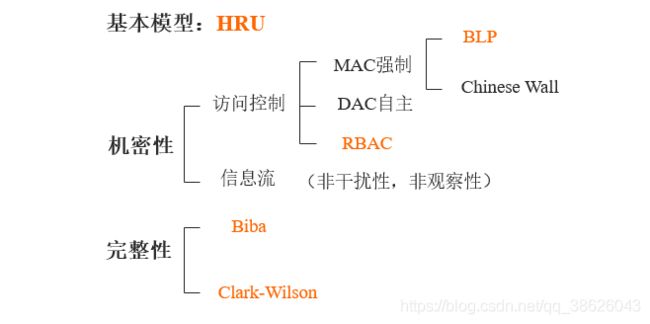

- 基本模型

- Bell-LaPadula 模型

- Biba 模型

- Chinese Wall 模型

- Clark-Wilson模型

- 摘要

理论

基本模型

Bell-LaPadula 模型

该模型是可信系统的状态转换模型

定义所有可以使系统“安全”的状态集,检查所有状态的变化均开始于一个“安全状况”并终止另一个“安全状态”,并检查系统的初始状态是否为“安全状态”。

每个主体均有一个安全级别,并由许多条例约束其对具有不同密级的客体的访问操作。

系统状态: V={B×M×F×H}

B:访问集合,是S×O×A的子集,定义了所有主体对客体当前的访问权限。

函数 F: S ∪ O →L,语义是将函数应用于某一状态下的访问主体与访问客体时,导出相应的安全级别。

Fs:主体安全级别

Fo:客体安全级别

Fc:主体当前安全级别 Fs>Fc

状态集V在该模型中表现为序偶(F,M)的集合,M是访问矩阵。

变迁函数T:V×R→V。 R请求集合,在系统请求执行时,系统实现状态变迁;D是请求结果的集合。

类似于HRU模型,BLP模型的组成元素包括访问主体、访问客体、访问权限和访问控制矩阵。但BLP在集合S和O中不改变状态

与HRU相比,多了安全级别、包含请求集合的变迁函数。

主要功能:首重机密性,防止以未经授权的方式访问秘密资讯。

安全策略的第一个数学模型,用于定义安全状态和访问模式的概念。

优点:

1.是一种严格的形式化描述;

2.控制信息只能由低向高流动,能满足军事部门等一类对数据保密性要求特别高的机构的需求。

缺点:

1.上级对下级发文受到限制;

2.部门之间信息的横向流动被禁止;

3.缺乏灵活、安全的授权机制。

规则:

简单安全属性(simple security property):不能向上读

安全属性(security property):不能向下写

自主安全属性(discretionary security property):使用访问控制矩阵实施自主访问控制。

Biba 模型

简介

一个计算机系统由多个子系统构成

子系统按照功能或权限将系统(主体、客体)进行划分

系统完整性的威胁来源

- 内部威胁:一个组件是恶意的或不正确的函数

- 外部威胁:通过提供错误数据或不正确的函数调用来修改另一个子系统

完整性安全模型的目标

- 防止被非授权用户修改 (机密性)

- 维护内外部的一致性 (一致性)

- 防止授权用户不确当的修改 (逻辑一致性)

主要功能:首重完整性,解决了应用程序中资料的完整性问题。

Biba模式解决了系统内数据的完整性问题。它不关心安全级别和机密性。Biba模型用完整性级别来防止数据从任何完整性级别流到较高的完整性级别中。

Biba通过3条主要规则来提供这种保护:

简单完整性属性(simple integerity property):不能读低层。

完整性属性( integerity property):不能写高层

调用属性 (Call attribute):主体不能请求(调用)完整性级别更高的主体的服务

通俗易懂的例子:

比如是董事会最高决议,它并不需要保密,谁都能看,但任何人不得破坏决议的完整性,不能修改决议,只有1级的人才能修改。所以2级的人不可以写1级的内容。但2级可以读1级的内容,来生成2级的信息。 此时,数据只能由高向低流,而禁止从低向高流。

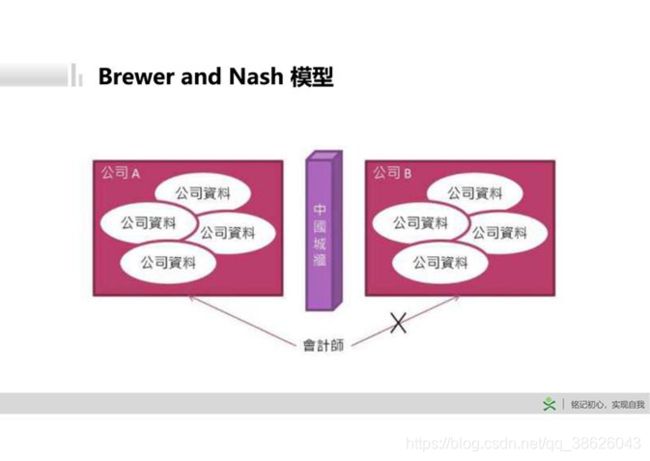

Chinese Wall 模型

又名(Brewer and Nash模型)

主要功能:消除利益冲突,防范信息外泄

访问客体的控制:

与主体曾经访问过的信息属于同一公司数据集合的信息,即墙内信息可以访问。

属于一个完全不同的兴趣冲突组的可以访问。

主体能够对一个客体进行写的前提,是主体未对任何属于其他公司数据集的访问。

定理1:一个主体一旦访问过一个客体,则该主体只能访问位于同一公司数据集的客体或在不同兴趣组的客体

定理2:在一个兴趣冲突组中,一个主体最多只能访问一个公司数据集

Chinese Wall模型最初是由Brewer 和Nash提出的,是强制访问控制模型(MAC)的一种混合策略模型,是根据商业安全需求中保护信息的机密性和完整性来定义,模型策略的构想来源于证券机构,此类商业机构的客户类型涵盖了多个领域,难免有些公司客户会同属于相同的业务领域,他们之间就是互为竞争关系。

Chinese Wall安全策略主要包括三大信息存储模块:

- 某家企业的单位信息(C)

- 该家企业的所有信息集合(Company Data,CD);

- 该家企业与互为竞争关系企业的全部信息集合(Conflict of Interest,COI )。

该模型规定

每个C只能唯一对应一个CD;

每个CD只能唯一对应一个利益冲突类COI;

一个COI类却可以同时包含多个CD。

通俗易懂的例子:

比如在一个企业投资顾问公司里,一个咨询师大部分是同时为若干个企业提供投资咨询服务的,该咨询师就掌握了他所服务的所有企业的全部信息,包括企业的内部机密信息。如果该咨询师所服务的若干企业中有两家企业是在同一行业内的竞争对手,那么我们可以联想到,该咨询师可能会在给一家企业提供咨询过程中,有意或者无意地透露一些自己知道的有关另一家竞争企业的内部信息,使得一方得到利益,另一方遭受损失,这就导致了利益冲突,这是Chinese Wall安全模型策略需要解决的首要问题。

Clark-Wilson模型

简称 CWM

主要功能:防止合法用户做非法操作

Clark-Wilson模型是在Biba模型之后开发的,它采用一些不同的方法来保护信息的完整性。

这种模型使用了下列元素:

- 需要进行完整性保护的客体称之为CDI,不需要进行完整性保护的客体称之为UDI

- 对CDI进行操作的过程称之为变换过程TP(Transformation Procedures)

- 为了确保对CDI的TP是有效的,则需要授权User做TP的认证

- 为了防止合法用户对CDI做非法或错误操作,将TP过程分为多个子过程,将每个子过程授权给不同的User

- 但是如果TP的每个子过程被授权的User之间存在某种利益同盟,则可能存在欺骗,从而使得CDI的完整性得不到保护

通俗易懂的例子:

一家公司预定货物,然后付款。典型的流程如下:

- 采购员先做一张供应订单,并把订单同时发给供货方和收货部门。

- 供货方将货物运到收货部门。接受员检查货物,确保收到货物的种类和数量是正确的,然后在运货单上签字。送货单和原始订单再交给会计部门。

- 供货方将发票送到会计部门。会计人员将发票同原始订单进行校对(校对价格和其他条款)并将发票同送货单进行校对(校对数量和品种),然后开支票给供货方。

摘要

chinese wall security policy模型研究硕士论文

分布式数据库BLP安全模型介绍

CISSP常见安全模型汇总

安全模型和实例