全国职业院校《计算机网络应用》赛项 2019 年广西高职组------样题分析

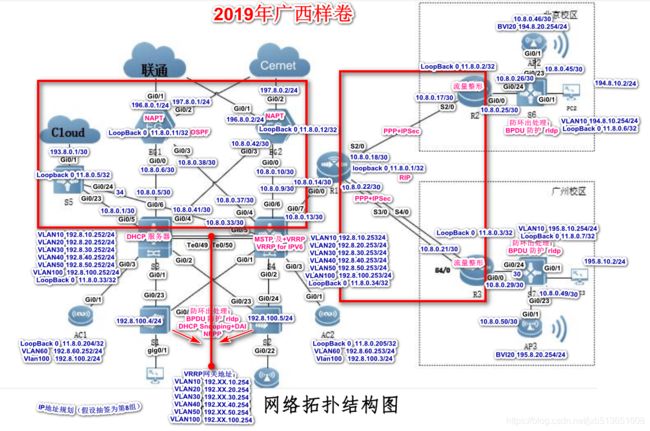

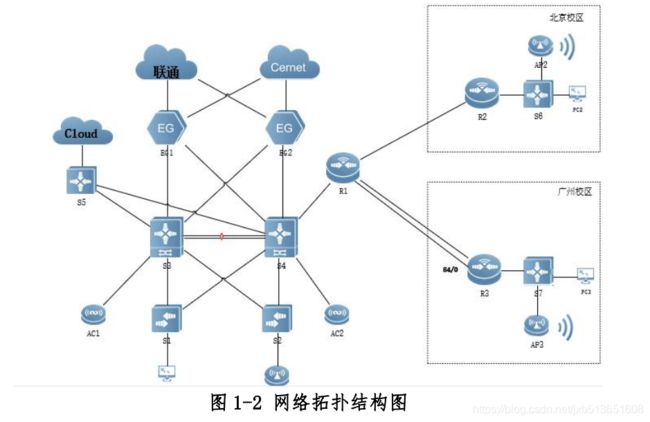

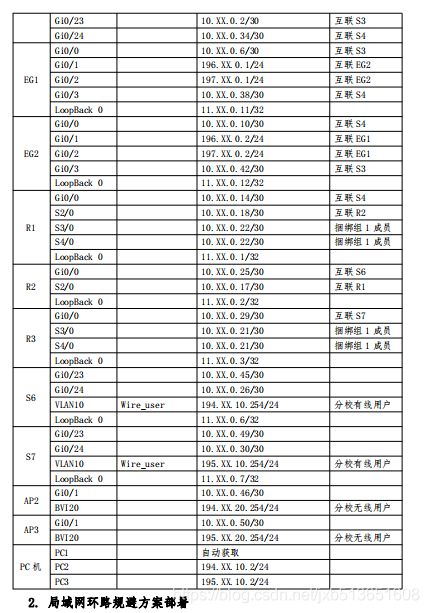

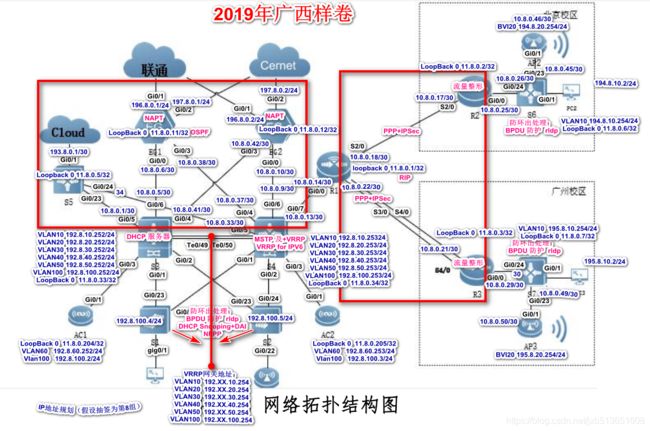

本文笔者根据赛场提供的表格信息,整理对应拓扑图及地址规划:

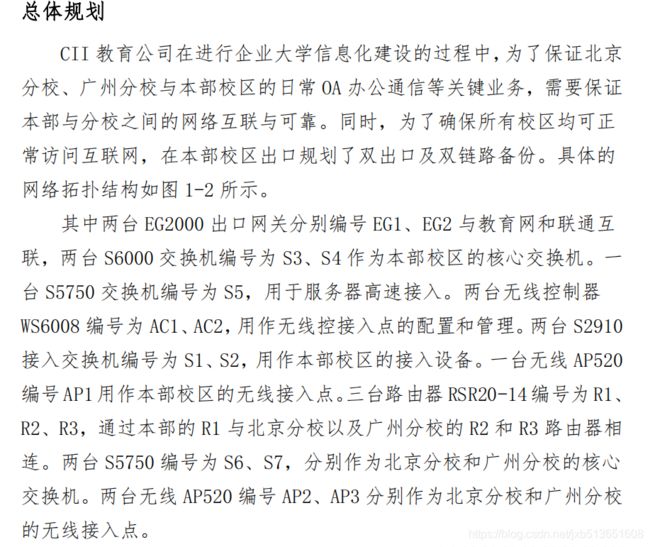

2019 年广西职业院校技能大赛 高职组《计算机网络应用》赛项 竞赛样题

赛题说明

一、竞赛内容分布

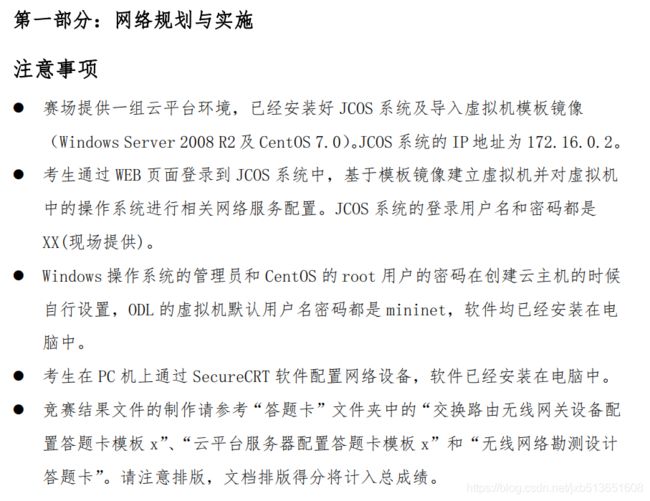

第一部分:网络规划与实施(95%)

-

模块一:无线网络规划与实施(10%)

-

模块二:设备基础信息配置(5%)

-

模块三:网络搭建与网络冗余备份方案部署(20%)

-

模块四:移动互联网搭建与网优(20%)

-

模块五:出口安全防护与远程接入(20%)

-

模块六:云计算服务搭建与企业应用(20%)

第二部分:赛场规范和文档规范(5%)

二、竞赛时间 竞赛时间为 4 个小时。

模块二:设备基础信息配置

1.设备命名规范和设备的基础信息

-

根据总体规划内容,将所有的设备根据命名规则修订设备 名称

ruijie(config)#hostname 目标设备名 (比赛时可直接从PDF表中复制) -

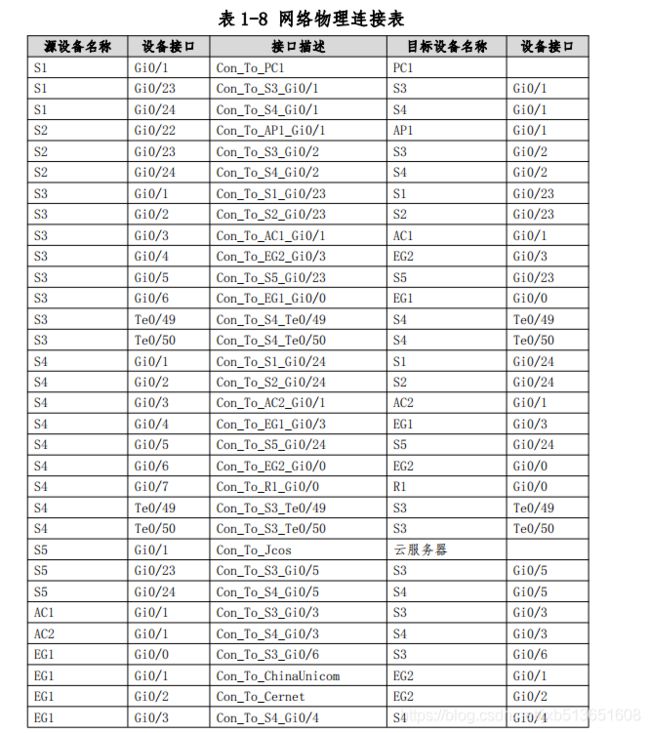

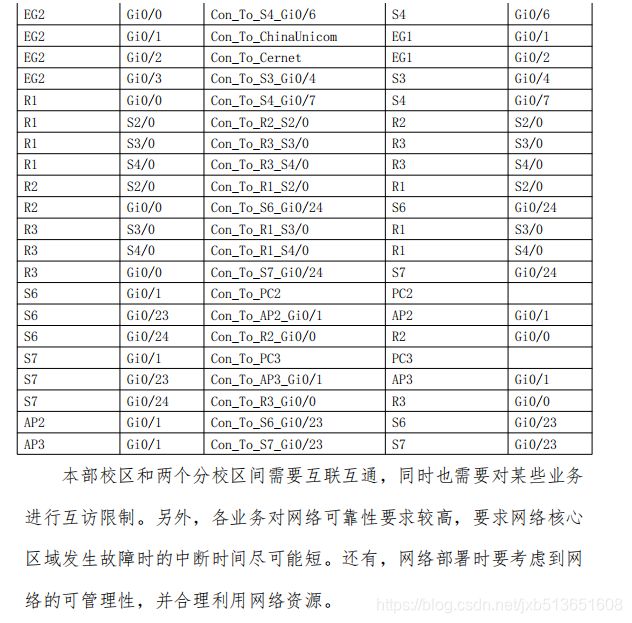

设备的总体规划物流连接表,配置设备的接口描述信 息。

ruijie(config-if)#description 目标(比赛时可直接从PDF表中复制)

2.密码恢复和软件版本统一

- 接入交换机S1和S2做密码恢复,新的密码设置为ruijie;

拔插交换机电源按ctrl+c 进入菜单模式后,按ctrl+q 进入BootLoader模式 键入main_config_password_clear,重启后配置enable secret ruijie - 接入交换机 S1 和 S2 软件版本统一,更新版本至 RGOS 11.4(1)B1P3;

建议使用Web端升级较快,也可使用tftp.配置管理地址后,电脑接入管理vlan接口,电脑与交换机管理口配置同一网段IP,用网页升级软件版本。如:(本文将假设抽到8号工位)

s1(config)#ienable service web-server

s1(config)#interface vlan 100

s1(config)# ip address 192.8.100.4 24

电脑段网卡地址设置为 192.8.100.1 255.255.255.0 即可打开浏览器访问192.8.100.4 默认密码是admin - 因为项目需求,为了满足一个新增的功能产商发布了无线 AP 的专属的软件版本,满足软件版本的一致性,请将总部 和分布的无线 AP 统一版本至 AP_RGOS 11.1(5)B9P11。

`Ap的默认ip地址为192.168.110.1,设置pc机的ip地址与其在同一网段,确保能web登录至ap,登录后升级。

3.网络设备安全技术

-

为路由器和无线控制器开启 SSH 服务端功能,用户名和密 码为 admin,密码为明文类型,特权密码为 admin。

R1(config)#enable service ssh-server

R1(config)#username admin password admin

R1(config)#enable password admin

R1(config)#no service password-encryption

R1(config)#Line vty 0 4

R1(config-line)#transport input ssh

R1(config-line)# login local -

为交换机开启 Telnet 功能,对所有 Telnet 用户采用本地 认证的方式。创建本地用户,设定用户名和密码为 admin, 密码为明文类型,特权密码为 admin。

S1(config)#username admin password admin

S1(config)#enable password admin

S1(config)#no service password-encryption

S1(config)#Line vty 0 4

S1(config-line)# login local -

配置所有设备 SNMP 消息,向主机 172.16.0.254 发送 Trap 消息版本采用 V2C,读写的 Community 为“ruijie”,只 读的 Community 为“public”,开启 Trap 消息

R1(config)#snmp-server host 172.16.0.254 traps version 2c ruijie 建立共同体名字

R1(config)#snmp-server host 172.16.0.254 traps version 2c public

R1(config)#snmp-server community ruijie rw设置共同体权限

R1(config)#snmp-server community public ro

R1(config)#snmp-server enable traps 开启trap消息

模块三:网络搭建与网络冗余备份方案部署

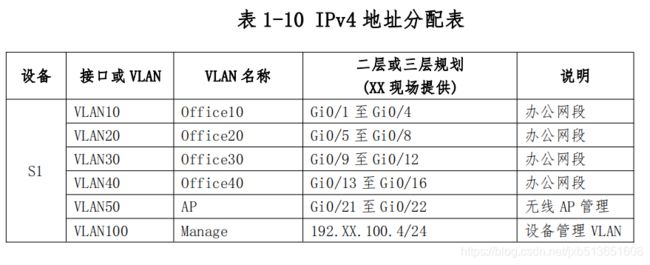

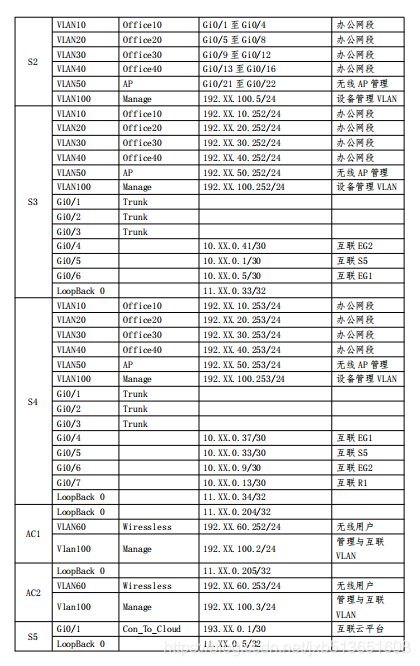

1. 虚拟局域网及 IPv4 地址部署

为了减少广播,需要规划并配置 VLAN。具体要求如下:

- 配置合理,Trunk 链路上不允许不必要 VLAN 的数据流通过;

S1(config)#interface gig0/23

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk allow vlan only 10,20,30,40,50,60,100 - 为隔离网络中部分终端用户间的二层互访,在交换机 S1、S2 上 使用端口保护。

S1(config)#int range gi0/1-16

S1(config-if)#switchport protected - 根据上述信息及表 1-9、表 1-10,在各设备上完成 VLAN 配置和端 口分配以及 IPv4 地址。

本文笔者根据赛场提供的表格信息,整理的拓扑图如下:

2. 局域网环路规避方案部署

为了规避网络末端接入设备上出现环路影响全网,要求在本部与 分校接入设备 S1,S2,S6,S7 进行防环处理。具体要求如下:

- 接口开启 BPDU 防护不能接收 bpduguard 报文;

S1(config)#int range gi0/1-16

S1(config-if)#spanning-tree bpduguard enable - 接 口 下 开 启 rldp 防 止 环 路 , 检 测 到 环 路 后 处 理 方 式 为 shutdown-port;

S1(config)#rldp enable

S1(config)#int range gi0/1-16

S1(config-if)#rldp port loop-detect shutdown-port - 连接终端的所有端口配置为边缘端口;

S1(config)#int range gi0/1-16

S1(config-if)#spannin-tree portfast - 如果端口被 BPDU Guard 检测进入 err-disabled 状态,再过 300 秒后会自动恢复,重新检测是否有环路。

S1、S2、S6、S7接入层交换机上做防护

S1(config)#int range gi0/1-16

S1(config-if)# ip verify source port-security

S1(config-if)#err-disabled recovery interval 300

汇总2:

S1(config)#rldp enable

S1(config)#int r gi0/1-16

S1(config-if-range)#spanning-tree bpduguard enable

S1(config-if-range)# ip verify source port-security

S1(config-if-range)# spanning-tree portfast

S1(config-if-range)#rldp port loop-detect shutdown-port

S1(config-if-range)#errdisable recovery interval 300

S1(config-if-range)#exit

3. 接入安全部署

为了保证接入区 DHCP 服务安全及伪 IP 源地址攻击,具体要求如下:

- DHCP 服务器搭建于 S3 上对 VLAN10 以内的用户进行地址分配;

S3(config)# server dhcp

S3(config)# ip dhcp pool vlan10

S3(config-pool)# network 192.8.10.0 255.255.255.0

S3(config)#default-router 192.8.10.254 - 为了防御从非法 DHCP 服务器获得的地址及动态环境下防御 ARP 欺骗要求在 S1、S2 上部署 DHCP Snooping+DAI 解决方案;

S1(config)# ip dhcp snooping

S1(config)#ip arp inspection vlan 10

S1(config)#ip arp inspection vlan 20

S1(config)#int r gi0/23-24

S1(config-if-range)#ip dhcp snooping trust

S1(config-if-range)#ip arp inspection trust - 调整 CPU 保护机制中 ARP 阈值 500pps;

S1(config)#cpu-protect type arp pps 500 - 关闭 S1、S2 上联接口 NFPP 功能,全局设置 NFPP 日志缓存容量 为 1024,打印相同 log 的阈值为 300s。

S1(config)#nfpp

S1(config-nfpp)#log-buffer enable

S1(config-nfpp)#log-buffer entries 1024

S1(config-nfpp)#log-buffer logs 1 interval 300

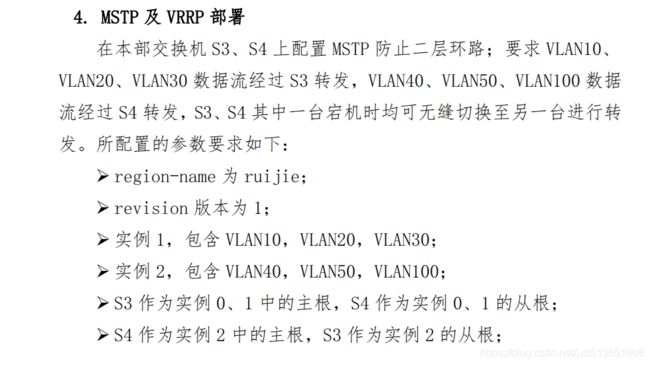

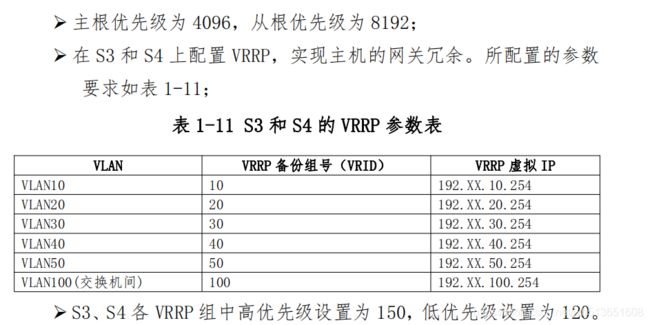

4.MSTP及VRRP部署

MSTP:

S3:

S3(config)#spanning-tree

S3(config)#spanning-tree mst configuration

S3(config-mst)#revision 1

S3(config-mst)#name ruijie

S3(config-mst)#instance 1 vlan 10, 20,30

S3(config-mst)#instance 2 vlan 40, 50,100

S3(config)#spanning-tree mst 1 priority 4096

S3(config)#spanning-tree mst 2 priority 8192

S4:

S4(config)#spanning-tree

S4(config)#spanning-tree mst configuration

S4(config-mst)#revision 1

S4(config-mst)#name ruijie

S4(config-mst)#instance 1 vlan 10, 20,30

S4(config-mst)#instance 2 vlan 40, 50,100

S4(config)#spanning-tree mst 1 priority 8192

S4(config)#spanning-tree mst 2 priority 4096

VRRP

S3:

S3(config)#int vlan 10

S3(config-if-VLAN 10)# vrrp 10 ip 192.8.10.254

S3(config-if-VLAN 10)# vrrp 10 priority 150

S3(config-if-VLAN 10)#int vlan 20

S3(config-if-VLAN 20)# vrrp 20 ip 192.8.20.254

S3(config-if-VLAN 20)# vrrp 20 priority 150

S3(config-if-VLAN 20)#int vlan 30

S3(config-if-VLAN 30)# vrrp 30 ip 192.8.30.254

S3(config-if-VLAN 30)# vrrp 30 priority 150

S3(config-if-VLAN 30)#int vlan 40

S3(config-if-VLAN 40)# vrrp 40 ip 192.8.40.254

S3(config-if-VLAN 40)# vrrp 40 priority 120

S3(config-if-VLAN 40)#int vlan 50

S3(config-if-VLAN 50)# vrrp 50 ip 192.8.50.254

S3(config-if-VLAN 50)# vrrp 50 priority 120

S3(config-if-VLAN 50)#int vlan 100

S3(config-if-VLAN 100)# vrrp 100 ip 192.8.100.254

S3(config-if-VLAN 100)# vrrp 100 priority 120

S3(config-if-VLAN 100)#exi

S4:

S4(config)#int vlan 10

S4(config-if-VLAN 10)# vrrp 10 ip 192.8.10.254

S4(config-if-VLAN 10)# vrrp 10 priority 120

S4(config-if-VLAN 10)#int vlan 20

S4(config-if-VLAN 20)# vrrp 20 ip 192.8.20.254

S4(config-if-VLAN 20)# vrrp 20 priority 120

S4(config-if-VLAN 20)#int vlan 30

S4(config-if-VLAN 30)# vrrp 30 ip 192.8.30.254

S4(config-if-VLAN 30)# vrrp 30 priority 120

S4(config-if-VLAN 30)#int vlan 40

S4(config-if-VLAN 40)# vrrp 40 ip 192.8.40.254

S4(config-if-VLAN 40)# vrrp 40 priority 150

S4(config-if-VLAN 40)#int vlan 50

S4(config-if-VLAN 50)# vrrp 50 ip 192.8.50.254

S4(config-if-VLAN 50)# vrrp 50 priority 150

S4(config-if-VLAN 50)#int vlan 100

S4(config-if-VLAN 100)# vrrp 100 ip 192.8.100.254

S4(config-if-VLAN 100)# vrrp 100 priority 150

S4(config-if-VLAN 100)#exit

5. 路由协议部署

本部内网使用静态路由、OSPF 多协议组网。其中 S3、S4、S5、EG1、 EG2 使用 OSPF 协议,本部其余三层设备间使用静态路由协议。本部与 分校广域网间使用静态路由协议(R1 除外),各分校局域网环境使用 RIP 路由协议和静态路由协议。要求网络具有安全性、稳定性。具体要 求如下:

- 本部 OSPF 进程号为 10,规划多区域;

- 区域 0(S3、S4),区域 1(S3,S4,S5),区域 2(S3,S4,EG1, EG2),区域 3(S4、R1);

- 区域 1 为完全 NSSA 区域;

- 各分校 RIP 版本为 RIP-2,取消自动聚合;

- AP 使用静态路由协议;

- 本部与分校通过重分发引入彼此路由;

- 要求本部业务网段中不出现协议报文;

- 不允许重发布直连路由,Network 方式发布本地明细路由;

- 为了管理方便,需要发布 Loopback 地址;

- 优化 OSPF 相关配置,以尽量加快 OSPF 收敛;

- 重发布路由进 OSPF 中使用类型 1;

- 不允许在 R1 设备使用静态路由。

注意:S5 需要重发布云平台(172.16.0.0/22)静态路由至本部内 网。

S3:

S3(config)#route ospf 10

S3(config-router)#area 1 nssa

S3(config-router)#network 10.8.0.0 0.0.0.3 a 1

S3(config-router)#network 10.8.0.4 0.0.0.3 a 2

S3(config-router)#network 10.8.0.40 0.0.0.3 a 2

S3(config-router)#network 192.8.10.0 0.0.0.255 a 0

S3(config-router)#network 192.8.20.0 0.0.0.255 a 0

S3(config-router)#network 192.8.30.0 0.0.0.255 a 0

S3(config-router)#network 192.8.40.0 0.0.0.255 a 0

S3(config-router)#network 192.8.50.0 0.0.0.255 a 0

S3(config-router)#network 192.8.100.0 0.0.0.255 a 0

S3(config-router)#network 10.8.0.33 0.0.0.0 a 0

S3(config-router)#network 10.8.0.33 0.0.0.0 a 1

S3(config-router)#network 10.8.0.33 0.0.0.0 a 2

S3(config)#redistribute static metric-type 1 subnets

S4:

S4(config)#route ospf 10

S4(config-router)#area 1 nssa

S4(config-router)#network 10.8.0.32 0.0.0.3 a 1

S4(config-router)#network 10.8.0.36 0.0.0.3 a 2

S4(config-router)#network 10.8.0.8 0.0.0.3 a 2

S4(config-router)#network 10.8.0.12 0.0.0.3 a 3

S4(config-router)#network 192.8.10.0 0.0.0.255 a 0

S4(config-router)#network 192.8.20.0 0.0.0.255 a 0

S4(config-router)#network 192.8.30.0 0.0.0.255 a 0

S4(config-router)#network 192.8.40.0 0.0.0.255 a 0

S4(config-router)#network 192.8.50.0 0.0.0.255 a 0

S4(config-router)#network 192.8.100.0 0.0.0.255 a 0

S4(config-router)#network 10.8.0.34 0.0.0.0 a 0

S4(config-router)#network 10.8.0.34 0.0.0.0 a 1

S4(config-router)#network 10.8.0.34 0.0.0.0 a 2

S4(config-router)#network 10.8.0.34 0.0.0.0 a 3

S4(config)#redistribute static metric-type 1 subnets

S5:

S5(config)#route ospf 10

S5(config-router)#area 1 nssa

S5(config-router)#network 193.8.0.0 0.0.0.3 a 1

S5(config-router)#network 10.8.0.0 0.0.0.3 a 1

S5(config-router)#network 10.8.0.40 0.0.0.3 a 1

S5(config-router)#network 10.8.0.5 0.0.0.0 a 1

S5(config)#redistribute static metric-type 1 subnets

S5(config)#ip rou 172.16.0.0 255.255.252.0 193.8.0.2

EG1:

EG1(config)#route ospf 10

EG1(config-router)#network 10.8.0.4 0.0.0.3 a 2

EG1(config-router)#network 10.8.0.36 0.0.0.3 a 2

EG1(config-router)#network 196.8.0.0 0.0.0.255 a 2

EG1(config-router)#network 197.8.0.0 0.0.0.255 a 2

EG1(config-router)#network 11.8.0.11 0.0.0.0 a 2

EG1(config)#redistribute static metric-type 1 subnets

EG2:

EG2(config)#route ospf 10

EG2(config-router)#network 10.8.0.40 0.0.0.3 a 2

EG2(config-router)#network 10.8.0.8 0.0.0.3 a 2

EG2(config-router)#network 196.8.0.0 0.0.0.255 a 2

EG2(config-router)#network 197.8.0.0 0.0.0.255 a 2

EG2(config-router)#network 11.8.0.12 0.0.0.0 a 2

EG2(config)#redistribute static metric-type 1 subnets

R1:

R1(config)#router ospf 10

R1(config-router)#network 10.8.0.12 0.0.0.3 a 3

R1(config-router)#network 11.8.0.1 0.0.0.0 a 3

R1(config-router)#network 11.8.0.1 0.0.0.0 a 3

R1(config)#redistribute static metric-type 1 subnets

R2:

R2(config)#router rip

R2(config-route)#version 2

R2(config-route)#no auto-summary

R2(config-route)#network 10.8.0.24 0.0.0.3

R2(config-route)#network 11.8.0.2 0.0.0.0

R2(config)#ip route 0.0.0.0 0.0.0.0 10.8.0.18

R2(config)#ip route 10.8.0.44 255.255.255.252 10.8.0.26

R2(config)#ip route 194.8.10.0 255.255.255.0 10.8.0.26

R2(config)#ip route 194.8.20.0 255.255.255.0 10.8.0.26

R3:

R3(config)#router rip

R3(config-route)#version 2

R3(config-route)#no auto-summary

R3(config-route)#network 10.8.0.28 0.0.0.3

R3(config-route)#network 11.8.0.3 0.0.0.0

R3(config)#ip route 0.0.0.0 0.0.0.0 10.8.0.22

R3(config)#ip route 10.8.0.48 255.255.255.252 10.8.0.30

R3(config)#ip route 195.8.10.0 255.255.255.0 10.8.0.30

R3(config)#ip route 195.8.20.0 255.255.255.0 10.8.0.30

6. 广域网链路配置与安全部署

本部路由器 R1 与东校区路由器 R2、西校区路由器 R3 间属于广域 网链路,其中 R1-R2 间所租用一条带宽为 2M 的线路,R1-R3 间租用 2 条带宽均为 2M 的线路。 需要使用 PPP 进行安全保护,同时提高 R1 与 R3 的链路带宽与简化网络部署的目的,现要求如下:

- 使用 CHAP 协议;

- 单向认证,用户名+验证口令方式;

- R1 为认证服务端,R2、R3 为认证客户端;

- 用户名和密码均为 ruijie;

- R1 与 R3 间使用 PPP 链路捆绑,捆绑组号为 1。

R1:

R1(config)# interface se2/0

R1(config-if)# encapsulation ppp

R1(config-if)#ppp authentication chap

R1(config-if)#ppp chap hostname ruijie

R1(config-if)#ppp chap password ruijie

R1(config-if)#ip ad 10.8.0.18 255.255.255.252

R1(config-if)#clock rate 64000

R1(config-if)#int multilink 1

R1(config-if)#ip add 10.8.0.22 255.255.255.252

R1(config-if)#int se3/0

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication chap

R1(config-if)#ppp chap hostname ruijie

R1(config-if)#ppp chap password ruijie

R1(config-if)#ppp multilink

R1(config-if)#ppp multilink group 1

R1(config-if)#clock rate 64000

R1(config-if)#int se4/0

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication chap

R1(config-if)#ppp chap hostname ruijie

R1(config-if)#ppp chap password ruijie

R1(config-if)#ppp multilink

R1(config-if)#ppp multilink group 1

R1(config-if)#clock rate 64000

R2:

R2(config-if)#interface Serial 2/0

R2(config-if)#encapsulation PPP

R2(config-if)#ppp authentication chap

R2(config-if)#ppp chap hostname ruijie

R2(config-if)#ppp chap password ruijie

R2(config-if)#ip address 10.1.0.17 255.255.255.252

R3:

R3(config-if)#interface multilink 1

R3(config-if)#ip address 10.1.0.21 255.255.255.252

R3(config-if)#interface Serial 3/0

R3(config-if)#encapsulation PPP

R3(config-if)#ppp authentication chap

R3(config-if)#ppp chap hostname ruijie

R3(config-if)#ppp chap password ruijie

R3(config-if)#ppp multilink

R3(config-if)#ppp multilink group 1

R3(config-if)#description con_To_R1_S3/0

R3(config-if)#interface Serial 4/0

R3(config-if)#encapsulation PPP

R3(config-if)#ppp authentication chap

R3(config-if)#ppp chap hostname ruijie

R3(config-if)#ppp chap password ruijie

R3(config-if)#ppp multilink

R3(config-if)#ppp multilink group 1

R3(config-if)#description con_To_R1_S4/0

- 考虑到广域网线路安全性较差,所以需要使用 IPSec 对本部到各 分校的数据流进行加密。

- 要求使用动态隧道主模式,安全协议采用 ah-esp 协议,加密算法 采用 3des,认证算法采用 md5,以 IKE 方式建立 IPsec SA。

- 在 R1 上所配置的参数要求如下:

- ipsec 加密转换集名称为 myset;

- 动态 ipsec 加密图名称为 dymymap;

- 预共享密钥为明文 123456;

- 静态的 ipsec 加密图 mymap。

- 在 R2 和 R3 上所配置的参数要求如下:

- ACL 编号为 101;

- 静态的 ipsec 加密图 mymap;

- 预共享密钥为明文 123456。

R1:

R1(config)#ip access-list ex 101

R1(config-ext-nacl)#permit ip 10.8.0.18 0.0.0.0 10.8.0.17 0.0.0.0

R1(config-ext-nacl)#permit ip 10.8.0.22 0.0.0.0 10.8.0.21 0.0.0.0

R1(config)#crypto isakmp key 0 123456 address 10.8.0.21

R1(configl)#crypto isakmp key 0 123456 address 10.8.0.17

R1(config)#crypto isakmp policy 1

R1(config)#encryption 3des

R1(config)#authentication md5

R1(config)#crypto map mymap 10 ipsec-isakmp dynamic dymymap

R1(config-crypto-map)#set transform-set myset

R1(config-crypto-map)#match address 103

R1(config-crypto-map)#set peer 10.8.0.17

R1(config)#inter s2/0

R1(config-if)#crypto map mymap

7. 路由选路部署

考虑到数据分流及负载均衡的目的,针对本部与各分校数据流走 向要求如下:

- 通过修改 OSPF 接口 COST 达到分流的目的,且其值必须为 5 或 10;

- OSPF 通过路由引入时改变引入路由的 COST 值,且其值必须为 5 或 10;

- 本部 VLAN10,VLAN20,VLAN30 用户与互联网互通主路径规划为: S3-EG1;

- 本部 VLAN40 用户与互联网互通主路径规划为:S4-EG2;

- 各分校用户与互联网互通主路径规划为:S4-EG2;

- 云平台服务器与互联网互通主路径规划为 S3-EG1;

- 主链路故障可无缝切换到备用链路上;

- 要求来回数据流路径一致。

S3:

S3(config)#int vlan 10

S3(config-if-VLAN 10)#ip ospf cost 5

S3(config-if-VLAN 10)#int vlan 20

S3(config-if-VLAN 20)#ip ospf cost 5

S3(config-if-VLAN 20)#int vlan 30

S3(config-if-VLAN 30)#ip ospf cost 5

S3(config-if-VLAN 30)#int vlan 40

S3(config-if-VLAN 40)#ip ospf cost 10

S3(config)#int gig0/6

S3(config-if)#ip ospf cost 5

S3(config)#int gig0/4

S3(config-if)#ip ospf cost 10

S3(config)#rou ospf 10

S3(config-router)#area 2 default-cost 5

S4:

S3(config)#int vlan 10

S3(config-if-VLAN 10)#ip ospf cost 10

S3(config-if-VLAN 10)#int vlan 20

S3(config-if-VLAN 20)#ip ospf cost 10

S3(config-if-VLAN 20)#int vlan 30

S3(config-if-VLAN 30)#ip ospf cost 10

S3(config-if-VLAN 30)#int vlan 40

S3(config-if-VLAN 40)#ip ospf cost 5

S3(config)#int gig0/6

S3(config-if)#ip ospf cost 5

S3(config)#int gig0/4

S3(config)#rou ospf 10

S3(config-router)#area 2 default-cost 10

8. QoS 部署

为了防止大量用户不断突发的数据导致网络拥挤,必须对接入的 用户流量加以限制。所配置的参数要求如下:

- 本部设备 S1、S2 的 Gi0/1 至 Gi0/16 接口出入方向设置接口限 速,限速 10M/s;

S1(config)#int r gi0/1-16

S1(config-if-range)##rate-limit input 10000 - 各分校设备 R2、R3 做流量整形,G0/0 接口对接收的报文进行流 量控制,上行报文流量不能超过 1Mbps,如果超过流量限制则 将违规报文丢弃。

S1(config)#int rgi0/0

R2(config-if)#rate-limit input 1000 conform-action continue exceed-action drop

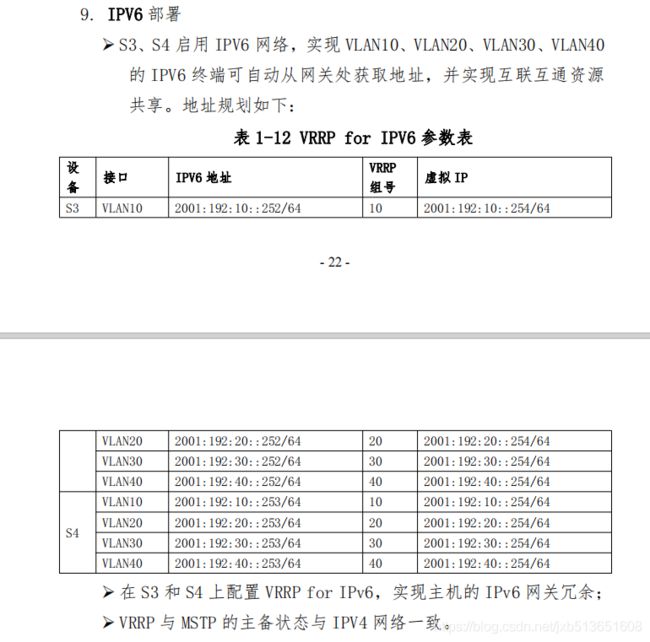

S3(config)#int vlan 10

S3(config-if-VLAN 10)#ipv6 enable

S3(config-if-VLAN 10)#ipv6 address 2001:192:10::252/64

S3(config-if-VLAN 10)#no ipv6 nd suppress-ra //缺省路由通告关闭

S3(config-if-VLAN 10)#vrrp 10 ipv6 2001:192:10::254

S3(config-if-VLAN 10)#vrrp ipv6 10 priority 150

S3(config-if-VLAN 10)#vrrp ipv6 10 accept_mode

S3(config-if-VLAN 10)#int vlan 20

S3(config-if-VLAN 20)# vrrp 20 ipv6 2001:192:20::254

S3(config-if-VLAN 20)# ipv6 address 2001:192:20::252/64

S3(config-if-VLAN 20)# ipv6 enable

S3(config-if-VLAN 20)# no ipv6 nd suppress-ra

S3(config-if-VLAN 20)# vrrp ipv6 20 priority 150

S3(config-if-VLAN 20)# vrrp ipv6 20 accept_mode

S3(config-if-VLAN 20)#int vlan 30

S3(config-if-VLAN 30)# vrrp 30 ipv6 2001:192:30::254

S3(config-if-VLAN 30)# ipv6 address 2001:192:30::252/64

S3(config-if-VLAN 30)# ipv6 enable

S3(config-if-VLAN 30)# no ipv6 nd suppress-ra

S3(config-if-VLAN 30)# vrrp ipv6 30 priority 150

S3(config-if-VLAN 30)# vrrp ipv6 30 accept_mode

S3(config-if-VLAN 30)#int vlan 40

S3(config-if-VLAN 40)# vrrp 40 ipv6 2001:192:40::254

S3(config-if-VLAN 40)# ipv6 address 2001:192:40::252/64

S3(config-if-VLAN 40)# ipv6 enable

S3(config-if-VLAN 40)# no ipv6 nd suppress-ra

S3(config-if-VLAN 40)# vrrp ipv6 40 priority 150

S3(config-if-VLAN 40)# vrrp ipv6 40 accept_mode

IPv6 Dhcp:

S3:

S3(config)#ipv6 unicast-routing

S3(config)#ipv6 dhcp pool vlan10

S3(config)#address prefix 2001:192:10::252/64

其他交换机配置类似。

模块四:

移动互联网搭建与网优 为满足互联网+时代下,移动教学的发展趋势,促进校园信息化建 设,本部校区与分校均需要规划和部署移动互联无线网络,同时,为 保证不同学生之间利用无线安全、可靠的访问互联网,我们需要进行 无线网络安全及性能优化配置,确保师生有良好的上网体验。

1. 无线网络基础部署

使用 AC 为本部无线用户 DHCP 服务器,使用 S3、S4 为本部 AP 的 DHCP 服务器,S3 分配 AP 地址范围为其网段的 1 至 100,S4 分 配 AP 地址范围为其网段的 101 至 200;

AC1:

AC1:(config)#ip dhcp pool yonghu

AC1:(dhcp-config)#network 192.8.60.0 255.255.255.0

AC1:(dhcp-config)#default-router 192.1.60.254

S3: AP管理段一定要定义option 138 AP才能正常获取地址

S3(config)#ip dhcp excluded-address 192.8.50.252 192.168.50.254

S3(config)#ip dhcp pool AP

S3(dhcp-config)#option 138 ip 11.8.0.33

S3(dhcp-config)#network 192.8.50.0 255.255.255.0 192.8.50.1 192.8.50.100

S3(dhcp-config)#default-router 192.8.50.254

S4:

S4(config)#ip dhcp excluded-address 192.8.50.252 192.168.50.254

S4(config)#ip dhcp pool AP

S4(dhcp-config)#option 138 ip 11.8.0.34

S4(dhcp-config)#network 192.8.50.0 255.255.255.0 192.8.50.101 192.8.50.200

S4(dhcp-config)#default-router 192.8.50.254

- 创建本部 SSID(WLAN-ID 1)为 Ruijie-ZX_XX(XX 现场提供), AP-Group 为 ZX,本部无线用户关联 SSID 后可自动获取地址。

AC1与AC2一样的配置:

AC1(config)#wlan-config 1 Ruijie_ZX_8

AC1(config-wlan)#TUnnel LOcal

AC1(config-wlan)#exi

AC1(config)#ap-group ZX

AC1(config-group)#interface-mapping 1 60 ap-wlan-id 1

AC1(config-group)#tunnel local wlan 1 vlan 60

2. AC 热备部署

- AC1 为主用,AC2 为备用。AP 与 AC1、AC2 均建立隧道,当 AP 与 AC1 失去连接时能无缝切换至 AC2 并提供服务。

AC1(config)# wlan hot-backup 11.8.0.205 //配置对端热备IP地址

AC1(config-hotbackup)# context 10 //配置备份实例

AC1(config-hotbackup-ctx)# priority level 7 //配置AC-1热备实例优先级,数字越高优先级越高

C1(config-hotbackup-ctx)# ap-group ZX //将ap-group加入热备实例

AC1(config-hotbackup)# wlan hot-backup enable //启用热备功能

AC-2(config)# wlan hot-backup 11.8.0.204

AC-2(config-hotbackup)# context 10

AC-2(config-hotbackup-ctx)# ap-group ZX

AC-2(config-hotbackup)# wlan hot-backup enable

3. 无线安全部署

具体配置参数如下:

- 为了保证合法用户连接入本部内网,本部无线用户使用 MAC 校 验方式。在本部的 AC 设备上配置白名单只允许 PC1(无线网卡 ipconfig 确定 MAC 地址)接入无线网络中,并设置 AC 白名单数 量最多为 10;

AC1(config-ap)#ap-name AP1

AC1(config-ap)#ap-group ZX

AC1(config-ap)# sta-limit 16 radio 1

AC1(config-ap)# sta-limit 16 radio 2

- 为了防御无线局域网 ARP 欺骗影响用户上网体验,配置无线环 境 ARP 欺骗防御功能;

- 在同一个 AP 中的用户在某些时候出于安全性的考虑,需要将他 们彼此之间进行隔离,实现用户之间彼此不能互相访问,配置 AP1 实现同 AP 下用户间隔离功能。

4. 无线性能优化

要求本部无线用户启用集中转发模式;

- 限制 AP1 关联用户数最高为 16;

- 本部关闭低速率(1M,6M)应用接入。

5. 胖 AP 部署

北京校区与广州校区使用无线 AP 胖模式进行部署,具体要求如下:

- AP2 以路由模式进行部署,本地部署 DHCP 为无线终端分配地址;

- AP2 创建 SSID(WLAN-ID 1)为 Ruijie-BJ_XX(XX 现场提供),采用 WPA2 进行无线数据加密,加密密码为 XX(现场提供);

- AP3 以 NAT 模式进行部署,本地部署 DHCP 为无线终端分配地址;

- AP3 创建 SSID(WLAN-ID 1)为 Ruijie-GZ_XX(XX 现场提供),启用 白名单校验,放通 PC3 无线网卡。

模块五:

出口安全防护与远程接入 本部校区与分校无线用户需要通过独立的互联网线路访问外网资 源,同时针对访问资源进行用户身份认证与信息审计监督。

1. 出口 NAT 部署

具体配置参数如下:

- 本部出口网关上配置访问控制列表,允许本部、分部有线无线 (ACL 编号 110)在每天 09:00-17:00(命名为 work)通过 NAPT 访问联通、教育网资源;

EG1和EG2类似:

FZ1-EG2000-EG1(config)#ip nat pool nat_pool prefix-length 24

FZ1-EG2000-EG1(config-ipnat-pool)# address interface GigabitEthernet 0/1 match interface GigabitEthernet 0/1

FZ1-EG2000-EG1(config)#time-range work

FZ1-EG2000-EG1(config)#periodic daily 9:00 to 17:00

FZ1-EG2000-EG1(config)# ip nat inside source list 110 pool nat_pool overload

FZ1-EG2000-EG1(config)#ip access-list extended 110

FZ1-EG2000-EG1(config-ext-nacl)# 10 permit ip 192.8.10.0 0.0.0.255 any

FZ1-EG2000-EG1(config-ext-nacl)# 20 permit ip 192.8.20.0 0.0.0.255 any

FZ1-EG2000-EG1(config-ext-nacl)# 30 permit ip 192.8.50.0 0.0.0.255 any

FZ1-EG2000-EG1(config-ext-nacl)# 40 permit ip 192.8.60.0 0.0.0.255 any

FZ1-EG2000-EG1(config)#access-list 110 permit ip any any time-range work

FZ1-EG2000-EG1(config-ext-nacl)#int gi0/0

FZ1-EG2000-EG1(config-if-GigabitEthernet 0/0)#ip nat in

FZ1-EG2000-EG1(config-if-GigabitEthernet 0/0)#int gi0/3

FZ1-EG2000-EG1(config-if-GigabitEthernet 0/3)#ip nat in

FZ1-EG2000-EG1(config-if-GigabitEthernet 0/3)#int gi0/1

FZ1-EG2000-EG1(config-if-GigabitEthernet 0/1)#ip nat outside

- 云平台服务器区(ACL 编号 111)通过 NAPT 转换至教育网线路, 只能访问教育网资源;

EG2:

FW-EG2000-EG2(config)#ip access-list ex 111

FW-EG2000-EG2(config-ext-nacl)#permit ip 172.16.0.0 0.0.3.255 any

FW-EG2000-EG2(config-ext-nacl)#exit

FW-EG2000-EG2(config)#ip nat pool nat_pool prefix-length 24

FW-EG2000-EG2(config-ipnat-pool)# address interface GigabitEthernet 0/2 match interface GigabitEthernet 0/2

FW-EG2000-EG2(config)#int gi0/0

FW-EG2000-EG2(config-if-GigabitEthernet 0/1)#ip nat in

FW-EG2000-EG2(config-if-GigabitEthernet 0/1)#int gi0/2

FW-EG2000-EG2(config-if-GigabitEthernet 0/4)#ip nat out

- 在本部 EG1 上配置,使本部核心交换 S4(11.XX.0.4)设备的 Telnet 服务可以通过互联网被访问,将其地址映射至联通线路 上,映射地址为 196.XX.0.10(XX 现场提供);

FZ1-EG2000-EG1(config)# ip nat in source static tcp 11.8.0.4 23 196.8.0.10 23

- 需确保 NAT 映射数据流来回一致,启用 EG 源进源出功能保证任 何外网用户(联通、电信、移动、教育……)均可访问映射地 址 196.XX.0.10(XX 现场提供)。

2. 全局流表策略部署

在用户没有防火墙做限制的情况下,如果遇到大量的伪源 IP 攻击,或者是端口扫描时,会把设备的流表给占满,而导致正常的 数据无法建流而被丢弃,为此要求部署全局流表防火墙,ACL(编 号为 112)策略要求如下:

- 放通所有 IP 到设备接口的 WEB 管理和 ping;

- 放通内网 IP 到外网所有资源的访问;

- 放通任意 IP 来访问映射的内网服务器的资源;

- 根据上下文要求放通设备已启用的功能协议端口。

FW-EG2000-EG2(config)#ip access-list ex 112

FW-EG2000-EG2(config-ext-nacl)#permit ip any any

FW-EG2000-EG2(config-ext-nacl)#exit

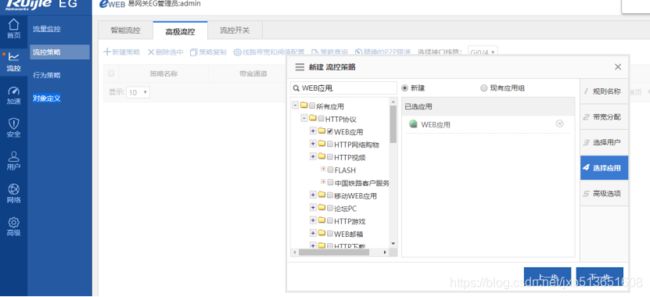

- 应用流量控制部署

本部针对访问外网 WEB 流量限速每 IP 1000Kbps,内网 WEB 总流 量不超过 100M。 - 用户行为策略部署

- 工作日(周一到周五:上午 9 点到下午 5 点)禁止 P2P 应用软 件使用;

- 对创建的用户 user1(192.1.10.10)进行限制,禁止访问外网 网站。 5. 数据分流与负载均衡

- 本部与分校用户数据流匹配 EG 内置联通与教育地址库,实现访 问联通资源走联通线路,访问教育资源走教育线路;

- 除联通、教育资源之外默认所有数据流在联通与教育线路间进 行负载转发;

- 每天晚上 6 点到 10 点联通线路上网流量压力较大,将 P2P 应用 软件流量在此时间段内引流到教育网线路

参考如下web配置:

模块六:

云计算服务搭建与企业应用 集团总部为了更好管理数据,提供服务,需要建立自己的小型数 据中心及云计算服务平台,以达到快速、可靠交换数据,以及增强业 务部署弹性的目的。

- 云计算管理平台环境

- JCOS 云平台登陆地址:http://172.16.0.2

- 登陆方式:(现场提供) 域名:default 用户名:随机 密码:随机 注意:登陆之后禁止点击首页的“一键 VPC”按钮。

- 创建两台虚拟交换机,要求如下:

- 虚拟交换机子网用途: 虚拟机交换机 DNet:对外数据通信网络 虚拟机交换机 SNet:数据存储通信网络 为数据网络 DNet 创建虚拟交换机,具体要求如下:

- 虚拟交换机名称:D-Net

- 子网名称:D-SubNet

- 网络地址:192.168.XX.0/24

- 启用 DHCP 功能

- 分配地址池范围:192.168.XX.10-192.168.XX.100

- 为存储网络 SNet 创建虚拟交换机,具体要求如下: 虚拟交换机名称:S-Net 子网名称:S-SubNet 29 网络地址:192.168.XX+1.0/24 勾选禁用网关功能 启用 DHCP 功能 分配地址池范围:192.168.XX+1.10-192.168.XX+1.100

- 创建一台虚拟路由器,要求如下:

- 虚拟路由器名称:VGate

- 虚拟路由器跟 D-Net 虚拟交换机子网关联

- 创建 2 台云主机,要求如下:

- 云主机 A 的配置要求 硬件资源:CPU 2 核;内存 2G 操作系统:Windows2008R2 网卡数量:2 网卡 1 与 Dnet 连接,IP 为:192.168.XX.22 网卡 2 与 SNet 连接,IP 为:192.168.XX+1.22 随机申请并绑定一个公网 IP 地址 云主机 B 的配置要求 硬件资源:CPU 2 核;内存 2G 操作系统:CentOS7 网卡数量:2 网卡 1 与 Dnet 连接,IP 为:192.168.XX.33 网卡 2 与 SNet 连接,IP 为:192.168.XX+1.33 随机申请并绑定一个公网 IP 地址 5. 应用部署 Windows2008 R2 系统配置 (1) 云硬盘的配置要求

新建两个 10G 的云硬盘,名称为 A-10-1、A-10-2,挂载到 云主机 A; 新建镜像卷,使用所有空间,驱动器号为 D。 (2) 配置 DNS 服务 配置 rj.com 域的从 DNS 服务,主 DNS 为云主机 A。 配置 0.16.172 反向域的从 DNS 服务,主 DNS 为云主机 A。 (3) 配置 FTP 服务 FTP 站点名称为 rjftp,物理路径为 D:\ftpdata; 允许匿名用户和普通用户 tom 登录,匿名用户对主目录只有 读权限,tom 对主目录有读写权限,禁止上传 exe 后缀的文 件; 设置 FTP 最大客户端连接数为 100,设置无任何操作的超时 时间为 5 分钟,设置数据连接的超时时间为 1 分钟。 (4) 配置企业 CA 证书服务 并提供 Web 注册方式,可接受 CSR(证书请求文件)并签发 证书; 加密服务提供程序为“RSA#Microsoft Software Key Storage Providew”,密钥字符长度为“2048”; 颁发的签名证书的哈希算法为“SHA256”; CA 证书名称:ca.rj.com; 为云主机 B 的 web 服务提供证书,颁发的证书命名为 httpd.crt。

云主机 B 的配置 在 CentOS 系统中,利用赛场提供的 CentOS 镜像文件(/root 目录),配置本地 yum 源,然后完成 bind、bind-utils、httpd、 mod_ssl、ftp、bzip2 软件包的安装;请将 CentOS 镜像文件挂载到 /mnt/cdrom 目录下(目录需要自行创建)。 (1)云硬盘的配置要求: 新建一个 15G 的云硬盘,云硬盘名称为 B-15,挂载到云主机 B; 创建 lvm 物理卷: 创建一个名为 datastore 的卷组,卷组的 PE 尺寸为 16MB; 逻辑卷的名称为 web_data 所属卷组为 datastore,该逻 辑卷大小为 10G; 将新建的逻辑卷格式化为 XFS 文件系统,编辑/etc/fstab 文件通过 UUID 的方式实现系统启动时能够自动挂载到 /data/web_data 目录。 (2)配置 DNS 服务: 监听所有地址; 允许所有机器查询; 将 ftp.rj.com 解析至云主机 B 公网 IP; 将 www.rj.com 解析至云主机 A 公网 IP; 建立反向简析区域完成 ftp.rj.com,www.rj.com,域名的反 向解析; 只允许云主机 B 192.168.XX+1.22 的 ip 进行区域传送。 (3)配置 http 服务,以虚拟主机的方式建立一个 web 站点。 32

将/etc/httpd/conf.d/ssl.conf 重命名为 ssl.conf.bak; 配置文件名为 virthost.conf,放置在/etc/httpd/conf.d 目录下; https 所用的证书 httpd.crt、私钥 httpd.key、请求证书 httpd.csr 放置在/etc/httpd/ssl 目录中(目录需自己创建); 监听 80、443 端口,分别配置 http 和 https 功能; 使用 www.rj.com 作为域名进行访问; 网站根目录为/data/web_data; index.html 内容使用 Welcome to 2018 Computer Network Application contest! (4)创建一个归档备份,将/etc/httpd 目录打包备份至/home 目录下 文件名为 httpd.tar.bz2。 6. 软件定义网络 (1)在考试电脑 PC1 上部署 Vmware Workstation 软件,并导入 ODL 集成模板,虚拟机的内存设置为 2G。配置 IP 地址为 192.168.1.100/24,网关是 192.168.1.254/24。默认用户密码都是 mininet。 (2)启动 OpenDayLight 的 karaf 程序,并安装如下组件: feature:install odl-restconf feature:install odl-l2switch-switch-ui feature:install odl-mdsal-apidocs feature:install odl-dluxapps-applications 33

(3)使用 Mininet 和 OpenVswitch 构建拓扑,采用采用 OVS 交换 机格式,连接 ODL 的 6653 端口 Openflow1.3 协议,构造如下拓扑: (4)在浏览器上可以访问 ODL 管理页面并查看网元拓扑结构。 (5)通过 OVS 下发流表,H1 与 H2 可以互通,H1 与 H3 不能互通, 但 H3 和 H4 之间可以互通。 提交竞赛结果文件(模块六) 制作竞赛结果文件:严格参照“云平台服务器配置答题卡模板 x” 文档格式要求制作输出竞赛结果文件。 考生将“云平台服务器配置答题卡模板 x”保存到桌面上,并且拷 贝到“提交文档”目录下然后提交给现场工作人员。 注意:考生所提交的文件是竞赛结果的唯一依据,请考生一定确 保文件确实有效,能够正常读取。如有疑问,可咨询现场工作人员。

第二部分:赛场规范和文档规范 模块七:赛场规范和文档规范 参赛选手在比赛过程中,必须严格遵从计算机网络工程相关职业 规范,严格遵守网络综合布线相关工具的操作规范,注意用电安全、 预防梯子倒砸,听从裁判指挥,做到文明参赛,安全比赛。 竞赛结果文件的提交要严格按照赛题要求,按照相关文档模板来 完成,并且注意截图大小,注意排版,不得以任何形式体现参赛院校、 工位号码等信息。 (完)