一、Oauth2

Oauth2是一个标准的开放授权协议,应用程序可以根据自己的要去使用Oauth2

应用场景:

1.微服务之间访问资源 微服务A访问微服务B资源,B访问A资源

2.外部系统访问本项目微服务的资源

3.项目访问第三方系统资源

4.项目前端访问项目微服务资源

二、SpringSecrurtiy Oauth2 JWT实现用户认证授权功能

什么是用户身份认证

用户去访问系统资源时需要进行身份认证,系统检验用户身份信息合法后,才能继续访问(用户名密码登陆,指纹打卡等)

什么是用户授权

有权限的资源需要对应权限才能访问

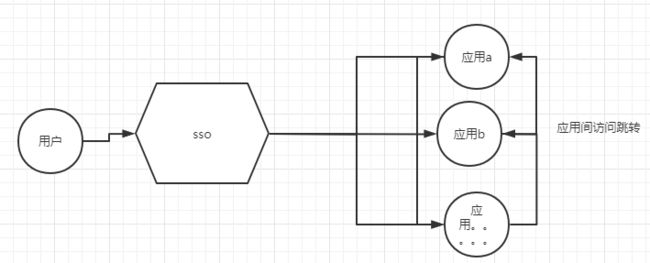

1.sso单点登录需求

什么是单点登录?

项目中拥有多个子项目,考虑到用户体验,只需要用户一次认证就可以在多个拥有权限的系统中进行访问。

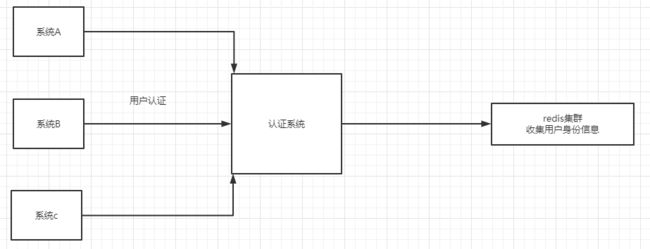

1.1单点登录技术方案

分布式系统用到单点登录,通常需要将认证系统抽取为一个功能模块,并且单独在数据库创建表结构用来储存用户身份信息,可选用mysql,redis,这里推荐redis因为其吞吐信息量达到每秒是几万次的读写操作,并且还支持持久化,集群部署,分布式,主从同步等,在高并发的场景下能够有效保证数据的安全性与一致性

特点:

1、认证系统独立

2、各个系统子系统遵循同一通信协议,完成用户认证

3、用户身份信息存储在redis中

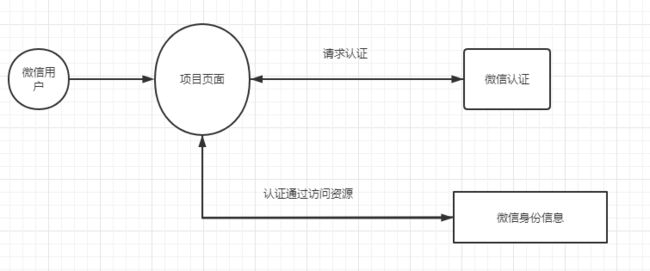

2、第三方认证需求

比如本项目提高供了第三方应用登陆接口,例如微信,所以本项目需要去访问第三方系统,请求验证微信用户身份信息,验证通过后,该用户可以访问拥有权限的本项目资源

二、GateWay网关、Oauth2、JWT、SpringSecurity 技术进行登录认证服务

1.认证流程

用户在前端页面如果没有进行登录就直接去请求未放行的资源,那么网关就会重定向到登陆页面,让用户登录,登陆成功则继续跳转资源信息

前台用户认证流程图:

2.认证开发

功能流程图:

执行流程:

1.用户发起登陆请求,请求认证服务

2.认证服务通过,生成jwt(三部分记清楚连接:https://baijiahao.baidu.com/s?id=1608021814182894637&wfr=spider&for=pc)令牌,将jwt写入redis,将身份令牌写入cookie

3、用户访问资源页面,带着cookie到网关

4、网关从cookie获取jwt,并查询Redis校验jwt,如果jwt不存在则拒绝访问,否则放行

5、用户退出,请求认证服务,清除redis中的token,并且删除cookie中的token

JWT令牌的作用:

1、实现用户退出注销功能,服务端清除令牌后,即使客户端请求携带token也是无效的。

2、由于jwt令牌过长,不宜存储在cookie中,所以将jwt令牌存储在redis,由客户端请求服务端获取并在客户端存储。

申请令牌测试:

@SpringBootTest

@RunWith(SpringRunner.class)

public class ApplyTokenTest {

@Autowired

private RestTemplate restTemplate;

@Autowired

private LoadBalancerClient loadBalancerClient;

@Test

public void applyToken(){

//构建请求地址 http://localhost:9200/oauth/token

ServiceInstance serviceInstance = loadBalancerClient.choose("user-auth");

// http://localhost:9200

URI uri = serviceInstance.getUri();

// http://localhost:9200/oauth/token

String url =uri+"/oauth/token";

// 封装请求参数 body , headers

MultiValueMap

body.add("grant_type","password");

body.add("username","hahaha");

body.add("password","hahaha");

MultiValueMap

headers.add("Authorization",this.getHttpBasic("changgou","changgou"));

HttpEntity

//当后端出现了401,400.后端不对着两个异常编码进行处理,而是直接返回给前端

restTemplate.setErrorHandler(new DefaultResponseErrorHandler(){

@Override

public void handleError(ClientHttpResponse response) throws IOException {

if (response.getRawStatusCode()!=400 && response.getRawStatusCode() != 401){

super.handleError(response);

}

}

});

//发送请求

ResponseEntity

Map map = responseEntity.getBody();

System.out.println(map);

}

private String getHttpBasic(String clientId, String clientSecret) {

String value =clientId+":"+clientSecret;

byte[] encode = Base64Utils.encode(value.getBytes());

//Basic Y2hhbmdnb3U6Y2hhbmdnb3U=

return "Basic "+new String(encode);

}

}

业务层:

public interface AuthService {

AuthToken login(String username,String password,String clientId,String clientSecret);

}

实现类:

@Service

public class AuthServiceImpl implements AuthService {

@Autowired

private RestTemplate restTemplate;

@Autowired

private LoadBalancerClient loadBalancerClient;

@Autowired

private StringRedisTemplate stringRedisTemplate;

@Value("${auth.ttl}")

private long ttl;

@Override

public AuthToken login(String username, String password, String clientId, String clientSecret) {

//1.申请令牌

ServiceInstance serviceInstance = loadBalancerClient.choose("user-auth");

URI uri = serviceInstance.getUri();

String url=uri+"/oauth/token";

MultiValueMap

body.add("grant_type","password");

body.add("username",username);

body.add("password",password);

MultiValueMap

headers.add("Authorization",this.getHttpBasic(clientId,clientSecret));

HttpEntity

restTemplate.setErrorHandler(new DefaultResponseErrorHandler(){

@Override

public void handleError(ClientHttpResponse response) throws IOException {

if (response.getRawStatusCode()!=400 && response.getRawStatusCode()!=401){

super.handleError(response);

}

}

});

ResponseEntity

Map map = responseEntity.getBody();

if (map == null || map.get("access_token") == null || map.get("refresh_token") == null || map.get("jti") == null){

//申请令牌失败

throw new RuntimeException("申请令牌失败");

}

//2.封装结果数据

AuthToken authToken = new AuthToken();

authToken.setAccessToken((String) map.get("access_token"));

authToken.setRefreshToken((String) map.get("refresh_token"));

authToken.setJti((String)map.get("jti"));

//3.将jti作为redis中的key,将jwt作为redis中的value进行数据的存放

stringRedisTemplate.boundValueOps(authToken.getJti()).set(authToken.getAccessToken(),ttl, TimeUnit.SECONDS);

return authToken;

}

private String getHttpBasic(String clientId, String clientSecret) {

String value = clientId+":"+clientSecret;

byte[] encode = Base64Utils.encode(value.getBytes());

return "Basic "+new String(encode);

}

}

Controller控制层:

@Controller

@RequestMapping("/oauth")

public class AuthController {

@Autowired

private AuthService authService;

@Value("${auth.clientId}")

private String clientId;

@Value("${auth.clientSecret}")

private String clientSecret;

@Value("${auth.cookieDomain}")

private String cookieDomain;

@Value("${auth.cookieMaxAge}")

private int cookieMaxAge;

@RequestMapping("/toLogin")

public String toLogin(){

return "login";

}

@RequestMapping("/login")

@ResponseBody

public Result login(String username, String password, HttpServletResponse response){

//校验参数

if (StringUtils.isEmpty(username)){

throw new RuntimeException("请输入用户名");

}

if (StringUtils.isEmpty(password)){

throw new RuntimeException("请输入密码");

}

//申请令牌 authtoken

AuthToken authToken = authService.login(username, password, clientId, clientSecret);

//将jti的值存入cookie中

this.saveJtiToCookie(authToken.getJti(),response);

//返回结果

return new Result(true, StatusCode.OK,"登录成功",authToken.getJti());

}

//将令牌的断标识jti存入到cookie中

private void saveJtiToCookie(String jti, HttpServletResponse response) {

CookieUtil.addCookie(response,cookieDomain,"/","uid",jti,cookieMaxAge,false);

}

}

登录请求放行:

修改认证服务WebSecurityConfig类中configure(),添加放行路径