今天研究了一下如何破解wifi密码。使用的是Aircrack-ng这款工具,我也忘了这个工具是kali内置的还是我之前自己下载的啊。

主要参照了这篇文章。完全教程 Aircrack-ng破解WEP、WPA-PSK加密利器(1) - 51CTO.COM

这篇文章真是详细到爆炸啊,长知识了,里面分别讲了破解WEP,WPA和WPA2三种加密形式的方法,都差不多,不过现在的路由器基本都是WPA2的加密方式,我拿自己家路由器实验了一下,挺好使的。

Aircrack-ng是一个包含了多款工具的套装,我们需要使用里面的:

airmon-ng

airodump-ng

aireplay-ng

aircrack-ng

我的工具是树莓派2B+,无线网卡是360随身wifi2代(MT7601U),之前写过一个安装这个网卡驱动的文章《树莓派 kali linux MT7601U安装》,因为我这个驱动有点特别。。。导致我的这个渗透过程和前面那篇文章有点不同。不过原理都是同样的原理。以下是过程:

一共五个部分:

- 准备

- 探测

- 抓包

- 攻击

- 破解

1. 准备阶段

先看看你的无线网卡是什么。

sudo ifconfig

可以看到里面有个wlan0,如果没有的话就把无线网卡拔了再插一下。

直到找到那个wlan0为止。

一定要保证它现在没有连接到任何wifi。上面那个wlan0里面没有ip地址什么的就说明现在不在连接中。

载入无线网卡驱动,激活无线网卡至monitor即监听模式

sudo ifconfig wlan0 up

sudo airmon-ng start wlan0

可以看到下面写了monitor mode enable on wlan0mon,我这个特别奇葩,不知道为什么是wlan0mon,别人的都是mon0。

这句话的意思是,在监听模式下,无线网卡的名称已经变为了wlan0mon。这时候重启一下网卡。

sudo ifconfig wlan0mon down

sudo iwconfig wlan0mon mode monitor

sudo ifconfig wlan0mon up

2. 探测阶段

sudo airodump-ng wlan0mon

使用这个指令进行探测,查看周围wifi的各种信息。

可以看到,最右侧的ESSID,下面的是周围wifi的名字,最左侧的BSSID,是这些wifi对应的mac地址。ENC是加密方式。可以看到基本都是WPA2的,很少有WPA和WEP。因为这两个的安全性都较WPA2次之。CH是工作频道。

我们要破解图中的那个Davidham,这个是我建的wifi。可以看到它的mac地址是FC:D7:33:3F:BC:F8,注意看这张表的下半部分,下半部分罗列出连接到这个wifi内的设备的mac地址,注意观察第一条,08:ED:B9:89:FB:B1,这个是我的电脑,它此时连接到FC:D7:33:3F:BC:F8这个路由器的wifi网络内,这个wifi的工作频道是11,需要记住。

3. 抓包阶段

我们已经看到了要攻击的路由器的mac地址和其中的客户端的mac地址,还有工作频道。执行:

sudo airodump-ng --ivs --bssid FC:D7:33:3F:BC:F8 –w longas -c 11 wlan0mon

我们使用airodump-ng这个工具进行抓包

--bssid 是路由器的mac地址

-w 是写入到文件longas中

-c 11 是频道11

--ivs 是只抓取可用于破解的IVS数据报文

需要注意的是:这里我们虽然设置保存的文件名是longas,但是生成的文件却不是longase.ivs,而是longas-01.ivs。

注意:这是因为airodump-ng这款工具为了方便后面破解时候的调用,所以对保存文件按顺序编了号,于是就多了-01这样的序号,以此类推,在进行第二次攻击时,若使用同样文件名longas保存的话,就会生成名为longas-02.ivs的文件,一定要注意哦,别到时候找不到又要怪我没写清楚:)

啊,估计有的朋友们看到这里,又会问在破解的时候可不可以将这些捕获的数据包一起使用呢,当然可以,届时只要在载入文件时使用longas*.cap即可,这里的星号指代所有前缀一致的文件。

4. 攻击阶段

这里为了获得破解所需的WPA2握手验证的整个完整数据包,我们将会发送一种称之为“Deauth”的数据包来将已经连接至无线路由器的合法无线客户端强制断开,此时,客户端就会自动重新连接无线路由器,我们也就有机会捕获到包含WPA2握手验证的完整数据包了。

此处需要新开一个shell:

sudo aireplay-ng -0 1 –a FC:D7:33:3F:BC:F8 -c 08:ED:B9:89:FB:B1 wlan0mon

-0 采用deauth攻击模式,后面跟上攻击次数,这里我设置为1,大家可以根据实际情况设置为10不等

-a 后跟路由器的mac地址

-c 后跟客户端的mac地址

这时候我们回到刚才的那个抓包页面

可以看到右上角多了一个WPA handshake,如果没有,就再攻击一次,我这个就是攻击了两次才出现的。

出现之后攻击阶段与抓包阶段就结束了,可以中断抓包了。

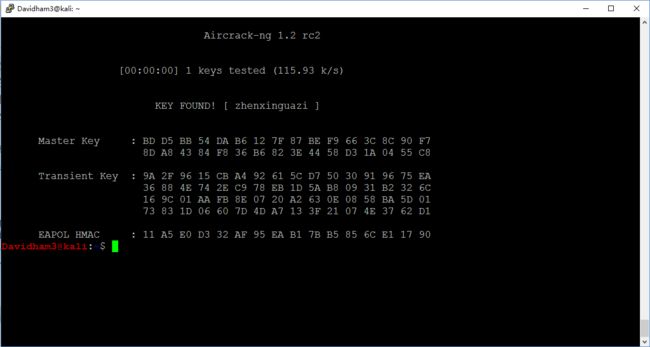

5. 破解阶段

我们使用aircrack-ng进行破解

ls

先看看我们抓到的握手包是什么名字。

可以看到一个叫做longas-01.ivs的,这个就是我们要破解的文件。

这时候我们需要准备一个字典文件用来破解这个longas-01.ivs。

可以使用crunch这个软件生成字典。

sudo aircrack-ng -w dict1.txt longas-01.ivs

此时的破解速度跟使用的机器性能和字典大小有关。为了节省时间我就把密码直接加入到字典中了。可以看到破解成功时候的界面。

中间有一句:KEY FOUND!,后面的中括号里面,就是这个路由器的wifi密码。到此,wifi密码的破解也就完成了。