Linux系统安全及系统安全的基本设置

Linux系统安全及系统安全的基本设置

-

- 一.设置连接超时时间

- 二.使用su命令切换用户用途及用法

-

- 2.1环境变量

- 2.2查看登录用户的命令

- 2.3sudo命令

-

- 2.3.1用sudo命令创建用户

- 2.3.2将用户加入到 whell 组

- 2.3.3设置别名

- 2.3.4通配符的操作

- 2.3.5自定义sudo的日志

- 三.Linux中的PAM安全认证

-

-

- 3.1su命令的安全隐患

- 3.2 PAM认证的构成

- 3.3PAM认证原理

- 3.4PAM安全认证流程

- 3.5不让root ssh远程连接

-

- 四.开关机安全控制调整

-

-

- 4.1设置GRUB密码

- 4.2修藏root用户名

- 4.3终端登录安全控制

- 4.4禁止普通用户登录系统

- 4.5网络端口扫描NMAP

- 4.6关于reboot的快捷件

-

一.设置连接超时时间

【1】打开目录vim .bash_profile编辑

.bash_profile 是用户登陆时的环境变量,如PATH等,的设置文件。用户登录后,系统会执行此文件,以设置相应环境

【2】设置配置立马生效

source .bash_profile

二.使用su命令切换用户用途及用法

用途:替代用户,切换用户

root→任意用户,不验证密码

普通用户→其他用户,验证目标用户的密码

注意:使用命令切换用户的时候,su 和 su - 登录系统的目录不一样

2.1环境变量

变量是计算机系统用于保存可变值的数据类型,我们可以直接通过变量名称来提取到对应的变量值。在 Linux 系统中,环境变量是用来定义系统运行环境的一些参数,比如每个用户不同的家目录(HOME)、邮件存放位置(MAIL)等。

Linux 系统中环境变量的名称一般都是大写的,这是一种约定俗成的规范。

常用的环境变量及作用

2.2查看登录用户的命令

whoami

id 可以显示用户的组信息,+用户可以看用户在不在系统内

echo $PATH 查看当前系统的环境变量 $可以理解为调用

2.3sudo命令

在不切换登录用户的情况下获得root某些权限

2.3.1用sudo命令创建用户

【1】编辑 /etc/sudoers 文件 也可以visudo

出现语法错误时 /etc/sudoers 不会提示

visudo会提示

【2】切换用户zhangsi可进行添加用户操作

[zhangsi@localhost ~]$ sudo useradd ab

[zhangsi@localhost ~]$ id ab

uid=1005(ab) gid=1005(ab) 组=1005(ab)

sudo -l 查看用户可执行的操作

若想要普通用户获取更多的权限,直接写入用,分隔即可

2.3.2将用户加入到 whell 组

whell组:组id为10,相当于管理员组,拥有管理员的权限

gpasswd -a zhang wheel

2.3.3设置别名

2.3.4通配符的操作

2.3.5自定义sudo的日志

三.Linux中的PAM安全认证

3.1su命令的安全隐患

默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root)的登录密码,带来安全风险

为了加强su命令的使用控制,可借助于PAM认证模块,只允许极个别用户使用su命令进行切换

PAM(Pluggable Authentication Modules)可插拔式认证模块是一种高效而且灵活便利的用户级别的认证方式也是当前Linux服务器普遍使用的认证方式

/etc/pam.d pam的安全认证模块

/var/log/secure 系统的安全日志(涉及验证,登录,执行命令等)

3.2 PAM认证的构成

查看某个程序是否支持PAM认证,可以用ls命令

查看su是否支持PAM模块认证

ls /etc/pam.d / grep su

查看su的PAM配置文件:cat /etc/pam.d/su

每一行都是一个独立的认证过程

每一行可以区分为三个字段

认证类型

控制类型

PAM模块及其参数

3.3PAM认证原理

一般遵循的顺序:Service(服务)一PAM(配置文件)→pam_so(自己的模块)

【1】首先要确定哪━项服务,然后加载相应的PAM的配置文件(位于/etc/pam.d下),最后调用认证文件(位于/lib64/security下)进行安全认证

【2】用户访问服务器时,服务器的某一个服务程序把用户的请求发送到PAM模块进行认证

【3】不同的应用程序所对应的PAM模块是不同的

3.4PAM安全认证流程

控制类型也称做Control Flags,用于PAM验证类型的返回结果

1.required验证失败时仍然继续,但返回Fail

2.requisite验证失败则立即结束整个验证过程,返回Fail

3.sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

4.optional不用于验证,只显示信息(通常用于session类型)

vim /etc/pam.d/su 按下图说明修改

3.5不让root ssh远程连接

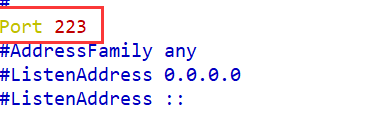

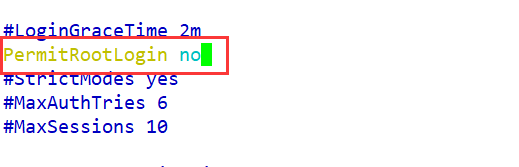

编辑ssh的配置文件vim /etc/ssh/sshd_config

四.开关机安全控制调整

【1】BIOS引导设置

将第一引导设备设为当前系统所在硬盘

禁止从其他设备(光盘、U盘、网络)引导系统

将安全级别设为setup,并设置管理员密码

【2】GRUB限制

使用grub2-mkpasswd-pbkdf2生成密钥

修改letc/grub.d/00_header文件中,添加密码记录

生成新的grub.cfg配置文件

4.1设置GRUB密码

grub2-setpassword

Ctrl +x 退出这个grub2界面进系统

grub2-mkpasswd-pbkdf2 生成秘钥

4.2修藏root用户名

vim /boot/grub2/grub.cfg

4.3终端登录安全控制

限制root只在安全终端登录

安全终端配置/etc/securetty

4.4禁止普通用户登录系统

创建/etc/nologin文件若文件里面什么都不写则限制所有用户不能登录,若里面添加用户则只限制文件中的用户

touch /etc/nologin

echo 系统维护 > /etc/nologin 在文件中写入不能登陆系统的原因

4.5网络端口扫描NMAP

一款强大的网络扫描、安全检测工具

官方网站: http://nmap.orgl

CentOS 7.3光盘中安装包nmap-6.40-7.el7.x86_64.rpm

nmap 127.0.0.1

nmap -n www.baidu.com

nmap -sS 扫描的时候不建立三次握手过程

nmap -sT 扫描的时候建立三次握手过程

namp -sF 扫描四次挥手,检测FIN包

nmap -p 21-21 192.168.223.0/24 对端口进行扫描, “——”端口的范围,“,”多个端口

nmap -sU 127.0.0.1 s扫描 U UDP端口

nmap -sP 192.168.223.1-160 P 相当于ping 确定多个主机的存活情况

nmap -sP -n 192.168.223.1-160 扫描的时候不进行本机的域名解析,扫描速度会更快,看网段的存活主机

nmap -P0 192.168.223.1-160 扫描的时候不进行ping的操作,只做端口扫描,不建立tcp的三次握手连接

nmap -A -n 127.0.0.1 系统和端口扫描,包括端口和版本