下载地址: 靶机JIS-CTF(下载地址:https://download.vulnhub.com/jisctf/JIS-CTF-VulnUpload-CTF01.ova)

网卡设置: 网卡有可能没启动起来,进入系统后

sudo ifconfig ens33 up

sudo dhclient ens33

- 网络地址探测:

netdiscover -r 10.10.10.0/24

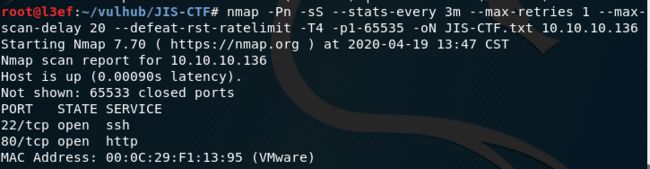

- 端口探测

nmap -Pn -sS --stats-every 3m --max-retries 1 --max-scan-delay 20 --defeat-rst-ratelimit -T4 -p1-65535 -oN JIS-CTF.txt 10.10.10.136

开启端口22和80,访问80端口

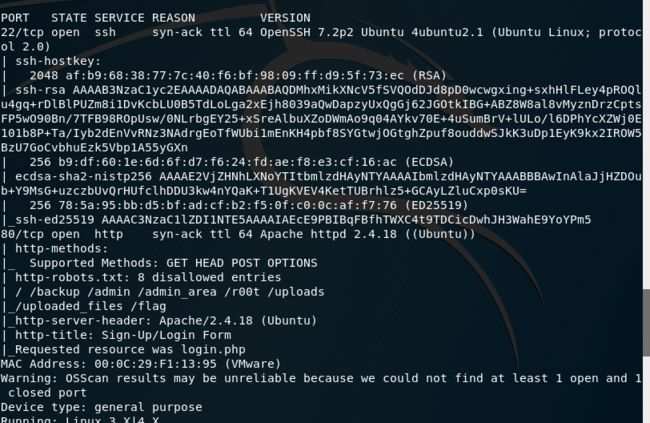

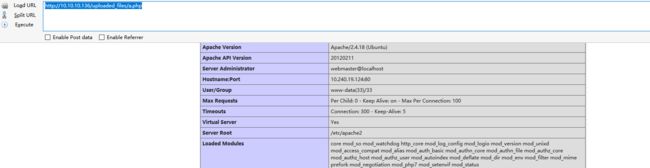

详细信息

nmap -nvv -Pn -sSV -p 80,22 --version-intensity 9 -A -oN JIS-CTF_detail.txt 10.10.10.136

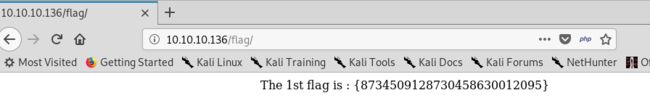

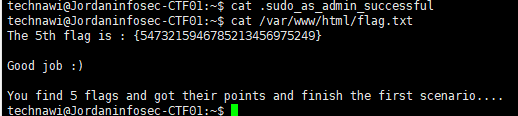

看到robots目录有/flag ,直接访问得出第一flag

访问robots.txt下的目录,访问呢到admin_area,查看源代码得出第二个flag

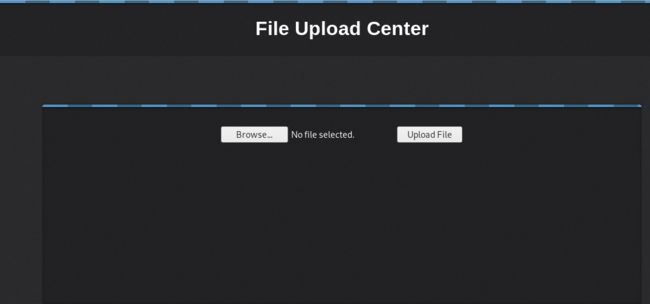

通过得到的admin和密码在web登录,上传未做限制,上传木马

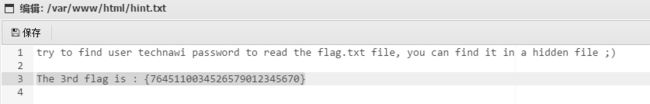

在hint.txt中发现第三个flag

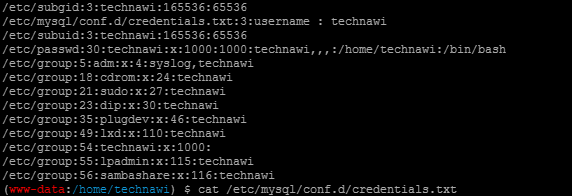

查看你匹配内容的行,找到第4个flag

grep -rns technawi /etc/

扫描得知 OpenSSH 7.2p2

searchsploit OpenSSH 7.2p2

[图片上传中...(image.png-f75544-1587276883978-0)]