CTFSHOW funny&unusualrsa系列

CTFSHOW funny&unusualrsa系列

-

- funnyrsa1

- funnyrsa2

- funnyrsa3

- unusualrsa1

- unusualrsa2

- unusualrsa3

- unusuarsa4

- unusualrsa5

-

- De1CTF2019-Baby RSA

- 0ctf 2016 - RSA?

- 抱我

- 妈呀,完了

这两个系列有针对RSA密码中, g c d ( e , φ ) ≠ 1 gcd(e, \varphi)\neq 1 gcd(e,φ)=1的,之前Striving师傅也说,这是一个考的大类,特地来重新整理和记录一下,不过也主要是翻译la佬的博客了

funnyrsa1

题目描述

e1 = 14606334023791426

p1 = 121009772735460235364940622989433807619211926015494087453674747614331295040063679722422298286549493698150690694965106103822315378461970129912436074962111424616439032849788953648286506433464358834178903821069564798378666159882090757625817745990230736982709059859613843100974349380542982235135982530318438330859

q1 = 130968576816900149996914427770826228884925960001279609559095138835900329492765336419489982304805369724685145941218640504262821549441728192761733409684831633194346504685627189375724517070780334885673563409259345291959439026700006694655545512308390416859315892447092639503318475587220630455745460309886030186593

c1 = 11402389955595766056824801105373550411371729054679429421548608725777586555536302409478824585455648944737304660137306241012321255955693234304201530700362069004620531537922710568821152217381257446478619320278993539785699090234418603086426252498046106436360959622415398647198014716351359752734123844386459925553497427680448633869522591650121047156082228109421246662020164222925272078687550896012363926358633323439494967417041681357707006545728719651494384317497942177993032739778398001952201667284323691607312819796036779374423837576479275454953999865750584684592993292347483309178232523897058253412878901324740104919248

e2 = 13813369129257838

p2 = 121009772735460235364940622989433807619211926015494087453674747614331295040063679722422298286549493698150690694965106103822315378461970129912436074962111424616439032849788953648286506433464358834178903821069564798378666159882090757625817745990230736982709059859613843100974349380542982235135982530318438330859

q2 = 94582257784130735233174402362819395926641026753071039760251190444144495369829487705195913337502962816079184062352678128843179586054535283861793827497892600954650126991213176547276006780610945133603745974181504975165082485845571788686928859549252522952174376071500707863379238688200493621993937563296490615649

c2 = 7984888899827615209197324489527982755561403577403539988687419233579203660429542197972867526015619223510964699107198708420785278262082902359114040327940253582108364104049849773108799812000586446829979564395322118616382603675257162995702363051699403525169767736410365076696890117813211614468971386159587698853722658492385717150691206731593509168262529568464496911821756352254486299361607604338523750318977620039669792468240086472218586697386948479265417452517073901655900118259488507311321060895347770921790483894095085039802955700146474474606794444308825840221205073230671387989412399673375520605000270180367035526919

解题思路

我记得这道题当时困扰了我好久,看网上的WP,去问别的师傅,都不能很好地理解;主要是数论的基础不过关吧

现在再来过一遍

可以看出p1和p2是同一个数,e1和e2分可以分解成

e1 = 2 * 7 * 1043309573127959

e2 = 2 * 7 * 986669223518417

我直接用下有限域开方(这个后面unusualrsa5也会提到一些),直接出来

然后记得将中间那个奇怪的东西转换成φ

第一次遇到这道题,参考一篇CSDN上的推导,主要是当时e=14试过小指数枚举k,开不出来,就没啥思路了

现在再观摩一遍又学到了好多,不用有限域开14次方的解法

经检验,q不满足Rabin的条件

q m o d 4 = 1 q\ mod\ 4=1 q mod 4=1

不过p没有

p m o d 4 = 3 p\ mod\ 4=3 p mod 4=3

而Rabin应该需要两个因子的,所以接下来的Rabin派不上什么用场

由于e=7已经和phi1和phi2都有公因子了,不能继续化简指数;而且这个公因子来自p-1

这位师傅想到了借助中国剩余定理的思路,着实巧妙,不是说p使得 ( e , φ ) ≠ 1 (e, \varphi)\neq 1 (e,φ)=1吗,那不要p了

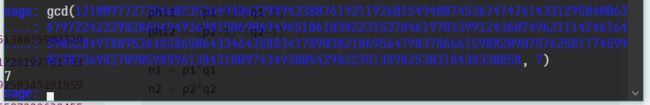

为了方便理清思绪,我把上面的脚本和得出来的新c1和c2展示一下

from Crypto.Util.number import *

from gmpy2 import *

e1 = 1043309573127959

p1 = 121009772735460235364940622989433807619211926015494087453674747614331295040063679722422298286549493698150690694965106103822315378461970129912436074962111424616439032849788953648286506433464358834178903821069564798378666159882090757625817745990230736982709059859613843100974349380542982235135982530318438330859

q1 = 130968576816900149996914427770826228884925960001279609559095138835900329492765336419489982304805369724685145941218640504262821549441728192761733409684831633194346504685627189375724517070780334885673563409259345291959439026700006694655545512308390416859315892447092639503318475587220630455745460309886030186593

c1 = 11402389955595766056824801105373550411371729054679429421548608725777586555536302409478824585455648944737304660137306241012321255955693234304201530700362069004620531537922710568821152217381257446478619320278993539785699090234418603086426252498046106436360959622415398647198014716351359752734123844386459925553497427680448633869522591650121047156082228109421246662020164222925272078687550896012363926358633323439494967417041681357707006545728719651494384317497942177993032739778398001952201667284323691607312819796036779374423837576479275454953999865750584684592993292347483309178232523897058253412878901324740104919248

e2 = 986669223518417

p2 = 121009772735460235364940622989433807619211926015494087453674747614331295040063679722422298286549493698150690694965106103822315378461970129912436074962111424616439032849788953648286506433464358834178903821069564798378666159882090757625817745990230736982709059859613843100974349380542982235135982530318438330859

q2 = 94582257784130735233174402362819395926641026753071039760251190444144495369829487705195913337502962816079184062352678128843179586054535283861793827497892600954650126991213176547276006780610945133603745974181504975165082485845571788686928859549252522952174376071500707863379238688200493621993937563296490615649

c2 = 7984888899827615209197324489527982755561403577403539988687419233579203660429542197972867526015619223510964699107198708420785278262082902359114040327940253582108364104049849773108799812000586446829979564395322118616382603675257162995702363051699403525169767736410365076696890117813211614468971386159587698853722658492385717150691206731593509168262529568464496911821756352254486299361607604338523750318977620039669792468240086472218586697386948479265417452517073901655900118259488507311321060895347770921790483894095085039802955700146474474606794444308825840221205073230671387989412399673375520605000270180367035526919

phi1 = (p1-1)*(q1-1)

phi2 = (p2-1)*(q2-1)

n1 = p1*q1

n2 = p2*q2

d1 = invert(e1, phi1)

d2 = invert(e2, phi2)

c1_14 = pow(c1, d1, n1)

c2_14 = pow(c2, d2, n2)

print(c1_14)

print(c2_14)

首先用CRT将 m 14 m^{14} m14转换成在模q1q2下,这里那个师傅还把p加上了,按我的理解,其实没有必要,选两个q就好了

m 14 ≡ c 1 ( m o d q 1 ) m 14 ≡ c 2 ( m o d q 2 ) m^{14}\equiv c_1\ (mod\ q_1)\\ m^{14}\equiv c_2\ (mod\ q_2) m14≡c1 (mod q1)m14≡c2 (mod q2)

解出来的解我们设为c3,将问题转换成新的RSA问题

m 14 ≡ c 3 ( m o d q 1 ⋅ q 2 ) m^{14}\equiv c_3\ (mod\ q_1\sdot q_2) m14≡c3 (mod q1⋅q2)

现在,我们可以沿用上面的思路,先继续化简e,因为发现新的phi和7是互素的;出来的c很小,用小指数攻击就解出来

c 2 ≡ m ( m o d n ) c^2\equiv m\ (mod\ n) c2≡m (mod n)

注意这里可不能用Rabin,因为上面就说过,q是不满足Rabin条件的,平方根算法倒可以试试

from Crypto.Util.number import *

from sympy.ntheory.residue_ntheory import nthroot_mod

c = 1468508928650711840448592864366550012730179472363882262465351327446412035872207980397128114769992338577161

p = 130968576816900149996914427770826228884925960001279609559095138835900329492765336419489982304805369724685145941218640504262821549441728192761733409684831633194346504685627189375724517070780334885673563409259345291959439026700006694655545512308390416859315892447092639503318475587220630455745460309886030186593

q = 94582257784130735233174402362819395926641026753071039760251190444144495369829487705195913337502962816079184062352678128843179586054535283861793827497892600954650126991213176547276006780610945133603745974181504975165082485845571788686928859549252522952174376071500707863379238688200493621993937563296490615649

e = 2

n = p*q

print(long_to_bytes(nthroot_mod(c, 2, p)))

可解

funnyrsa2

题目描述

from Crypto.Util.number import getPrime

import libnum

from secret import flag

e = 0x10001

p = getPrime(80)

q = getPrime(80)

r = getPrime(80)

n = p * q * r

m = libnum.s2n(flag)

c = pow(m,e,n)

print("n =", n)

print("c =", c)

# n = 897607935780955837078784515115186203180822213482989041398073067996023639

# c = 490571531583321382715358426750276448536961994273309958885670149895389968

解题脚本

from flag import flag

print(flag)

# flag{what_that_fvck_r}

funnyrsa3

题目描述

e = 65537

n = 13851998696110232034312408768370264747862778787235362033287301947690834384177869107768578977872169953363148442670412868565346964490724532894099772144625540138618913694240688555684873934424471837897053658485573395777349902581306875149677867098014969597240339327588421766510008083189109825385296069501377605893298996953970043168244444585264894721914216744153344106498382558756181912535774309211692338879110643793628550244212618635476290699881188640645260075209594318725693972840846967120418641315829098807385382509029722923894508557890331485536938749583463709142484622852210528766911899504093351926912519458381934550361

dp = 100611735902103791101540576986246738909129436434351921338402204616138072968334504710528544150282236463859239501881283845616704984276951309172293190252510177093383836388627040387414351112878231476909883325883401542820439430154583554163420769232994455628864269732485342860663552714235811175102557578574454173473

c = 6181444980714386809771037400474840421684417066099228619603249443862056564342775884427843519992558503521271217237572084931179577274213056759651748072521423406391343404390036640425926587772914253834826777952428924120724879097154106281898045222573790203042535146780386650453819006195025203611969467741808115336980555931965932953399428393416196507391201647015490298928857521725626891994892890499900822051002774649242597456942480104711177604984775375394980504583557491508969320498603227402590571065045541654263605281038512927133012338467311855856106905424708532806690350246294477230699496179884682385040569548652234893413

解题思路

dp泄漏攻击,看我博客

unusualrsa1

题目描述

# ********************

# @Author: Lazzaro

# ********************

from Crypto.Util.number import getPrime,bytes_to_long,long_to_bytes

from random import randint

from secret import flag

p = getPrime(1024)

q = getPrime(1024)

n = p*q

print(n)

m = bytes_to_long(long_to_bytes(randint(0,30))*208+flag)

assert(m.bit_length()==2044)

print((m>>315)<<315)

c = pow(m,3,n)

print(c)

#14113948189208713011909396304970377626324044633561155020366406284451614054260708934598840781397326960921718892801653205159753091559901114082556464576477585198060530094478860626532455065960136263963965819002575418616768412539016154873800614138683106056209070597212668250136909436974469812231498651367459717175769611385545792201291192023843434476550550829737236225181770896867698281325858412643953550465132756142888893550007041167700300621499970661661288422834479368072744930285128061160879720771910458653611076539210357701565156322144818787619821653007453741709031635862923191561438148729294430924288173571196757351837

#1520800285708753284739523608878585974609134243280728660335545667177630830064371336150456537012842986526527904043383436211487979254140749228004148347597566264500276581990635110200009305900689510908049771218073767918907869112593870878204145615928290375086195098919355531430003571366638390993296583488184959318678321571278510231561645872308920917404996519309473979203661442792048291421574603018835698487725981963573816645574675640357569465990665689618997534740389987351864738104038598104713275375385003471306823348792559733332094774873827383320058176803218213042061965933143968710199376164960850951030741280074168795136

#6635663565033382363211849843446648120305449056573116171933923595209656581213410699649926913276685818674688954045817246263487415328838542489103709103428412175252447323358040041217431171817865818374522191881448865227314554997131690963910348820833080760482835650538394814181656599175839964284713498394589419605748581347163389157651739759144560719049281761889094518791244702056048080280278984031050608249265997808217512349309696532160108250480622956599732443714546043439089844571655280770141647694859907985919056009576606333143546094941635324929407538860140272562570973340199814409134962729885962133342668270226853146819

解题思路

已知m高位,用CopperSmith已知明文高位攻击

拿la佬的脚本来做la佬的题,嘿嘿

# sage

from Crypto.Util.number import *

n = 14113948189208713011909396304970377626324044633561155020366406284451614054260708934598840781397326960921718892801653205159753091559901114082556464576477585198060530094478860626532455065960136263963965819002575418616768412539016154873800614138683106056209070597212668250136909436974469812231498651367459717175769611385545792201291192023843434476550550829737236225181770896867698281325858412643953550465132756142888893550007041167700300621499970661661288422834479368072744930285128061160879720771910458653611076539210357701565156322144818787619821653007453741709031635862923191561438148729294430924288173571196757351837

mbar = 1520800285708753284739523608878585974609134243280728660335545667177630830064371336150456537012842986526527904043383436211487979254140749228004148347597566264500276581990635110200009305900689510908049771218073767918907869112593870878204145615928290375086195098919355531430003571366638390993296583488184959318678321571278510231561645872308920917404996519309473979203661442792048291421574603018835698487725981963573816645574675640357569465990665689618997534740389987351864738104038598104713275375385003471306823348792559733332094774873827383320058176803218213042061965933143968710199376164960850951030741280074168795136

c = 6635663565033382363211849843446648120305449056573116171933923595209656581213410699649926913276685818674688954045817246263487415328838542489103709103428412175252447323358040041217431171817865818374522191881448865227314554997131690963910348820833080760482835650538394814181656599175839964284713498394589419605748581347163389157651739759144560719049281761889094518791244702056048080280278984031050608249265997808217512349309696532160108250480622956599732443714546043439089844571655280770141647694859907985919056009576606333143546094941635324929407538860140272562570973340199814409134962729885962133342668270226853146819

e = 3

kbits = 315

PR.<x>=PolynomialRing(Zmod(n))

f = (mbar + x) ^ e - c

x0 = f.small_roots(X=2^kbits, beta=1)[0] # find root < 2^kbits with factor = n

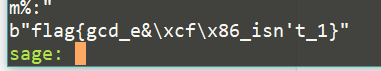

print(long_to_bytes(mbar + x0))

原理

先搞清楚题目意思;下面这个print操作显然是将m的低315位变成0

print((m>>315)<<315)

我们直接将m转变成字节,得到

b'\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0c\x0cflag{r54X\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

显然前面208个\x0c就是随机生成的填充,还有一点flag的头部信息,剩下就全部都是0了

CopperSmith已知明文高位攻击

而CopperSmith已知明文高位攻击的模式就是,

当 ∣ x ∣ ≤ N 1 e |x|\leq N^{\frac{1}{e}} ∣x∣≤Ne1,其中 m = m b a r + x m=mbar+x m=mbar+x时,下列关于x的方程

c = m e m o d n = ( m b a r + x ) e m o d n , 其 中 m b a r = ( m > > k b i t s ) < < k b i t s c=m^e\ mod\ n=(mbar+x)^e\ mod\ n,其中mbar=(m>>kbits)<

有解

首先我们验证下,条件是否满足;x是315位的, N 1 e N^\frac{1}{e} Ne1约有683,条件成立

所以显然对于已知明文高位的攻击,还需要e比较小这个条件,不然e=65537明显解不出来

然后看代码理解;主要的是用到了格,求小根这一类的东西。先构造好上面的方程

f = (mbar + x) ^ e - c

然后直接small_roots,设置一下参数。但是更多的也不懂了

unusualrsa2

题目描述

# ********************

# @Author: Lazzaro

# ********************

from Crypto.Util.number import getPrime,bytes_to_long,long_to_bytes

from functools import reduce

from secret import flag, x, y

m = bytes_to_long(flag)

p = getPrime(1024)

q = getPrime(1024)

n = p*q

print(n)

assert(reduce(lambda x,y:x&y,[(i-5)*i+6==0 for i in x]))

assert(reduce(lambda x,y:x&y,[(j-15)*j+44==0 for j in y]))

print(pow(reduce(lambda x,y:x*m+y,x),17,n))

print(pow(reduce(lambda x,y:x*m+y,y),17,n))

#23772599983135215481563178266884362291876571759991288577057472733374903836591330410574958472090396886895304944176208711481780781286891334062794555288959410390926474473859289842654809538435377431088422352076225067494924657598298955407771484146155998883073439266427190212827600119365643065276814044272790573450938596830336430371987561905132579730619341196199420897034988685012777895002554746080384319298123154671447844799088258541911028041717897434816921424155687677867019535399434825468160227242441375503664915265223696139025407768146464383537556265875013085702422829200814612395116961538432886116917063119749068212699

#10900151504654409767059699202929100225155892269473271859207513720755903691031362539478242920144073599515746938827937863835169270383721094542639011665235593065932998091574636525973099426040452626893461449084383663453549354608769727777329036059746386523843912382289597182615339786437186169811342356085836838520978047561127661777189045888648773949147220411427306098338616422692914110656004863767719312410906124366000507952960331116878197129010412361636679449281808407214524741732730279777729251515759320442591663641984363061618865267606007355576230009922421807527598213455112981354590909603317525854070358390622096569841

#17298679220717326374674940612143058330715465693318467692839033642321129433471254547497087746971317567301086124779289015934582615377165560688447452762043163082394944604062014490446763247008217251611443338103074143809936437694543761369945095202092750900940979469994907399829695696313513303922266742415376818434932335640062684245008822643258497589196668426788916969378417960200705779461808292296450298558001909603602502604228973101048082095642290047196235959438278631661658312398313171590515776453711432353011579809351076532129444735206408591345372296372378396539831385036814349328459266432393612919118094115543053115450

解题思路

今年过年的时候做的,当时也写了WP。主要分两步吧,先求出x和y

当时有师傅在我博客下面评论,说x和y不一定是只有两个元素,问我为什么这样还可以做;当时我也只给了个肌无力的回答

现在,我已不再是曾经那个菜鸡,而是弱鸡

我们再来分析一下,assert就是条件。首先lambda匿名函数里的x和y并非题目里的x和y,参数罢了;其次这个列表中的元素是True和False,对于secret中的x,只有所有的元素都满足(i-5)*i+6==0这个等式,列表中的所有元素才都是Ture,也只有这样用reduce不断迭代套用x&y最后的返回值才会是True,整个assert才不会报错。y同理

assert(reduce(lambda x,y:x&y,[(i-5)*i+6==0 for i in x]))

assert(reduce(lambda x,y:x&y,[(j-15)*j+44==0 for j in y]))

所以x和y里面可以有多个元素,不止两个,但比如x,里面就能出现2或者3,管你是[2,3,3,3],还是[2,3,3,3,2,3,3,3]。

至于下面一个多项式,正如那位师傅说的那样,理论上确实,没有证据这不是一个关于m的多项式,而且系数只有2或3

print(pow(reduce(lambda x,y:x*m+y,x),17,n))

print(pow(reduce(lambda x,y:x*m+y,y),17,n))

总之之前的解法,DDDD,没有比我更懂CTF签到~,就当x=[2,3],y=[4,11]了,别的情况也没有更多的条件可以明确指明

所以我们得到了

c = ( 2 m + 3 ) 17 m o d n c = ( 4 m + 11 ) 17 m o d n c=(2m+3)^{17}\ mod\ n\\ c=(4m+11)^{17}\ mod\ n c=(2m+3)17 mod nc=(4m+11)17 mod n

相当于换一下变量

c = x 17 m o d n c = ( 2 x + 5 ) 17 m o d n c=x^{17}\ mod\ n\\ c=(2x+5)^{17}\ mod\ n c=x17 mod nc=(2x+5)17 mod n

我们可以很明显地看到了其中蕴含的线性关系

Coppersmith’s Short-pad Attack & Related Message Attack(Franklin-Reiter攻击)

从la佬的博客中据悉,所谓的padding过短,就是对应多项式的根会过小;提供了两个脚本

#脚本1

#Sage

import binascii

def attack(c1, c2, n, e):

PR.<x>=PolynomialRing(Zmod(n))

# replace a,b,c,d

g1 = (a*x+b)^e - c1

g2 = (c*x+d)^e - c2

def gcd(g1, g2):

while g2:

g1, g2 = g2, g1 % g2

return g1.monic()

return -gcd(g1, g2)[0]

c1 =

c2 =

n =

e =

m1 = attack(c1, c2, n, e)

print(binascii.unhexlify("%x" % int(m1)))

#脚本2

#Sage

def short_pad_attack(c1, c2, e, n):

PRxy.<x,y> = PolynomialRing(Zmod(n))

PRx.<xn> = PolynomialRing(Zmod(n))

PRZZ.<xz,yz> = PolynomialRing(Zmod(n))

g1 = x^e - c1

g2 = (x+y)^e - c2

q1 = g1.change_ring(PRZZ)

q2 = g2.change_ring(PRZZ)

h = q2.resultant(q1)

h = h.univariate_polynomial()

h = h.change_ring(PRx).subs(y=xn)

h = h.monic()

kbits = n.nbits()//(2*e*e)

diff = h.small_roots(X=2^kbits, beta=0.4)[0] # find root < 2^kbits with factor >= n^0.4

return diff

def related_message_attack(c1, c2, diff, e, n):

PRx.<x> = PolynomialRing(Zmod(n))

g1 = x^e - c1

g2 = (x+diff)^e - c2

def gcd(g1, g2):

while g2:

g1, g2 = g2, g1 % g2

return g1.monic()

return -gcd(g1, g2)[0]

if __name__ == '__main__':

n =

e =

c1 =

c2 =

diff = short_pad_attack(c1, c2, e, n)

print("difference of two messages is %d" % diff)

m1 = related_message_attack(c1, c2, diff, e, n)

print("m1:", m1)

print("m2:", m1 + diff)

这道题我们魔改脚本1就能出来,不贴了,之前贴过

unusualrsa3

题目描述

# ********************

# @Author: Lazzaro

# ********************

p:

2470567871

N:

1932231392*x^255 + 1432733708*x^254 + 1270867914*x^253 + 1573324635*x^252 + 2378103997*x^251 + 820889786*x^250 + 762279735*x^249 + 1378353578*x^248 + 1226179520*x^247 + 657116276*x^246 + 1264717357*x^245 + 1015587392*x^244 + 849699356*x^243 + 1509168990*x^242 + 2407367106*x^241 + 873379233*x^240 + 2391647981*x^239 + 517715639*x^238 + 828941376*x^237 + 843708018*x^236 + 1526075137*x^235 + 1499291590*x^234 + 235611028*x^233 + 19615265*x^232 + 53338886*x^231 + 434434839*x^230 + 902171938*x^229 + 516444143*x^228 + 1984443642*x^227 + 966493372*x^226 + 1166227650*x^225 + 1824442929*x^224 + 930231465*x^223 + 1664522302*x^222 + 1067203343*x^221 + 28569139*x^220 + 2327926559*x^219 + 899788156*x^218 + 296985783*x^217 + 1144578716*x^216 + 340677494*x^215 + 254306901*x^214 + 766641243*x^213 + 1882320336*x^212 + 2139903463*x^211 + 1904225023*x^210 + 475412928*x^209 + 127723603*x^208 + 2015416361*x^207 + 1500078813*x^206 + 1845826007*x^205 + 797486240*x^204 + 85924125*x^203 + 1921772796*x^202 + 1322682658*x^201 + 2372929383*x^200 + 1323964787*x^199 + 1302258424*x^198 + 271875267*x^197 + 1297768962*x^196 + 2147341770*x^195 + 1665066191*x^194 + 2342921569*x^193 + 1450622685*x^192 + 1453466049*x^191 + 1105227173*x^190 + 2357717379*x^189 + 1044263540*x^188 + 697816284*x^187 + 647124526*x^186 + 1414769298*x^185 + 657373752*x^184 + 91863906*x^183 + 1095083181*x^182 + 658171402*x^181 + 75339882*x^180 + 2216678027*x^179 + 2208320155*x^178 + 1351845267*x^177 + 1740451894*x^176 + 1302531891*x^175 + 320751753*x^174 + 1303477598*x^173 + 783321123*x^172 + 1400145206*x^171 + 1379768234*x^170 + 1191445903*x^169 + 946530449*x^168 + 2008674144*x^167 + 2247371104*x^166 + 1267042416*x^165 + 1795774455*x^164 + 1976911493*x^163 + 167037165*x^162 + 1848717750*x^161 + 573072954*x^160 + 1126046031*x^159 + 376257986*x^158 + 1001726783*x^157 + 2250967824*x^156 + 2339380314*x^155 + 571922874*x^154 + 961000788*x^153 + 306686020*x^152 + 80717392*x^151 + 2454799241*x^150 + 1005427673*x^149 + 1032257735*x^148 + 593980163*x^147 + 1656568780*x^146 + 1865541316*x^145 + 2003844061*x^144 + 1265566902*x^143 + 573548790*x^142 + 494063408*x^141 + 1722266624*x^140 + 938551278*x^139 + 2284832499*x^138 + 597191613*x^137 + 476121126*x^136 + 1237943942*x^135 + 275861976*x^134 + 1603993606*x^133 + 1895285286*x^132 + 589034062*x^131 + 713986937*x^130 + 1206118526*x^129 + 311679750*x^128 + 1989860861*x^127 + 1551409650*x^126 + 2188452501*x^125 + 1175930901*x^124 + 1991529213*x^123 + 2019090583*x^122 + 215965300*x^121 + 532432639*x^120 + 1148806816*x^119 + 493362403*x^118 + 2166920790*x^117 + 185609624*x^116 + 184370704*x^115 + 2141702861*x^114 + 223551915*x^113 + 298497455*x^112 + 722376028*x^111 + 678813029*x^110 + 915121681*x^109 + 1107871854*x^108 + 1369194845*x^107 + 328165402*x^106 + 1792110161*x^105 + 798151427*x^104 + 954952187*x^103 + 471555401*x^102 + 68969853*x^101 + 453598910*x^100 + 2458706380*x^99 + 889221741*x^98 + 320515821*x^97 + 1549538476*x^96 + 909607400*x^95 + 499973742*x^94 + 552728308*x^93 + 1538610725*x^92 + 186272117*x^91 + 862153635*x^90 + 981463824*x^89 + 2400233482*x^88 + 1742475067*x^87 + 437801940*x^86 + 1504315277*x^85 + 1756497351*x^84 + 197089583*x^83 + 2082285292*x^82 + 109369793*x^81 + 2197572728*x^80 + 107235697*x^79 + 567322310*x^78 + 1755205142*x^77 + 1089091449*x^76 + 1993836978*x^75 + 2393709429*x^74 + 170647828*x^73 + 1205814501*x^72 + 2444570340*x^71 + 328372190*x^70 + 1929704306*x^69 + 717796715*x^68 + 1057597610*x^67 + 482243092*x^66 + 277530014*x^65 + 2393168828*x^64 + 12380707*x^63 + 1108646500*x^62 + 637721571*x^61 + 604983755*x^60 + 1142068056*x^59 + 1911643955*x^58 + 1713852330*x^57 + 1757273231*x^56 + 1778819295*x^55 + 957146826*x^54 + 900005615*x^53 + 521467961*x^52 + 1255707235*x^51 + 861871574*x^50 + 397953653*x^49 + 1259753202*x^48 + 471431762*x^47 + 1245956917*x^46 + 1688297180*x^45 + 1536178591*x^44 + 1833258462*x^43 + 1369087493*x^42 + 459426544*x^41 + 418389643*x^40 + 1800239647*x^39 + 2467433889*x^38 + 477713059*x^37 + 1898813986*x^36 + 2202042708*x^35 + 894088738*x^34 + 1204601190*x^33 + 1592921228*x^32 + 2234027582*x^31 + 1308900201*x^30 + 461430959*x^29 + 718926726*x^28 + 2081988029*x^27 + 1337342428*x^26 + 2039153142*x^25 + 1364177470*x^24 + 613659517*x^23 + 853968854*x^22 + 1013582418*x^21 + 1167857934*x^20 + 2014147362*x^19 + 1083466865*x^18 + 1091690302*x^17 + 302196939*x^16 + 1946675573*x^15 + 2450124113*x^14 + 1199066291*x^13 + 401889502*x^12 + 712045611*x^11 + 1850096904*x^10 + 1808400208*x^9 + 1567687877*x^8 + 2013445952*x^7 + 2435360770*x^6 + 2414019676*x^5 + 2277377050*x^4 + 2148341337*x^3 + 1073721716*x^2 + 1045363399*x + 1809685811

m^0x10001%N:

922927962*x^254 + 1141958714*x^253 + 295409606*x^252 + 1197491798*x^251 + 2463440866*x^250 + 1671460946*x^249 + 967543123*x^248 + 119796323*x^247 + 1172760592*x^246 + 770640267*x^245 + 1093816376*x^244 + 196379610*x^243 + 2205270506*x^242 + 459693142*x^241 + 829093322*x^240 + 816440689*x^239 + 648546871*x^238 + 1533372161*x^237 + 1349964227*x^236 + 2132166634*x^235 + 403690250*x^234 + 835793319*x^233 + 2056945807*x^232 + 480459588*x^231 + 1401028924*x^230 + 2231055325*x^229 + 1716893325*x^228 + 16299164*x^227 + 1125072063*x^226 + 1903340994*x^225 + 1372971897*x^224 + 242927971*x^223 + 711296789*x^222 + 535407256*x^221 + 976773179*x^220 + 533569974*x^219 + 501041034*x^218 + 326232105*x^217 + 2248775507*x^216 + 1010397596*x^215 + 1641864795*x^214 + 1365178317*x^213 + 1038477612*x^212 + 2201213637*x^211 + 760847531*x^210 + 2072085932*x^209 + 168159257*x^208 + 70202009*x^207 + 1193933930*x^206 + 1559162272*x^205 + 1380642174*x^204 + 1296625644*x^203 + 1338288152*x^202 + 843839510*x^201 + 460174838*x^200 + 660412151*x^199 + 716865491*x^198 + 772161222*x^197 + 924177515*x^196 + 1372790342*x^195 + 320044037*x^194 + 117027412*x^193 + 814803809*x^192 + 1175035545*x^191 + 244769161*x^190 + 2116927976*x^189 + 617780431*x^188 + 342577832*x^187 + 356586691*x^186 + 695795444*x^185 + 281750528*x^184 + 133432552*x^183 + 741747447*x^182 + 2138036298*x^181 + 524386605*x^180 + 1231287380*x^179 + 1246706891*x^178 + 69277523*x^177 + 2124927225*x^176 + 2334697345*x^175 + 1769733543*x^174 + 2248037872*x^173 + 1899902290*x^172 + 409421149*x^171 + 1223261878*x^170 + 666594221*x^169 + 1795456341*x^168 + 406003299*x^167 + 992699270*x^166 + 2201384104*x^165 + 907692883*x^164 + 1667882231*x^163 + 1414341647*x^162 + 1592159752*x^161 + 28054099*x^160 + 2184618098*x^159 + 2047102725*x^158 + 103202495*x^157 + 1803852525*x^156 + 446464179*x^155 + 909116906*x^154 + 1541693644*x^153 + 166545130*x^152 + 2283548843*x^151 + 2348768005*x^150 + 71682607*x^149 + 484339546*x^148 + 669511666*x^147 + 2110974006*x^146 + 1634563992*x^145 + 1810433926*x^144 + 2388805064*x^143 + 1200258695*x^142 + 1555191384*x^141 + 363842947*x^140 + 1105757887*x^139 + 402111289*x^138 + 361094351*x^137 + 1788238752*x^136 + 2017677334*x^135 + 1506224550*x^134 + 648916609*x^133 + 2008973424*x^132 + 2452922307*x^131 + 1446527028*x^130 + 29659632*x^129 + 627390142*x^128 + 1695661760*x^127 + 734686497*x^126 + 227059690*x^125 + 1219692361*x^124 + 635166359*x^123 + 428703291*x^122 + 2334823064*x^121 + 204888978*x^120 + 1694957361*x^119 + 94211180*x^118 + 2207723563*x^117 + 872340606*x^116 + 46197669*x^115 + 710312088*x^114 + 305132032*x^113 + 1621042631*x^112 + 2023404084*x^111 + 2169254305*x^110 + 463525650*x^109 + 2349964255*x^108 + 626689949*x^107 + 2072533779*x^106 + 177264308*x^105 + 153948342*x^104 + 1992646054*x^103 + 2379817214*x^102 + 1396334187*x^101 + 2254165812*x^100 + 1300455472*x^99 + 2396842759*x^98 + 2398953180*x^97 + 88249450*x^96 + 1726340322*x^95 + 2004986735*x^94 + 2446249940*x^93 + 520126803*x^92 + 821544954*x^91 + 1177737015*x^90 + 676286546*x^89 + 1519043368*x^88 + 224894464*x^87 + 1742023262*x^86 + 142627164*x^85 + 1427710141*x^84 + 1504189919*x^83 + 688315682*x^82 + 1397842239*x^81 + 435187331*x^80 + 433176780*x^79 + 454834357*x^78 + 1046713282*x^77 + 1208458516*x^76 + 811240741*x^75 + 151611952*x^74 + 164192249*x^73 + 353336244*x^72 + 1779538914*x^71 + 1489144873*x^70 + 213140082*x^69 + 1874778522*x^68 + 908618863*x^67 + 1058334731*x^66 + 1706255211*x^65 + 708134837*x^64 + 1382118347*x^63 + 2111915733*x^62 + 1273497300*x^61 + 368639880*x^60 + 1652005004*x^59 + 1977610754*x^58 + 1412680185*x^57 + 2312775720*x^56 + 59793381*x^55 + 1345145822*x^54 + 627534850*x^53 + 2159477761*x^52 + 10450988*x^51 + 1479007796*x^50 + 2082579205*x^49 + 1158447154*x^48 + 126359830*x^47 + 393411272*x^46 + 2343384236*x^45 + 2191577465*x^44 + 1281188680*x^43 + 230049708*x^42 + 539600199*x^41 + 1711135601*x^40 + 1659775448*x^39 + 1716176055*x^38 + 904363231*x^37 + 2385749710*x^36 + 567278351*x^35 + 404199078*x^34 + 372670353*x^33 + 1286079784*x^32 + 1744355671*x^31 + 2316856064*x^30 + 2106475476*x^29 + 614988454*x^28 + 2149964943*x^27 + 1065233185*x^26 + 188130174*x^25 + 540415659*x^24 + 1031409799*x^23 + 1067085678*x^22 + 1005161755*x^21 + 249654085*x^20 + 1816791634*x^19 + 1437500292*x^18 + 448596413*x^17 + 2397497659*x^16 + 2353732701*x^15 + 2068949189*x^14 + 1826419168*x^13 + 1265366199*x^12 + 547031306*x^11 + 1016962374*x^10 + 160089486*x^9 + 2264803979*x^8 + 1081806194*x^7 + 824215340*x^6 + 497731793*x^5 + 45017166*x^4 + 317548920*x^3 + 1391127733*x^2 + 1752881284*x + 1290424106

解题思路

多项式RSA,按道理,给了p应该就好分解了,但它是多项式RSA

看la佬的博客,有几点需要知道

- 一般的数论知识可以完美迁移到群论上, 比如欧拉定理

- 对于欧拉函数 φ \varphi φ来说,在数论中 φ ( x ) = x − 1 \varphi (x)=x-1 φ(x)=x−1(x是素数),但是对于不可约多项式 g ( x ) g(x) g(x), φ ( g ( x ) ) = p n − 1 \varphi(g(x))=p^n-1 φ(g(x))=pn−1(p为 G F ( p ) GF(p) GF(p)的模,n为多项式最高项次数)。这里我暂且把 G F ( p ) GF(p) GF(p)当成 Z p ∗ Z_p^* Zp∗了

看着代码理解吧

解题代码

首先构造以p为模的,关于x的多项式,这就相当于RSA中的p了

R.<x> = PolynomialRing(GF(p))

然后下面这个我不知道什么意思

S.<x> = R.quotient(N)

接下来就是熟悉的RSA步骤,分解pq,通过上面那个求欧拉函数的公式求phi,从而求得d,然后是emmmmm,自己看吧

P, Q = N.factor()

P, Q = P[0], Q[0]

phi = (p ** P.degree() - 1) * (p ** Q.degree() - 1)

e = 0x10001

d = inverse_mod(e, phi)

m = c ^ d

m = "".join([chr(c) for c in m.list()])

print(m)

另外la佬还赠送了两个脚本

#脚本1

#Sage

#已知p,n,m^e

p=

P = PolynomialRing(Zmod(p), name = 'x')

x = P.gen()

e =

n =

c =

#分解N

q1, q2 = n.factor()

q1, q2 = q1[0], q2[0]

#求φ,注意求法,

phi = (p**q1.degree() - 1) * (p**q2.degree() - 1)

assert gcd(e, phi) == 1

d = inverse_mod(e, phi)

m = pow(c,d,n)

#取多项式系数

flag = bytes(m.coefficients())

print("Flag: ", flag.decode())

#脚本2

#Sage

#已知p=2,n,e,c

p =

P = PolynomialRing(GF(p), name = 'x')

x = P.gen()

e =

n =

R.<a> = GF(2^2049)

c = []

q1, q2 = n.factor()

q1, q2 = q1[0], q2[0]

phi = (p**q1.degree() - 1) * (p**q2.degree() - 1)

assert gcd(e, phi) == 1

d = inverse_mod(e, phi)

ans = ''

for cc in c:

cc = P(R.fetch_int(cc))

m = pow(cc,d,n)

m = R(P(m)).integer_representation()

print(m)

ans += chr(m)

print(ans)

试过了第一个可以跑,也发现.sage文件真正的用法,之前晓得了在sage里跑python文件,但是有些语法可以在sageshell里面运行,但是放在python文件中却是不行,这个时候可以将拓展名改成sage再在sage里load

当然还有一些py2和py3之间转换的屑

第二个脚本有报错,看不懂

unusuarsa4

题目描述

# ********************

# @Author: Lazzaro

# ********************

from Crypto.Util.number import getPrime,bytes_to_long

from gmpy2 import invert

from secret import flag

m = bytes_to_long(flag)

p = getPrime(1024)

q = getPrime(1024)

n = p*q

print(invert(q,p))

e = 0x10001

d = invert(e,(p-1)*(q-1))

print(d)

c = pow(m,e,n)

print(c)

q_1 = 113350138578125471637271827037682321496361317426731366252238155037440385105997423113671392038498349668206564266165641194668802966439465128197299073392773586475372002967691512324151673246253769186679521811837698540632534357656221715752733588763108463093085549826122278822507051740839450621887847679420115044512

d = 27451162557471435115589774083548548295656504741540442329428952622804866596982747294930359990602468139076296433114830591568558281638895221175730257057177963017177029796952153436494826699802526267315286199047856818119832831065330607262567182123834935483241720327760312585050990828017966534872294866865933062292893033455722786996125448961180665396831710915882697366767203858387536850040283296013681157070419459208544201363726008380145444214578735817521392863391376821427153094146080055636026442795625833039248405951946367504865008639190248509000950429593990524808051779361516918410348680313371657111798761410501793645137

c = 619543409290228183446186073184791934402487500047968659800765382797769750763696880547221266055431306972840980865602729031475343233357485820872268765911041297456664938715949124290204230537793877747551374176167292845717246943780371146830637073310108630812389581197831196039107931968703635129091224513813241403591357678410312272233389708366642638825455844282490676862737715585788829936919637988039113463707959069907015464745700766013573282604376277598510224455044288896809217461295080140187509519005245601483583507547733673523120385089098002298314719617693895392148294399937798485146568296114338393548124451378170302291

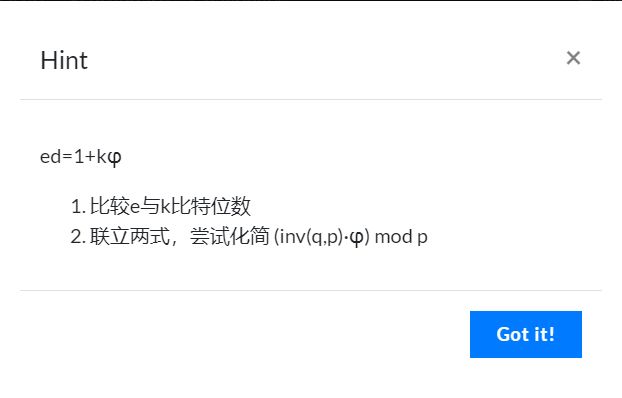

两条hint

解题思路

题目很简介,把d告诉我们,但是没告诉n

可以想到d泄露攻击;可惜d泄露是分解n用的

但知道

q 1 × q ≡ 1 ( m o d p ) q_1\times q\equiv\ 1(mod\ p) q1×q≡ 1(mod p)

可恶看着hint还是做不出来。从第一个hint可以将那个式子化简

q 1 × φ ≡ ( q 1 − 1 ) m o d p q_1\times \varphi \equiv (q_1-1)\ mod\ p q1×φ≡(q1−1) mod p

这一步比较简单,有手就行,接下里有点难想;移位一下上式得到

q 1 × φ − q 1 + 1 ≡ 0 m o d p q1\times \varphi-q_1+1\equiv 0\ mod\ p q1×φ−q1+1≡0 mod p

即, q 1 × φ − q 1 + 1 q_1\times \varphi-q_1+1 q1×φ−q1+1是p的倍数

令 k p = q 1 ⋅ φ − q 1 + 1 k_p=q_1\cdot\varphi-q_1+1 kp=q1⋅φ−q1+1,则对任意的g, g c d ( g , p ) = 1 gcd(g,p)=1 gcd(g,p)=1,有

g φ ≡ 1 m o d p ⇒ ( g φ m o d k p ) ≡ 1 m o d p g^\varphi \equiv1\ mod\ p\Rightarrow (g^\varphi\ mod\ k_p) \equiv1\ mod\ p gφ≡1 mod p⇒(gφ mod kp)≡1 mod p

这一步是由第二个hint的第二点得来的,因为p是kp的因子

接下来你知道怎么做了了吧

很好,不知道!诶嘿,我也不说,就是玩儿。

脚本编写

什么?你说 φ \varphi φ不知道?——我听不见

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from Crypto.Util.number import *

from gmpy2 import *

from itertools import *

q_1 = 113350138578125471637271827037682321496361317426731366252238155037440385105997423113671392038498349668206564266165641194668802966439465128197299073392773586475372002967691512324151673246253769186679521811837698540632534357656221715752733588763108463093085549826122278822507051740839450621887847679420115044512

d = 27451162557471435115589774083548548295656504741540442329428952622804866596982747294930359990602468139076296433114830591568558281638895221175730257057177963017177029796952153436494826699802526267315286199047856818119832831065330607262567182123834935483241720327760312585050990828017966534872294866865933062292893033455722786996125448961180665396831710915882697366767203858387536850040283296013681157070419459208544201363726008380145444214578735817521392863391376821427153094146080055636026442795625833039248405951946367504865008639190248509000950429593990524808051779361516918410348680313371657111798761410501793645137

c = 619543409290228183446186073184791934402487500047968659800765382797769750763696880547221266055431306972840980865602729031475343233357485820872268765911041297456664938715949124290204230537793877747551374176167292845717246943780371146830637073310108630812389581197831196039107931968703635129091224513813241403591357678410312272233389708366642638825455844282490676862737715585788829936919637988039113463707959069907015464745700766013573282604376277598510224455044288896809217461295080140187509519005245601483583507547733673523120385089098002298314719617693895392148294399937798485146568296114338393548124451378170302291

e = 0x10001

for k in range(1, e):

# 枚举phi

t = e * d - 1

if t % k == 0:

phi = t // k

kp = q_1 * phi - q_1 + 1

x1 = pow(3, phi, kp) - 1

x2 = pow(5, phi, kp) - 1

x = gcd(x1, x2)

if x.bit_length() == 1024:

p = x

q = invert(q_1, p)

n, phi = p*q, (p-1)*(q-1)

assert d == invert(e, phi)

m = pow(c, d, n)

print(long_to_bytes(m))

break

我看着showwp上大佬写的,我直接用3和5作为那个质数了,理论上应该选任意两个都可以的吧

unusualrsa5

题目描述

# ********************

# @Author: Lazzaro

# ********************

from Crypto.Util.number import bytes_to_long

from secret import flag

e = 0x14

p = 733089589724903586073820965792963746076789390539824437962807679954808310072656817423828613938510684864567664345751164944269489647964227519307980688068059059377123391499328155025962198363435968318689113750910755244276996554328840879221120846257832190569086861774466785101694608744384540722995426474322431441

q = 771182695213910447650732428220054698293987458796864628535794956332865106301119308051373568460701145677164052375651484670636989109023957702790185901445649197004100341656188532246838220216919835415376078688888076677350412398198442910825884505318258393640994788407100699355386681624118606588957344077387058721

n = p*q

m = bytes_to_long(flag)

c = pow(m,e,n)

print(c)

#406314720119562590605554101860453913891646775958515375190169046313074168423687276987576196367702523895650602252851191274766072774312855212771035294337840170341052016067631007495713764510925931612800335613551752201920460877432379214684677593342046715833439574705829048358675771542989832566579493199671622475225225451781214904100440695928239014046619329247750637911015313431804069312072581674845078940868349474663382442540424342613429896445329365750444298236684237769335405534090013035238333534521759502103604033307768304224154383880727399879024077733935062478113298538634071453067782212909271392163928445051705642

放了一个hint

解题思路

来了,终于来了

有限域开方,先纪念一下Striving师傅给的脚本

from Crypto.Util.number import *

p = 733089589724903586073820965792963746076789390539824437962807679954808310072656817423828613938510684864567664345751164944269489647964227519307980688068059059377123391499328155025962198363435968318689113750910755244276996554328840879221120846257832190569086861774466785101694608744384540722995426474322431441

q = 771182695213910447650732428220054698293987458796864628535794956332865106301119308051373568460701145677164052375651484670636989109023957702790185901445649197004100341656188532246838220216919835415376078688888076677350412398198442910825884505318258393640994788407100699355386681624118606588957344077387058721

n = 9057141637995599750120273501711128117576789048411357158233050845658505488383724832915968443730006384810721595601723748471745315354759415044859624198755098491311647992728384572103262800310263916249536898582100747311978019829291619921741682336800665277699122504431456051606407509905004993708771825443764723285750825546500765451509998514747599779552241055519485714649825416851221219747115910385536482995890893190128149999622905611239433481756073333147782531765685320972075370276543786386451560493093416152466142374684450770169257924330366774896526508005296520372463932722237001341584625279676089901419404816917142209281664709940400762785892142918132066900664643155176180059403739

c = 406314720119562590605554101860453913891646775958515375190169046313074168423687276987576196367702523895650602252851191274766072774312855212771035294337840170341052016067631007495713764510925931612800335613551752201920460877432379214684677593342046715833439574705829048358675771542989832566579493199671622475225225451781214904100440695928239014046619329247750637911015313431804069312072581674845078940868349474663382442540424342613429896445329365750444298236684237769335405534090013035238333534521759502103604033307768304224154383880727399879024077733935062478113298538634071453067782212909271392163928445051705642

e= 20

R.<x> = Zmod(p)[]

f = x ^ e - c

f = f.monic()

res1 = f.roots()

R.<x> = Zmod(q)[]

f = x ^ e - c

f = f.monic()

res2 = f.roots()

for i in res1:

for j in res2:

# 普普通通中国剩余定理

m = crt(int(i[0]),int(j[0]),p,q)

flag = long_to_bytes(m)

if flag.startswith(b'flag'):

print(flag)

之前中国海洋大学那道题是e=64,要分成16*4或者8*8来做

此外,还有几种不可行的思路

老办法Rabin,但是20=2*2*5每一个质数都和phi有公因子,巧了

就算最后开到 c 5 c^5 c5,用小指数的脚本也跑不出来

对于5,平方根算法也无能为力

好吧,该来总会来的

有限域开方

f.roots()

好,结束!

其实有限域开方和Rabin挺像,一个可以开多次,一个只能开二次

以模p下的为例

R.<x> = Zmod(p)[]

f = x ^ e - c

f = f.monic()

res1 = f.roots()

求出来的解(可能有多个,因为多项式的解嘛),然后继续开,可能一次开的次数不能太大,不然时间会很慢,然后用中国剩余定理,因为求出来的解都是在模各自模数下的

至于里面什么原理,达斯给碟

la佬yyds,看着la佬的博客长大

看看la佬推荐的两道题目

De1CTF2019-Baby RSA

题目描述

import binascii

from data import e1,e2,p,q1p,q1q,hint,flag

n = [20129615352491765499340112943188317180548761597861300847305827141510465619670536844634558246439230371658836928103063432870245707180355907194284861510906071265352409579441048101084995923962148527097370705452070577098780246282820065573711015664291991372085157016901209114191068574208680397710042842835940428451949500607613634682684113208766694028789275748528254287705759528498986306494267817198340658241873024800336013946294891687591013414935237821291805123285905335762719823771647853378892868896078424572232934360940672962436849523915563328779942134504499568866135266628078485232098208237036724121481835035731201383423L, 31221650155627849964466413749414700613823841060149524451234901677160009099014018926581094879840097248543411980533066831976617023676225625067854003317018794041723612556008471579060428898117790587991055681380408263382761841625714415879087478072771968160384909919958010983669368360788505288855946124159513118847747998656422521414980295212646675850690937883764000571667574381419144372824211798018586804674824564606122592483286575800685232128273820087791811663878057827386379787882962763290066072231248814920468264741654086011072638211075445447843691049847262485759393290853117072868406861840793895816215956869523289231421L, 29944537515397953361520922774124192605524711306753835303703478890414163510777460559798334313021216389356251874917792007638299225821018849648520673813786772452822809546571129816310207232883239771324122884804993418958309460009406342872173189008449237959577469114158991202433476710581356243815713762802478454390273808377430685157110095496727966308001254107517967559384019734279861840997239176254236069001453544559786063915970071130087811123912044312219535513880663913831358790376650439083660611831156205113873793106880255882114422025746986403355066996567909581710647746463994280444700922867397754748628425967488232530303L, 25703437855600135215185778453583925446912731661604054184163883272265503323016295700357253105301146726667897497435532579974951478354570415554221401778536104737296154316056314039449116386494323668483749833147800557403368489542273169489080222009368903993658498263905567516798684211462607069796613434661148186901892016282065916190920443378756167250809872483501712225782004396969996983057423942607174314132598421269169722518224478248836881076484639837343079324636997145199835034833367743079935361276149990997875905313642775214486046381368619638551892292787783137622261433528915269333426768947358552919740901860982679180791L]

c = [19131432661217908470262338421299691998526157790583544156741981238822158563988520225986915234570037383888112724408392918113942721994125505014727545946133307329781747600302829588248042922635714391033431930411180545085316438084317927348705241927570432757892985091396044950085462429575440060652967253845041398399648442340042970814415571904057667028157512971079384601724816308078631844480110201787343583073815186771790477712040051157180318804422120472007636722063989315320863580631330647116993819777750684150950416298085261478841177681677867236865666207391847046483954029213495373613490690687473081930148461830425717614569L, 15341898433226638235160072029875733826956799982958107910250055958334922460202554924743144122170018355117452459472017133614642242411479849369061482860570279863692425621526056862808425135267608544855833358314071200687340442512856575278712986641573012456729402660597339609443771145347181268285050728925993518704899005416187250003304581230701444705157412790787027926810710998646191467130550713600765898234392350153965811595060656753711278308005193370936296124790772689433773414703645703910742193898471800081321469055211709339846392500706523670145259024267858368216902176489814789679472227343363035428541915118378163012031L, 18715065071648040017967211297231106538139985087685358555650567057715550586464814763683688299037897182845007578571401359061213777645114414642903077003568155508465819628553747173244235936586812445440095450755154357646737087071605811984163416590278352605433362327949048243722556262979909488202442530307505819371594747936223835233586945423522256938701002370646382097846105014981763307729234675737702252155130837154876831885888669150418885088089324534892506199724486783446267336789872782137895552509353583305880144947714110009893134162185382309992604435664777436197587312317224862723813510974493087450281755452428746194446L, 2282284561224858293138480447463319262474918847630148770112472703128549032592187797289965592615199709857879008271766433462032328498580340968871260189669707518557157836592424973257334362931639831072584824103123486522582531666152363874396482744561758133655406410364442174983227005501860927820871260711861008830120617056883514525798709601744088135999465598338635794275123149165498933580159945032363880613524921913023341209439657145962332213468573402863796920571812418200814817086234262280338221161622789516829363805084715652121739036183264026120868756523770196284142271849879003202190966150390061195469351716819539183797L]

f=lambda m,e,n,c:pow(m,e,n)==c

assert(sum(map(f,[p]*4,[4]*4,n,c))==4)

ee1 = 42

ee2 = 3

ce1 = 45722651786340123946960815003059322528810481841378247280642868553607692149509126962872583037142461398806689489141741494974836882341505234255325683219092163052843461632338442529011502378931140356111756932712822516814023166068902569458299933391973504078898958921809723346229893913662577294963528318424676803942288386430172430880307619748186863890050113934573820505570928109017842647598266634344447182347849367714564686341871007505886728393751147033556889217604647355628557502208364412269944908011305064122941446516990168924709684092200183860653173856272384

ce2 = 13908468332333567158469136439932325992349696889129103935400760239319454409539725389747059213835238373047899198211128689374049729578146875309231962936554403287882999967840346216695208424582739777034261079550395918048421086843927009452479936045850799096750074359160775182238980989229190157551197830879877097703347301072427149474991803868325769967332356950863518504965486565464059770451458557744949735282131727956056279292800694203866167270268988437389945703117070604488999247750139568614939965885211276821987586882908159585863514561191905040244967655444219603287214405014887994238259270716355378069726760953320025828158

tmp = 864078778078609835167779565982540757684070450697854309005171742813414963447462554999012718960925081621571487444725528982424037419052194840720949809891134854871222612682162490991065015935449289960707882463387

n = 15911581555796798614711625288508309704791837516232122410440958830726078821069050404012820896260071751380436992710638364294658173571101596931605797509712839622479368850251206419748090059752427303611760004621378226431226983665746837779056271530181865648115862947527212787824629516204832313026456390047768174765687040950636530480549014401279054346098030395100387004111574278813749630986724706263655166289586230453975953773791945408589484679371854113457758157492241225180907090235116325034822993748409011554673180494306003272836905082473475046277554085737627846557240367696214081276345071055578169299060706794192776825039

assert(pow(e1,ee1,n)==ce1)

assert(pow(e2+tmp,ee2,n)==ce2)

e = 46531

n = 16278524034278364842964386062476113517067911891699789991355982121084973951738324063305190630865511554888330215827724887964565979607808294168282995825864982603759381323048907814961279012375346497781046417204954101076457350988751188332353062731641153547102721113593787978587135707313755661153376485647168543680503160420091693269984008764444291289486805840439906620313162344057956594836197521501755378387944609246120662335790110901623740990451586621846212047950084207251595169141015645449217847180683357626383565631317253913942886396494396189837432429078251573229378917400841832190737518763297323901586866664595327850603

c = 14992132140996160330967307558503117255626925777426611978518339050671013041490724616892634911030918360867974894371539160853827180596100892180735770688723270765387697604426715670445270819626709364566478781273676115921657967761494619448095207169386364541164659123273236874649888236433399127407801843412677293516986398190165291102109310458304626261648346825196743539220198199366711858135271877662410355585767124059539217274691606825103355310348607611233052725805236763220343249873849646219850954945346791015858261715967952461021650307307454434510851869862964236227932964442289459508441345652423088404453536608812799355469

hint=int(binascii.hexlify(hint),16)

assert(q1p*q1q==n)

assert(q1p<q1q)

assert(c==pow(hint,e,n))

flag=int(binascii.hexlify(flag),16)

q1=q1p

q2 = 114401188227479584680884046151299704656920536168767132916589182357583461053336386996123783294932566567773695426689447410311969456458574731187512974868297092638677515283584994416382872450167046416573472658841627690987228528798356894803559278308702635288537653192098514966089168123710854679638671424978221959513

c1 = 262739975753930281690942784321252339035906196846340713237510382364557685379543498765074448825799342194332681181129770046075018122033421983227887719610112028230603166527303021036386350781414447347150383783816869784006598225583375458609586450854602862569022571672049158809874763812834044257419199631217527367046624888837755311215081173386523806086783266198390289097231168172692326653657393522561741947951887577156666663584249108899327053951891486355179939770150550995812478327735917006194574412518819299303783243886962455399783601229227718787081785391010424030509937403600351414176138124705168002288620664809270046124

c2 = 7395591129228876649030819616685821899204832684995757724924450812977470787822266387122334722132760470911599176362617225218345404468270014548817267727669872896838106451520392806497466576907063295603746660003188440170919490157250829308173310715318925771643105064882620746171266499859049038016902162599261409050907140823352990750298239508355767238575709803167676810456559665476121149766947851911064706646506705397091626648713684511780456955453552020460909638016134124590438425738826828694773960514221910109473941451471431637903182205738738109429736425025621308300895473186381826756650667842656050416299166317372707709596

assert(c1==pow(flag,e1,p*q1))

assert(c2==pow(flag,e2,p*q2))

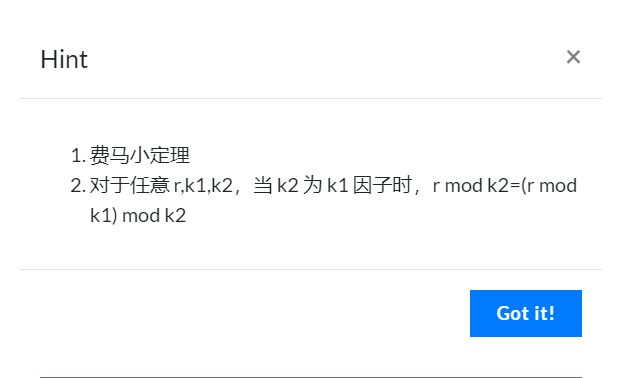

解题思路

还是考这一类型的,无非就是多套了几层,想要求flag,就要知道e1,e2,q1p,p,想要求e1和e2,看这一步

ee1 = 42

ee2 = 3

ce1 = 45722651786340123946960815003059322528810481841378247280642868553607692149509126962872583037142461398806689489141741494974836882341505234255325683219092163052843461632338442529011502378931140356111756932712822516814023166068902569458299933391973504078898958921809723346229893913662577294963528318424676803942288386430172430880307619748186863890050113934573820505570928109017842647598266634344447182347849367714564686341871007505886728393751147033556889217604647355628557502208364412269944908011305064122941446516990168924709684092200183860653173856272384

ce2 = 13908468332333567158469136439932325992349696889129103935400760239319454409539725389747059213835238373047899198211128689374049729578146875309231962936554403287882999967840346216695208424582739777034261079550395918048421086843927009452479936045850799096750074359160775182238980989229190157551197830879877097703347301072427149474991803868325769967332356950863518504965486565464059770451458557744949735282131727956056279292800694203866167270268988437389945703117070604488999247750139568614939965885211276821987586882908159585863514561191905040244967655444219603287214405014887994238259270716355378069726760953320025828158

tmp = 864078778078609835167779565982540757684070450697854309005171742813414963447462554999012718960925081621571487444725528982424037419052194840720949809891134854871222612682162490991065015935449289960707882463387

n = 15911581555796798614711625288508309704791837516232122410440958830726078821069050404012820896260071751380436992710638364294658173571101596931605797509712839622479368850251206419748090059752427303611760004621378226431226983665746837779056271530181865648115862947527212787824629516204832313026456390047768174765687040950636530480549014401279054346098030395100387004111574278813749630986724706263655166289586230453975953773791945408589484679371854113457758157492241225180907090235116325034822993748409011554673180494306003272836905082473475046277554085737627846557240367696214081276345071055578169299060706794192776825039

assert(pow(e1,ee1,n)==ce1)

assert(pow(e2+tmp,ee2,n)==ce2)

e2加了一个padding,然后e=3可以用小指数解法,解出来减去tmp,得到

e2 = 381791429275130

e1,和e2来个共模吧,我这里创造 e 1 42 m o d n e_1^{42}\ mod\ n e142 mod n,相当于将ce1再做14次方模n,不知道可不可以

e1 = 184248803833368144507527482158254753456102436059792328559167056890008204564668583544316791778931084172047297608264133909324009314707553896235635211639233133607363861712312892361118629527362064961787009695248597106804395627805255359474989451093529378647565056831703141799794943273776382312947143190802046158174097138203112776712258154475273727098422965989978011736787396669332311941508114626948324330803438970382219225484642872929809644529306909820478119024559071046283253694826736959026215034831382526368076042757610908885320508141057588387594673572835966476324777431647490645334325605016262755417205130618921341925

e1有这么大?接下来求flag那一层的n了

看第一个

n = [20129615352491765499340112943188317180548761597861300847305827141510465619670536844634558246439230371658836928103063432870245707180355907194284861510906071265352409579441048101084995923962148527097370705452070577098780246282820065573711015664291991372085157016901209114191068574208680397710042842835940428451949500607613634682684113208766694028789275748528254287705759528498986306494267817198340658241873024800336013946294891687591013414935237821291805123285905335762719823771647853378892868896078424572232934360940672962436849523915563328779942134504499568866135266628078485232098208237036724121481835035731201383423L, 31221650155627849964466413749414700613823841060149524451234901677160009099014018926581094879840097248543411980533066831976617023676225625067854003317018794041723612556008471579060428898117790587991055681380408263382761841625714415879087478072771968160384909919958010983669368360788505288855946124159513118847747998656422521414980295212646675850690937883764000571667574381419144372824211798018586804674824564606122592483286575800685232128273820087791811663878057827386379787882962763290066072231248814920468264741654086011072638211075445447843691049847262485759393290853117072868406861840793895816215956869523289231421L, 29944537515397953361520922774124192605524711306753835303703478890414163510777460559798334313021216389356251874917792007638299225821018849648520673813786772452822809546571129816310207232883239771324122884804993418958309460009406342872173189008449237959577469114158991202433476710581356243815713762802478454390273808377430685157110095496727966308001254107517967559384019734279861840997239176254236069001453544559786063915970071130087811123912044312219535513880663913831358790376650439083660611831156205113873793106880255882114422025746986403355066996567909581710647746463994280444700922867397754748628425967488232530303L, 25703437855600135215185778453583925446912731661604054184163883272265503323016295700357253105301146726667897497435532579974951478354570415554221401778536104737296154316056314039449116386494323668483749833147800557403368489542273169489080222009368903993658498263905567516798684211462607069796613434661148186901892016282065916190920443378756167250809872483501712225782004396969996983057423942607174314132598421269169722518224478248836881076484639837343079324636997145199835034833367743079935361276149990997875905313642775214486046381368619638551892292787783137622261433528915269333426768947358552919740901860982679180791L]

c = [19131432661217908470262338421299691998526157790583544156741981238822158563988520225986915234570037383888112724408392918113942721994125505014727545946133307329781747600302829588248042922635714391033431930411180545085316438084317927348705241927570432757892985091396044950085462429575440060652967253845041398399648442340042970814415571904057667028157512971079384601724816308078631844480110201787343583073815186771790477712040051157180318804422120472007636722063989315320863580631330647116993819777750684150950416298085261478841177681677867236865666207391847046483954029213495373613490690687473081930148461830425717614569L, 15341898433226638235160072029875733826956799982958107910250055958334922460202554924743144122170018355117452459472017133614642242411479849369061482860570279863692425621526056862808425135267608544855833358314071200687340442512856575278712986641573012456729402660597339609443771145347181268285050728925993518704899005416187250003304581230701444705157412790787027926810710998646191467130550713600765898234392350153965811595060656753711278308005193370936296124790772689433773414703645703910742193898471800081321469055211709339846392500706523670145259024267858368216902176489814789679472227343363035428541915118378163012031L, 18715065071648040017967211297231106538139985087685358555650567057715550586464814763683688299037897182845007578571401359061213777645114414642903077003568155508465819628553747173244235936586812445440095450755154357646737087071605811984163416590278352605433362327949048243722556262979909488202442530307505819371594747936223835233586945423522256938701002370646382097846105014981763307729234675737702252155130837154876831885888669150418885088089324534892506199724486783446267336789872782137895552509353583305880144947714110009893134162185382309992604435664777436197587312317224862723813510974493087450281755452428746194446L, 2282284561224858293138480447463319262474918847630148770112472703128549032592187797289965592615199709857879008271766433462032328498580340968871260189669707518557157836592424973257334362931639831072584824103123486522582531666152363874396482744561758133655406410364442174983227005501860927820871260711861008830120617056883514525798709601744088135999465598338635794275123149165498933580159945032363880613524921913023341209439657145962332213468573402863796920571812418200814817086234262280338221161622789516829363805084715652121739036183264026120868756523770196284142271849879003202190966150390061195469351716819539183797L]

f = lambda m, e, n, c:pow(m, e, n) == c

assert(sum(map(f, [p]*4, [4]*4, n, c)) == 4)

e=4,各种方法试过了,不太行。麻了呀,瞟了一眼WP,这不是四个同余式吗?直接crt一梭子,最后别忘了开个方

p = 109935857933867829728985398563235455481120300859311421762540858762721955038310117609456763338082237907005937380873151279351831600225270995344096532750271070807051984097524900957809427861441436796934012393707770012556604479065826879107677002380580866325868240270494148512743861326447181476633546419262340100453

然后还有一个hint没求出来,对于那个n,factordb好分。求出来hint,哦,似曾相识的场景

orz...you.found.me.but.sorry.no.hint...keep.on.and.enjoy.it!

但是没事,我们得到了q1p和q1q;接下来有两条思路,一是通过e1这条,因为求得e1很大,但是感觉e1求出来有问题,而且也不满足Wiener和boneh_durfee的两个条件,所以暂时没有思路;二是通过e2这条路,因为e2分解得到

2 * 5 * 7 * 89 * 643 * 1063 * 89659

可以采取上述有限域开方的算法。经检验,将e2去掉70这个因子时,可以求出d,那么接下里只要求

c = m 70 m o d n c=m^{70}\ mod\ n c=m70 mod n

脚本如下

from Crypto.Util.number import *

p = 109935857933867829728985398563235455481120300859311421762540858762721955038310117609456763338082237907005937380873151279351831600225270995344096532750271070807051984097524900957809427861441436796934012393707770012556604479065826879107677002380580866325868240270494148512743861326447181476633546419262340100453

q = 114401188227479584680884046151299704656920536168767132916589182357583461053336386996123783294932566567773695426689447410311969456458574731187512974868297092638677515283584994416382872450167046416573472658841627690987228528798356894803559278308702635288537653192098514966089168123710854679638671424978221959513

n = p*q

c = 8402626954844267019257189770827713712301490385606317353247232080660987949790497828588344121360142819597920380810717864248013962140671332736621869364023836966456292451288222487046361422315265333166292074987991328815414597857592078828853150603264183026137947540857054168476824895430715316542444821408894519825575271615168669882328867741339887771856046583079650726850387166574542239755300888839688437954412884568638812994672874904316709465173012849600200303575595413035671196508007653924536244993486097327630306519310746591152593249484415622597310848136958926253928859462221721082363622430393640647507855276596098618932

e= 14

R.<x> = Zmod(p)[]

f = x ^ e - c

f = f.monic()

res1 = f.roots()

R.<x> = Zmod(q)[]

f = x ^e - c

f = f.monic()

res2 = f.roots()

m=[]

for i in res1:

for j in res2:

m.append(CRT(int(i[0]),int(j[0]),p,q))

e = 5

for C in m:

R.<x> = Zmod(p)[]

f = x ^ e - C

f = f.monic()

res1 = f.roots()

R.<x> = Zmod(q)[]

f = x ^e - C

f = f.monic()

res2 = f.roots()

for i in res1:

for j in res2:

M=CRT(int(i[0]),int(j[0]),p,q)

flag = long_to_bytes(M)

if flag.startswith(b'de1ctf'):

print(long_to_bytes(M))

跑了有一会出来

de1ctf{9b10a98b-71bb-4bdf-a6ff-f319943de21f}

最后我检查了下别的师傅的WP,发现e1这么做确实有问题,la佬也说了共模攻击,e之间要互素的

正确的做法,我没想到竟然可以iroot,运用小指数的攻击,很快就可以出来

e1 = 15218928658178

这不禁让我回忆了一下小指数RSA的攻击原理:还是爆破k ,所以e比较小还是都可以去试试的

0ctf 2016 - RSA?

题目描述

又是文件题型的RSA,让我祭出刚整理的OpenSSL

得到的数字如下

n = 0x2CAA9C09DC1061E507E5B7F39DDE3455FCFE127A2C69B621C83FD9D3D3EAA3AAC42147CD7188C53

e = 3

解题思路

n这么短,e=3,狂喜;n用factordb分解得到三个素数

p = 26440615366395242196516853423447

q = 27038194053540661979045656526063

r = 32581479300404876772405716877547

然后由于上面有提示,是这一类型的题目,所以直接用有有限域开方了,稍微改了下脚本

from Crypto.Util.number import *

from gmpy2 import *

c = 2485360255306619684345131431867350432205477625621366642887752720125176463993839766742234027524

n = 0x2CAA9C09DC1061E507E5B7F39DDE3455FCFE127A2C69B621C83FD9D3D3EAA3AAC42147CD7188C53

p = 26440615366395242196516853423447

q = 27038194053540661979045656526063

r = 32581479300404876772405716877547

e = 3

R.<x> = Zmod(p)[]

f = x ^ e - c

f = f.monic()

res1 = f.roots()

R.<x> = Zmod(q)[]

f = x ^ e - c

f = f.monic()

res2 = f.roots()

R.<x> = Zmod(r)[]

f = x ^ e - c

f = f.monic()

res3 = f.roots()

for i in res1:

for j in res2:

for k in res3:

# 普普通通中国剩余定理

m = crt([int(i[0]),int(j[0]),int(k[0])],[p,q,r])

flag = long_to_bytes(m)

print(flag)

得到flag

0ctf{HahA!Thi5_1s_n0T_rSa~}

最后赠送两道萌新赛的题目

抱我

题目代码如下

cstring = 'abcdefghijklmnopqrstuvwxyz{}_0123456789'

key = 'flag{********}'

length = 300

def encode():

res = ''

for i in range(1, length):

c = random.randint(0, 36)

res += cstring[c]

for n in range(10):

c = random.randint(0, len(key) - 1)

res += key[c]

return res

#qdfl33{6{6gs3afa6{3}agf{}aagdf}6fl36d{dfl{6ay6gafddfg}{j3f}}6la{3}bfdf3}gla}65}lg6g6dflf0{dfgd3fdfgc{g6a}a3{6}mfa{}f}f}}}3363}}f6a6a7g{a}g66{d3xgfffg}a}3}_{lad}a33ga5fd33}{

{dl}{}f{3da}g}3egfal{a3l}3f33}dfdda{3sa{d6g{ff}6vgl33d6g333h{gd{

{lg6ldg{ad{3333a6oalf6a{33{de3{fa}ggl{abfd}6}6}}l33fa}f{

{3{3fla}a6}af}{amg}{

{d}}a6gallfg36{g3dh{

{

{a{lfg3{sll6g6gfaggid6d{3afl}3rff3gfad3d}1dlllff6}6}h3g66gla336b{6d3gf}f{30d63l}3dfl6a3llfgld3{}qg}gf}dg{6l}3gal}agdl6{lg{g}ddfaaealf{f3llgge3ad3{3adf{c}fllf6f}3at{aag}a66d3}ad{dfg{}dlz6gld}6{3flxgf{3g3ald}3g}g63f6ggf3}gfd}f3ga3efllf6}363fu6366fdlggfx6}6l3}}a{afg{

{}}3fdaluaa}al{dg3dpfga}}l}d3l4afg}f{d{lgcfgffglal}dq6l}fgflldavdad6}df{}dw}l6g}}{l3gf6fdaa66aadt}f6lg{dg33h{fa3d{}laao3l6aal{lfdv{3dlf6af36bddg}3ggad3o}{}3g3fgddyffd3lddgdd6{gdfl{

{la3ild}dg{g}dgef{a3{d6dfgq3adll{fdadt}66fdflg{3x{l3ll}3{

{g4a3af6lag3gdaf66dadg6dfglaf66l3f{2}6{afaf}3l6all}{l}lfdla6{fgff{}g13dl{a{6{l6rd6}}l3dgg3_f{66gll{f6a3d3dga6{lg}{g}d{6{d36lll3dd6{3dg3afal}d}gff26}l}al}}{a6}g66gaaff}0fga{g6dfld{

{}fglf{af}iddf6g6}l361{ag}{

{dlfak}{d3fa{6{godgg{l36a{gmllgfa3fa{}f}}3{a6{a3{nafg{l3d6}g2lf6{gg}{g}sg{ga{63g{}la6g{g6{

{63o6{l}{3}l3ag36{af33g3dw6d33f3lfdan{dddad{

{6l6}}fad63lgd1ffaa}g}3flkg3d}aalf3lbgf{g}f}}d3agf{ld{dl3l4fl{

{3fla}}r3g}{}gda{}_df3g}fa36gq}la{f{6l}66fgdg}6ag6feaal6all3{d}lfgl}}{

{6lal}gf}}gfgd4d{g36daff}l6fd63ag6}f7}l3{

{d}{al6lff66gda}f7dfaf6}fd3ldfgfl36gf337a6al663afd{dff}6}df{lt}66}ag6a3{na}3la{6daa}63fgldf3ggcl6dd{3fg{}}gfgaf{633lpfadalldgglg{l}{6}gf{agf6{3l3a366wa6l6}fdla}wfl}33}d{6d6aa}laldag}bgaa3gff}3db{gd}lfga3{}ffddd6}{la4}3{agdg3{}bf33adg3a632d}66f}dgd67}{333dfg}}mgg3all3l}fd6dd3{g}{}}v6}a6f6lgd3nfgg6aff3a}d3da{l3ldldz{}{}g3}6fdg6f{gd{g3adx{gll6{fg3dc63lf}6dl{d63f3g{3adda5f3dgfla3{6}gd{3{d6dlldal6g66}{ddp}lalafd}d{lgl}g6g33agjg}33dgf}lg0adlda6gfdlx{3g}{g3a{a76}gdf3la}lh}l{l{}}a6gm{gdd{agg}6xfgg}{336}d_a{df3}df33jgf}6d3}}f}h3l{6ga6fll2}dd{l36d66}ldafdlga3gbgd}d6df}ff1gf6a{ll3a3w{3g}allfafldal}aal}dlra33l3f}3dff{6{6}f}la}lgf}}}gd{f3z3l3{d3636dpl3fag3{faa1{3ga33l}6ll6{gg6}ddf}t6g}{gl6ggl{d}aafalf{lw6a{dad}}a3x{ada{fg6d}a3g{d{fggdawdfal{

{3dlfndl636}36alv633ada6gf6hd{3l66ddlfpglda}{g3fdogdfa3}3g}3k3d3gda33}dvd}laa{fa{a{

{}a}36}}}{r6d6{a6}}6{0laa36gd{36kf63a{3}gga4af6}f3gfgf0lf{6g}{

{6}pafg6dg}g6{b}3d36ad6d{h6f3agff}63p}{l3ag3}lf1f3dgd{66a37}}}d6gglaftaf3l6a3{

{a7{lgd3d}fl6tlfl663lgg3wa}33gl}d{3i6aaagl6{

{}n3gd}l3l6}l7a{gf{a}l}f3al{alg63fln{

{dd}3l{ll1}{3g}6{6}{u63{f3{g6lgf{3d}{636}{u3}{f6d{

{d3lg{3l6aldf{i{f366{f3l{eg{d{gll{3dhgdgfgaf{}}g}{lg3{a{flm}fa3ldf{d32fagllf{

{66q363}dl66gg2fa6af6d6g37lffl{d{3lltgl33}}{}d3o{lfld3d{}a6a663a66{fabfd6ld333g3rafa}}fddfgt{ggad3ag}lr63af6lgg}gy{6{

{6}6dd626{gl6a{ad3b3df}alf3afdaf66ll}lf6jd}3{6dldfgg}f3lg63l{lr3ff3l{gafaa}f}agl6l33xglfggg{

{

{fq66}g6lfa3{736lllflalglf}{}gf{aggdg3{a}}da{fp6fglla3l}65gf36{l6dl}g}f{la6{l{fpf{}63{f6gdfaalf6{dffgdgf{lgaf{f{56}g6af63l6a}a}{lfa{3gblda}l}{fl{s{g}}6{g6la56g6g3{f}ddfaa{l}dg6g}0glda6{6d}ff}f{6laadd6zaag{l3l}6dc}f3gg}lffgsag}l3l6d3apd3gd3fd}}aga3ga}a3{6f1f3df{

{d}}av3laf}6adf3_d{afa6f}adt{faf{d33aaol3}{l}ld}3yl3a6a{fa6}_d33gf3fll}of{6lad}}fdx}6d{f}ll63ugag66d{6f3}33}al6l{ffwf{}{fl3a36ogg3{}}g6}3hl}6dg6ld{digaa}g}{

{l}da{ddg3{

{d}w3}ld}adgg3m{lad{gd{a{7afff}{d6}fsf3{f}gflgavfldg6a6{ldqf}fd{f3f3}73ddad{666fz6}d{3{l36a1d6fal3fl6lrl{}aga{fdlsa}{6l6ag3gtgdg{6lgf3f

看着挺迷,开始还以为又是MT类型的题目,当我把可能出现key中的字符给提取出来后,发现并不多;脚本如下

cstring = 'abcdefghijklmnopqrstuvwxyz{}_0123456789'

cipher = 'qdfl33{6{6gs3afa6{3}agf{}aagdf}6fl36d{dfl{6ay6gafddfg}{j3f}}6la{3}bfdf3}gla}65}lg6g6dflf0{dfgd3fdfgc{g6a}a3{6}mfa{}f}f}}}3363}}f6a6a7g{a}g66{d3xgfffg}a}3}_{lad}a33ga5fd33}{

{dl}{}f{3da}g}3egfal{a3l}3f33}dfdda{3sa{d6g{ff}6vgl33d6g333h{gd{

{lg6ldg{ad{3333a6oalf6a{33{de3{fa}ggl{abfd}6}6}}l33fa}f{

{3{3fla}a6}af}{amg}{

{d}}a6gallfg36{g3dh{

{

{a{lfg3{sll6g6gfaggid6d{3afl}3rff3gfad3d}1dlllff6}6}h3g66gla336b{6d3gf}f{30d63l}3dfl6a3llfgld3{}qg}gf}dg{6l}3gal}agdl6{lg{g}ddfaaealf{f3llgge3ad3{3adf{c}fllf6f}3at{aag}a66d3}ad{dfg{}dlz6gld}6{3flxgf{3g3ald}3g}g63f6ggf3}gfd}f3ga3efllf6}363fu6366fdlggfx6}6l3}}a{afg{

{}}3fdaluaa}al{dg3dpfga}}l}d3l4afg}f{d{lgcfgffglal}dq6l}fgflldavdad6}df{}dw}l6g}}{l3gf6fdaa66aadt}f6lg{dg33h{fa3d{}laao3l6aal{lfdv{3dlf6af36bddg}3ggad3o}{}3g3fgddyffd3lddgdd6{gdfl{

{la3ild}dg{g}dgef{a3{d6dfgq3adll{fdadt}66fdflg{3x{l3ll}3{

{g4a3af6lag3gdaf66dadg6dfglaf66l3f{2}6{afaf}3l6all}{l}lfdla6{fgff{}g13dl{a{6{l6rd6}}l3dgg3_f{66gll{f6a3d3dga6{lg}{g}d{6{d36lll3dd6{3dg3afal}d}gff26}l}al}}{a6}g66gaaff}0fga{g6dfld{

{}fglf{af}iddf6g6}l361{ag}{

{dlfak}{d3fa{6{godgg{l36a{gmllgfa3fa{}f}}3{a6{a3{nafg{l3d6}g2lf6{gg}{g}sg{ga{63g{}la6g{g6{

{63o6{l}{3}l3ag36{af33g3dw6d33f3lfdan{dddad{

{6l6}}fad63lgd1ffaa}g}3flkg3d}aalf3lbgf{g}f}}d3agf{ld{dl3l4fl{

{3fla}}r3g}{}gda{}_df3g}fa36gq}la{f{6l}66fgdg}6ag6feaal6all3{d}lfgl}}{

{6lal}gf}}gfgd4d{g36daff}l6fd63ag6}f7}l3{

{d}{al6lff66gda}f7dfaf6}fd3ldfgfl36gf337a6al663afd{dff}6}df{lt}66}ag6a3{na}3la{6daa}63fgldf3ggcl6dd{3fg{}}gfgaf{633lpfadalldgglg{l}{6}gf{agf6{3l3a366wa6l6}fdla}wfl}33}d{6d6aa}laldag}bgaa3gff}3db{gd}lfga3{}ffddd6}{la4}3{agdg3{}bf33adg3a632d}66f}dgd67}{333dfg}}mgg3all3l}fd6dd3{g}{}}v6}a6f6lgd3nfgg6aff3a}d3da{l3ldldz{}{}g3}6fdg6f{gd{g3adx{gll6{fg3dc63lf}6dl{d63f3g{3adda5f3dgfla3{6}gd{3{d6dlldal6g66}{ddp}lalafd}d{lgl}g6g33agjg}33dgf}lg0adlda6gfdlx{3g}{g3a{a76}gdf3la}lh}l{l{}}a6gm{gdd{agg}6xfgg}{336}d_a{df3}df33jgf}6d3}}f}h3l{6ga6fll2}dd{l36d66}ldafdlga3gbgd}d6df}ff1gf6a{ll3a3w{3g}allfafldal}aal}dlra33l3f}3dff{6{6}f}la}lgf}}}gd{f3z3l3{d3636dpl3fag3{faa1{3ga33l}6ll6{gg6}ddf}t6g}{gl6ggl{d}aafalf{lw6a{dad}}a3x{ada{fg6d}a3g{d{fggdawdfal{

{3dlfndl636}36alv633ada6gf6hd{3l66ddlfpglda}{g3fdogdfa3}3g}3k3d3gda33}dvd}laa{fa{a{

{}a}36}}}{r6d6{a6}}6{0laa36gd{36kf63a{3}gga4af6}f3gfgf0lf{6g}{

{6}pafg6dg}g6{b}3d36ad6d{h6f3agff}63p}{l3ag3}lf1f3dgd{66a37}}}d6gglaftaf3l6a3{

{a7{lgd3d}fl6tlfl663lgg3wa}33gl}d{3i6aaagl6{

{}n3gd}l3l6}l7a{gf{a}l}f3al{alg63fln{

{dd}3l{ll1}{3g}6{6}{u63{f3{g6lgf{3d}{636}{u3}{f6d{

{d3lg{3l6aldf{i{f366{f3l{eg{d{gll{3dhgdgfgaf{}}g}{lg3{a{flm}fa3ldf{d32fagllf{

{66q363}dl66gg2fa6af6d6g37lffl{d{3lltgl33}}{}d3o{lfld3d{}a6a663a66{fabfd6ld333g3rafa}}fddfgt{ggad3ag}lr63af6lgg}gy{6{

{6}6dd626{gl6a{ad3b3df}alf3afdaf66ll}lf6jd}3{6dldfgg}f3lg63l{lr3ff3l{gafaa}f}agl6l33xglfggg{

{

{fq66}g6lfa3{736lllflalglf}{}gf{aggdg3{a}}da{fp6fglla3l}65gf36{l6dl}g}f{la6{l{fpf{}63{f6gdfaalf6{dffgdgf{lgaf{f{56}g6af63l6a}a}{lfa{3gblda}l}{fl{s{g}}6{g6la56g6g3{f}ddfaa{l}dg6g}0glda6{6d}ff}f{6laadd6zaag{l3l}6dc}f3gg}lffgsag}l3l6d3apd3gd3fd}}aga3ga}a3{6f1f3df{

{d}}av3laf}6adf3_d{afa6f}adt{faf{d33aaol3}{l}ld}3yl3a6a{fa6}_d33gf3fll}of{6lad}}fdx}6d{f}ll63ugag66d{6f3}33}al6l{ffwf{}{fl3a36ogg3{}}g6}3hl}6dg6ld{digaa}g}{

{l}da{ddg3{

{d}w3}ld}adgg3m{lad{gd{a{7afff}{d6}fsf3{f}gflgavfldg6a6{ldqf}fd{f3f3}73ddad{666fz6}d{3{l36a1d6fal3fl6lrl{}aga{fdlsa}{6l6ag3gtgdg{6lgf3f'

space = ''

key = ''

for i in range(len(cipher)):

if i % 11 == 0:

space += cipher[i]

else:

key += cipher[i]

flag = []

for i in range(len(space)):

for j in key[i:i+10]:

if j not in flag:

flag.append(j)

print(flag)

出来是

['d', 'f', 'l', '3', '{', '6', 'g', 'a', '}']

直接手撕就好了

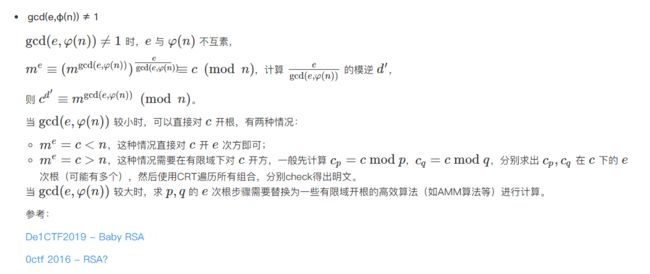

妈呀,完了

有一串01串和一张图片

01000100 01010011 01111001 00110011 01001010 01111001 01001011 01110110 01010000 01000011 01010000 01101101 01001000 00110100 01010111 01000011 01111010 00101011 01010100 01101000 01010111 01101001 00110010 01000110 01100111 01001011 01101111 00111001 01100101 01010011 01010000 01010101 00110100 01100101 00110101 01100111 00101011 01101010 01011010 01010101 00110011 01000110 01110010 01010111 01001110 01110110 01001100 01001101 00110101 00110101 01101011 01000101 01100110 00110001 01101000 01000101 01101101 01001110 01110010 01110101 00101011 01001110 01000101 00110011

还给了hint

图文无关,和妈呀有关

首先根据01串得到字符很简单

cipher = '01000100 01010011 01111001 00110011 01001010 01111001 01001011 01110110 01010000 01000011 01010000 01101101 01001000 00110100 01010111 01000011 01111010 00101011 01010100 01101000 01010111 01101001 00110010 01000110 01100111 01001011 01101111 00111001 01100101 01010011 01010000 01010101 00110100 01100101 00110101 01100111 00101011 01101010 01011010 01010101 00110011 01000110 01110010 01010111 01001110 01110110 01001100 01001101 00110101 00110101 01101011 01000101 01100110 00110001 01101000 01000101 01101101 01001110 01110010 01110101 00101011 01001110 01000101 00110011'

cipher = cipher.split(' ')

for i in cipher:

print(chr(int(i, 2)), end='')

出来

DSy3JyKvPCPmH4WCz+ThWi2FgKo9eSPU4e5g+jZU3FrWNvLM55kEf1hEmNru+NE3

(战略性空一行)

挺费解,看了别的师傅的WP还是有点懵,首先对AES还是不太熟悉,其次为什么要设置utf-8编码,很多网站都不支持的

这里复述一遍过程吧

出题人想要我们通过妈呀、图片信息等推出密钥是20121221,也就是世界末日

然后知道密钥后,可以想到AES的ECB模式,因为这个模式不需要偏移量iv,然后在线往网站进行破解

其参数设置如下

出来的flag是

flag{第13个伯克盾将会结束}

对分组密码还是不很了解啊