kali linux 渗透测试学习笔记——被动信息收集

kali linux 渗透测试学习笔记——linux 被动信息收集

被动信息收集

被动信息收集

- 公开渠道可获得的信息 已公开的信息,通过互联网等渠道去获得

- 与目标系统不产生直接交互 不对目标访问,扫描~

- 尽量避免留下一切痕迹

- 在这个阶段进行的操作,至少目标系统认为都是正常的!!

信息收集内容

IP地址段

域名信息

邮件地址

文档图片数据 有时会出现公司产品的图片,有时不经意泄露的信息等

公司地址 通过地址在后续阶段有可能发现目标无线网等!!

公司组织架构 一旦泄露,就可以对不同部门展开社会工程学

联系电话 / 传真号码

人员姓名 / 职务

目标系统使用的技术架构 通过搜索引擎是可以发现一部分信息的

公开的商业信息 可以通过这些信息可能间接找到入侵目标的钥匙

信息用途

- 用信息描述目标

- 发现漏洞

- 社会工程学攻击

- 物理缺口 一些物理性的漏洞

信息收集 —— DNS

- 域名解析成IP地址

- 域名 与 FQDN的区别 是不同的定义,FQDN是完全限定域名

- 域名记录:A、C name、NS、MX、ptr ptr是反向的,从IP地址解析域名

- DNS客户端->DNS服务器(缓存DNS服务器)->(各种服务器,如根域服务器、com域服务器等)

- 客户端先发送请求到dns服务器,dns先查看本地缓存是否存在,如果有,直接发给客户端,否则就发给后面具体的服务器去进行查找,如果查找到,dns服务器先在本地缓存一份,再发给客户端,这只是一个简略的dns解析过程~

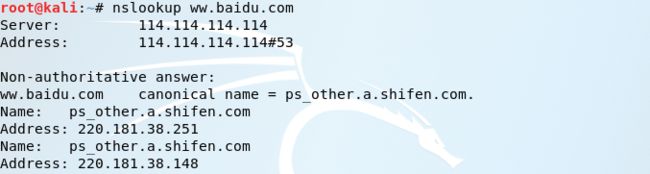

DNS信息收集 —— NSLOOKUP

- 一个跨平台的命令,输入nslookup命令进入查询

- nslookup www.sina.com

- server 修改解析的域名服务器

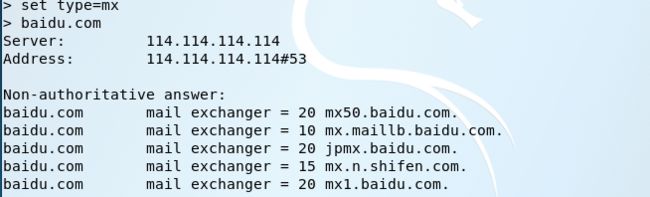

- set type=a(主机)、mx(邮件)、ns(域名)、any(任何类型) 设置查找的类型

- 不用进入也可以直接查询,如下:

- nslookup -type=ns example.com 156.154.70.22

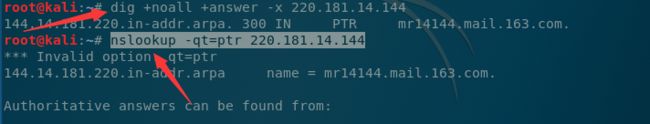

- nslookup -qt=ptr 220.181.14.144 反向查询

- 记录一下简单的使用方法,,,直接进行解析

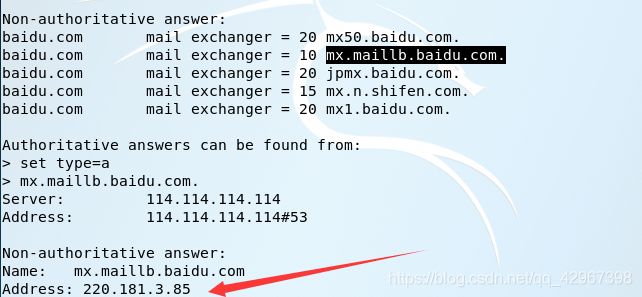

- 输入nslookup进入查询,set设置类型,邮件记录,越小优先级越大

- SMTP服务器对应的IP地址

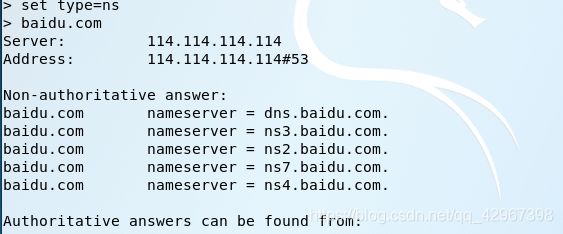

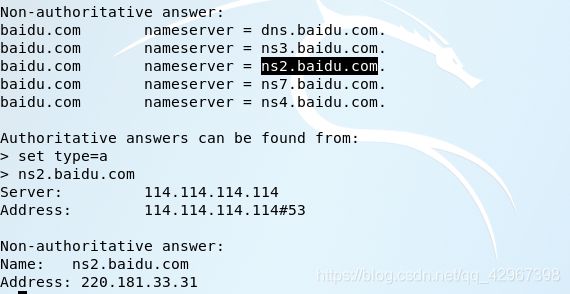

- 域名服务器对应的IP地址

- 所使用的域名服务器,可通过server命令进行修改

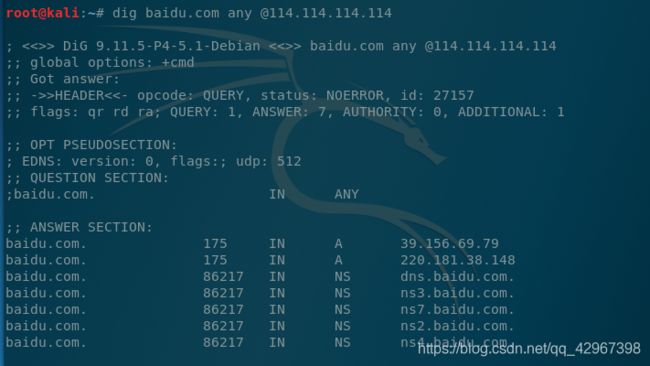

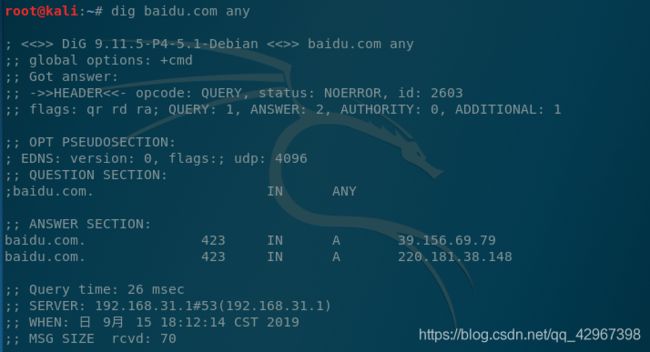

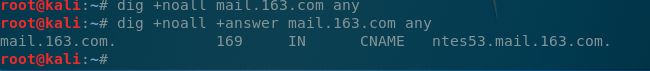

DNS信息收集——DIG - dig @8.8.8.8 www.sina.com mx

和nslookup差不多的命令格式,不过功能却比nslookup要强大

- dig www.sina.com any

- 反向查询:dig +noall +answer -x 8.8.8.8

+noall什么结果都不输出 +answer只输出answer 两个都加表示直输出最终结果

反向查询,nslookup也有这个功能

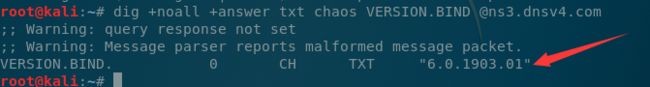

- bind版本信息:dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com

便于查看bind版本存在的漏洞,,,进行一下漏洞的利用,一般来说是查不到的,因为这个对黑客来说是很感兴趣的~~

- DNS追踪:dig +trace example.com、使用dig的+trace选项追踪DNS解析过程、迭代的查询

一般是递归查询,可以通过抓包查看递归查询、迭代查询过程的区别 ,可以通过这个追踪能够发现域名劫持~~

root@kali:~# dig +trace www.sina.com @114.114.114.114

; <<>> DiG 9.11.5-P4-5.1-Debian <<>> +trace www.sina.com @114.114.114.114

;; global options: +cmd

. 36604 IN NS b.root-servers.net.

. 36604 IN NS k.root-servers.net.

. 36604 IN NS f.root-servers.net.

. 36604 IN NS i.root-servers.net.

. 36604 IN NS m.root-servers.net.

. 36604 IN NS c.root-servers.net.

. 36604 IN NS e.root-servers.net.

. 36604 IN NS g.root-servers.net.

. 36604 IN NS a.root-servers.net.

. 36604 IN NS d.root-servers.net.

. 36604 IN NS l.root-servers.net.

. 36604 IN NS j.root-servers.net.

. 36604 IN NS h.root-servers.net.

;; Received 239 bytes from 114.114.114.114#53(114.114.114.114) in 13 ms

com. 172800 IN NS a.gtld-servers.net.

com. 172800 IN NS b.gtld-servers.net.

com. 172800 IN NS c.gtld-servers.net.

com. 172800 IN NS d.gtld-servers.net.

com. 172800 IN NS e.gtld-servers.net.

com. 172800 IN NS f.gtld-servers.net.

com. 172800 IN NS g.gtld-servers.net.

com. 172800 IN NS h.gtld-servers.net.

com. 172800 IN NS i.gtld-servers.net.

com. 172800 IN NS j.gtld-servers.net.

com. 172800 IN NS k.gtld-servers.net.

com. 172800 IN NS l.gtld-servers.net.

com. 172800 IN NS m.gtld-servers.net.

com. 86400 IN DS 30909 8 2 E2D3C916F6DEEAC73294E8268FB5885044A833FC5459588F4A9184CF C41A5766

com. 86400 IN RRSIG DS 8 1 86400 20190928050000 20190915040000 59944 . hVAwVGLBXTU8HRzfjWSvu6Y8KUHo9n3nxTfwllROVOKbN9ImNxKSmt1N oaxjTZmXqrbkg6JC30ao59QcrraSLyfEpTo4DRN0suyHhDl2cSitbVBR wDniIfHW3L8L3eaCThKYynQHzUzA+JRkw/VG0DbjsklAVLoiJhfQBaNB F5nsSXF9etfsycG/DeUiJLUpTGIiz+Fl0EvtGcI+nCyY2U+ho+EIvBc1 ftsJKmBX96BUKbeoyY8c8gWpqPtPFymeUAoOi0AwksQarRQ+1UDKZAeK HIRjDNzQim/4MTxG66cjAkA+sozOrnqAg+5Cmn1eif28f2Zb+fnv06WE LscwpA==

;; Received 1172 bytes from 198.41.0.4#53(a.root-servers.net) in 222 ms

sina.com. 172800 IN NS ns1.sina.com.cn.

sina.com. 172800 IN NS ns2.sina.com.cn.

sina.com. 172800 IN NS ns3.sina.com.cn.

sina.com. 172800 IN NS ns1.sina.com.

sina.com. 172800 IN NS ns2.sina.com.

sina.com. 172800 IN NS ns4.sina.com.

sina.com. 172800 IN NS ns3.sina.com.

CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN NSEC3 1 1 0 - CK0Q1GIN43N1ARRC9OSM6QPQR81H5M9A NS SOA RRSIG DNSKEY NSEC3PARAM

CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN RRSIG NSEC3 8 2 86400 20190920044443 20190913033443 17708 com. INAWYCasF9PnQtdgWnqcp5IHS45ReJtJhA+HJyS6KU1iHlX67pcP5W4x rY/FgI1kanaIxgbNOXKyjsjQX6ZG+Hr3k1a1Qpb6hdY1ykocBF2w/8nn OOZyj/NsBn3osJz2Fsv9I0GPWgPSybHTWwQXtS5VNPEsZEfcJIIccXWY /5Q=

TGAG8VMC6NS5VVK68CIGRJ6Q414N2KB2.com. 86400 IN NSEC3 1 1 0 - TGAIBD36C6B9GMU6EB96HFA3PBUKS49B NS DS RRSIG

TGAG8VMC6NS5VVK68CIGRJ6Q414N2KB2.com. 86400 IN RRSIG NSEC3 8 2 86400 20190919052636 20190912041636 17708 com. aP55vzxUfQU6qaDEu74omcgV4MVJbVxtX0rRoQfIEyEilEKQbIAAj6tw SaZn7kkDsXA0yfSIfE6/bIoXEmvhf+qaf70jo4g8bMySlrz0VyXvwttI GAgVodsW+Qp0k2wxtH5CvCe7Ih0C3LJKlm/2SmxGaDPIp+wQbp6TjXtC VBs=

;; Received 727 bytes from 192.35.51.30#53(f.gtld-servers.net) in 242 ms

www.sina.com. 60 IN CNAME us.sina.com.cn.

us.sina.com.cn. 60 IN CNAME spool.grid.sinaedge.com.

;; Received 103 bytes from 36.51.252.8#53(ns1.sina.com.cn) in 38 ms

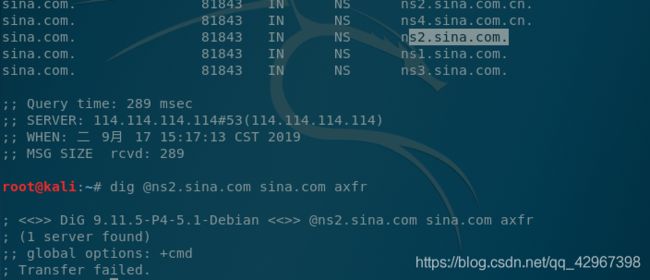

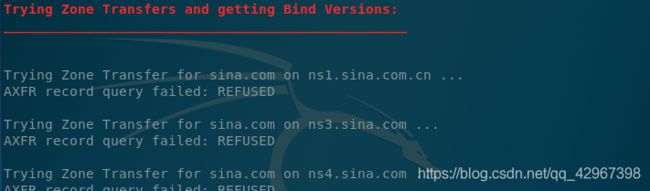

DNS区域传输

为什么做区域传输,就是想知道某一域里面所有的主机记录

- dig @nsl.example.com example.com axfr

先指定域名服务器:@nsl.example.com

下载example.com域名记录,axfr表示传输法

一般都会拒绝连接

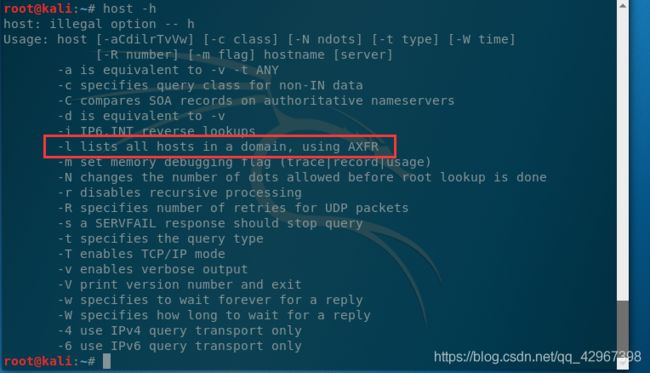

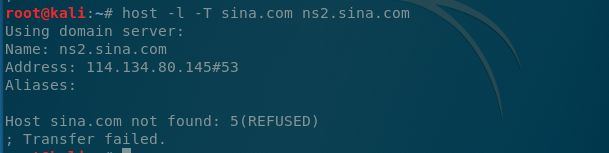

- host -T -l sina.com 8.8.8.8 主要是-l,-T表示时间

- 不限于这两条命令,这两条命令是最常见的

DNS字典爆破

爆破某一域里面的主机记录以及子域的域名记录

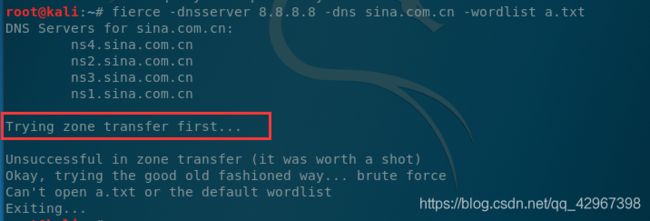

- fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist a.txt

指定任意一个缓存的DNS服务器都可以,同时需要一个字典

会先进行区域传输,后面再通过字典爆破,这里是没有a.txt文件的

其实他有个默认的字典:

我们可以直接使用这个字典文件进行爆破:

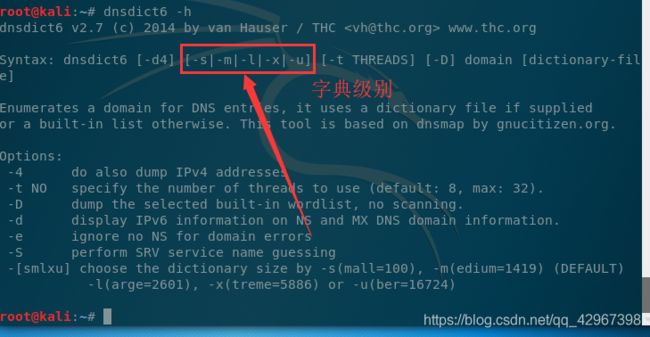

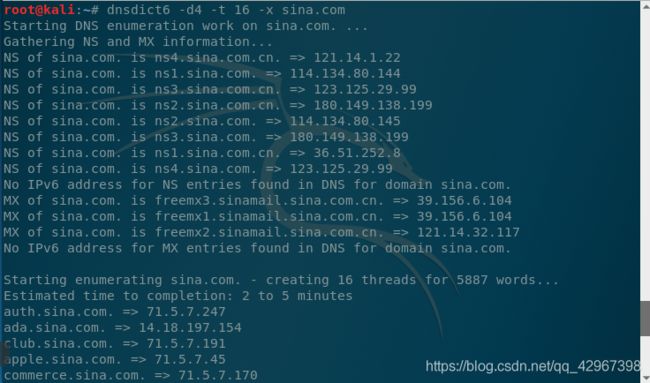

- dnsdict6 -d4 -t 16 -x sina.com

-t表示使用的线程数,-x表示使用什么级别的字典,这个命令速度快,字典命中率高

emmm,新版的kali已经没有这个工具了,需要自己去进行下载安装~~

首先需要在物理机上下载压缩包,然后放入kali中,下载地址

然后使用命令:(1)tar zvxf thc-ipv6-2.7.tar.gz (2)cd thc-ipv6-2.7 (3)sudo apt-get install libpcap-dev libssl-dev (4)make (5)sudo cp dnsdict6 /usr/bin/成功安装~~

使用命令效果:

- dnsenum -f dnsbig.txt -dnsserver 8.8.8.8 sina.com -o sina.xml

可以把结果导出一个文件,使用-o参数

没有字典也可以查询:

还会查看bind版本:

也自带字典:

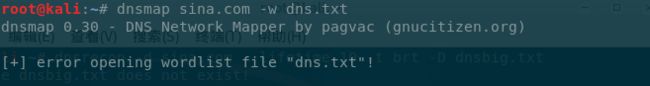

- dnsmap sina.com -w dns.txt

没有字典无法继续

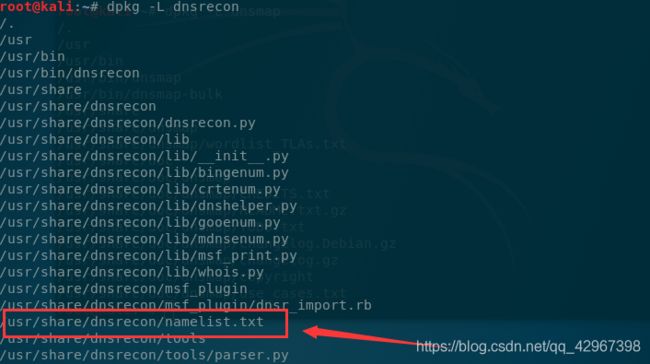

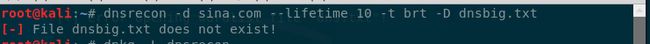

emmmm,我好像也没找到什么自带的字典~~ - dnsrecon -d sina.com --lifetime 10 -t brt -D dnsbig.txt

–lifetime表示超时时间 -t表示一个强度 -D指定一个字典来进行爆破

自带一个字典:

没有字典不会继续:

- dnsrecon -t std -d sina.com -D dnsbig.txt

同上一个命令差不多,只不过这里使用的是标准的破解方式std

同样需要一个字典,不在演示了

可以将所有的字典收集成大字典,并不需要全部尝试

一般只需要使用个人较喜欢的一两个爆破命令即可

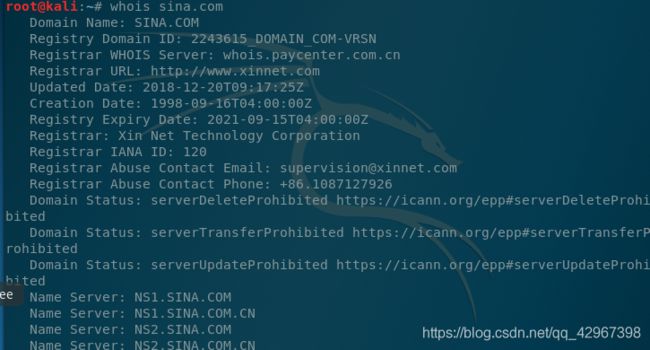

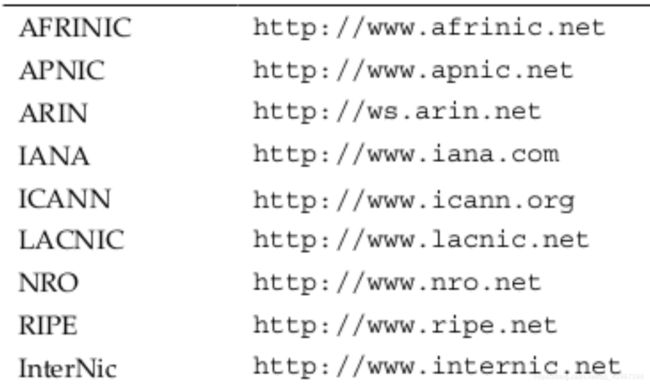

DNS注册信息

搜索引擎

- 为后面工作做准备~~

- 公司新闻动态

- 重要雇员信息

- 机密文档/网络拓扑

- 用户名密码

- 目标系统软硬件技术架构

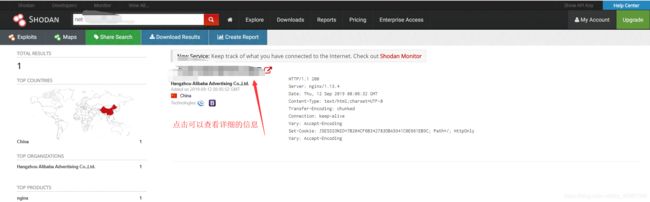

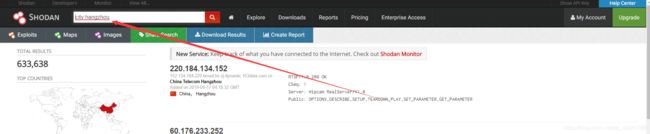

shodan

- 不爬取页面,只爬取设备的信息

- 搜索联网的设备

- Banner:http、ftp、ssh、telnet

- https://www.shodan.io/可以申请一个账号,每天搜索有次数限制

- 常见的filter:

- 一些有趣的命令~~

200 OK cisco country:JP 查找思科的设备

user:admin pass:password

linux upnp avtech

GOOGLE语法

+支付 -充值 含有支付,不含有充值的页面

"阿里巴巴" 表示只含有阿里巴巴字符串的页面

intitle:标题

intext:内容

site:链接

inurl:内容 表示在URL内存在内容的相关页面

filetype:文件类型

payment site:fr 表示法国支付相关页面

GOOGLE搜索——实例

inurl:"level/15/exec/-/show"

intitle:"netbotz appliance" "ok"

inurl /admin/login.php

inurl:qq.txt

filetype:xls "username | password“

inurl:ftp "password" filetype:xls site:baidu.com Service.pwd

各种搜索引擎都有独特的语法,结构大同小异~~

两个命令行搜索引擎

具体就不举例了,记住用-h查看参数使用方法就行,google是需要的

- 邮件:theharvester -d sina.com -l 300 -b google

- ⽂件:metagoofil -d microsoft.com -t pdf -l 200 -o test -f 1.html

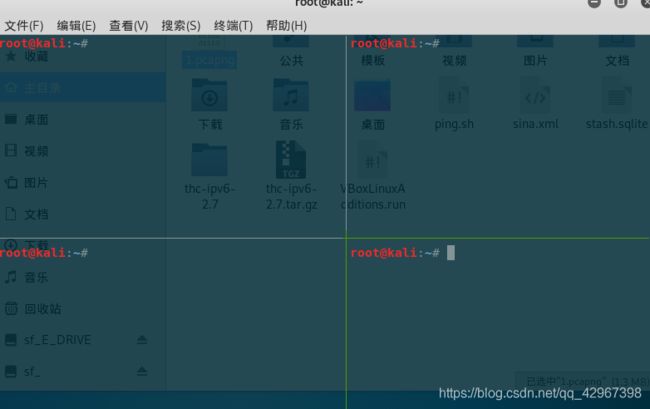

一个快乐的工具——tmux

tmux基本操作,将prefix换成CTRL+B就行

简单的使用:

CTRL+B之后,按C,新建窗口

CTRL+B之后,按",垂直方向创建窗格

CTRL+B之后,按%,水平方向创建窗格

CTRL+B之后,按o,顺时针切换窗格

- 社交网络

- 工商注册

- 新闻组 / 论坛

- 招聘网站

- http://www.archive.org/web/web.php,收集网站以前的信息的网站,需

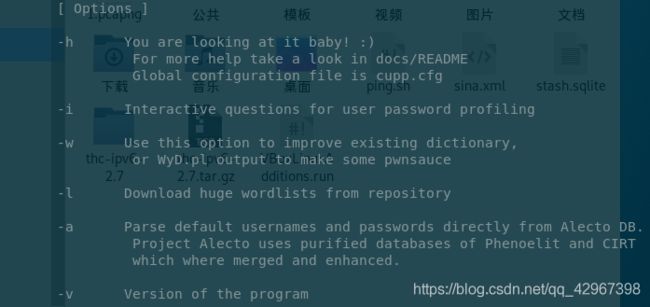

个人专属的密码字典

-v 查看cupp版本号

-h 查看参数列表

-l 从github仓库下载字典

-i 使用交互式的提问创建用户密码字典,cupp的主要功能

-w 在已存在的字典上进行扩展

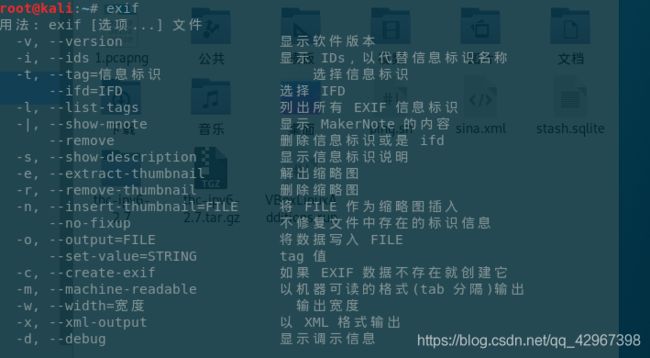

METADATA:

利用kali中的exif工具查看图片的exif信息~~

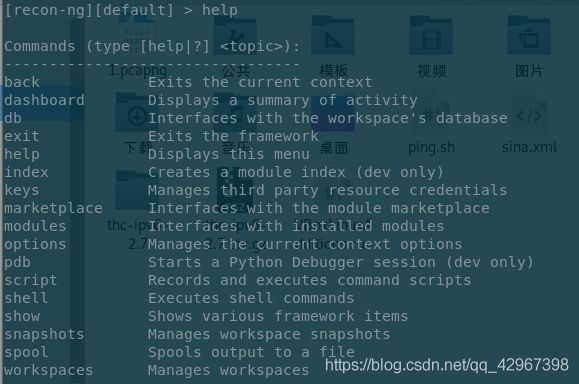

RECON-NG

- 全特性的web侦察框架

- 基于python开发

- 命令格式与MSF一致

- 基于python开发

- 使用方法:

- 模块

- 数据库

- 报告

可使用的命令参数:

在这里就不做详细介绍了

这个工具在网络上都有很多详细的教程:

信息收集工具recon-ng详细使用教程

Kali(渗透工具):03—扫描工具Recon-NG

2018-01-17-渗透测试实用指南学习笔记-recon-ng