Vulnhub靶机渗透之Me and My Girlfriend

本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

前文链接

- WAMP/DVWA/sqli-labs 搭建

- burpsuite工具抓包及Intruder暴力破解的使用

- 目录扫描,请求重发,漏洞扫描等工具的使用

- 网站信息收集及nmap的下载使用

- SQL注入(1)——了解成因和手工注入方法

- SQL注入(2)——各种注入

- SQL注入(3)——SQLMAP

- SQL注入(4)——实战SQL注入拿webshell

介绍

Vulnhub它是一个提供各种漏洞环境的平台,官方链接:https://www.vulnhub.com/

Me and My Girlfriend

描述

描述:这个虚拟机告诉我们有一对恋人,爱丽丝和鲍勃,这对夫妇原本非常浪漫,但自从爱丽丝在一家私人公司“Ceban Corp”工作后,爱丽丝对鲍勃的态度发生了一些变化是“隐藏的”,Bob 请求您帮助获取 Alice 隐藏的内容并获得对公司的完全访问权限!

这个靶场有两个flag,我们要对靶场进行渗透并获取flag

安装

下载地址https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

在这里选择下载镜像文件

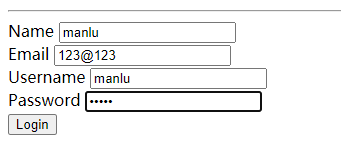

下载好之后有一个 .ova 文件

![]()

打开VM虚拟机,文件->打开->选择ova文件导入

当弹出如下窗口时,点击重试

打开虚拟机设置,将网络设为NAT模式,这样靶机和kali在同一网段下

信息收集

无论对什么进行渗透,都要先进行信息收集。

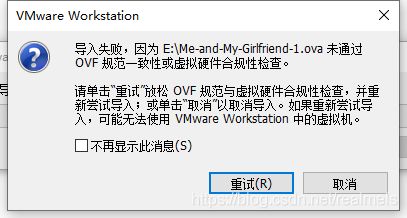

由于靶机和kali在同一网段,打开kali,通过nmap进行主机发现

首先查看kali的IP地址

ip a

kali的ip是192.168.157.131,接下来用nmap扫描网段

nmap -sn 192.168.157.0/24

感觉这个192.168.157.130比较可以,怀疑是靶机ip

对ip进行端口扫描

nmap -A 192.168.157.130

开放了22(ssh)和80(http)端口,应该是个网站服务器。

Web安全

浏览器访问

提示我们要本地访问,按下F12查看源代码可以看到要我们指定x-forwarded-for

![]()

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

摘自 : 百度百科

通过指定xff来确定访问者的ip地址。

在这里使用一款浏览器插件来指定xff

Header Editor可以指定浏览器的请求头

下载地址 https://www.cnblogs.com/niuben/p/13386863.html

链接:https://pan.baidu.com/s/1bvK2O6AGb9XZDiajhluVbA

提取码:1zfj

下载之后将crx文件拖入拓展程序中,如图

在工具栏中打开该工具,管理,点右下角的加号

像我这样设置,保存

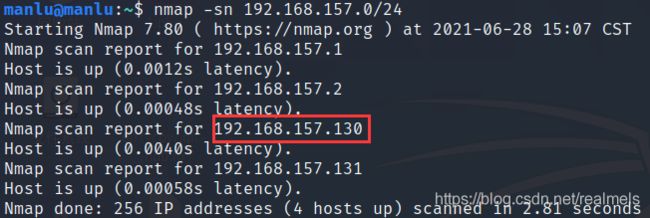

再次访问网站,得到以下页面

越权访问

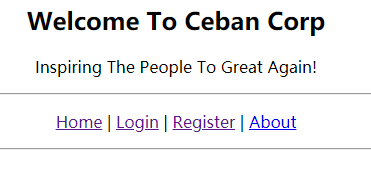

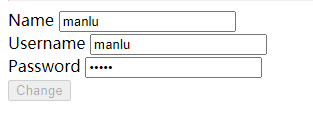

在用户主页点击Profile,可以看到当前用户的账号密码

在URL中有一个id参数,将id修改为其他的值,可以看到其他用户的账号密码

存在越权访问漏洞

当id=1时,得到用户eweuhtandingan,密码skuyatuh

补充一个浏览器安全的知识点,在浏览器中,不可浏览的Password密码框,用F12审查元素将这个input标签的type从"password"改为"text",内容就可视了

![]()

![]()

在这里也可以直接看value的值

ssh爆破

在这里收集每个用户的账号密码,分别存储为uname.txt和passwd.txt

uname.txt

eweuhtandingan

aingmaung

sundatea

sedihaingmah

alice

abdikasepak

passwd.txt

abdikasepak

qwerty!!!

indONEsia

cedihhihihi

4lic3

dorrrrr

然后通过nmap进行ssh爆破

nmap -p 22 --script=ssh-brute --script-args userdb=uname.txt,passdb=passwd.txt 192.168.157.130

爆破成功,得到账号alice,密码4lic3

Flag1

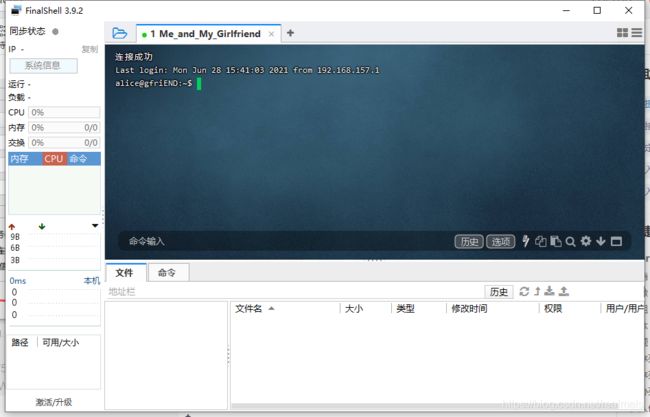

通过工具连接ssh

这边的话,我比较喜欢可视化的界面,用FinalShell工具连接ssh(为什么不用xshell,qiong)

这是它的官方网站,可自行下载http://www.hostbuf.com/

使用方法

打开软件finalshell,看起来使用swing写的

点击标签页旁边的按钮,进入连接管理

点击左上角第一个按钮,选择ssh连接

填写相应的内容,确定

双击连接即可进入

用pwd,whoami,ls判断当前权限

pwd

whoami

ls -a

其中,ls 的参数-a指显示隐藏文件和文件夹

有一个文件夹叫做“my_secret”(我的秘密)

cd进去查看文件,发现flag1.txt

查看flag1的内容

cat flag1.txt

Greattttt my brother! You saw the Alice's note! Now you save the record information to give to bob! I know if it's given to him then Bob will be hurt but this is better than Bob cheated!

Now your last job is get access to the root and read the flag ^_^

Flag 1 : gfriEND{2f5f21b2af1b8c3e227bcf35544f8f09}

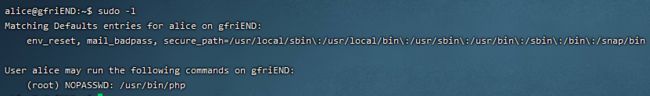

提权

文件告诉我们flag1并要我们取得root权限查看flag2

通过sudo查看当前用户可执行的与无法执行的指令

sudo -l

告诉我们可以使用php,尝试用php提权

参照大佬的博客https://blog.csdn.net/qq_45924653/article/details/108466845

CMD="/bin/sh"

sudo php -r "system('$CMD');"

执行完毕后,输入whoami,发现此时已经是root了

cd到root目录查看flag2

________ __ ___________.__ ___________.__ ._.

/ _____/ _____/ |_ \__ ___/| |__ ____ \_ _____/| | _____ ____| |

/ \ ___ / _ \ __\ | | | | \_/ __ \ | __) | | \__ \ / ___\ |

\ \_\ ( <_> ) | | | | Y \ ___/ | \ | |__/ __ \_/ /_/ >|

\______ /\____/|__| |____| |___| /\___ > \___ / |____(____ /\___ /__

\/ \/ \/ \/ \//_____/ \/

Yeaaahhhh!! You have successfully hacked this company server! I hope you who have just learned can get new knowledge from here :) I really hope you guys give me feedback for this challenge whether you like it or not because it can be a reference for me to be even better! I hope this can continue :)

Contact me if you want to contribute / give me feedback / share your writeup!

Twitter: @makegreatagain_

Instagram: @aldodimas73

Thanks! Flag 2: gfriEND{56fbeef560930e77ff984b644fde66e7}