喜欢了请点个赞哦

view_source

题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

两种方法:

法一:在url(网址)前段加上view-source:即可,构造

法二:只需要知道查看源码的快捷键是Ctrl+U即可

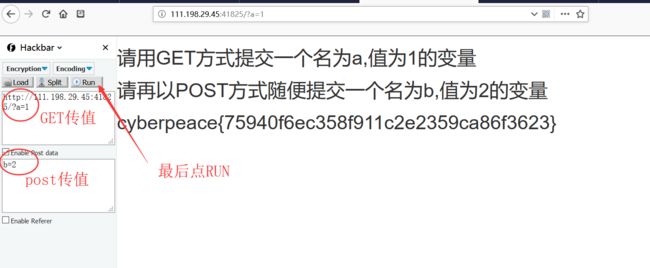

get_post

题目描述:X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

很简单,就是用post跟get两种传值方式,有问题一般就出在分不清两种传值方式。

GET传值主要在url后面加个问号然后再传参,然后post一般在火狐浏览器用hackbar传值。此题详解见下图:

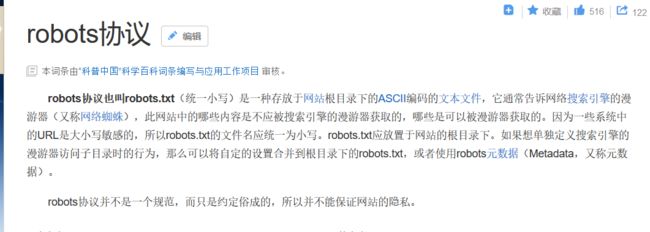

robots

题目描述:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

没听过Robots协议,百度一下

然后构造URL:后面加上/robots.txt

发现了这东西,那么试着访问一下这个php:

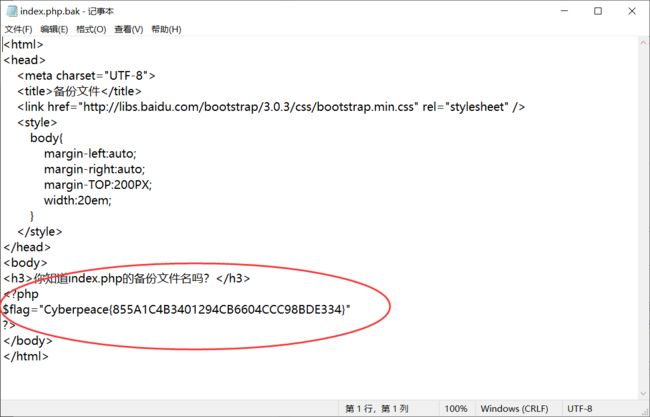

backup

题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

常见的备份文件后缀名有: .git .svn .swp .~ .bak .bash_history(共6种)

打开链接后的页面已经提示你备份文件,想了想上述六种格式,怎么跟index.php结合呢?文件备份后就是在原来文件名后面加一个后缀,那么index.php备份后会不会也是加个后缀?

怀着忐忑的心情把上述的后缀名一个个试过去,当后缀为.bak的时候,浏览器提示下载文件,下载下来就是flag:

cookie

题目描述:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

题目提示cookie,那就访问cookie.php试试看,就算没想到这个,也可以试试按F12在“网络”或者“存储”模块看看有没有cookie相关信息,恰巧两个都有cookie.php,试着访问一下,发现让你See the http response(看看http响应头),不知道http响应头的可以看看https://blog.csdn.net/fanbaodan/article/details/84846872。

那让你看响应头直接点进网络模块看响应头信息,找到flag:

或者抓包抓一下也可以抓得到,这个就不展示了。

disabled_button

题目描述:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

看到需要修改页面马上想到F12在查看器修改对应的东西,题目提示很明显,找跟disabled想关的东西就行,这个主要涉及到了前端的一些知识,在网页这边就可以修改。

点击这东西还可以延展出一行的相关信息,发现里面有disabled这东西,双击然后删除即可。

然后按一下按钮flag就出来了

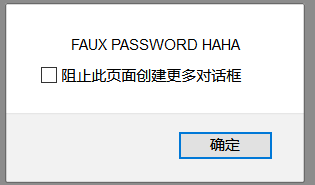

simple_js

题目描述:小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx} )

这道题目我做了好久,最后的总结还是我太菜了。

言归正传,打开链接后发现一个弹窗,要输入密码,输入啥都不对,点掉弹窗后啥都没有。

废话不多说,先查看页面源码,发现是个js代码,但是关键是我看不懂js代码啊。然后就把它当C语言来看吧,发现最后的输出跟你的输入没有半毛钱关系。但是我们都知道既然题目会给出flag,那么这个flag必定会存在于代码中或者以文件的形式存放在后台,后台我们看不到,但是代码我们是看到了。

那么长的一串,看格式我们也知道是16进制,但是拿到这个我们不知道怎么处理啊。拿到16进制最常见的办法是转化为字符串,也就是先转化为10进制,再对应上ASCII码然后输出字符。在网上找了好多七七八八的在线转换,到头来还不如我自己写python脚本跑一跑,心累。

x="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

print (x)

#55,56,54,79,115,69,114,116,107,49,50

#这个输出10进制

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end='')

#输出对应的字符

相信有C语言基础的同学应该都能看懂一点点,大概知道这个是怎么操作的,然后代码跑一波,就得到flag:786OsErtk12

结合题目说的 Flag格式为 Cyberpeace{xxxxxxxxx}

于是乎,Cyberpeace{786OsErtk12}

xff_referer

题目描述:X老师告诉小宁其实xff和referer是可以伪造的。

打开链接,看到ip必须是123.123.123.123

好办,XFF(X-Forwarded-For)设置成123.123.123.123即可,跑一下,发现必须来自谷歌

那就加一个Referer: https://www.google.com

flag:cyberpeace{c530b8d0df9e5cc7a177f45ba0699199}

weak_auth

题目描述:小宁写了一个登陆验证页面,随手就设了一个密码。

一般登录题账号为admin或者root,盲猜admin,然后密码爆破

很明显,123456就是密码,登录试试

cyberpeace{3a0eec3bd0a1ca3ef543e7009dba3a1b}

webshell

题目描述:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

题目提示在index.php里面,不管其他直接访问index.php,界面上一直显示一句话木马。

感觉不需要脑子都知道连接一下这个一句话木马,口令就是shell。——菜刀准备

地址填网址,后面填口令,然后选上php以及UTF-8,完成!设置好后双击连接就可以连接对应的服务器。

看到文本,打开得到flag:cyberpeace{be4b1373e2b413d104b6308cdfa2a645}

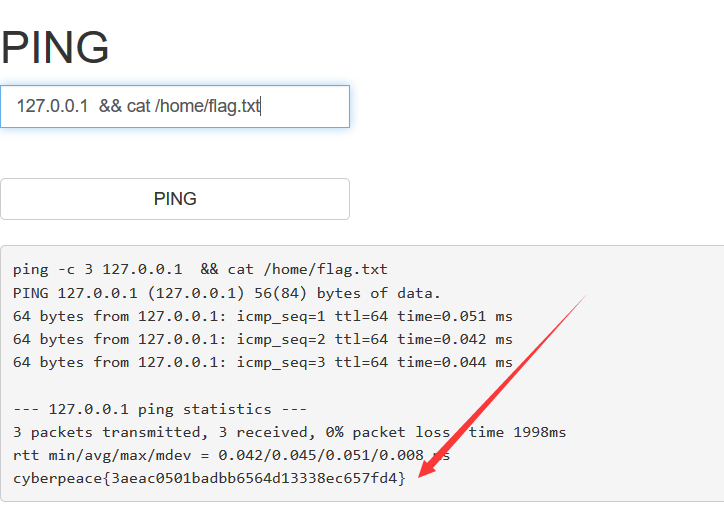

command_execution

题目描述:小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

打开链接后发现是一个执行ping命令的输入框,脑子里马上想起来访问本地(127.0.0.1)。

访问成功,试试能不能用“ls”命令获取当前目录

访问成功,在试试寻找“.txt”文件,输入命令 127.0.0.1 &&find / -name "*.txt"

找到flag文件了,用cat命令抓一下:127.0.0.1 && cat /home/flag.txt

Ps:本题注重于Windows命令操作,没见过可以百度一下,具体操作详见对应手册。

simple_php

题目描述:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

显然,此题要利用GET传值,而且要符合三个if条件。

首先分析第一个if,因为只用了两个等号,那么判定为弱比较,只要开头是0就行,而且后面不能全部为数字,那就带几个字母。

第二个if首先要知道这个函数是判断是否b为数字,再结合第三个if,构造b为一个大于1234的数后面加上一些字母。

flag:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}