网络学习-HCNA

1、 HCNA

1、Vmware workstation硬件介绍

1、计算机硬件介绍

(1)关闭计算机:相当于直接断开电源;

关机:按一下电源按钮。

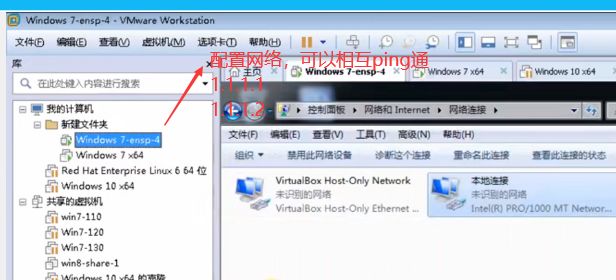

2、配置虚拟机使其上网

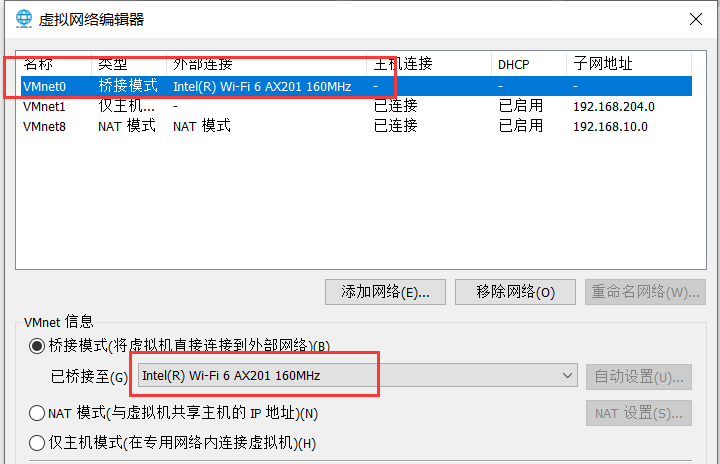

(1)让Vmnet0桥接到无线网卡

因为此时无线网卡可以上网。

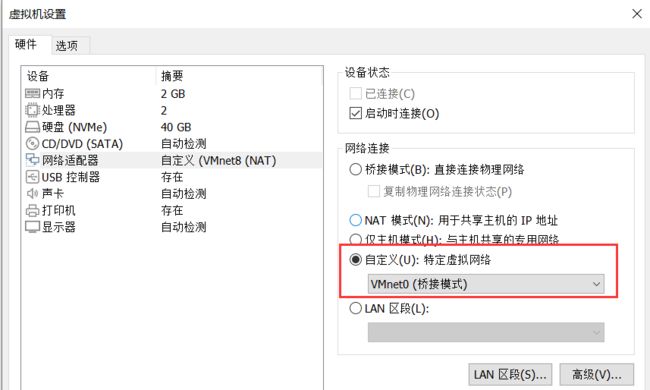

(2)将虚拟机的网卡选择自定义到vmnet0

此时在虚拟机中的Windows 10系统可以上网。

3、安装完系统之后的处理

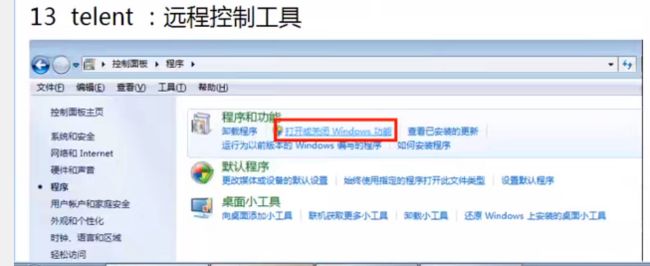

(1)telnet是一个远程控制工具

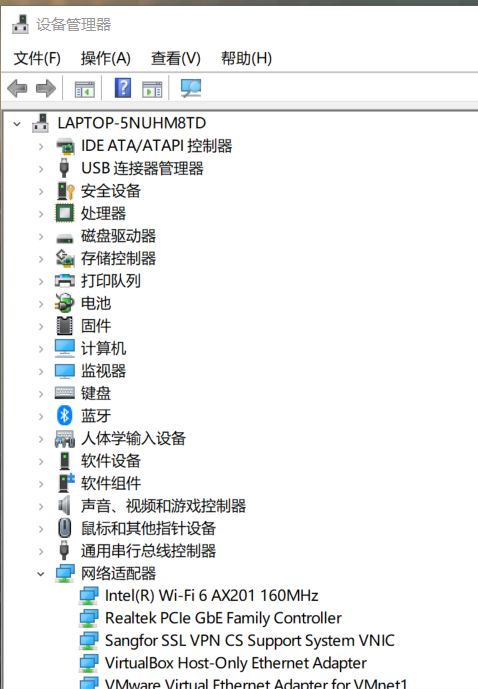

(2)检查设备管理器 查看驱动

windows + x -》 设备管理器

带有黄色标签(问好)的驱动都是有问题的:

如果发现某硬件没有驱动,可以尝试安装带集成网卡驱动版的驱动精灵。

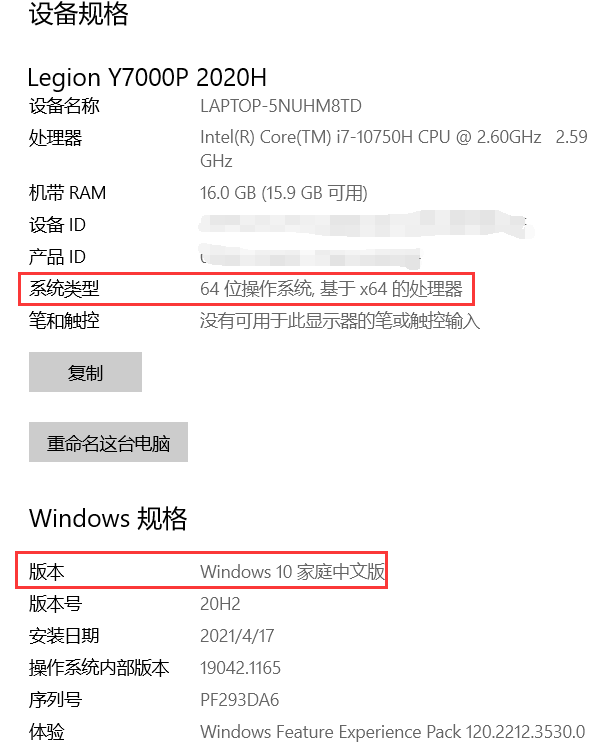

(3)认识自己的系统

4、网卡介绍

使用命令行打开网卡:

# Network Control Panel Application . Control Panel File

ncpa.cpl

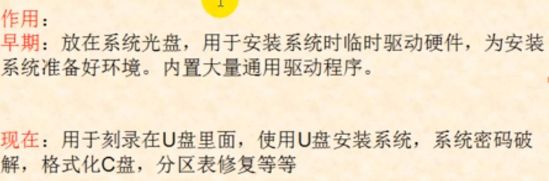

5、winPE U盘制作

WinPE:Windows Preinstallation Environment。

U盘启动盘、ISO镜像。

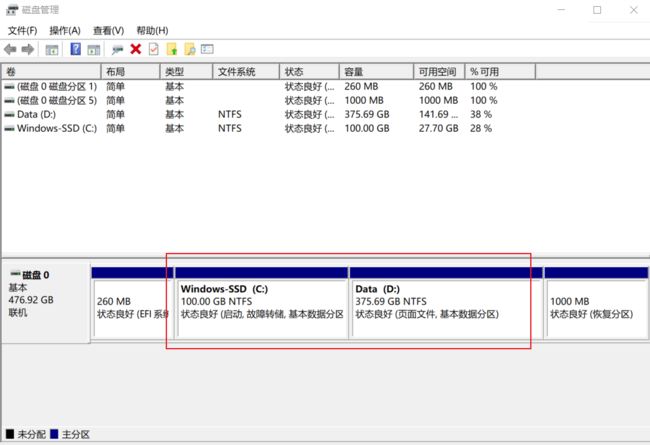

6、硬盘分区

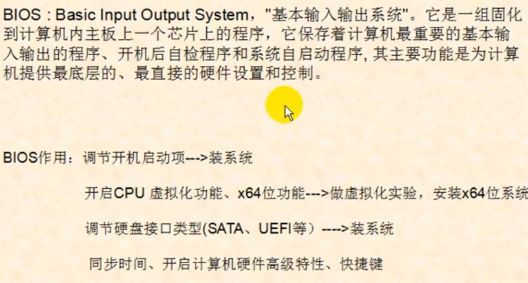

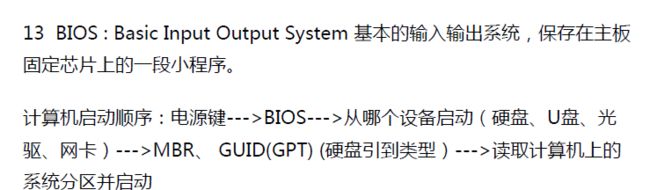

7、BIOS

目前主要永凯调节开机启动项,CPU虚拟化功能,同步事件等等。

进入BIOS:开机按F2键,Del键等。

8、windows快捷键

(1)点击shift+F10相当于右键,上下键选择,Alt+R进入属性选择:

之后alt+F4关闭当前窗口。

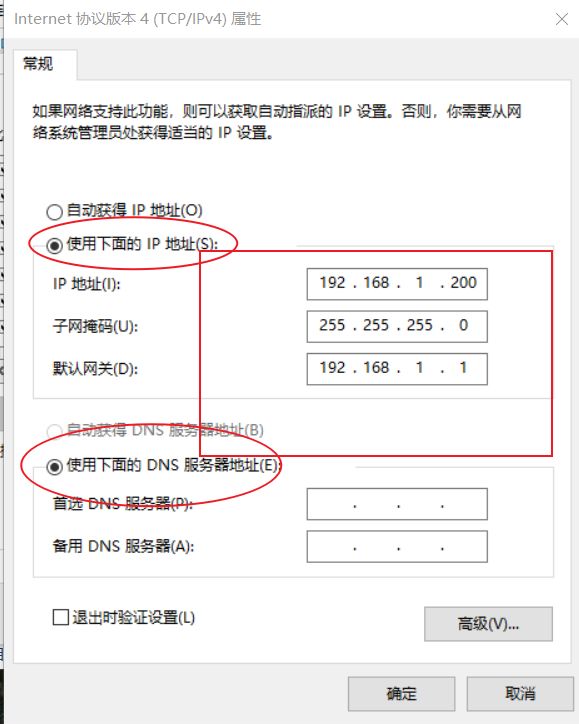

9、注册表

类似一本书的目录,登记表,windows 安装的程序和大多数功能

可以在注册表里面找到。cmd窗口运行regedit 打开注册表。

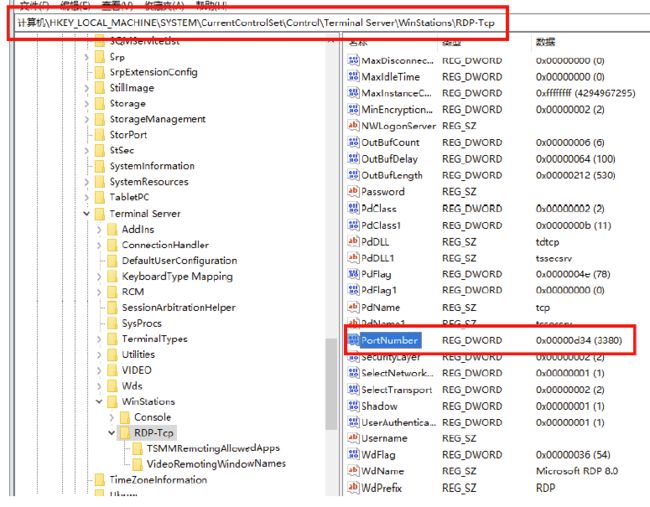

(1)修改注册表端口号

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp注册表项

找到Portnumber -----十进制 修改端口号即可

有时需要重启才可以生效。此外,重装系统后,由于注册表被删除,很多软件需要从新安装才可以使用。

2、VMware网络配置

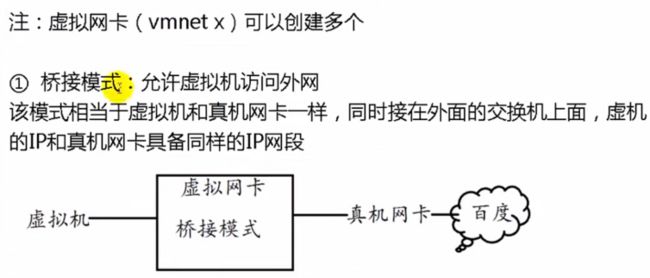

1、VMnet0桥接模式

虚拟网卡外面(右侧)桥接一个真实的网卡。

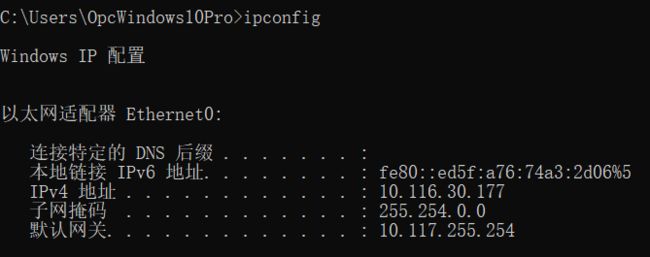

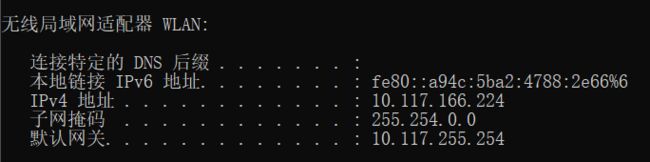

虚拟机:

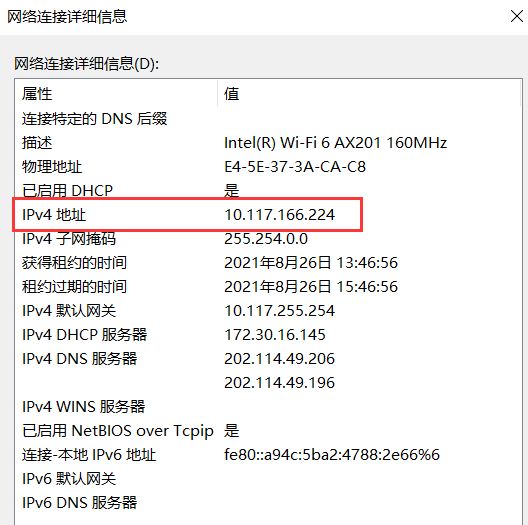

主机WLAN:

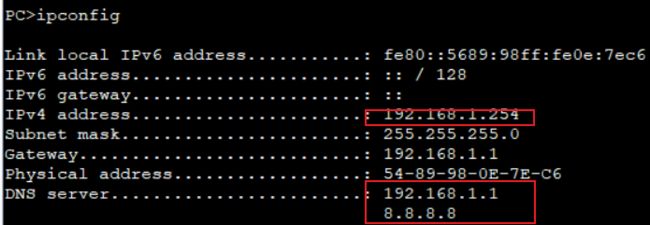

所对应子网号为10.116.0.0,范围:

10.116.0.0

10.255.255.255

因此,10.116.30.177和10.177.166.224属于同一个网段(通过Cisco可以ping通)。

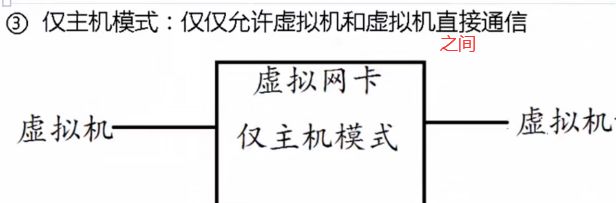

2、vmnet1-仅主机模式

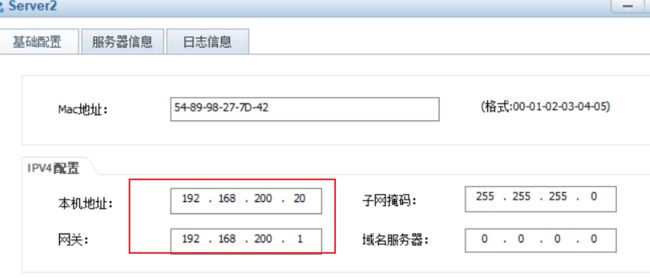

场景:Server1用来访问web前端,Server2存放数据库,Server2不能通过外网访问,但可以访问Server1,故二者之间使用仅主机模式。

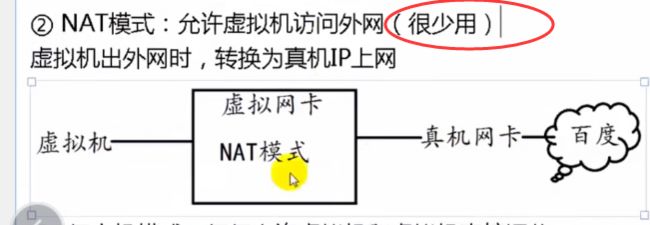

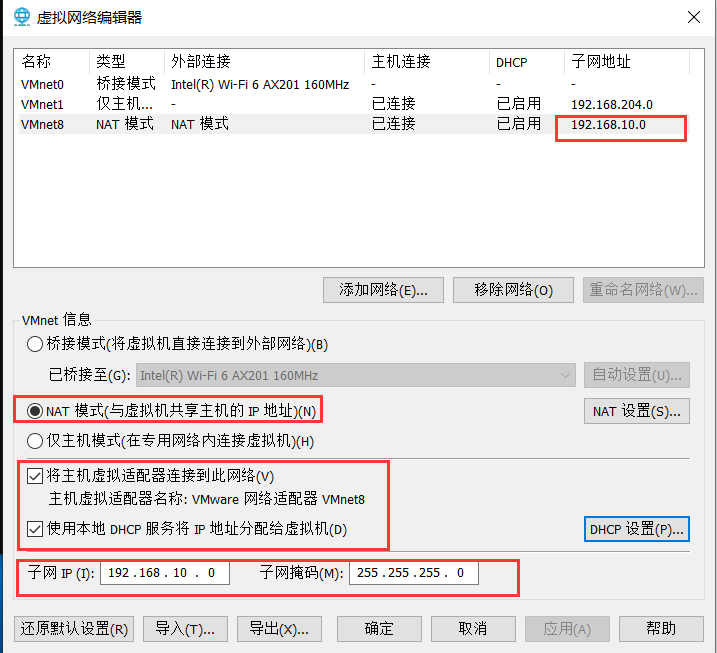

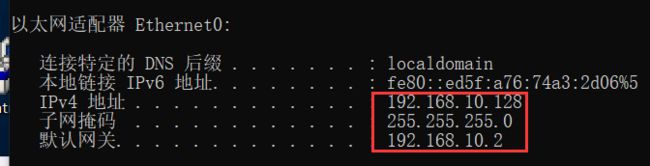

3、vmnet8-NAT模式(网络地址转换)

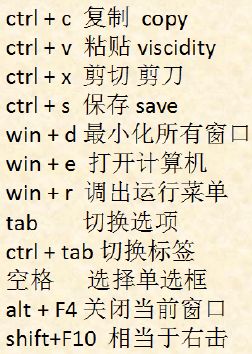

(1)配置

虚拟机中地址:

虚拟机中访问外网时,要转化为宿主机地址:

3、网络

1、环境准备

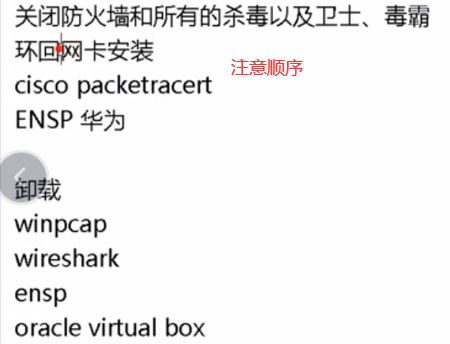

1、操作

cisco packettracert 6.0

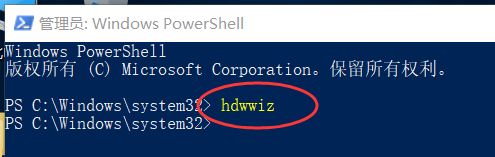

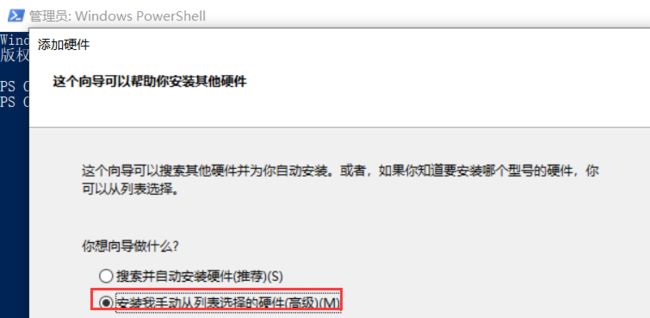

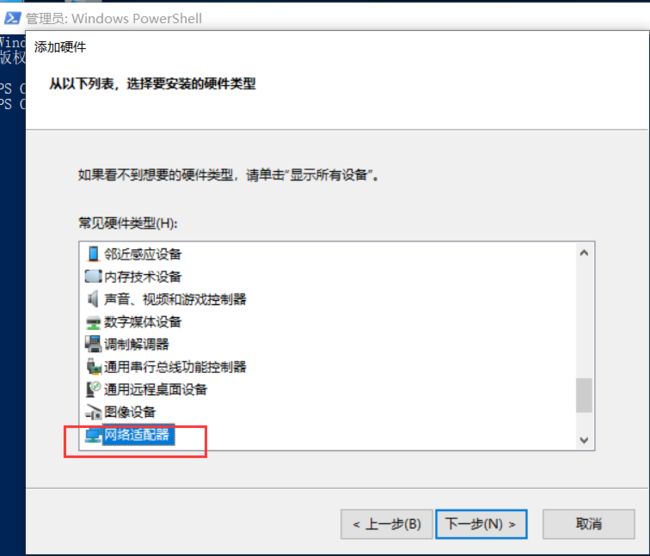

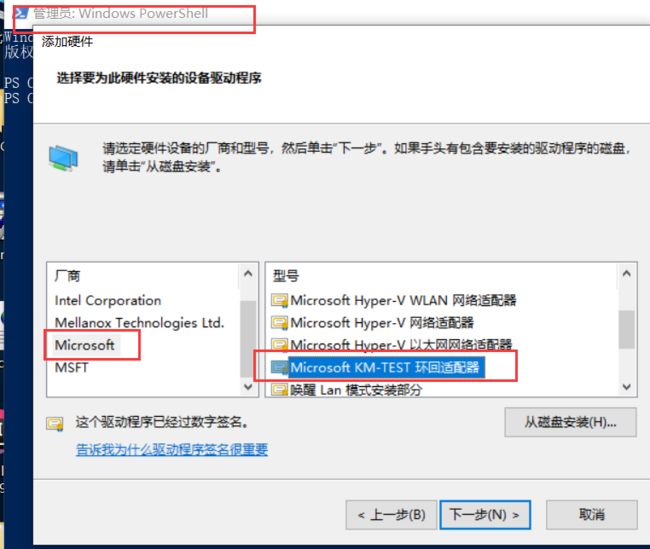

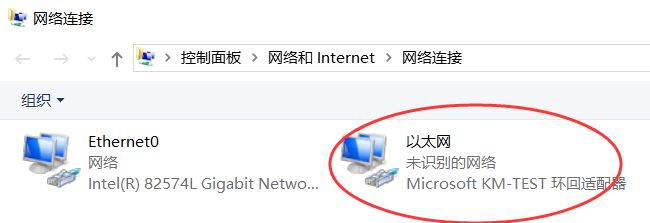

(1)安装环形适配器

该网卡可以不用插网线,也可以使用。

在windows powershell界面输入下面指令,进入安装过时硬件界面:

hdwwiz

在虚拟机中,将会出现下面的安装界面:

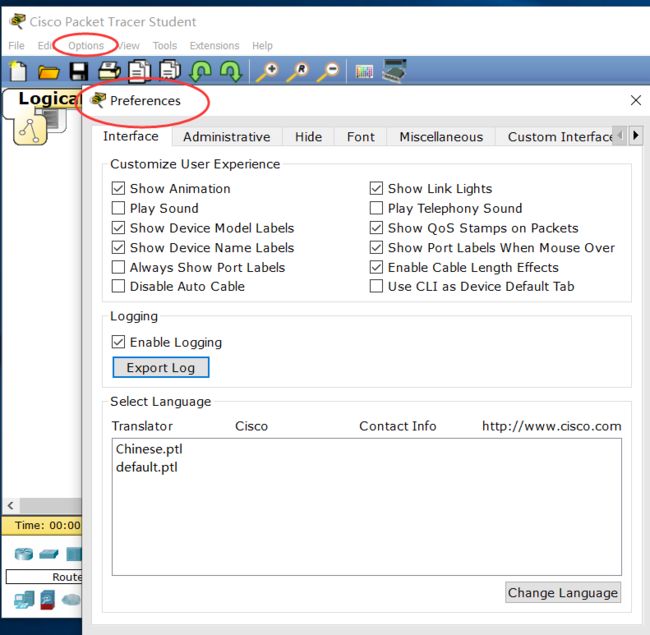

2、Cisco安装

版本:Cisco Packet Tracer 6.2.0.0052 for Windows Student Version (no tutorials)。

将Chinese.ptl文件复制到:C:\Environment\04Cisco\install\Cisco Packet Tracer 6.2sv\languages目录中。

启动软件,查看首选项:

选中上文中的Chinese.ptl文件,切换语言即可。

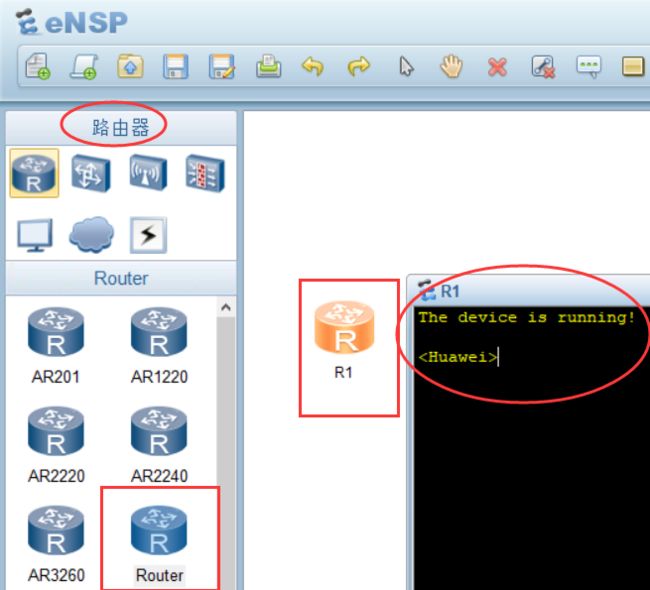

3、按照顺序安装eNSP

1-WinPcap_4_1_3、2-wireshark-win32-1.4.3、3-VirtualBox-5.2.22-126460-Win、4-eNSP_Setup。下面是安装成功后对于eSNP的安装成功的测试。

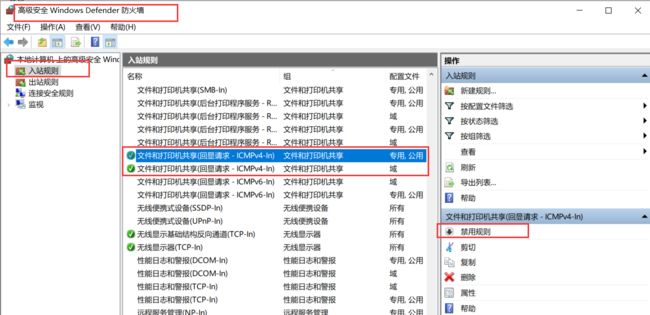

4、开启防火墙ping指令入站规则

主机和虚拟机中windows 10 在使用ping指令时,无法ping通,需要开启下面的入站规则。

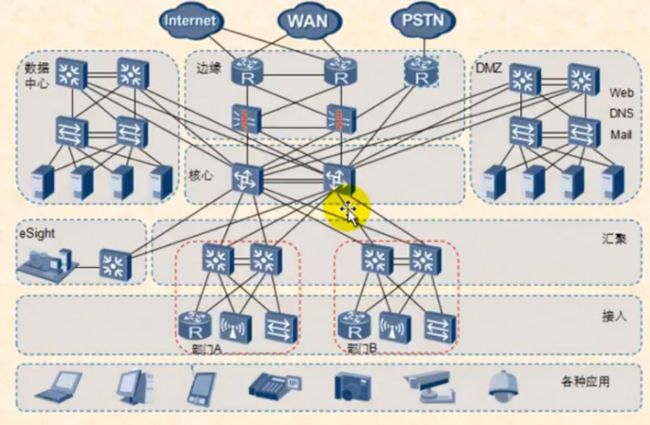

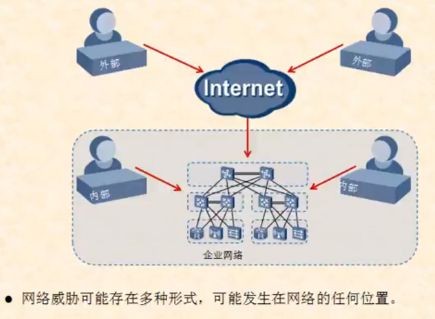

2、网络概述

网络拓扑结构:

骨干网络链路地图:

红色带宽:n*100G。每一个点都是一个机房,其中包括大量的路由器和交换机等网络设备。

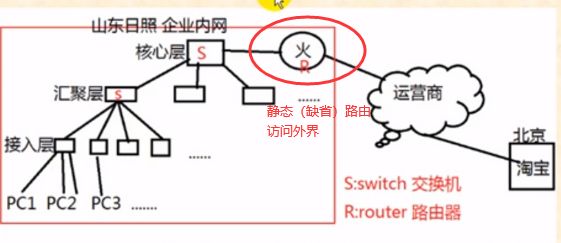

企业网:

等价于下面的模型:

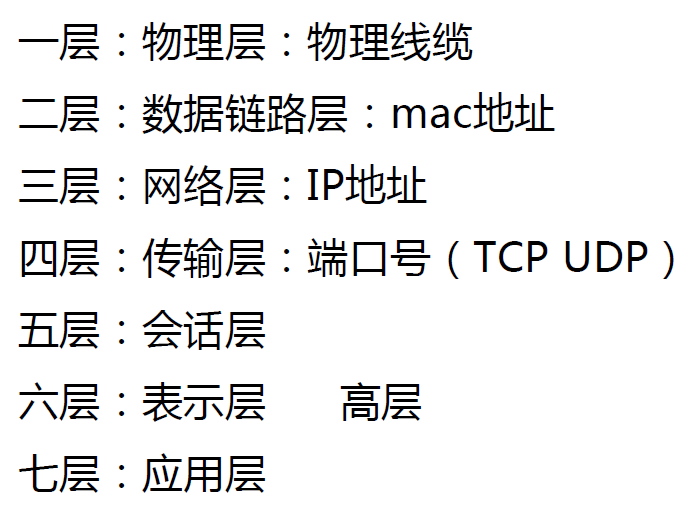

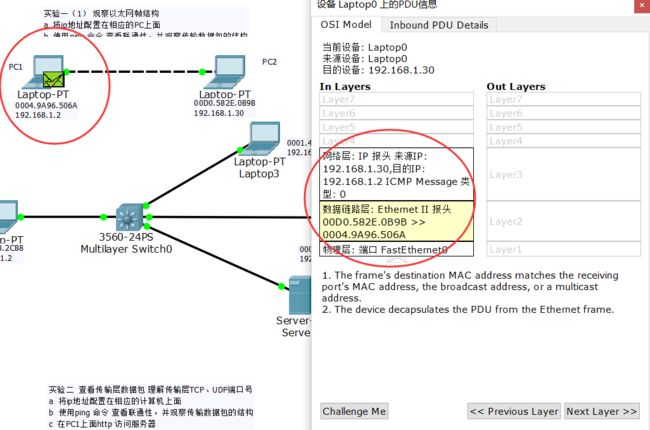

3、OSI七层模型

网工只关心前四层,代码人员是5-7层。

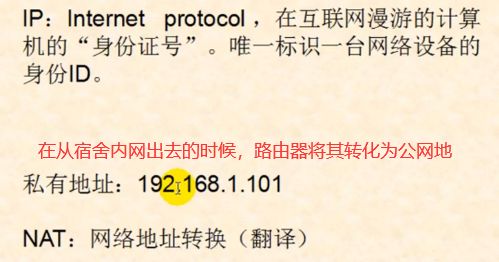

IP:internet protocol ,标识一台互联网设备(PC、服务器、手机、路由器等)的身份ID,类似公民的身份证号。理论上是全球独一无二。

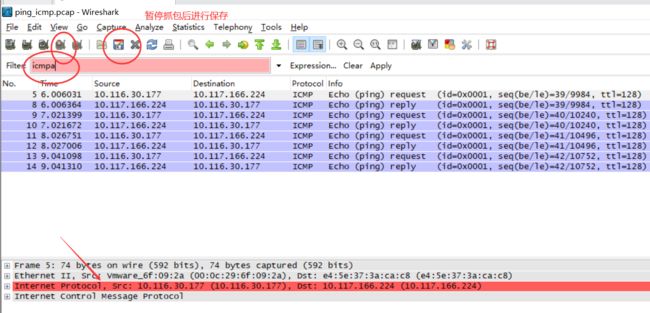

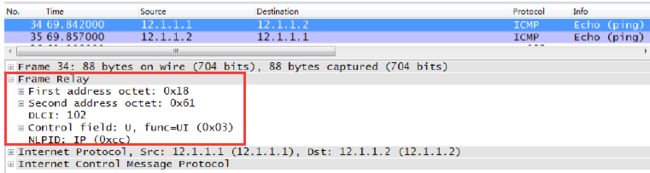

ping:测试两个网络设备的联通性,参考协议标准ICMP(internet control message protocol)。

ping指令使用wireshark抓包测试:

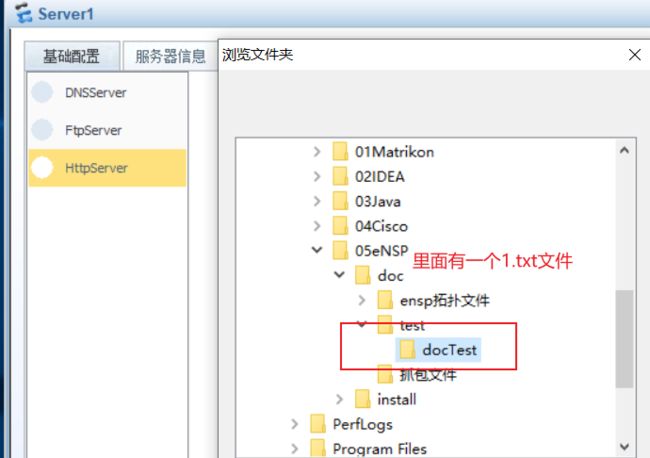

文件保存:

1、实验1-观察以太网帧结构

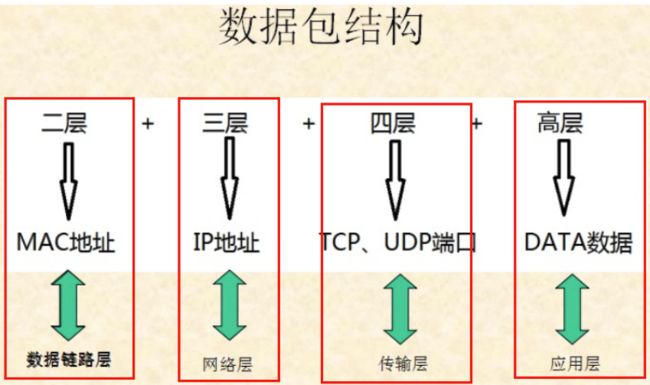

高层用来传输数据,前面四层用来定义传输方向、位置。

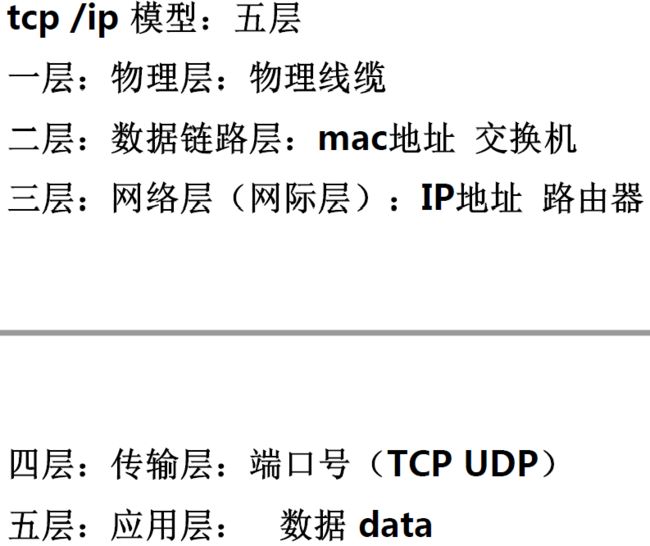

注意:目前tcp/ip 已经取代osi 模型目前的网络编程都是按照

tcp/ip 写代码。即目前的数据包都是按照tcp/ip封装。

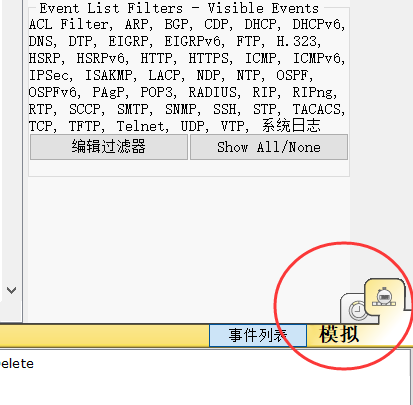

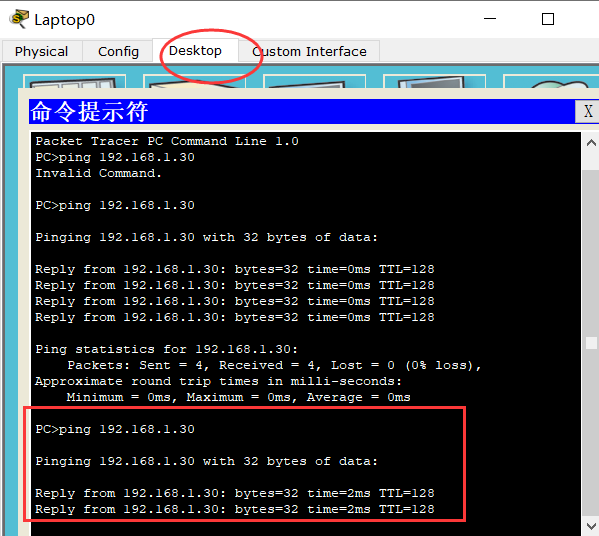

(1)实验

a 将ip地址配置在相应的PC上面

b 使用ping 命令 查看联通性,并观察传输数据包的结构

勾选模拟状态,查看数据包变化:

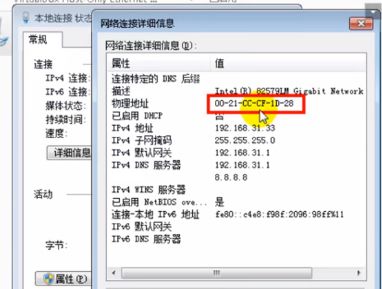

(2)MAC地址(物理地址):固化在网卡上面一串不可更改的

物理地址,用于交换机转发报文,局域网传输数据 全球独一。

MAC 地址 物理地址: 00-21-CC-CF-1D-28 (16进制)

总长度48bit 前24bit 代表厂商标识OUI

wireshark中http报文协议:

4、TCPIP模型

该模型是目前数据包封装主要参考的模型。

数据模型:

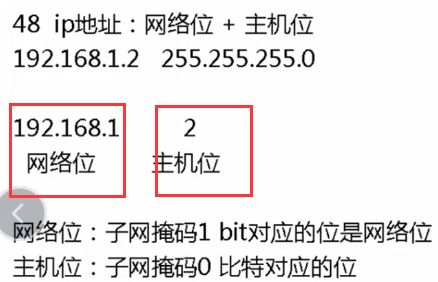

4、IP子网划分

参考博客:

https://blog.51cto.com/exist/1917486

//路由器WAN和LAN口区别

https://product.pconline.com.cn/itbk/wlbg/network/1802/10851136.html

//单位建网站,已有公网ip,需要路由器的原因

https://zhidao.baidu.com/question/7671888.html

//划分子网,路由器IP地址:172.16.0.0/16的网段,让给每个学院以及院里的办公室分配网段

https://www.cnblogs.com/mutgm/p/4579193.html

// 比较详细的子网划分

https://blog.csdn.net/qq_43546676/article/details/104815871?ops_request_misc=&request_id=&biz_id=102&utm_term=%E5%8D%95%E4%BD%8D%E7%94%B3%E8%AF%B7%E7%BD%91%E6%AE%B5%20%E5%AD%90%E7%BD%91%E5%88%92%E5%88%86&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-0-104815871.pc_search_result_control_group&spm=1018.2226.3001.4187

子网划分的来源:

某单位申请到一个B类IP地址,其网络号为145.18.0.0,现进行子网划分,根据实际要求需划分5个子网。

ip地址=网络号+子网号+主机号

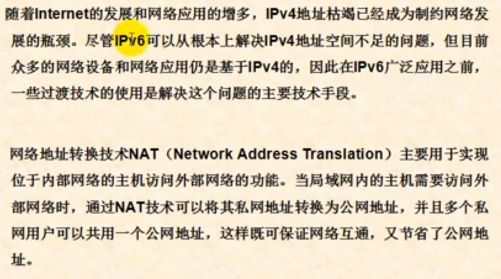

1、介绍

使用下面的NAT方式可以节约ip地址:

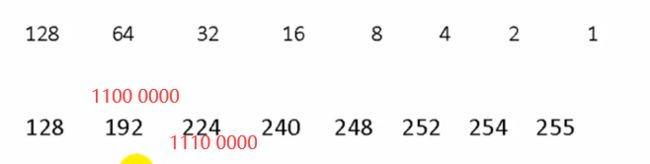

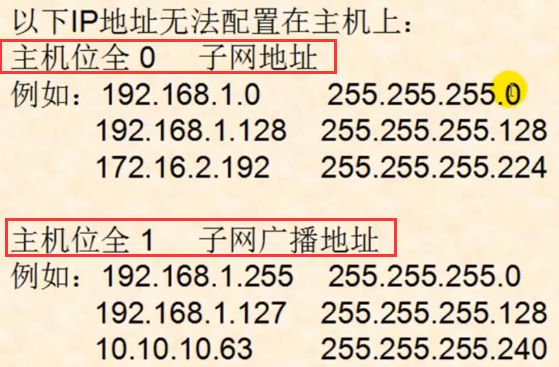

1、子网掩码

定义ip地址属于哪个网段,子网掩码只能使用下面相邻连续1构成的数据:

通过下面方式可以验证上面的ip地址+子网掩码的组合是有问题的:

网络位固定,主机位可变。

2、IP地址分类

A类:1-126 默认(自然)子网掩码 255.0.0.0 /8(简化)

B类:128-191

C类:192-223

D类:224-239

E类:240-255

特殊地址:

127.X.X.X 本地环回测试地址 仅用来测试本机 代表自己。比如ping 127.5.5.5 时,可以ping通。

0.0.0.0 代表所有

255.255.255.255 广播

广播:二层目标 mac 是全 F(ff-ff-ff-ff-ff-ff-ff) 或者三层的目标 ip 地址是255.255.255.255。

组播:二层目标 mac 是 (01-00-5e-xx-xx-xx) 开头或者三层目标 ip 地址是 224-239 之间例如: 224.5.5.5。

注意:

(1)交换机默认会将广播群发。

(2)路由器隔离广播,广播发送到路由器上面就会停止。路由器的每个接口都是一个独立的广播域(网段)。

广播域:广播包能够发送的范围。通常一个广播域就是一个独

立的网段。即路由器的每个接口都是一个独立的网段。

(3)交换机(二层交换机)所有的接口在同一个广播域里

面。

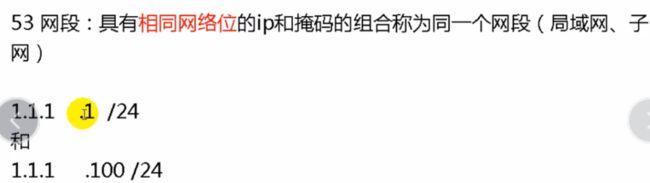

3、网段

一个网段包含多少ip:

192.168.31.x /24 同一个网段包含2^8 - 2 =254(8是主机位)个主机IP地址。

实验测试如下:

不同网段PC互相通信需要路由器(三层设备)做中转,该路由器作为PC的网关。

同一网段的PC互相通信不需要网关,不同网段的PC互相通信需要网关做中转。

4、网关

当PC访问不同网段服务时,需要将数据交给网关处理。

5、DNS

6、公、私网

公网:外网;私网:内网。

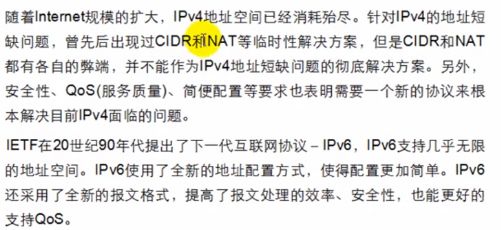

ipv4:(version)IP地址:2^32 =42.9亿

IPv6 :128bit

私网地址:可以重复使用(在不同的地方)

A:10.x.x.x /8 :10.10.4.4

B:172.16.0.0-172.31.255.255

C:192.168.x.x 、16

IP地址不足 紧缺

NAT:network address translate

私网地址+NAT===>节约ip地址数量

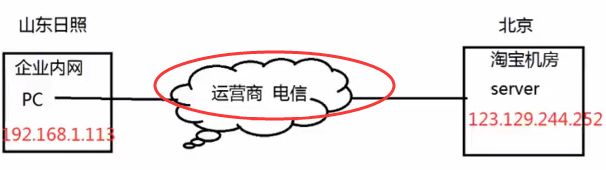

注意:私网的数据无法在公网上被转发(路由),运营商如果发现收到的报文(源、目标地址)三层含有私有地址,则会将报文直接丢弃,一般企业内网都是用私网ip地址,运营商多用公网ip地址。

7、划分子网

5、以太网帧结构

1、实验

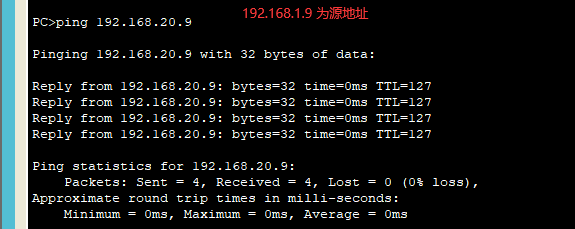

(1)路由器作为中转站进行传送数据

192.168.1.9 -> 192.168.20.9,可以传送数据。

PC 访问互联网三要素:① ip 地址 ② 网关 ( gateway ) ③ DNS(域名解析)

网关作用:网关相当于缺省路由(默认路由),当 pc 想访问外

网(其他网段),此时 pc 需要将报文交给网关处理。局域网

(同一个网段)互访不需要网关。不同网段的 PC 互访时才需要

网关。网关通常是上游路由器的接口 ip 。

注意:

(1)网关必须是离 pc“ 最近 ” 的路由器接口的 ip 地址。

(2)网关需要和PC的ip地址在同一个网段。

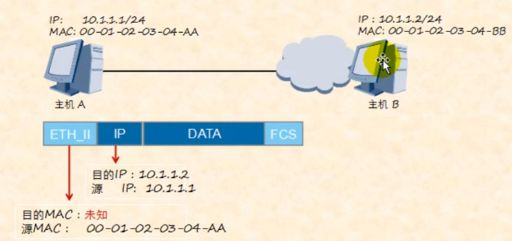

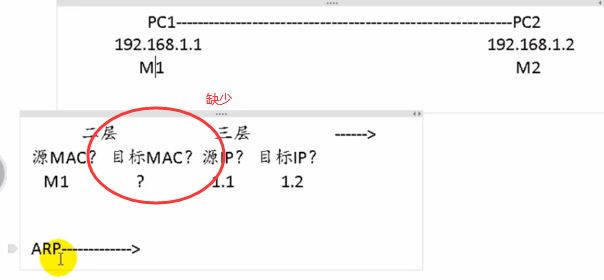

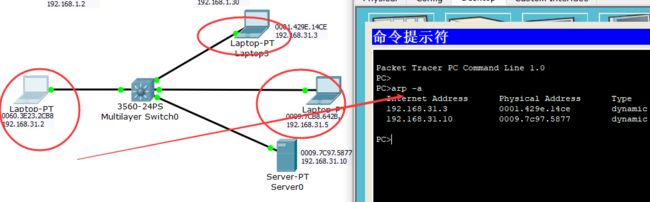

6、ARP

Address Resolution Protocol地址解析协议,通过目的IP地址,请求对方MAC地址的过程。

数据链路层在进行数据封装时,需要目的MAC地址。

封装过程:

ARP目标MAC是全F广播:

![]()

通过指令查看缓存情况:

arp 过程

cmd

arp -a 显示arp 缓存

arp -d 清空arp 缓存表

广播包只能在二层交换机上面进行群发。路由器隔离广播。目标mac为全F,该报文属于广播,交换机见到目标mac为全F的报文会群发(泛洪)。

7、TCP\UDP

1、TCP:可靠传输、面向连接 :速度慢,但准确性高。

UDP:不可靠传输、非面向连接 :速度快,但准确性。

面向连接:如果某应用层协议的四层使用TCP端口,那么在正式的数据报文传输之前,需要先建立连接。只有建立完连接之后才可以传输

数据。

UDP 适用场景:

A 传输速度快,且高层的应用层对数据传输的可靠性有校验机制;

B 要求极快的传输速度,实时性较高,延迟敏感,即使丢包也无所谓。

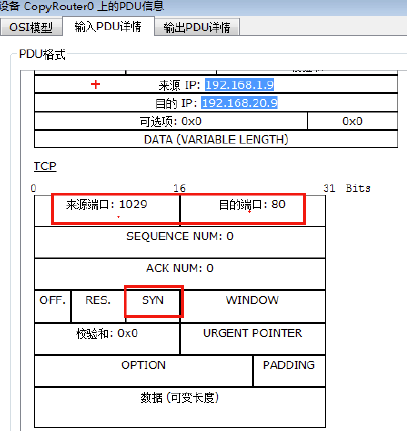

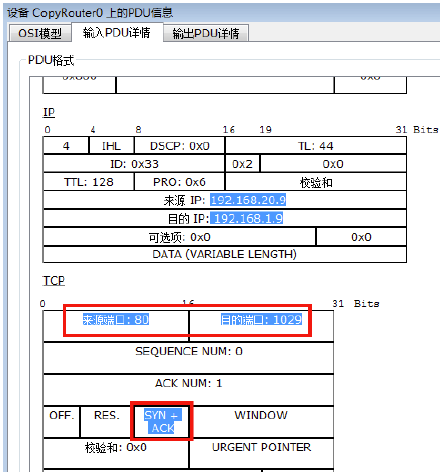

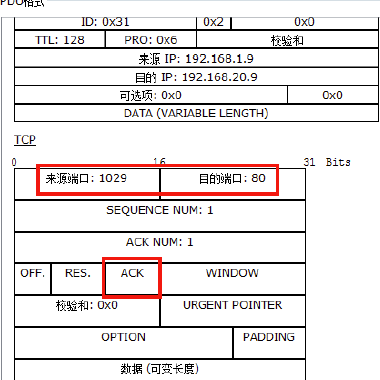

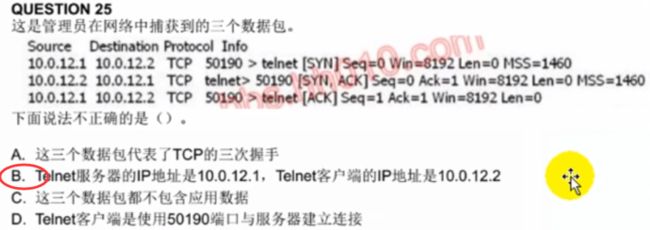

2、三次握手:面向连接的高层协议在正式传输数据之前需要先建立连

接,建立连接的过程需要来回发送三个报文,我们将建立连接的过程

称为三次握手。

第一次握手:SYN

客户端(随机:1029)----------->服务器(80)

第二次握手:SYN+ACK

客户端<--------------服务器

第三次握手:ACK (确认)

客户端---------->服务器

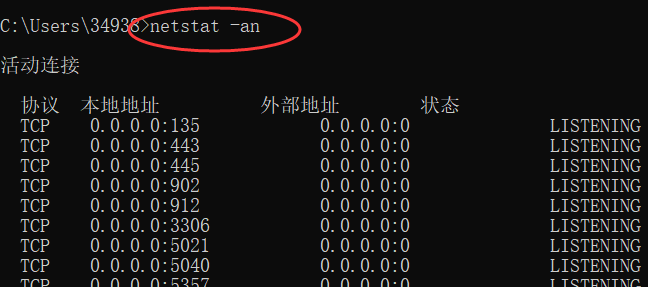

查看已经建立好的tcp连接:

netstat -an

cisco中使用netstat指令查看。

可靠传输:

收到对方的数据需要发送一个tcp :ack 报文来确认。

ack确认包里面包含了接收方需要的下一个报文的序列号。

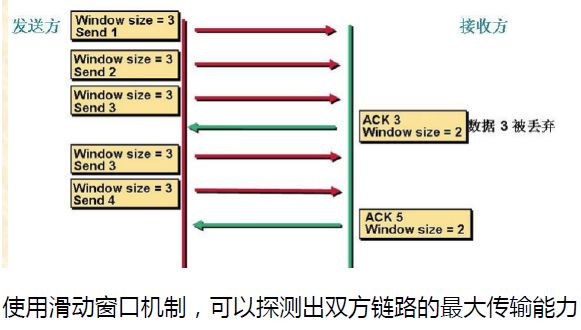

3、滑动窗口

滑动窗口机制:测试数据传输的带宽瓶颈 ,尽可能利用带宽的最大值来传输数据。同时还有校验机制,保证数据可靠传输。

4、测试题

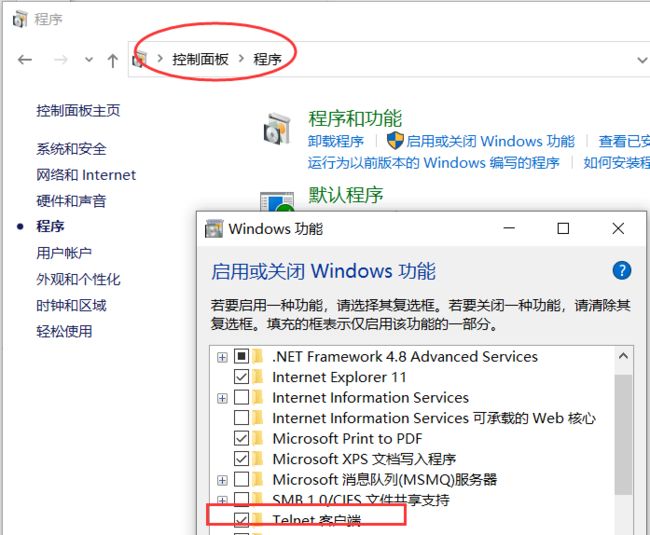

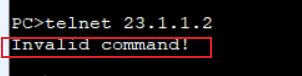

5、telnet

有时候端口在服务器上开通了,但是客户端并不一定可以访问到,那么在客户端上如何验证机器是否可以正常访问到服务器的端口呢?可以使用telnet命令来查看。

windows 10中开启telnet服务:

测试:

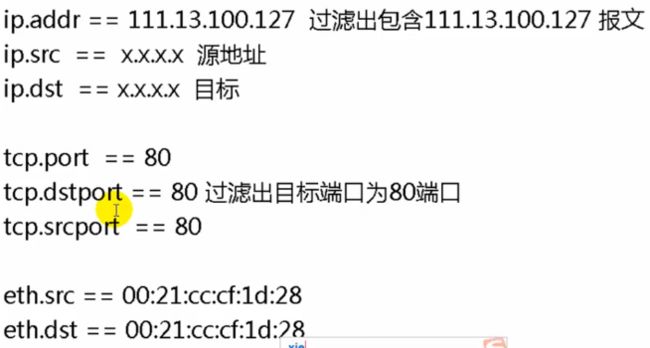

6、wireshark过滤规则

#能显示来源IP和目标IP(过滤规则)

ip.src eq 192.168.0.119

# 过滤端口,显示俩元和目标

tcp.port == 4010

# 过滤MAC

# 119地址

eth.dst == A2:94:8C:79:67:52 // 过滤目标mac

eth.src eq A2:94:8C:79:67:52 // 过滤来源mac

8、华为设备基本指令

1、静态路由

Ctrl+l将侧边栏收回。

2、基本指令简介

1、< >用户视图(user-viewer)模式 :权限低 执行调试

2、[ ]系统视图(system-viewer)模式 :权限高 对设备的配置做修改

可以从< >system-view 由用户模式进入[ ]。

[ ]quit 退出当前模式

// tab 键支持补全;sys?帮助

[ ]sysname R1 将设备名称更改为R1

// dis cu;其他键退出

3、display current-configuration 查看当前正在执行的所

4、ctrl + z 直接回退到用户模式

5、[ ]undo info-center enable 关闭信息中心,防止弹出日志

给接口配置ip地址:

int e0/0/0 进入接口e0/0/0

ip add 192.168.1.1 24 给接口配置ip地址和子网掩码

[R1-Ethernet0/0/1]dis this 显示当前接口ip地址

// uodo sysname 撤销配置的名字

[R1-Ethernet0/0/1]undo ip addr 撤销配置的当前接口ip地址

对PC客户端进行配置:

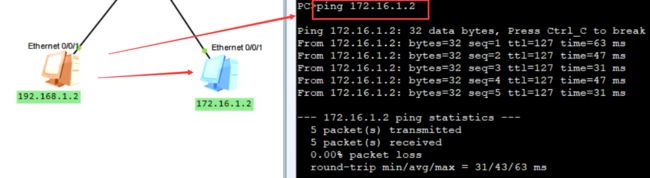

测试联通性:

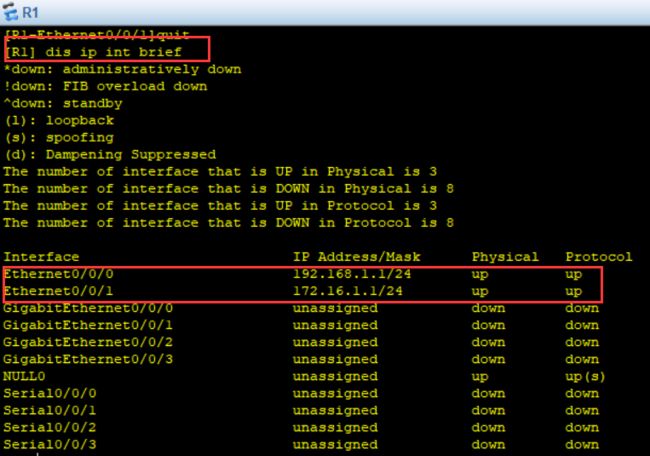

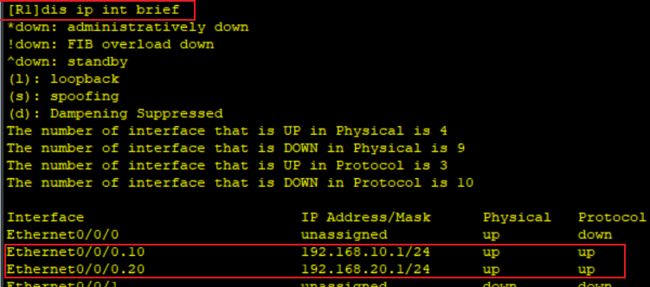

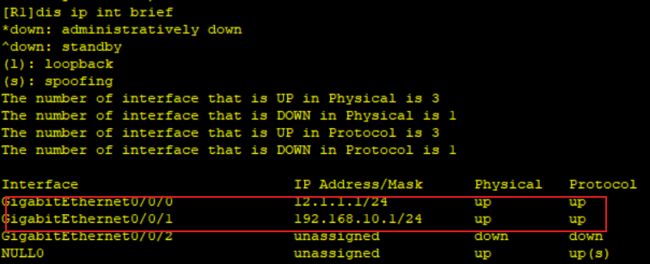

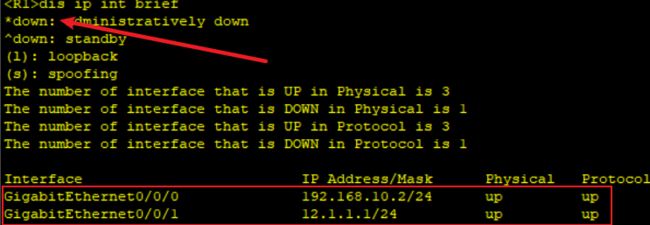

显示接口摘要信息:

// interface

//Ethernet :100Mpbs 以太网 GigabitEthernet :1000Mbps

dis ip int brief

注意:接口必须是双up才可以使用。

up :physical 物理状态(线缆有没有插好)

up:protocol 协议状态 (ip地址是否配置正确

显示路由器路由表(转发的核心):

路由器哦转发数据包的唯一依据。

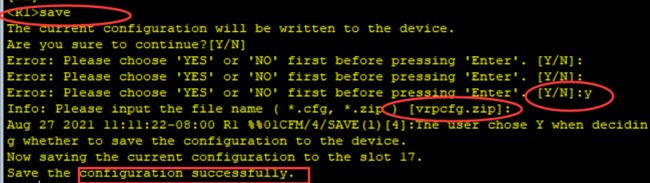

dis ip routing-table

保存路由器配置:

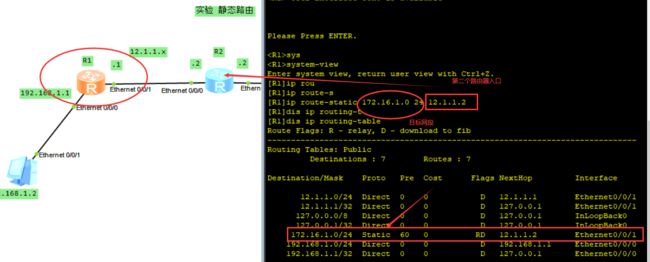

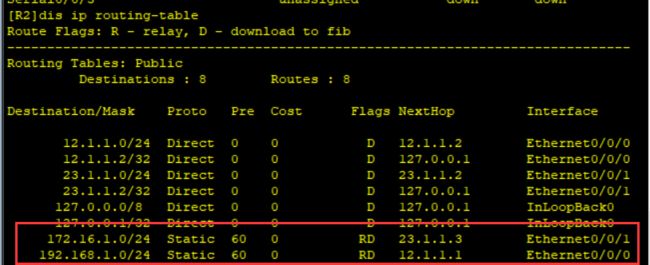

9、静态路由

静态路由可以理解为:为每一个路由器人为设置到达每一个子网的路由。

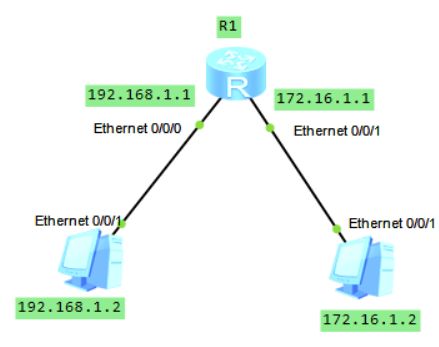

1、直连路由

direct route,直接相连的路由,当路由器端口配置好ip地址并up后,会自动创建该路由。路由器默认情况下,只能到达直连的网段。

网络拓扑结构:

去包路由:192.168.1.2 -》 172.16.1.2

上图有四个广播域(网段)(以路由器为界)。

指定静态路由进行跳转:

R1(->R2 目标网段始终是:172.16.1.0 24):

ip route-static 172.16.1.0 24 12.1.1.2

目标网段 下一跳(直接相连,入口)

R2(->R3):

ip route-static 172.16.1.0 24 23.1.1.3

按照上面的配置后,PC1无法ping通PC2,还需要进行下面的配置。

回包路由。

192.168.1.2《- 172.16.1.2

目标网段始终是:172.16.1.0 24

注意:配置路由的时候,目标网段始终不变。

此时,配置的R2路由器静态路由为:

通过192.168.1.2可以ping通172.16.1.2。

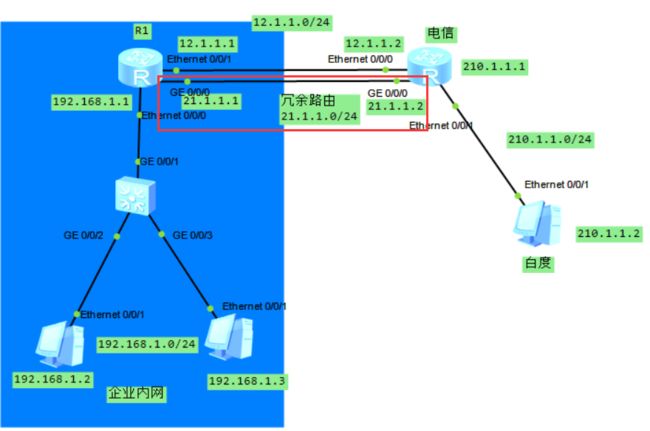

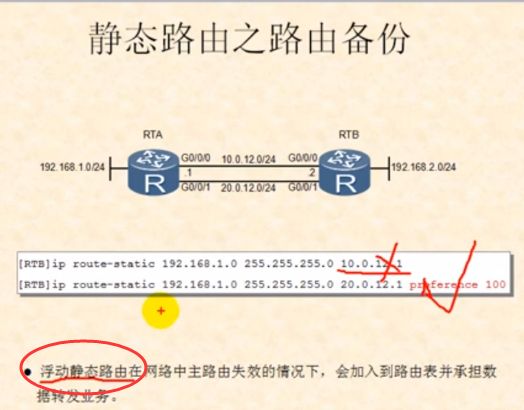

10、路由优先级/路由备份

路由优先级:preference ,代表路由的优先程度,当多个路由协议的路由都可到达某目标网段时,此时路由器会优选优先级数字较小的路由(数字越小越优先)。

常用路由协议的默认优先级:

// 优先级的取值范围1-255.

直连路由:direct 0 最优先

静态路由:static 60

Rip 100

ospf 10

配置冗余路由(备份,可靠性高):

进入冗余度端口配置:

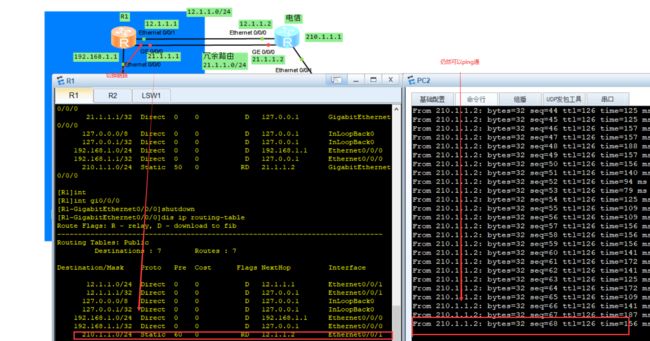

当一条路由的出接口down时,该路由会自动失效:

// 相当于拔掉网线,通过undo shutdown恢复

[R1-GigabitEthernet0/0/0]shutdown

如果出接口故障,那么该接口相关的直连路由全部消失,如果某路由的下一跳不可达,则该路由也会消失。

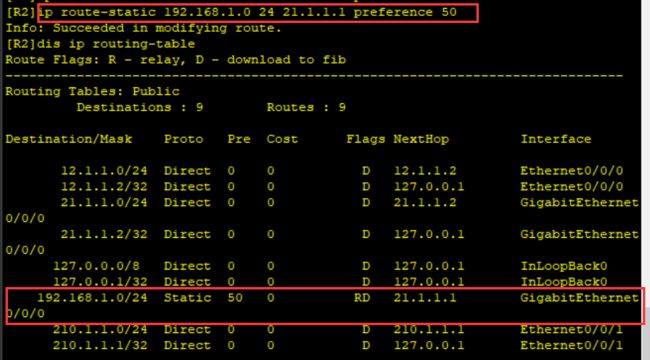

配置冗余网段,设置优先级为50,将其调小(较优路由):

[R2]ip route-static 192.168.1.0 24 21.1.1.1 preference 50

到达某相同目标网段路由表中始终放置最优的路由。

**目标:**实现千兆Ge0/0/0作为主链路,百兆E0、0、1作为备份链路。

效果:通过shutdown关闭gi0/0/0,二者仍然可以联通。

负载均衡(preference 相同):数据(负载)被均分到两条链路上传输。

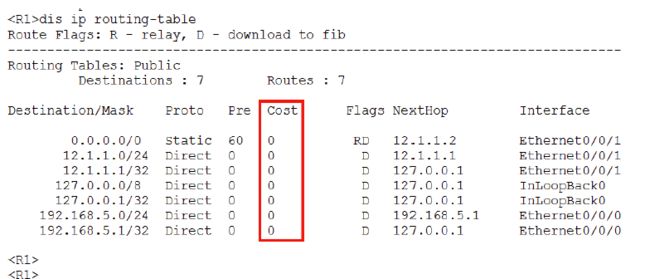

11、度量值、缺省路由

1、路由度量:(路由开销 cost)对于同一个路由协议,当到达某目标网段有多条路由供选

择时,此时路由器会优选cost值较小的链路。衡量路径的优劣。

注意:先比较路由优先级,再比较路由度量。只有当路由优先级相同时,才会使用路由度量。路由表中,始终会放置到达目标的最优路由。

浮动静态路由:

2、缺省路由是“替补”路由(属于特殊的静态路由),只有当其他的路由都不可达时,才会使用缺省路由。缺省路由适用于边缘节点、企业的出口路由那里。

// 访问任何网段都将数据包交给12.1.1.2

[R3]ip route-static 0.0.0.0 0 12.1.1.2

注:PC的网关其实就是一种缺省路由。

3、环回接口

逻辑虚拟接口,实验情况下可以模拟服务器,模拟pc,模拟网段,后期使用接口选举动态路由协议的router-id。

int loopback 3

ip add 7.7.7.7 24

路由器的每个接口都是一个独立的网段。

4、企业双出口冗余

目标:默认数据全部经过移动上网,联通低带宽(50Mbps)仅作备份用。

R1:

ip route-s 0.0.0.0 0 12.1.1.2 移动

ip route-static 0.0.0.0 0.0.0.0 13.1.1.3 preference 65 联通

R2:

ip route-s 192.168.5.0 24 12.1.1.1

R3:

ip route-s 192.168.5.0 24 13.1.1.1

12、DHCP

给用户自动分配ip地址、网关、DNS等参数.可以提供DHCP功能的设备:路由器、家用路由器(小米、tp-link等)、防火墙、三层交换机 、服务器。

用户上网满足参数:IP地址 、网关、DNS。

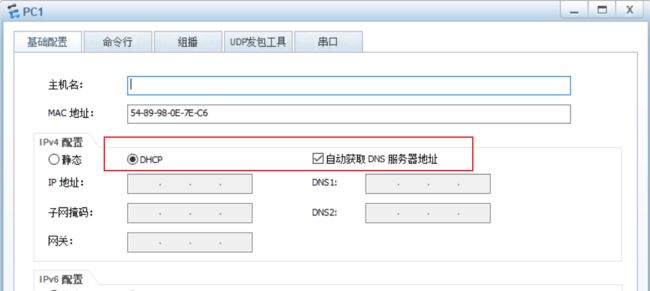

1、配置

客户端预先配置:

(1)启用dhcp配置

dhcp enable //启用dhcp 功能

ip pool 1 //创建地址池1

gateway-list 192.168.1.1 //网关

//network 192.168.1.0 mask 255.255.255.0

network 192.168.1.0 mask 255.255.255.0 //ip和掩码

dns-list 114.114.114.114 192.168.1.1 //DNS

DNS和网关地址配置相同的原因:

dns一般是设置成114.114.114.114或者8.8.8.8这种公共解析地址的。如果有路由的情况下,路由这样设置即可。那么其他需要设置dns的设备就可以设置成网关的地址。DNS设定成网关的意思就是,凡是需要用到DNS解析的情况下,都交给路由器处理。路由器会交给下一个具有DNS功能的设备或交给DNS服务器。

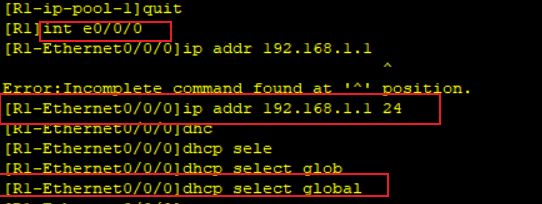

(2)配置dhcp使用本地全局被指的地址池中分配的ip地址

从R1中的e0/0/0口(和用户相连接口)分配地址。

int e0/0/0

dhcp select global //使用本地全局配置的地址池分配的ip地址

PC1测试:

2、dhcp 原理分析

第一个报文:dhcp discover源地址:0.0.0.0 目标地址:255.255.255.255 广播

用户请求地址的时候,将自己的mac地址封装在dhcp的报文里面,服务器基于不同的mac地址来区分不同的计算机,进而分配不同的ip地址。

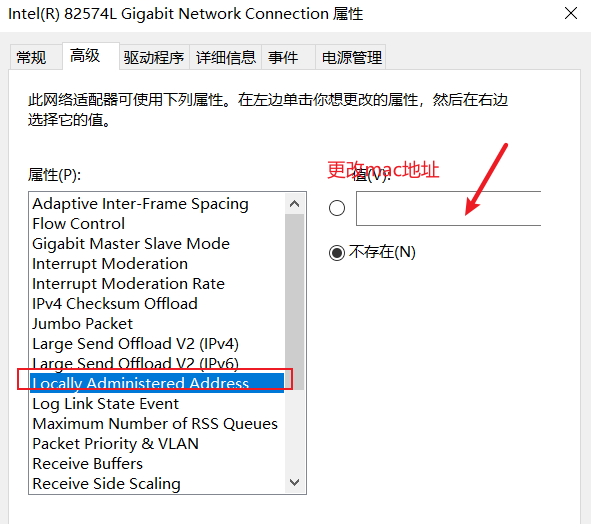

3、更改网卡mac地址

4、使用下面的方式重新获取ip地址

(1)方式1

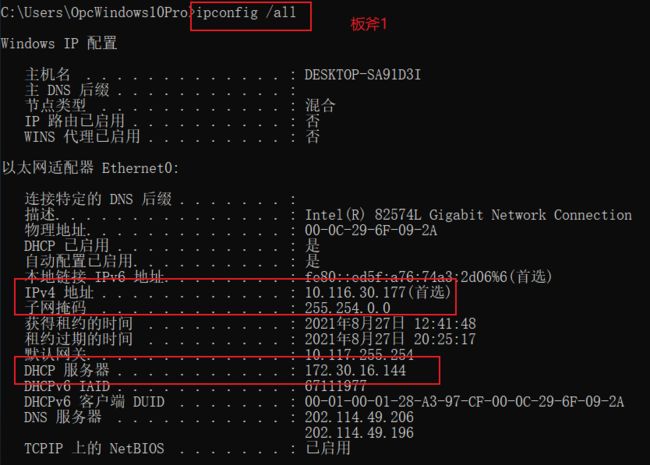

(2)指令方式-三板斧

查看所有网卡信息(网卡是否安插好):

板斧2-3:

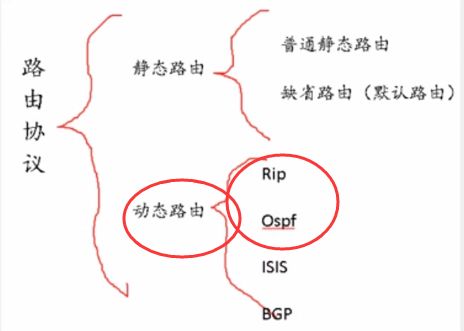

13、RIP

routing information protocol ,路由信息协议。属于动态路由协议的一种。是距离矢量类路由协议,以跳数(hop)作为计算到达目标的路径的优劣(cost值)。

最多15跳,16跳不可达。

缺点:最古老的动态路由协议,收敛速度很慢。因此目前多数的网络都已经不再使用Rip,很多网络已经被ospf 取代。

静态路由缺点:

配置太麻烦,尤其是对于大型网络;不够灵活;没有冗余特性。

1、网络拓扑结构:

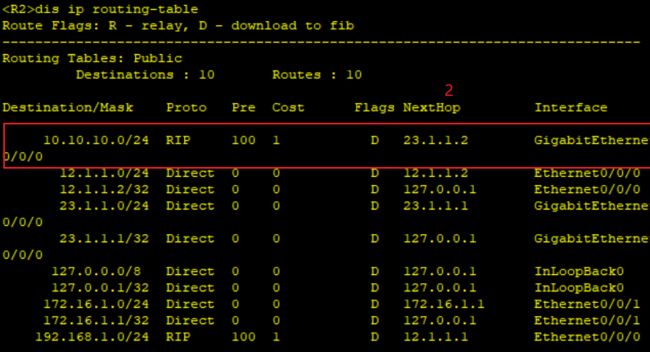

通过192.168.1.2 -》 10.10.10.2查看下面的路由表结构:

R1路由表结构:

R2路由表结构:

2、配置过程

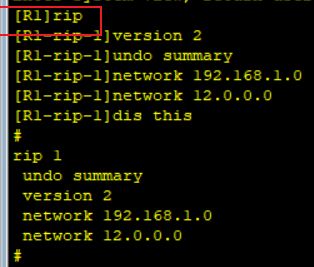

R1配置:

rip 1 启动rip进程1

undo summary 关闭自动汇总

version 2 指定使用版本2

network 192.168.1.0 宣告直连主类网络

network 12.0.0.0

R2 配置:

rip 1

undo summary

version 2

network 12.0.0.0

network 23.0.0.0

network 172.16.0.0

主类网络(有类):major-net ,使用自然掩码的网段

例如:

12.1.1.0/24--->12.0.0.0

192.168.1.0/24--->192.168.1.0

172.16.1.0/24--->172.16.0.0

注意:R1\2\3路由器需要事先编辑Ethernet 0/0/0 端口。

3、rip原理分析

配置好rip 的路由器会每隔30s向邻居路由器自动发送rip 路由更新报文。报文里面携带了其所知道的所有路由。

目标地址:224.0.0.9是组播地址,报文里面存放的是路由信息。

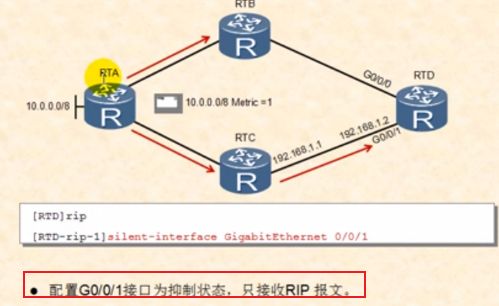

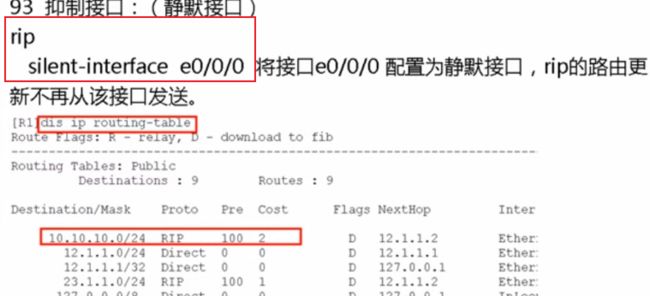

4、静默接口

14、OSPF

开放式最短路径优先(Open Shortest Path First)协议是IETF定义的一种基于链路状态的内部网关路由协议。

OSPF区域规划:

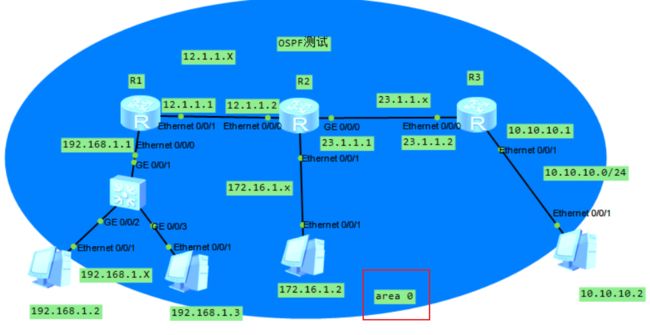

1、网络拓扑结构

路由表:

2、配置

R1:

ospf 1 启动ospf 进程1

area 0.0.0.0 进入区域0

network 192.168.1.0 0.0.0.255 宣告直连网段(只要能够包含接口即可)

network 12.1.1.0 0.0.0.255

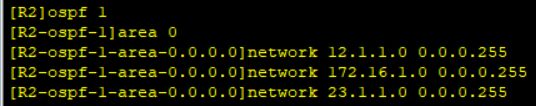

R2:

ospf 1

area 0.0.0.0

network 12.1.1.0 0.0.0.255

network 172.16.1.0 0.0.0.255

network 23.1.1.0 0.0.0.255

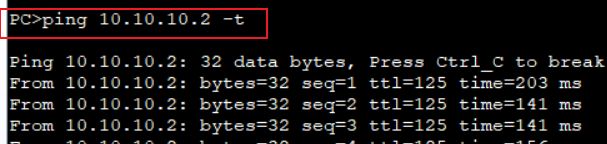

测试:用户之间可以相互通信

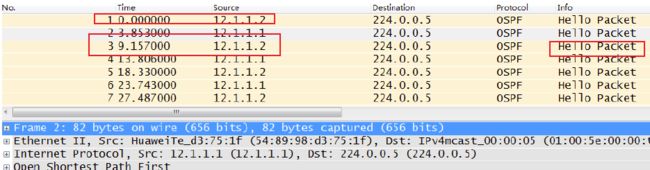

3、原理分析

(1)ospf 常见的五种报文:

hello 包 :10s 发送一次 ,该报文仅用作邻居的建立和维持。并不携 带任何路由信息。报文小巧。

DBD 数据库描述报文。

LSR 链路状态请求。

LSU 链路状态回应。

LSack链路状态确认。

(2)ospf 在邻居刚建立的时候会发送路由信息(路由信息使用DBD、LSR、LSU、LSack四种报文来发送),路由同步以后,后面仅发送hello包来维持邻居关系即可。

(3)重置ospf进程

reset ospf process

![]()

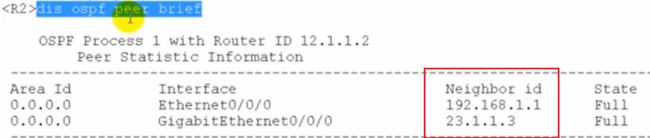

4、查看邻居表

5、支持静默接口

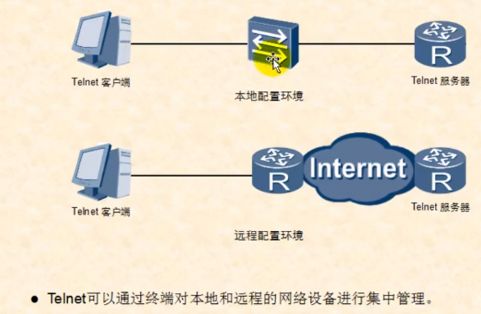

15、telnet

telnet 远程登录 是远程控制路由器、交换机等网络设备的常用协议,为管理员远程 集中管理

和维护网络设备提供便利。

应用场景:

client端可以是PC 、路由器。

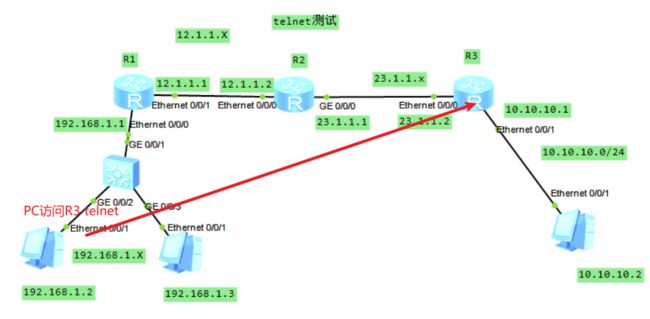

1、telnet服务端配置-客户端为R1

网络拓扑结构:

R1 -》R3(下图防访问箭头有误)

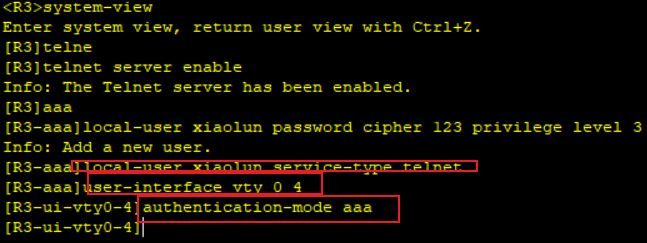

// 开启telnet服务

[R3]telnet server enable

aaa

// 配置用户名密码和权限

local-user xiaolun password cipher 123 privilege level 3

// 该xiaolun用户用于telnet服务类型

local-user xiaolun service-type telnet

// 同时允许5个用户登陆

user-interface vty 0 4

authentication-mode aaa

vty:虚拟终端线路(虚拟接口),路由器为每个远程登陆的用户开放一条虚拟线路。

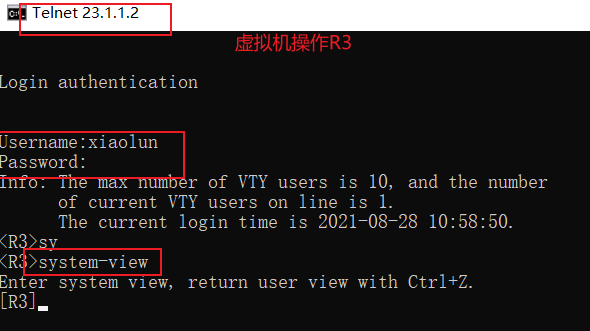

R1 控制 R3配置:

telnet 23.1.1.2

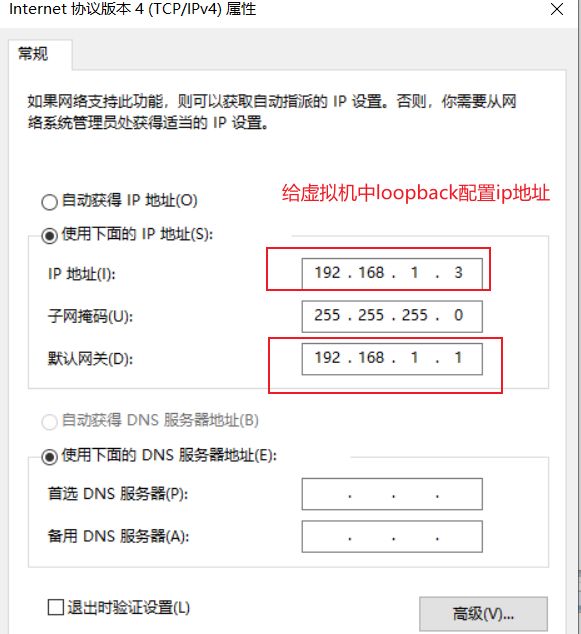

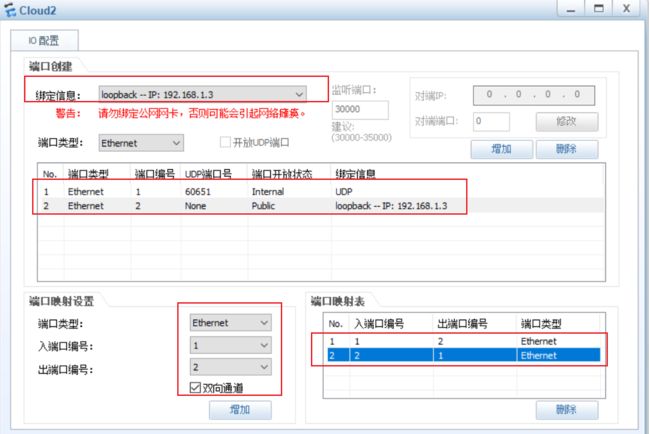

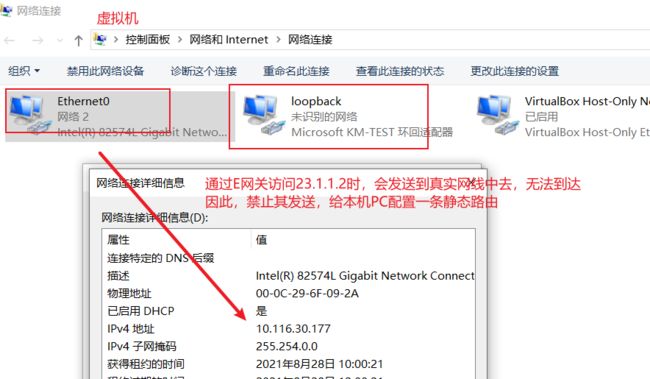

2、telnet服务端配置-客户端为PC

拓扑图中的PC不支持telnet命令,我们使用桥接模式,即我们的真机作为模拟器进行telnet访问:

配置cloud中映射关系:

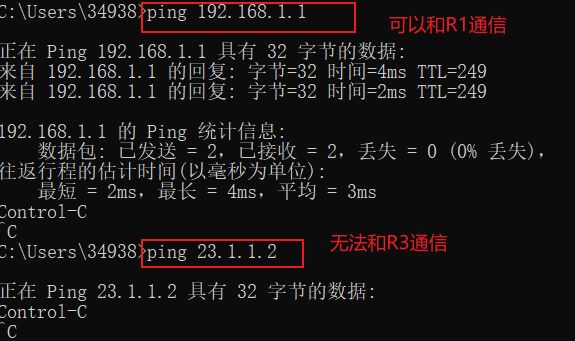

本机ping 网关R1:192.168.1.1:

此时真机和虚拟机联通了。

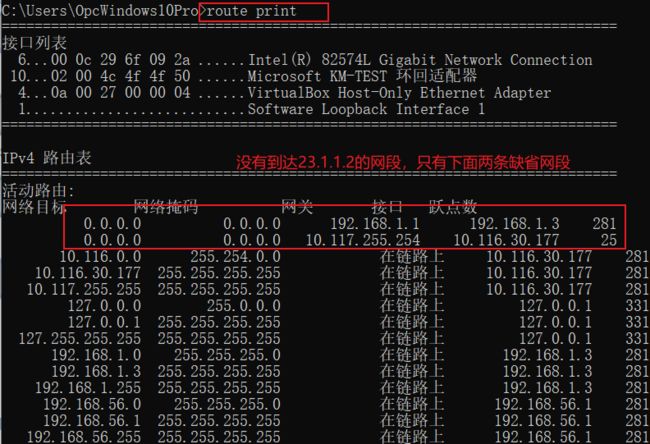

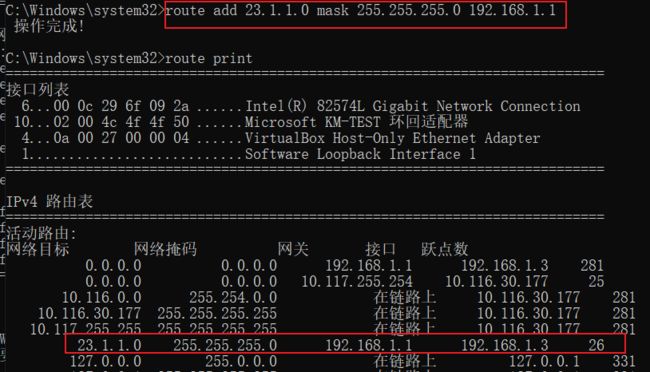

在虚拟中添加一条到23.1.1.0的缺省路由:

// 管理员身份

route add 23.1.1.0 mask 255.255.255.0 192.168.1.1

测试联通性:

在虚拟主机中添加路由配置,可以ping通R3。在虚拟主机中进行远程登录操作:

注意:有时候会遇到虚拟机中真机防火墙关闭才能进行通信的情况。

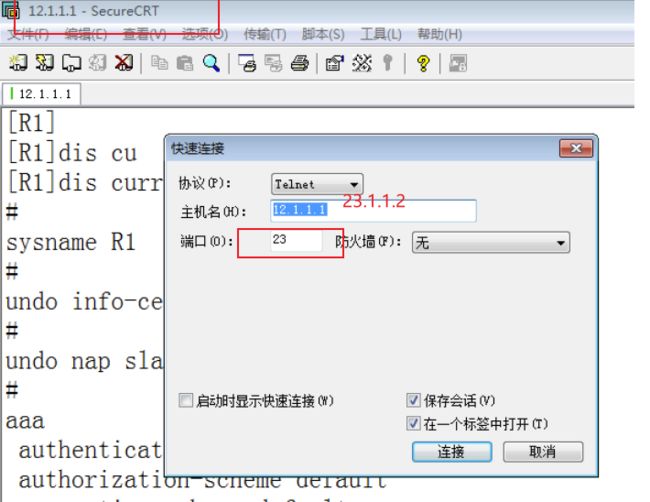

3、telnet使用SecureCRT配置

4、报文分析

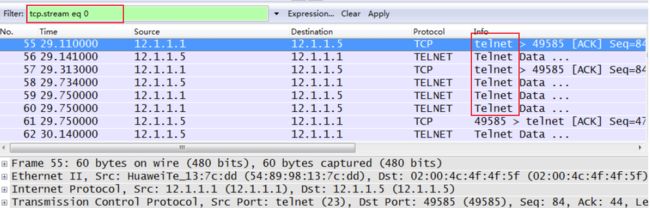

telnet 缺点:数据明文传输,容易被三方人员攻击。

抓包(退出SecureCRT重新登录):

报文分析:

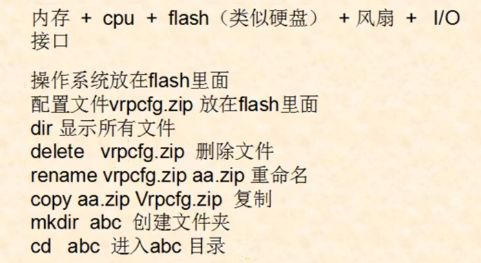

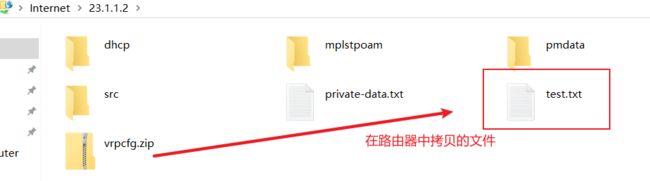

16、FTP

File Transfer Protocol 文件传输协议,在路由器交换机里面用于导入导出配置文件或者升级操作系统。使用该协议事先远程传输文件的同时,还可以保证数据传输的可靠性和高效性。

应用:

配置:

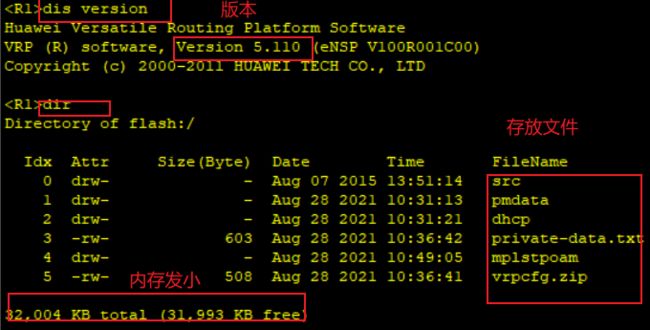

dir查看flash:

vrpcfg.zip 配置文件,机器每次启动的时候都会加载该配置文件 save之后生成。

路由器和交换机组成简介:

unzip vrpcfg.zip oo

more oo 查看oo内容

rename oo cc 重命名

delete cc 删除文件

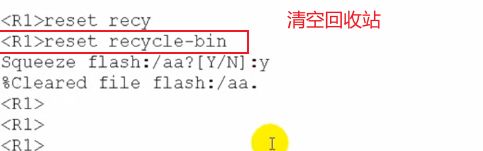

delete /unreserved aa 彻底删除

dir /all 查看所有内容(回收站)

undelete cc 还原回收站里面的cc

rmdir aa 删除文件夹

reset recycle-bin 清空回收站

清空配置:

reset saved-configuration

dis saved-configuration :显示已经保存的配置

dis current-configuration :显示当前正在运行的配置

查看CPU:

dis cpu-usage

1、ftp配置

R3 服务端:

ftp server enable

aaa // (认证 授权 审计 设置ftp主目录(后面有个冒号))

local-user xiaolun2 password cipher 123 privilege level 3 ftp-directory flash:

local-user xiaolun2 service-type ftp

R1客户端登录:

PC当客户端:

在R3中进行操作,拷贝一些文件:

计算机中输入:

ftp://23.1.1.2

计算机会连接到虚拟机中的R3路由器,可以进行一些操作:

2、升级操作系统

(1)先通过FTP 将新版本的操作系统 导入flash,比如S2700-

V100R005C01SPC100.cc新操作操作系统文件

(2)执行配置文件并重启

< >startup system-software S2700-V100R005C01SPC100.cc

reboot 重启即可

升级系统都是有风险的,因此升级之前建议备份老系统和配置文件。

17、冗余性企业网介绍

典型园区网架构图:

该图存在单点故障。

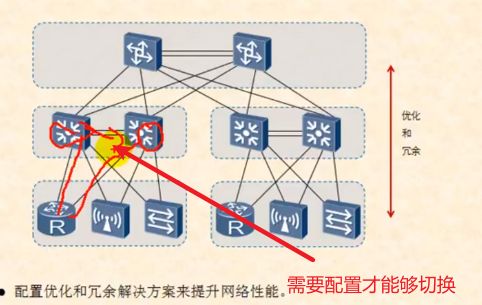

构建冗余型企业网络:

冗余型比较强(每个服务器都有两个接口),互为备份,网络比较健康。

核心交换机较贵,汇聚交换机和接入交换机等次之。

保障企业安全:

可以使用下面的技术来实现:

![]()

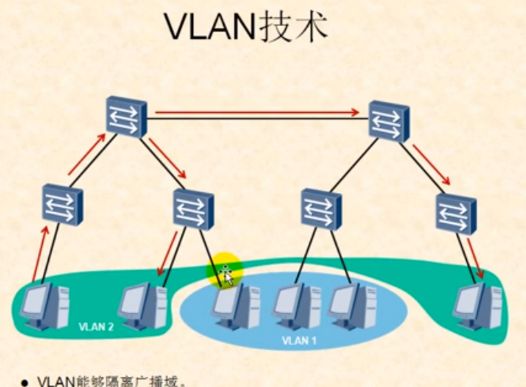

18、VLAN

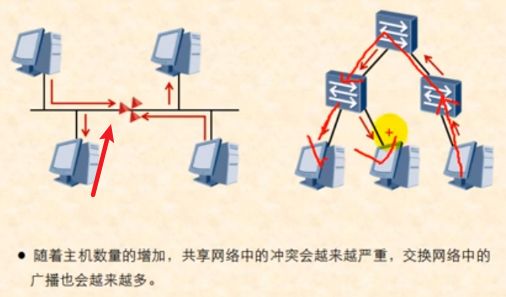

作用:广播域太大会引起广播泛滥造成网络不稳定,为了隔离广播域,可以在交换机上部署vlan技术达到缩小广播域的目的。进而提升网络的稳定性。

VLAN在大型企业内网,可以通过在交换机上部署vlan技术(交换机-》路由器(二、三层交换机也可以做vlan)),隔离广播域,同时方便管理员管理。最终使得网络更加的稳定和健康。

可以基于职能部分或者地理进行划分。

总结:vlan是用来隔离广播的。

传统以太网遇到的问题:

1、网络拓扑结构

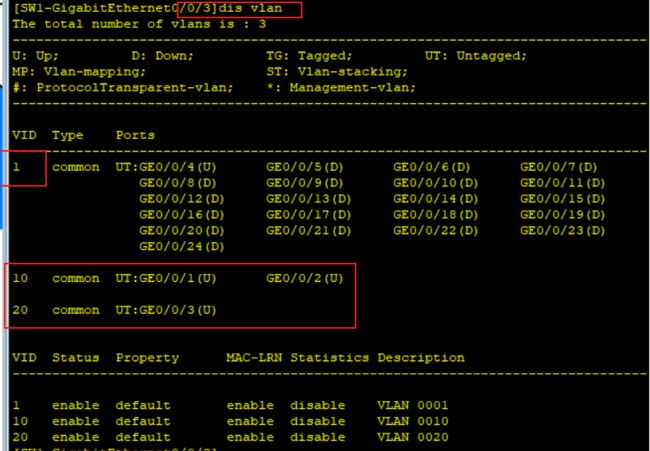

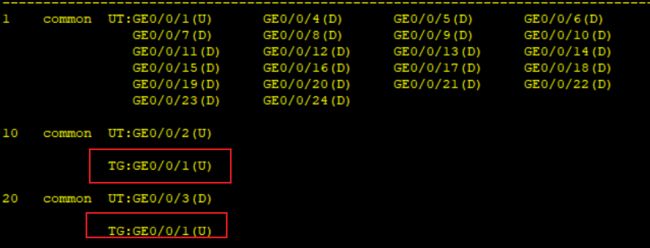

2、配置

vlan 10 // 创建vlan 10

vlan 20

interface GigabitEthernet0/0/1 //进入交换机接口

port link-type access //接口类型配置为access(连接pc)

port default vlan 10 //将接口划入vlan 10

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

![]()

// 将接口批量划入某vlan :

port-group group-member gi 0/0/3 to gi 0/0/20 //同时对3-20口进行配置

port link-ty access

port default vlan 20

注意:一般将交换机接PC的口配置为access 类型。

查看配置接口:

dis vlan

vlan 1属于默认vlan,默认情况下,所有接口都位于vlan 1中。

注:默认情况下,不同vlan的用户单播默认不能直接通信,如果想通信(单播通信),还需三层设备(路由或者交换机)做路由。vlan在隔离广播的同时,也会隔离arp。从而导致单播无法通行。如图:192.168.1.2 无法 ping 通192.168.1.4。

1.2的arp无法请求到1.4的mac地址,导致无法通信。

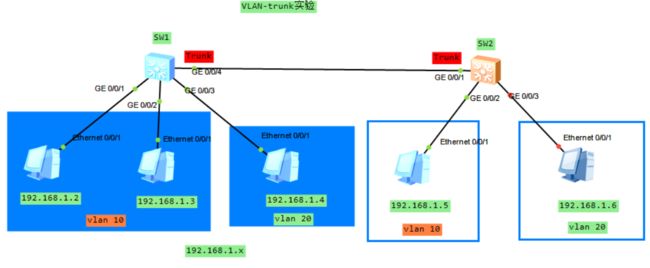

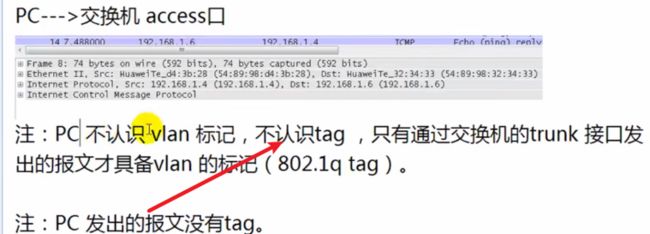

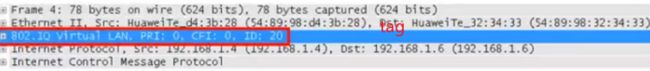

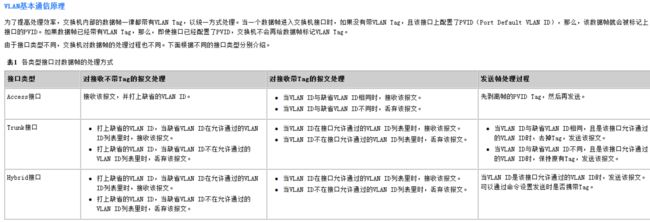

19、Trunk

Trunk:干道 主干链路 通常用于交换机和交换机之间,通过一个接口传输多个vlan 的数据包。

默认情况下,交换机的一个接口只能属于一个vlan,只允许该vlan的数据通过。

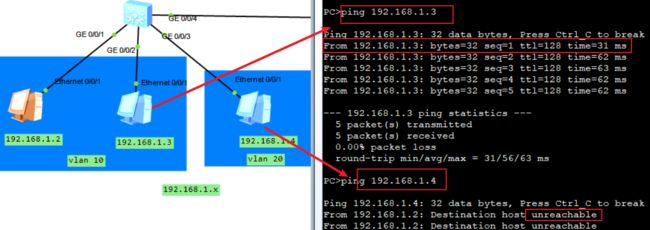

1、网络拓扑图

通过下面的trunk配置,SW1、2中的vlan 10、20对应,可以相互通信。

// 可ping通

192.168.1.2 《-》 192.168.1.5

192.168.1.4 《-》 192.168.1.6

// 不可(不同vlan中)通信

192.168.1.2 x 192.168.1.6

2、配置

sw1:

interface GigabitEthernet0/0/4

port link-type trunk //将接口类型定义为trunk

port trunk allow-pass vlan all //定义trunk允许vlan通过

sw2:

int gi 0/0/1

port link-ty trunk

port trunk allow-pass vlan all

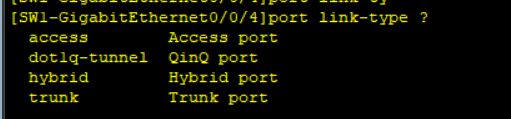

端口类型

access 口:接PC

trunk口:接交换机

hybrid口:混合口,既可以接PC,也可以接交换机(华为交换机的默认接口)。

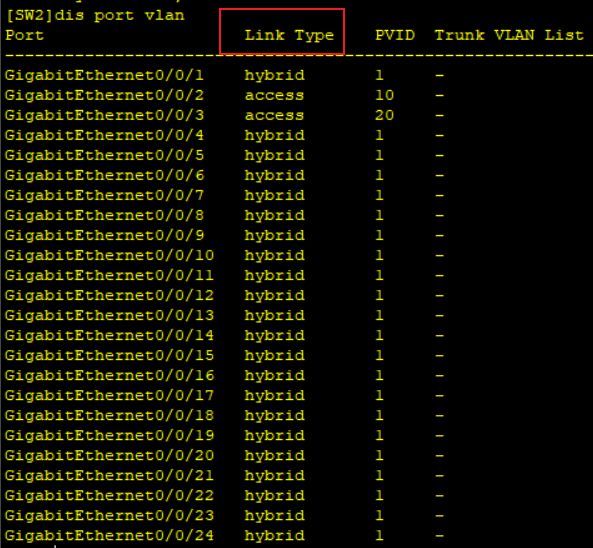

查看交换机接口类型:

dis port vlan

配置完成效果:

3、原理

交换机 trunk -------- 交换机 trunk

本征vlan:PVID (接口默认vlan):Port Default VLANID,默认trunk口的本征vlan是vlan 1.只有本征vlan的报文通过trunk接口可以不打标签。trunk 接口只能有一个本征vlan。

修改trunk口的本征vlan:

sw1:

int gi 0/0/4

port trunk pvid vlan 10 //将本征vlan 修改为vlan 10(需要SW1、2一起更改)

接口重新配置时:

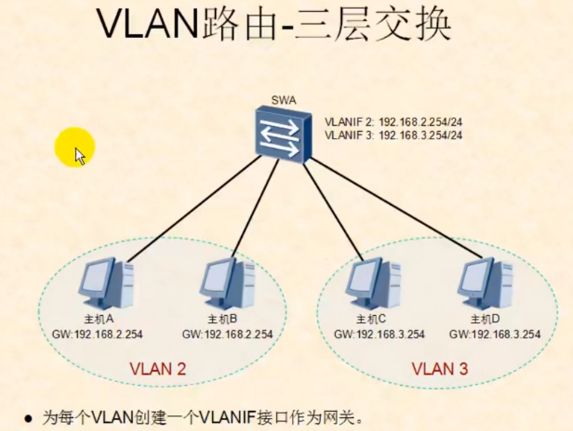

20、vlan间路由

1、SVI

vlan间路由:通过三层设备路由,使得不同vlan间可以互相通信。但是仅仅允许单播通信。

vlan间路由方式:

① 单臂路由(路由器)

② SVI(switch virtual interface交换虚接口)(三层交换机)常用。

1、网络拓扑

可以将三层交换机抽象成一台路由器,vlanif接口就是路由器的接口。

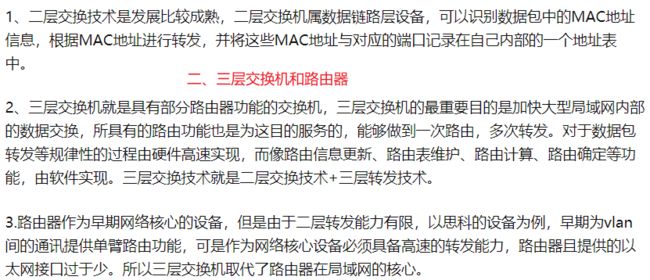

2、配置1-简单

首先使用SW1为PC1、2配置vlan 10、20:

为交换机配置网关:

sw1:

int vlanif 10 //创建交换机虚拟接口vlanif 10 (SVI)

ip add 192.168.10.1 24 //配置ip地址作为vlan 10网关

int vlanif 20

ip add 192.168.20.1 24

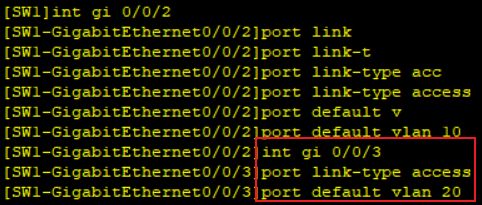

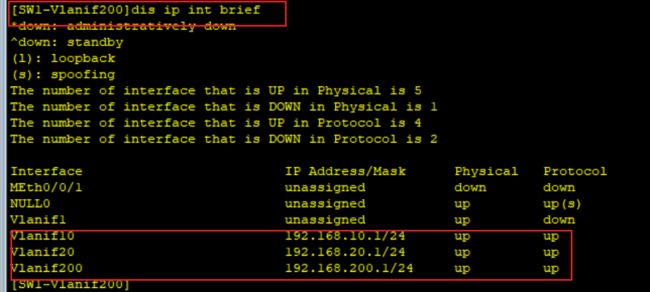

查看交换机SW1接口配置:

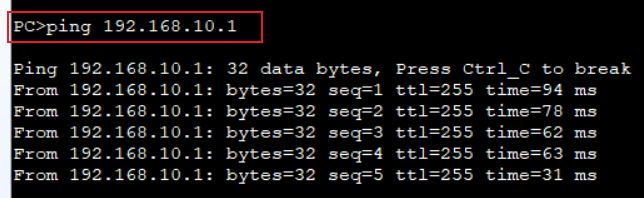

192.168.10.2 可以 ping 通 192.168.20.2(两个不同的网段)。

3、配置2-复杂

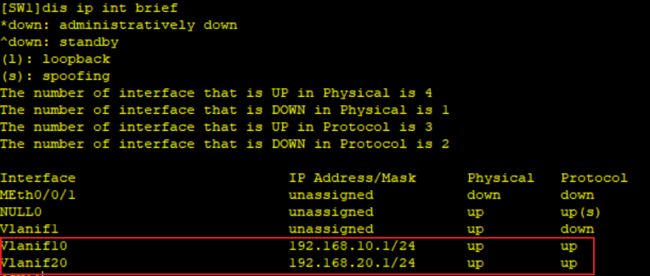

(1)网络拓扑结构

(2)配置

SW1:

//创建交换机虚拟接口

vlan batch 10 20

// 配置ip地址作为vlan10网关

[SW1]int Vlanif 10

[SW1-Vlanif10]ip addr 192.168.10.1 24

[SW1-Vlanif10]int Vlanif 20

[SW1-Vlanif20]ip addr 192.168.20.1 24

查看接口配置情况:

// 将和SW2、3相连的网线口配置成 trunk接口

[SW1-GigabitEthernet0/0/1]int gi 0/0/2

[SW1-GigabitEthernet0/0/2]port link-type trunk

[SW1-GigabitEthernet0/0/2]port trunk allow-pass vlan all

gi 0/0/1 配置同上

SW2:

// 将上联SW1的接口配置成trunk接口

[SW2]int gi 0/0/3

[SW2-GigabitEthernet0/0/3]port link-type trunk

[SW2-GigabitEthernet0/0/3]port trunk allow-pass vlan all

// 将和客户端相连的两个接口配置成access-将接口划入vlan 10\20中

[SW2-GigabitEthernet0/0/1]int gi 0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 20

gi 0/0/1 配置同上

PC1配置如下:

测试:

192.168.10.2 可以和 192.168.10.3、192.168.20.2、192.168.20.3之间可以完成单播形式。

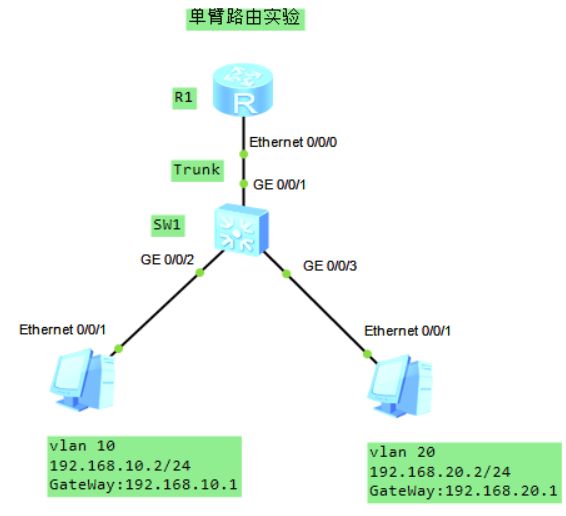

2、单臂路由

1、网络拓扑结构

2、配置

R1:

[R1]int e 0/0/0.? //1-4096个端口

<1-4096>

// 执行下面步骤,可以为一个路由器(一个端口)绑定两个网关

interface Ethernet0/0/0.10 // 创建子接口

dot1q termination vid 10 // 和vlan 10 关联

ip address 192.168.10.1 255.255.255.0 //配置ip作为vlan 10 的网关

arp broadcast enable //开启arp 广播功能

interface Ethernet0/0/0.20 配置同上

arp broadcast enable命令用来使能子接口的ARP广播功能。缺省情况下,子接口没有使能ARP广播功能。子接口不能转发广播报文,在收到广播报文后它们直接把该报文丢弃。为了允许子接口能转发广播报文,可以通过在子接口上执行此命令。

查看接口连接情况:

SW1:

1、交换机上联 配置trunk

[SW1]int gi 0/0/1

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan all

2、交换机下联 配置access

vlan batch 10 20

[SW1-GigabitEthernet0/0/2]int gi 0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port default vlan 20

此时,通过192.168.10.2 -》 192.168.20.2,可以互通。

注意:

3、原理

当数据包进入路由器时,路由器首先根据目标地址结合自己的路由表将标签转换,然后从相应的子接口发出。

注意:从子接口发出报文会给报文嵌入相应标签。

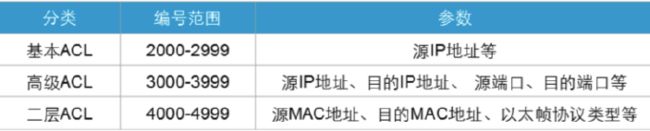

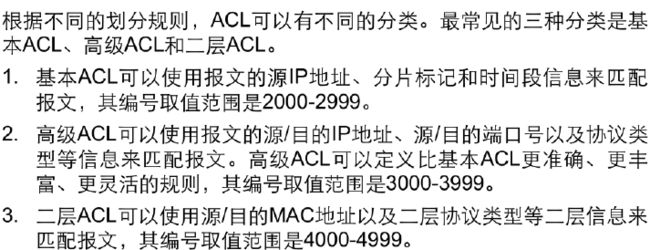

21、ACL

ACL 访问控制列表。(三层技术)

ACL :access control list 访问控制列表 用于数据包的访问控制。

acl 常用两种:

基本acl(2000-2999):只能匹配源ip地址。

高级acl(3000-3999):可以匹配源ip、目标ip、源端口、目标端口等三层和四层的字段。

作用:用来对数据包做访问控制;结合其他协议用来匹配范围。

1、基本配置

拓扑结构:

测试中,按照下面的配置进行操作:

使拓扑网络互通:

为两个路由器之间配置静态IP地址:

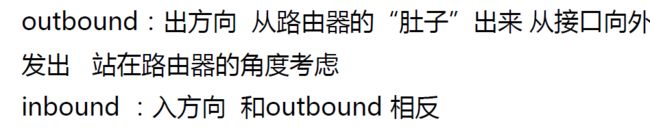

2、举例1-基本ACL:basic acl

[R2]acl 2000 // 创建acl 2000

// 源地址进去的时候才拒绝

[R2-acl-basic-2000]rule deny source 192.168.10.2 0

// 执行下面指令才能够保证,192.168.10.2 访问 172.16.10.x失败

[R2-acl-basic-2000]int gi 0/0/0 // 在接口的出方向调用acl

[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 2000

注意方向(源地址、目标地址):

注:取消rule deny指令:

undo rule number (dis this显示出来的自动执行的序号)

// 撤销指令

undo traffic-filter inbound

测试结果:

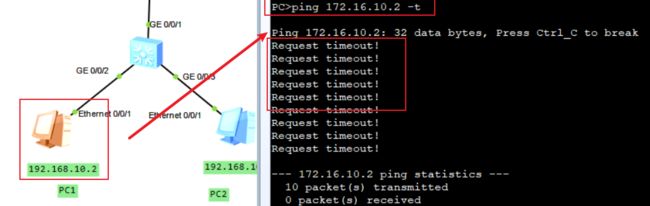

3、高级ACL

需求:在R2上配置高级acl 拒绝PC1和PC2 ping server,但是允许其HTTP 访问server

// 取消上文interface GigabitEthernet0/0/0配置的基本ACL

[R2-GigabitEthernet0/0/0]undo traffic-filter inbound

acl number 3000

rule 5 deny icmp source 192.168.10.0 0.0.0.255 destination 172.16.10.3 0

// 进入端口激活

[R2-acl-adv-3000]int gi 0/0/0

[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

只有报文是① icmp、② 源地址是192.168.10.x、③ 目标地址是172.16.10.2 才会被拒绝。需同时满足这三个条件才会被匹配。

测试:

192.168.10.2 ping 172.16.10.2无法联通。

配置172.16.10.3对应的服务器:

上传图片:

点击上图中的启动按钮,启动服务器。

客户端进行下面配置,进行获取服务器端HTTP数据:

4、高级2

拒绝源地址192.168.10.2 telnet 访问 12.1.1.2。

//R2上操作

acl 3001

// destination-port 目标端口号,此时PC1不支持远程控制R2

rule deny tcp source 192.168.10.2 0 destination 12.1.1.2 0 destination-port eq 23

[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3001

注意:

① 如果某acl 没有被调用,该acl不起任何作用

② acl 属于三层技术 只能部署在三层设备上面 ,acl适合用于不同网段互访的访问控制

③ 相同vlan 相同网段的pc互访控制(这种情况不适合用acl),建议使用端口隔离来实现。

ACL使用注意事项:

1、一个接口的同一个方向,只能调用一个acl

2、一个acl里面可以有多个rule 规则,从上往下依次执行;数据包一旦被某rule匹配,就不再继续向下匹配。

3、用来做数据包访问控制时,默认隐含放过所有(华为设备)

22、NAT

1、StaticNAT

私网地址:可以在局域网内部使用

例如:

A 10.x.x.x

B 172.16.0.0-172.31.255.255

C 192.168.x.x

公网地址:全球独一无二 ,只有一个地方在使用

私网地址+NAT====>ipv4地址枯竭

tp-link ,小米等家用路由器自动集成NAT地址转换功能。

常识:私网地址不能在公网(电信、联通、移动)上被路由。公网地址是需要花钱租赁的。

NAT应用场景:

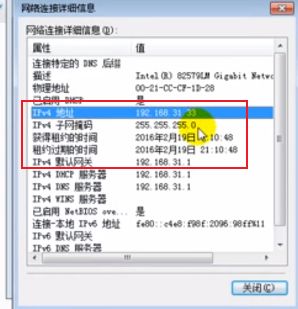

1、作者路由器

192.168.32.33 //ip地址

192.168.32.1 //网关

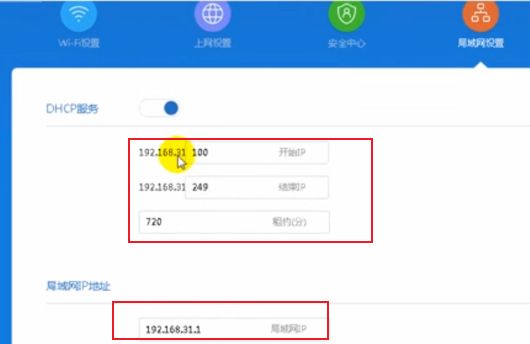

小米路由器:

局域网设置:

2、静态NAT

R1:

interface GigabitEthernet0/0/0

R1-GigabitEthernet0/0/0]description TO_LAN

ip address 192.168.31.1 255.255.255.0

interface GigabitEthernet0/0/1

description TO_WAN

ip address 12.1.1.1 255.255.255.248

// 配置静态nat:一对一;global:全球的 公网的 公共的 全局;inside:内网的 内部 局域网

// 外网接口上配置

// 允许内网地址192.168.31.2 在出外网时转换成公网地址12.1.1.2。

// (12.1.1.2 -> 9.9.9.9)(12.1.1.2 <- 9.9.9.9)

nat static global 12.1.1.2 inside 192.168.31.2 netmask 255.255.255.255

//配置静态ip地址,该地址配置与否192.168.31.2都可以访问外网(只针对该条路径)

[R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.6

R2:

interface GigabitEthernet0/0/0

ip address 12.1.1.6 255.255.255.248

// 配置换回接口,充当外网接口

[R2-GigabitEthernet0/0/0]int loo 0

[R2-LoopBack0]ip addr 9.9.9.9 24

测试:192.168.31.2 可以 ping 通 外网9.9.9.9。使用192.168.31.2 无法ping 通 R2 12.1.1.6(外网9.9.9.9),主要是我们只在R1上配置了一条静态路由,没有在R2上配置一条从R2 -》 R1返回数据的路由,进而导致路由失败。

注:加入在R2上ping 12.1.1.2时,其实是ping的192.168.1.2客户端。(R2是运营商路由,客户无权控制,无法Ping通内网 192.168.1.2)

缺点:一对一,有多少内网地址就有多少公网地址。

静态一对一NAT映射目的:可以直接在外网通过访问公网地址来访问内网的pc。即可以将内网的地址直接映射成公网地址。

实时查看nat映射记录:

// 192.168.1.2 不停 ping 9.9.9.9

// R2上使用下面指令查看:

[R1]dis nat session all

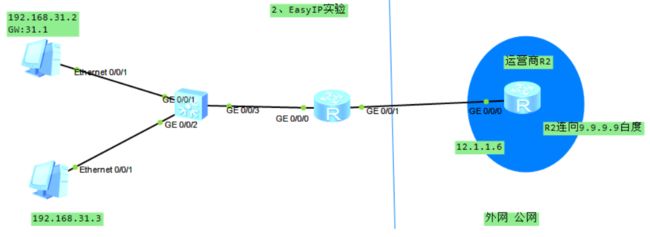

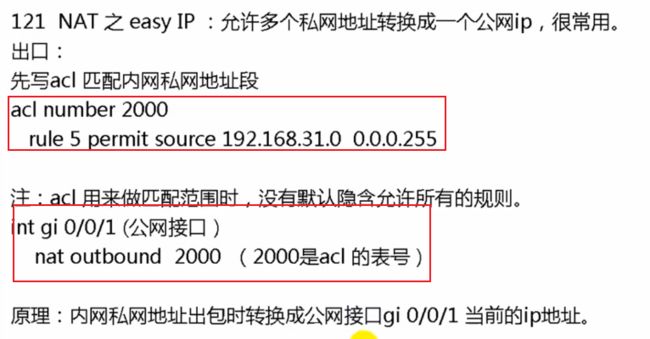

2、Easyip和NATserver

1、easyip配置

多对一 (基于接口)。

[R1]acl 2000

// 使用acl匹配允许被 nat 转换的内网地址的网段

[R1-acl-basic-2000]rule permit source 192.168.31.0 0.0.0.255

[R1-acl-basic-2000]int gi 0/0/1

//公网接口调用acl 2000

[R1-GigabitEthernet0/0/1]nat outbound 2000

此时192.168.31.2、3(被转化为ip地址12.1.1.1)都可以访问外网9.9.9.9。

工作原理:数据包在出外网时,路由器将基于源端口将报文进行相应的地址转换。并进行相应的映射记录(缓存),当报文回来时,基于端口来区分内网不同的PC。为了防止PC源端口相同,数据出包时源端口也会被转换掉。

注意:NAT天然能够保护企业内网。

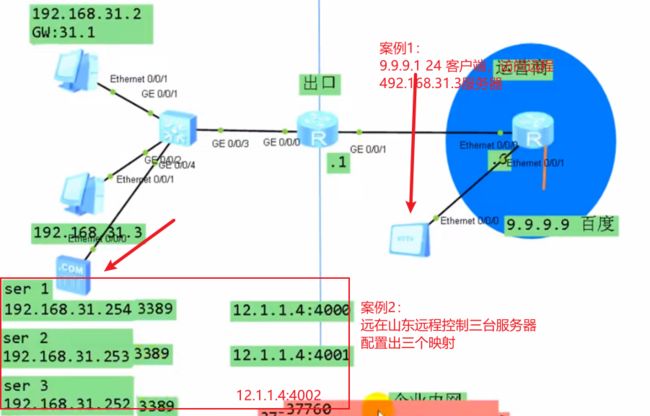

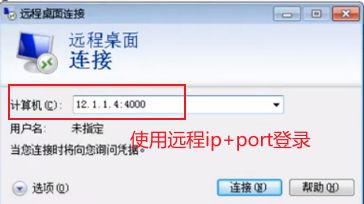

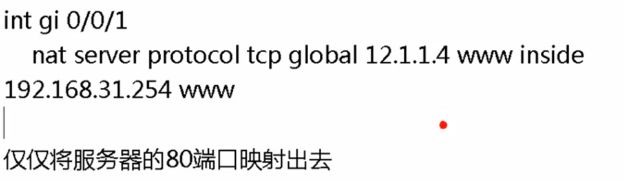

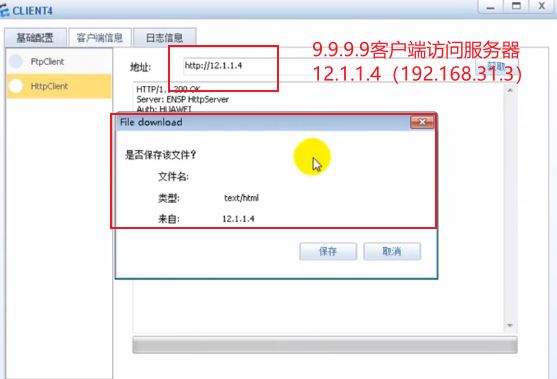

2、NAT server配置

// NAT server (端口映射)

int gi 0/0/1 //(R1公网接口)

// 将内网的192.168.31.254 的80端口 映射成外网12.1.1.5 的80端口

nat server protocol tcp global 12.1.1.5 80 inside 192.168.31.254 80

优点:将服务器放置于防火墙(路由器)的后面,通过将相关服务端口映射到防火墙(路由器)上面实现访问,服务器得到保护。更加安全。

服务器NAT server配置(下面中的192.168.31.3配置成192.168.31.254),之后启动服务器:

客户端9.9.9.9访问服务器:

//R1上进行配置

nat server protocol tcp global 12.1.1.4 4000 inside 192.168.31.254 3389

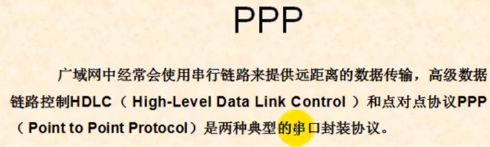

23、广域网

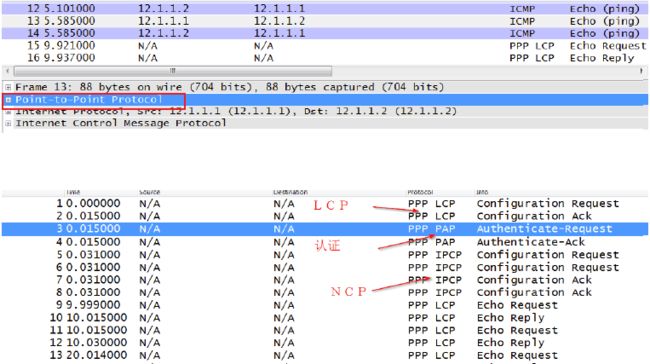

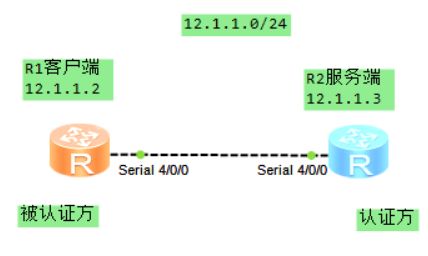

1、PPP

PPP (Point to Point Protocol):点对点协议。

(PPPOE 拨号,ppp over ethernet) 二层的封装形式point to point 串行链路。

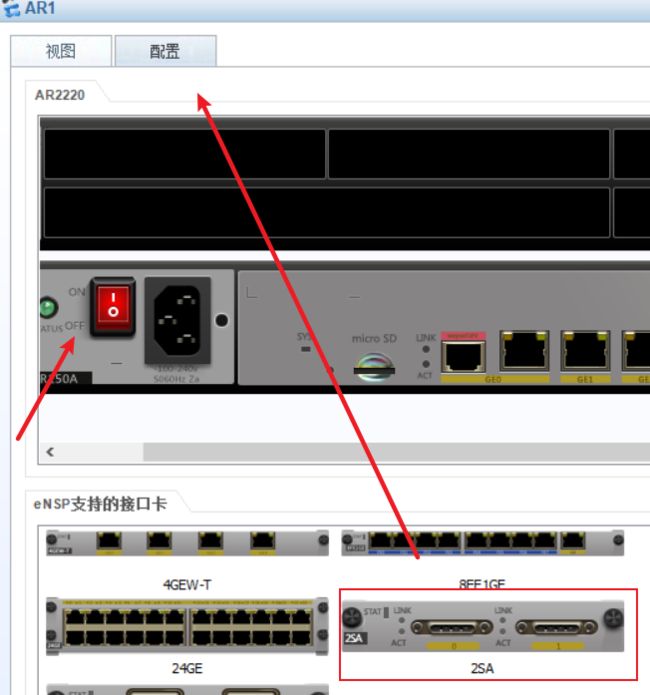

串行接口:

为R1、R2添加串口,然后使用串口线连接。

串口配置:

interface Serial4/0/0

link-protocol ppp // 这一句可以不用加,自带

ip address 12.1.1.2 255.255.255.0

1、链路认证

PPP可以对链路做认证,分为PAP认证和CHAP认证。

(1)PAP认证

R2(认证端):

// 创建用户名和密码

[R2]aaa

[R2-aaa]local user

[R2-aaa]local-user xiaolun password cipher 123

[R2-aaa]local-user xiaolun service-type ppp

[R2-aaa]int s 4/0/0

[R2-Serial4/0/0]ppp authentication-mode pap // 开启认证

此时,可以shutdown接口,然后再undo shutdown检测:

此时,会看到S4/0/0接口Protocol并没有启动。

R1(客户端):

[R1]int s4/0/0

// PPP配置用户名和密码

[R1-Serial4/0/0]ppp pap local-user xiaolun password simple 123

R2 -> shutdown -> undo shutdown检测:

R2 可以 ping 通 R1。

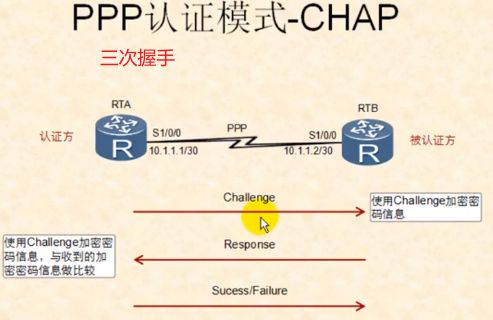

2、CHAP认证

密码是加密的,更加安全。三次握手。

R2:

[R2]aaa

[R2-aaa]local user

[R2-aaa]local-user xiaolun password cipher 123

[R2-aaa]local-user xiaolun service-type ppp

[R2-aaa]int s 4/0/0

[R2-Serial4/0/0]ppp authentication-mode chap // 开启认证

// 查看Serial4/0/0端口情况

interface Serial4/0/0

link-protocol ppp

ppp authentication-mode chap

ip address 12.1.1.3 255.255.255.0

R1:

int s4/0/0

ppp chap user xiaolun

ppp chap password cipher 123

R2 -> shutdown -> undo shutdown检测:12.1.1.3 和 12.1.1.2 可以相互ping通。

2、HDLC/FR

1、HDLC

如果思科和华为串行接口对接 需要将封装类型改为一致。

int s4/0/0

link-protocol hdlc

![]()

将R1和R2的串行接口对接改成一致。

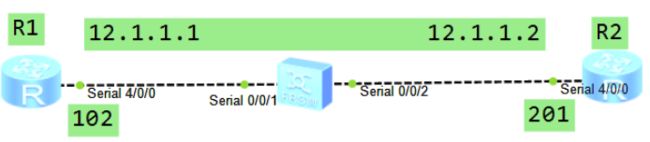

2、FR

FR 帧中继 :frame relay (二层技术)

(1)自动配置FRSW:

配置 R1、R2:

int s4/0/0

link-protocol fr

ip add 12.1.1.x 24

(2)手动配置映射

R1:

interface Serial4/0/0

undo fr inarp

fr map ip 12.1.1.2 102 broadcast

R2:

interface Serial4/0/0

undo fr inarp

fr map ip 12.1.1.1 201 broadcast

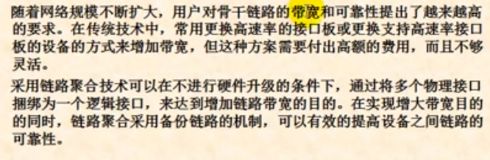

24、链路聚合Eth-trunk

作用:增加链路带宽,同时提供链路冗余

链路聚合两种模式:

(1)手工负载分担模式:强制模式,没有协商机制,有几条链路用几条链路,“死板” (默认模式)

(2)LACP模式 :可以自定义备份链路,“灵活”,有协商报文。(推荐)

应用场景:

1、配置

网络拓扑:

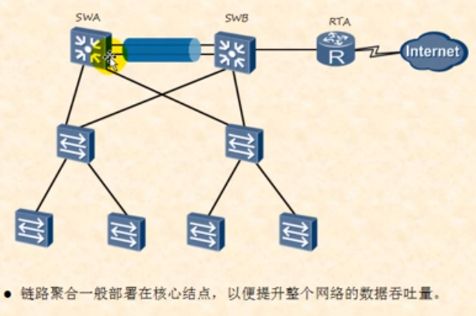

没有配置链路捆绑之前:

[SW2]dis stp brief

![]()

SW1配置:

[SW1]int Eth-Trunk 1 // 创建捆绑组1

[SW1-Eth-Trunk1]int gi 0/0/1

[SW1-GigabitEthernet0/0/1]eth-trunk 1 //将gi0/0/1口加入捆绑组1

[SW1-GigabitEthernet0/0/1]int gi 0/0/2

[SW1-GigabitEthernet0/0/2]eth-trunk 1

[SW1-GigabitEthernet0/0/2]int gi 0/0/3

[SW1-GigabitEthernet0/0/3]eth-trunk 1

捆绑之后:

SW2交换机配置如上。

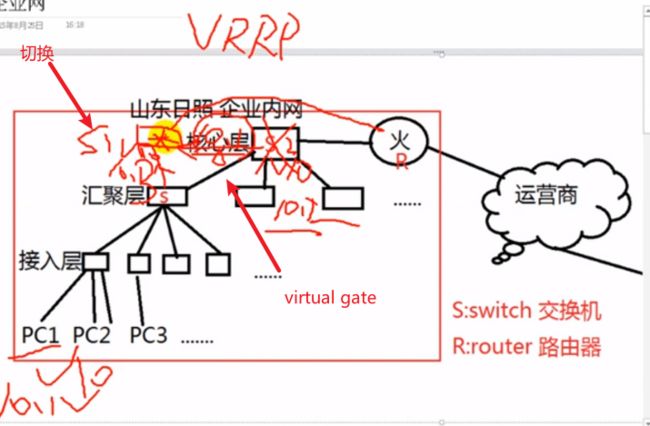

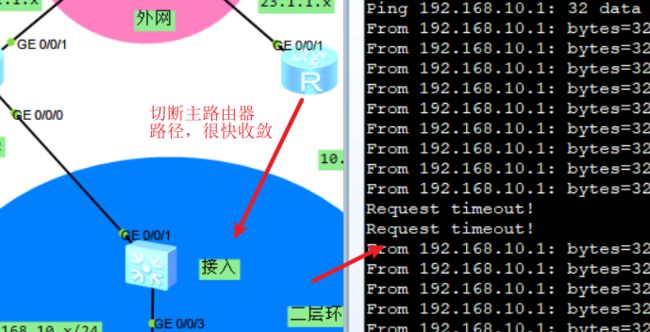

25、VRRP

产生思路:

1、配置

网络拓扑:

![]()

(1)基础配置:

核心的ip地址,接入层交换机无需配置、用户网关:

PC配置:

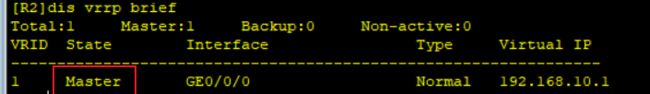

(2)vrrp配置

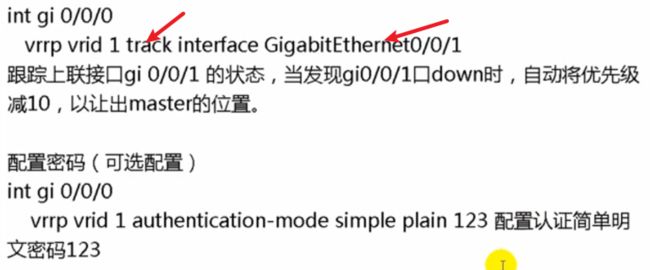

R1(注意配置位置gi 0/0/0-下联用户接口):

[R1]int gi 0/0/0

// 创建虚拟组1,并指定虚拟ip地址,该虚拟地址作为用户网关

[R1-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 192.168.10.1

R2:

[R2]int gi 0/0/0

[R2-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 192.168.10.1

// 提升优先级,成为核心(master)路由器(默认为100),数字越大越优先

[R2-GigabitEthernet0/0/0]vrrp vrid 1 priority 105

主路由器和备份路由器:

![]()

测试:

此时,PC1 可以 ping 通 192.168.10.1(网关)

工作原理:

R2路由器连接外网的 gi 0/0/1有问题,需要进行主路由切换:

26、stp

1、介绍

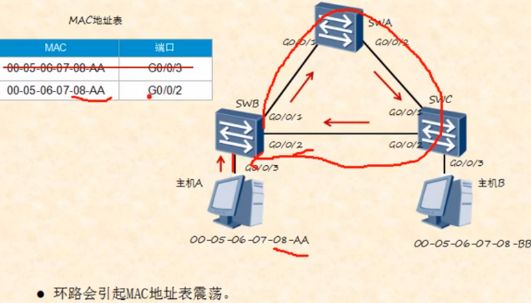

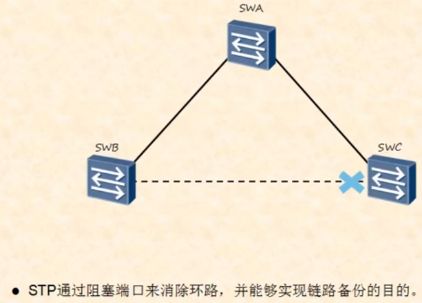

stp:spanning tree protocol 生成树协议

作用:通过阻塞特定端口来防止二层交换机环路。进而实现网络的冗余和备份。

交换机环路带来的问题:① 广播风暴 ② mac地址表不稳定 ③ 网络卡顿 ④ 网络不稳定 ⑤过多占用交换机的cpu和内存 等。

注意:在华为的交换机上,开机默认自动运行stp :mstp技术,默认开启防环。

undo stp enable //禁用stp

stp 种类介绍:

(1)stp :传统 stp

(2)RSTP:快速生成树协议 rapid stp

(3)MSTP:多生成树协议 multi stp (真对多vlan)

二层交换机:

广播风暴:

MAC地址表震荡:

STP作用:

2、算法介绍

网络拓扑结构:

整体思路:先选出哪些接口不被阻塞,最终剩下的接口全部被阻塞

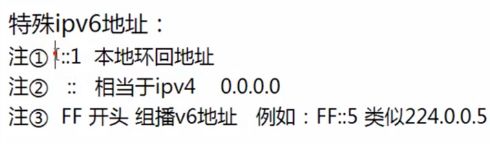

27、IPV6

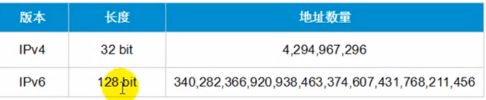

IPV6基本报头:

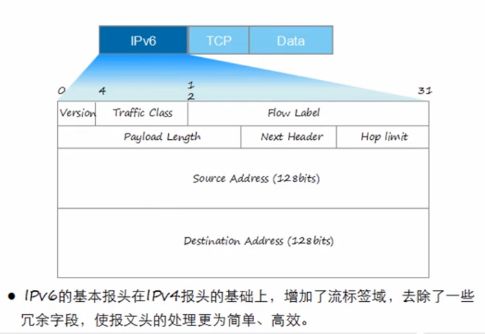

表示方式:

任意播:

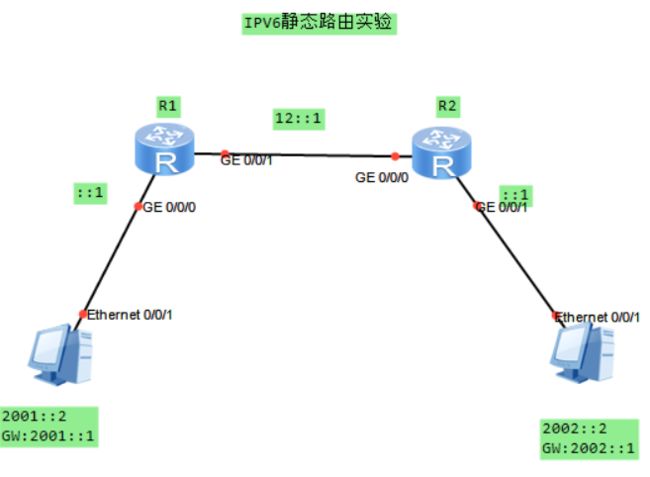

1、静态路由配置

网络拓扑:

R1:

[R1] ipv6 //全局开启ipv配置

[R1-GigabitEthernet0/0/0]int gi 0/0/1

[R1-GigabitEthernet0/0/1]ipv6 enable

[R1-GigabitEthernet0/0/1]ipv6 addr 12::1 64

R2配置如上。

PC1:

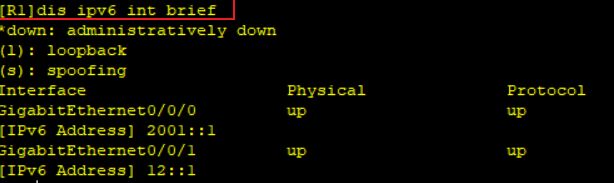

查看R1的IPV6地址:

[R1]dis ipv6 int brief

静态路由配置:

[R1]ipv6 route-static 2002:: 64 12::2

![]()

R2配置静态路由:

// 缺省路由配置 ipv6 route-static ::0 64 12::1

[R2]ipv6 route-static 2001:: 64 12::1

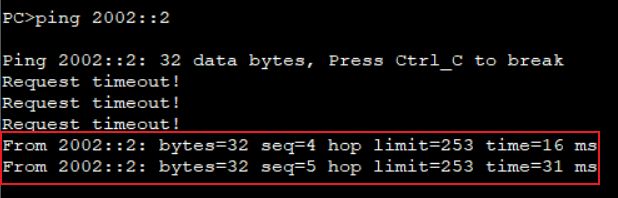

此时,2001::2 ping 可以通 2002::2

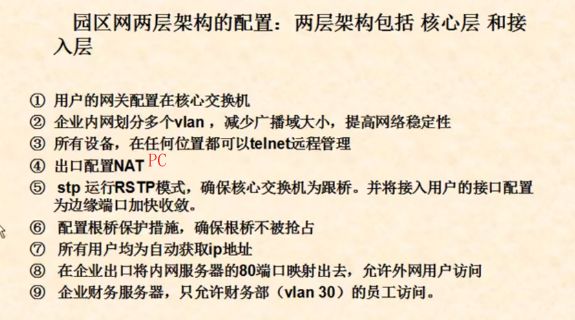

28、两层架构综合实验

1、要求

2、配置

(1)接入层交换机配置vlan,并将用户划入相应的vlan。

SW2:

[SW2]vlan 10

[SW2-vlan10]vlan 30

[SW2-vlan30]int e 0/0/2

[SW2-Ethernet0/0/2]port link-type access

[SW2-Ethernet0/0/2]port default vlan 10

// 配置好trunk链路

[SW2-Ethernet0/0/3]int gi 0/0/1

[SW2-GigabitEthernet0/0/1]port link-type trunk

// 不是all,只允许vlan 10 30 通过

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 30

SW3和SW2相同配置。

SW1(核心):

// vlan

[SW1]vlan batch 10 30 200

[SW1]int gi 0/0/1

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 30

//配置SVI(三层网关地址-虚拟接口)

[SW1]int vlan 10

[SW1-Vlanif10]ip addr 192.168.10.1 24

[SW1-Vlanif10]int vlan 30

[SW1-Vlanif30]ip addr 192.168.30.1 24

[SW1-Vlanif30]int vlan 200

[SW1-Vlanif200]ip addr 192.168.200.1 24

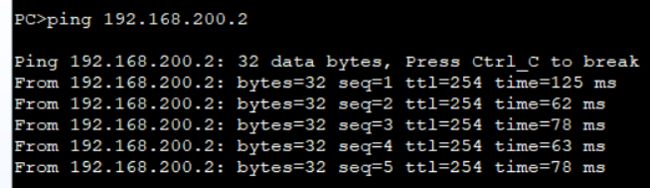

测试,PC1和web server服务器配置如下IP地址,可以相互ping 通。

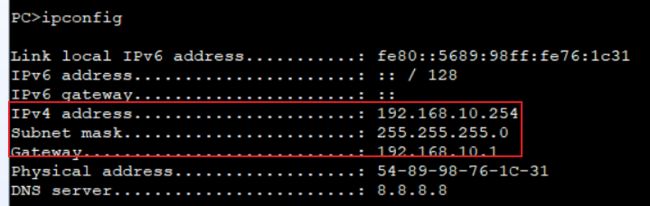

(2)所有用户自动获取ip地址

SW1上配置:

dhcp enable

ip pool vlan_10

gateway-list 192.168.10.1

network 192.168.10.0 mask 255.255.255.0

dns-list 8.8.8.8

ip pool vlan_30

gateway-list 192.168.30.1

network 192.168.30.0 mask 255.255.255.0

dns-list 8.8.8.8

其中,地址池vlan_200不用配,因为服务器地址都是指定的。

SW1分配全局ip地址:

[SW1-Vlanif10]int Vlan 30 //从vlan中获取地址

[SW1-Vlanif30]dhcp select global

查看PC1获取配置:

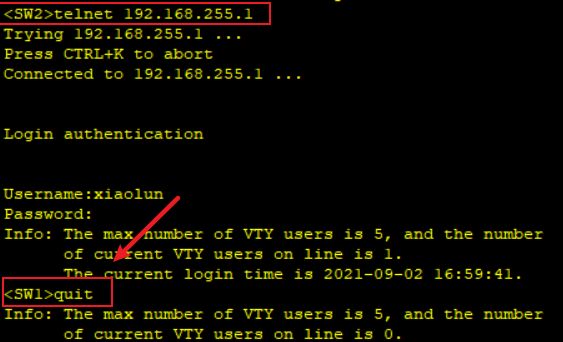

(3)telent配置

SW2:

[SW2]telnet server enable

Info: The Telnet server has been enabled.

[SW2]aaa

[SW2-aaa]local-user xiaolun password cipher 123 privilege level 3

Info: Add a new user.

[SW2-aaa]local-user xiaolun service-type telnet

[SW2-aaa]quit

[SW2]user-interface vty 0 4

[SW2-ui-vty0-4]authentication-mode aaa

[SW2-ui-vty0-4]quit

SW1、SW3、R1同SW2。

(4)配置管理vlan 999

管理地址段:192.168.255.x

SW1:

[SW1]vlan 999 // 管理vlan

[SW1-vlan999]quit

[SW1]int vlan 999

[SW1-Vlanif999]ip addr 192.168.255.1 24

SW2\3同上SW1:

vlan 999

[SW2-Vlanif999]ip addr 192.168.255.2 24 // 配置管理ip地址

//(接入使用缺省路由指向核心)给管理流量回包的缺省路由

[SW2]ip route-static 0.0.0.0 0 192.168.255.1

[SW3-Vlanif999]ip addr 192.168.255.3 24

[SW3]ip route-static 0.0.0.0 0 192.168.255.1

此时,交换机2和3都有ip地址,可以和核心交换机1进行数据交换、通信。

对SW1\2\3配置vlan,使999通过:

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 30 999

测试:

![]()

telnet访问SW1:

(5)出口配置NAT

原因是华为交换机不能配置ip地址,先划入vlan,给vlan x配置一个地址再进行连接。

配置SW1:

[SW1]vlan 800

[SW1-vlan800]int gi 0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port default vlan 800

[SW1-GigabitEthernet0/0/3]int vlan 800

[SW1-Vlanif800]ip addr 192.168.254.1 24

SVI 192.168.254.1地址就是和R1对接的地址。(通过这种方式二层交换机能和三层路由器相连)

配置R1(接口ip地址):

[R1]int gi 0/0/0

[R1-GigabitEthernet0/0/0]ip addr 192.168.254.2 24

SW1和R1已经联通:

配置R1和R2对接地址:

[R1-GigabitEthernet0/0/1]ip addr 12.1.1.1 29

[R2]int gi 0/0/0

[R2-GigabitEthernet0/0/0]ip addr 12.1.1.6 29

// 配置环回接口,模拟外网百度服务器

[R2-GigabitEthernet0/0/0]int loo 0

[R2-LoopBack0]ip addr 9.9.9.9 24

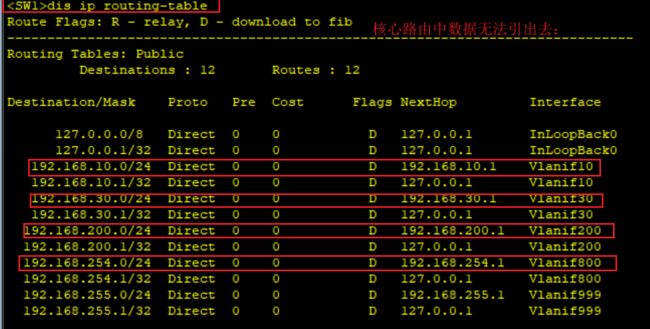

客户端数据无法引入到R1上,核心路由器SW1上的路由有四条:

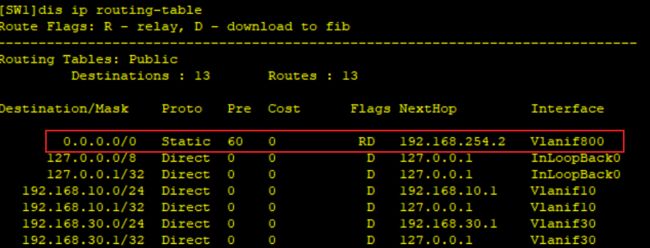

因此,需要在SW1上配置缺省路由,指向R1:

[SW1]ip route-static 0.0.0.0 0 192.168.254.2

核心nat配置:

[R1]acl 2000

// 使用acl匹配允许被 nat 转换的内网地址的网段

[R1-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

[R1-acl-basic-2000]int gi 0/0/1 //出口

[R1-GigabitEthernet0/0/1]nat outbound 2000

为R1配置缺省路由,使其能够出外网:

[R1]ip route-static 0.0.0.0 0 12.1.1.6

此时,百度发过来的回包(比如192.168.10.2)到达路由R1后,无法到达PC1,需要为R1配置到达网关的路由:

// 将回包交给核心SW1

[R1]ip route-static 192.168.0.0 255.255.0.0 192.168.254.1

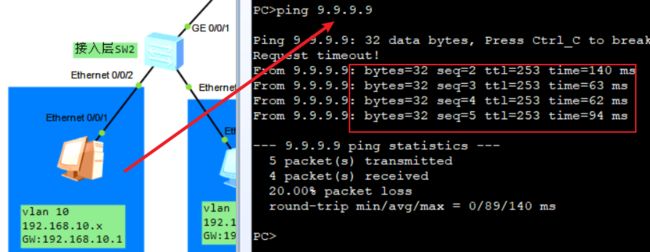

此时,PC1可以访问百度网段:

(6)rstp配置

SW1\2\3都进行下面的配置

[SW2]stp mode rstp

确保核心交换机为根桥-核心交换机优先级设置为0:

[SW1]stp priority 0

将接入用户的接口配置为边缘接口加快收敛:

[SW2]port-group group-member e0/0/2 to e 0/0/3

[SW2-port-group]stp edged-port enable

[SW2-Ethernet0/0/2]stp edged-port enable

[SW2-Ethernet0/0/3]stp edged-port enable

SW3配置和SW2一样。

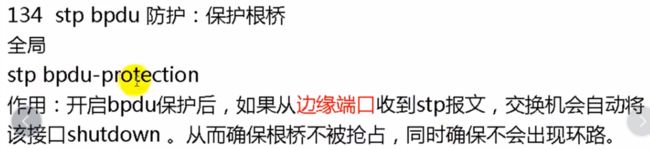

配置根桥保护措施,确保根桥不会被抢占:

// 接入层交换机上配置:SW2、SW3

[SW2]stp bpdu-protection

(7)在企业出口将内网服务器的80端口映射出去,允许外网用户访问

web服务器配置:

出口路由R1配置:

[R1-GigabitEthernet0/0/1]nat server protocol tcp global 12.1.1.4 www inside 192.168.200.10 www

(8)企业财务服务器,只允许财务部(vlan 30 )员工访问

财务服务器Server配置:

核心(三层设备)SW1配置:

[SW1]acl 3000

// 在 gi 0/0/2端口上先放过 192.168.30.x -> 192.168.200.20的请求,然后把其他所有请求给拒绝

[SW1-acl-adv-3000]rule permit ip source 192.168.30.0 0.0.0.255 destination 192.168.200.20 0

[SW1-acl-adv-3000]rule deny ip source any destination 192.168.200.20 0

[SW1-acl-adv-3000]int gi 0/0/2

[SW1-GigabitEthernet0/0/2]traffic-filter outbound acl 3000

测试:

PC1(vlan_10)能够访问web服务器,不能访问财务服务器;PC2(vlan_30)能够访问web服务器和财务服务器。

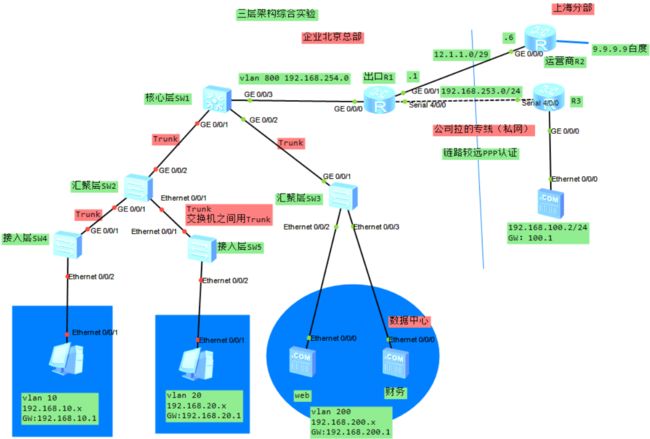

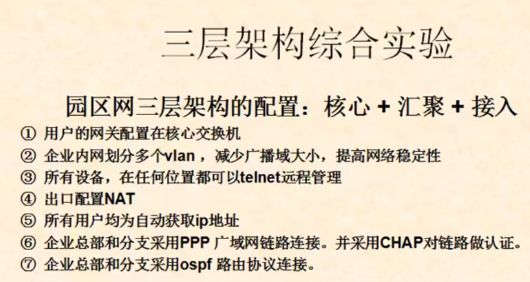

29、三层架构综合实验

从接入层引出一条光纤到中心机房花费较多。

网络拓扑结构:

实验要求:

SW2、SW4、SW5 三个交换机表示一栋楼。

1、配置

(1)用户网关配置在核心交换机;企业内网划分多个vlan。

SW4:

[SW4]vlan 10

[SW4-vlan10]int e 0/0/2

[SW4-Ethernet0/0/2]port link-type access

[SW4-Ethernet0/0/2]port default vlan 10

[SW4-Ethernet0/0/2]int gi 0/0/1

[SW4-GigabitEthernet0/0/1]port link-type trunk

[SW4-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 999

SW2:

[SW2-GigabitEthernet0/0/1]int e 0/0/1

[SW2-Ethernet0/0/1]port link-type trunk

[SW2-Ethernet0/0/1]port trunk allow-pass vlan 10 20 999

[SW2-Ethernet0/0/1]int gi 0/0/1

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 999

[SW2-GigabitEthernet0/0/1]int gi 0/0/2

[SW2-GigabitEthernet0/0/2]port link-type trunk

[SW2-GigabitEthernet0/0/2]port trunk allow-pass vlan 10 20 999

SW3:

[SW3]vlan 200

[SW3-Ethernet0/0/2]int gi 0/0/1

[SW3-GigabitEthernet0/0/1]port link-type trunk

[SW3-GigabitEthernet0/0/1]port trunk allow-pass vlan 200 999

[SW3-GigabitEthernet0/0/1]int e 0/0/2

[SW3-Ethernet0/0/2]port link-type access

[SW3-Ethernet0/0/2]port default vlan 200

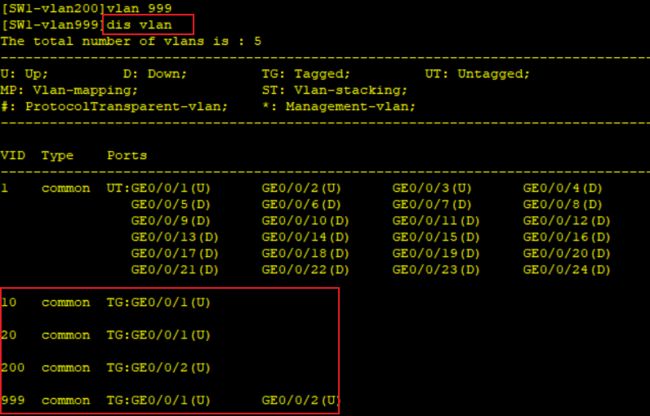

sw1:

[SW1]port-group group-member gi 0/0/1 to gi 0/0/2

[SW1-port-group]port link-type trunk

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/2]port link-type trunk

[SW1]int gi 0/0/1

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 999

[SW1-GigabitEthernet0/0/1]int gi 0/0/2

[SW1-GigabitEthernet0/0/2]port trunk allow-pass vlan 200 999

[SW1]vlan 10

[SW1-vlan10]vlan 20

[SW1-vlan20]vlan 200

[SW1-vlan200]vlan 999

[SW1-vlan999]int vlan 10

[SW1-Vlanif10]ip addr 192.168.10.1 24

[SW1-Vlanif10]int vlan 20

[SW1-Vlanif20]ip addr 192.168.20.1 24

[SW1-Vlanif20]int vlan 200

[SW1-Vlanif200]ip addr 192.168.200.1 24

此时,PC1、2/web server可以访问(ping 通)对应的网关:

(2)telnet

配置管理vlan:

[SW1]int vlan 999

[SW1-Vlanif999]ip addr 192.168.255.1 24

[SW2]vlan 999

[SW2-vlan999]int vlan 999

[SW2-Vlanif999]ip addr 192.168.255.2 24

...

SW5

接入-》汇聚添加缺省路由(给管理流量回包):

[SW2-5]ip route-static 0.0.0.0 0 192.168.254.1

为了将数据传输出去,还需要配置几个ip地址:

- 第一个

[SW1-Vlanif800]int gi 0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port default vlan 800

[SW1-GigabitEthernet0/0/3]int vlan 800

// SW1和R1交换机连接

[SW1-Vlanif800]ip addr 192.168.254.1 24

- 第二个

//R1

[R1]int gi 0/0/0

// 和SW1对接的地址

[R1-GigabitEthernet0/0/0]ip addr 192.168.254.2 24

[R1-GigabitEthernet0/0/0]int s 4/0/0

[R1-Serial4/0/0]ip addr 192.168.253.1 24

[R1-Serial4/0/0]int gi 0/0/1

[R1-GigabitEthernet0/0/1]ip addr 12.1.1.1 29

[R1-GigabitEthernet0/0/1]

// R2

[R2]int gi 0/0/0

//和R1对接地址

[R2-GigabitEthernet0/0/0]ip addr 12.1.1.6 29

[R2-GigabitEthernet0/0/0]int loo 0

[R2-LoopBack0]ip addr 9.9.9.9 24 //百度

// R3

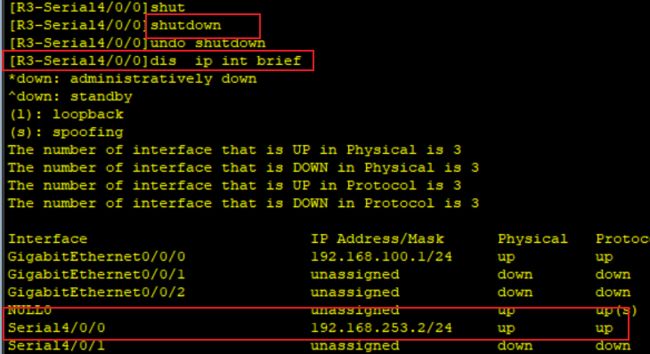

[R3]int s 4/0/0

// 和R1对接

[R3-Serial4/0/0]ip addr 192.168.253.2 24

[R3-Serial4/0/0]int gi 0/0/0

[R3-GigabitEthernet0/0/0]ip addr 192.168.100.1 24

- 第三个(缺省路由)

// SW1 -> R1 数据进而访问外网

[SW1]ip route-static 0.0.0.0 0 192.168.254.2

// R1 -> 运营商(订单地址-缺省路由指向它)

[R1]ip route-static 0.0.0.0 0 12.1.1.6

(3)企业总部和分支采用广域网链路连接,次啊用CHAP对链路认证

R1(总部)作为认证端:

[R1]aaa

[R1-aaa]local-user xiaolun password cipher 123

[R1-aaa]local-user xiaolun service-type ppp

[R1-aaa]int s 4/0/0

[R1-Serial4/0/0]ppp authentication-mode chap //开启认证

R3(支部)被认证端:

[R3]int s 4/0/0

[R3-Serial4/0/0]ppp chap user xiaolun

[R3-Serial4/0/0]ppp chap password simple 123

测试:

在R3端对端口s4/0/0进行shutdown -> undo shutdown,发现联通情况完好。

(4)NAT

PC1、PC2中内网地址(数据)转换到出口路由R1的 GE 0/0/0地址,传递出去。

//EasyIp方式上外网

[R1]acl 2000

// 将内网地址全部匹配

[R1-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

// 出接口调用

[R1]int gi 0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000

此时,192.168.10.2 (PC1)无法ping通 9.9.9.9(外网)(数据可以出去,但是回不来)。

下面考虑数据从R1返回到客户端PC1、PC2的情况,和第**(5)**个例子一起考虑。

(5)企业总部和分支采用ospf路由协议连接

三层设备包含 SW1、R1、R2,可以对其针对OSPF。SW1将网络分成192.168.10.x、192.168.20.x、192.168.200.x三个网段。网段示意图:

SW1:

[SW1]ospf 1

[SW1-ospf-1]area 0

[SW1-ospf-1-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[SW1-ospf-1-area-0.0.0.0]network 192.168.20.0 0.0.0.255

[SW1-ospf-1-area-0.0.0.0]network 192.168.200.0 0.0.0.255

[SW1-ospf-1-area-0.0.0.0]network 192.168.254.0 0.0.0.255

//管理网段

[SW1-ospf-1-area-0.0.0.0]network 192.168.255.0 0.0.0.255

R1:

[R1]ospf 1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]net 192.168.254.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]net 192.168.253.0 0.0.0.255

R3:

[R3]ospf 1

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]net 192.168.100.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]net 192.168.253.0 0.0.0.255

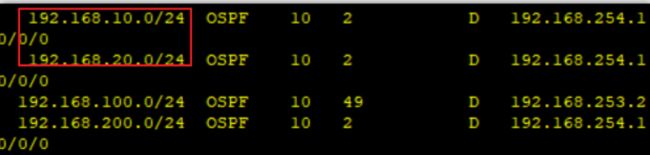

此时,SW1通过OSPF学到R1的网段:192.168.253.x,R3网段:192.168.100.x。

R1学到了192.168.10.x、192.168.20.x等网段:

// 过滤出ospf条件

dis ip routing-table protocol ospf

此时,北京总部可以访问上海的数据:

192.168.10.x (ping通)-> 192.168.100.x

此时,PC1也可以访问运营商的外网(百度):

192.168.10.x -》(ping通) 9.9.9.9