网上大家可能找不到“LOL”的http方法,当然,http方法也的确不存在什么LOL方法。第一次听说这个概念,是在DEFCON GROUP 0531 极客会议上,不好意思,忘记是哪个团队提及的了。

为什么要用LOL方法呢?其实什么命名都无所谓,只要不是默认的HTTP方法就可以,就可以实现对被限制网页的访问,此次以LOL方法命名呢,也算是庆祝下最近的埃及法老复活事件。

之所以今天突然写下这篇文章,是因为代码审计恰好遇到了,那么,刚好给大家来讲解一下这个漏洞究竟是如何形成的,同时也给开发者提供一点小小的心得,嗯,据不完全统计与实践php、J2E均存在此漏洞。

web.xml文件,对于J2E大佬来讲是再熟悉不过了。作为小白的我们,在好多Web应用的代码中,都有留意到过,尤其是一些框架如springMVC更是将它最为一个比较重要的配置项,那么,这个文件究竟是用来做什么的呢?

web.xml文件是用来初始化配置信息:比如Welcome页面、servlet、servlet-mapping、filter、listener、启动加载级别等。当你的web工程没用到这些时,你甚至可以不用web.xml文件来配置你的Application,关于它其中的元素实在太多,我们今天就不一一展开讲解了,直接今天的探究。

环境:tomcat6.0 IDE:eclipse

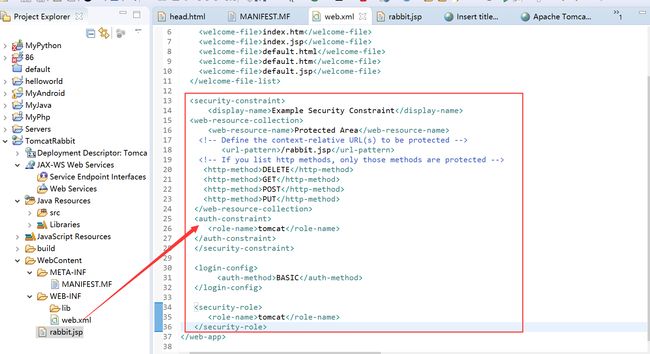

我们首先在web.xml中提供建立一个文件保护规则,大体翻译一下:就是只允许tomcat用户使用DELETE、GET、POST、PUT方法去访问我们的rabbit.jsp文件,即受保护的资源,保护的身份验证方式,采用BASIC验证。

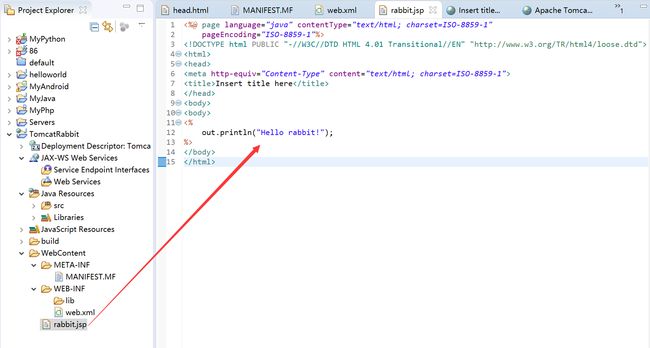

然后我们建立一个简单的jsp文件作为我们的测试文件,也就是受保护的rabbit.jsp文件。

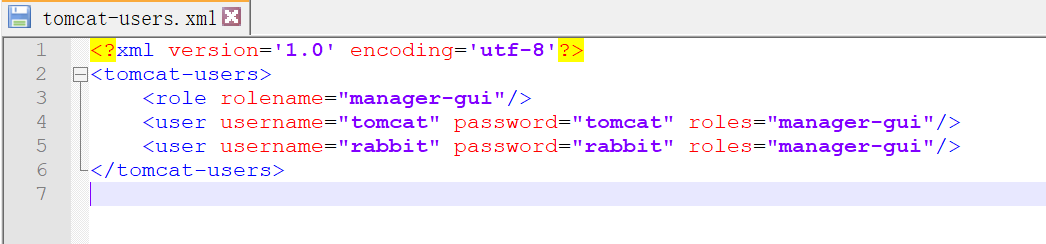

然后通过配置tomcat-user.xml实现role管理,添加刚刚我们提到的tomcat用户。

我们以输入url的方式,即GET方式去访问目标资源,发现目标资源果然受到了保护,一些从事渗透行业的小伙伴应该也碰到了此类情况,咋整?爆破?不好意思,该登录验证为加密传输,如果爆破的话也只能采用手工爆破。

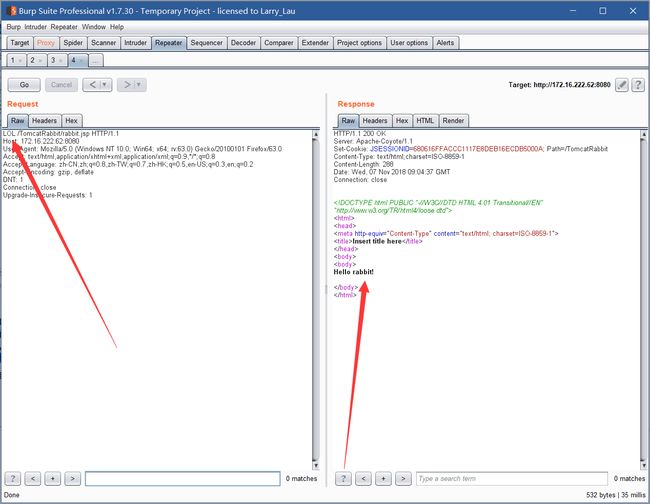

我们来换个思路,祭出我们今天的重点大招。通过篡改HTTP请求的方式成功访问到了文件内容!

这个漏洞是怎么形成的呢?关于这个问题的探讨,网上的资料真的是太,,太,,少了。其实包括PHP, JAVA EE在内的许多平台都默认允许使用任意的HTTP请求,而且中间件会以GET方式响应不能识别的HTTP请求,这就是漏洞的成因。

刚刚也提到了,为什么是许多平台呢,因为如果平台是tomcat7你就会看到501的界面,因为呢,还有许多平台存在如下规则:方法名称是区分大小写的,当某个请求所针对的资源不支持对应的请求方法的时候,服务器应当返回状态码405(Mothod Not Allowed);当服务器不认识或者不支持对应的请求方法时,应返回状态码501(Not Implemented)。

那么,我们的研究目标也就很明确了,究竟那些平台存在该漏洞呢?我给大家提供如下可以版本,有空给大家慢慢验证,大家有验证过的,也可以通过多种途径反馈给我。

APACHE 2.2.8

JBOSS 4.2.2

WEBSPERE 6.1

TOMCAT 6.0

IIS 6.0

WEBLOGIC 8.2

当然,到这里还没有结束。给使用相关平台并从事开发的小伙伴们交代几句:虽然你现在去网上搜索如何关闭不安全的HTTP方法,得到的结果几乎全都是如何配置黑名单。但我还是要从安全开发角度提醒诸位,不要使用黑名单,请使用白名单。指定一个授权策略,仅列出允许进行的操作,拒绝所有其他操作。不要在安全限制中指定 HTTP 方法。这将确保您的安全限制都能够应用于所有 HTTP 动词。

给大家提供个简单的例子

#修复前代码

#修复后代码

总结一下:我们能利用该漏洞干什么呢?对于一些受保护的资源文件,我们可以通过绕过http请求规则来绕过身份验证,访问敏感界面甚至是管理界面,我相信9成的开发会使用黑名单的方式,庆幸你所使用的中间件帮助你返回了501,而不是默认GET响应吧。

虽然花了两天半的时间,才把这看似弱鸡的漏洞研究透,但、这一刻真的值得,嘤。