(*长期更新)软考网络工程师学习笔记——Section 10 网络安全

目录

- 一、安全等级测评和自查

- 二、网络安全威胁

-

- (一)常见的安全攻击类型

- (二)恶意代码的命名规则

- 三、安全算法

-

- (一)加密和解密

- (二)公钥和私钥

- (三)对称加密算法

- (四)非对称加密算法

- (五)报文摘要算法

- 四、数字签名与数字证书

-

- (一)数字签名

- (二)数字证书

- 五、VPN(虚拟专用网络)

-

- (一)VPN隧道技术

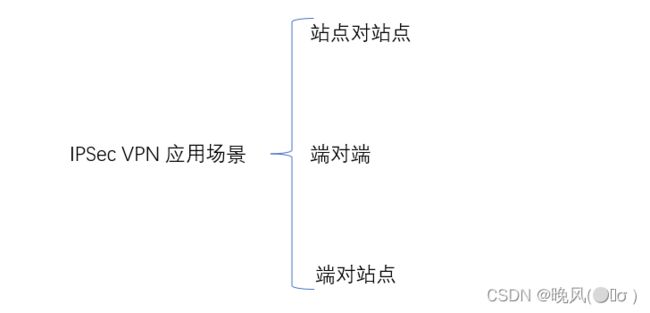

- (二)IPSec VPN应用场景

-

- 1、站点对站点

- 2、端对端

- 3、端对站点

- (三)IPSec的工作模式

- (三)MPLS(多协议标记交换)

- 六、网络隔离技术

一、安全等级测评和自查

第三级信息系统应当每年至少进行一次等级测评和自查,第四级信息系统应当每半年至少进行一次等级测评和自查,第五级信息系统则依据特殊安全需求进行等级测评和自查。

| 等级 | 等级测评和自查次数 |

|---|---|

| 第三级 | 每年至少一次 |

| 第四级 | 每半年至少一次 |

| 第五级 | 依据特殊安全需求 |

二、网络安全威胁

(一)常见的安全攻击类型

1、计算机病毒:是一种附着在其他程序上、能自我繁殖、有一定破坏能力的程序代码,复制后的程序仍具有感染和破坏的功能;

2、蠕虫:是一段可以借助程序自行传播的程序或代码;

3、木马:是利用计算机程序漏洞侵入后窃取信息的程序,常伪装成无危害的程序;

4、僵尸网络:是指一种或多种传播手段使大量主机感染bot程序,从而在控制者和被感染者之间形成一个可以一对多的控制网络;

5、拒绝服务(DOS):是利用大量合法的请求占用大量网络资源,从而达到瘫痪网络的目的;

分布式拒绝服务攻击(DDOS):是指很多DOS攻击源一起攻击某台服务器从而形成DDOS;

6、SQL注入:是把SQL命令插入到Web表单、域名输入栏或页面请求的查询字符串中,最终达到欺骗服务器执行恶意的SQL命令;

7、跨站攻击:恶意攻击者往Web页面里插入恶意HTML代码,当用户浏览该页面时,嵌入到Web中的HTML代码会被执行,从而达到目的。

(二)恶意代码的命名规则

恶意代码的一般命名格式:恶意代码前缀.恶意代码名称.恶意代码后缀,如下表:

| 恶意代码前缀 | 名称 | 解释 |

|---|---|---|

| Boot | 引导区病毒 | 通过感染磁盘引导扇区进行传播 |

| DOSCom | DOS病毒 | 通过DOS操作系统进行复制和传播 |

| Worm | 蠕虫病毒 | 通过网络或漏洞进行自主传播,通过邮件或即时通讯工具发送带毒文件 |

| Trojan | 木马 | 通过伪装成有用的程序诱骗用户主动激活 |

| Backdoor | 后门 | 通过网络或系统漏洞入侵计算机并隐藏,从而控制者远程控制用户计算机 |

| Win32、PE、Win95、W32、W95 | 文件型病毒或系统病毒 | 感染可执行文件(.exe、.com、.dll),若与其他前缀连用,则表示病毒的运行平台 |

| Macro | 宏病毒 | 宏语言编写,感染办公软件,通过宏自我复制 |

| Script、VPS、JS | 脚本病毒 | 使用脚本语言编写,通过网页传播、感染、破坏或调用特殊指令下载并运行病毒、木马文件 |

| Harm | 恶意程序 | 直接对被攻击主机进行破坏 |

| Joke | 恶作剧 | 只会给用户带来恐慌和麻烦 |

三、安全算法

(一)加密和解密

加密:明文通过加密算法变成密文的方法,明文X通过加密算法E,使用密钥K1变成密文Y。

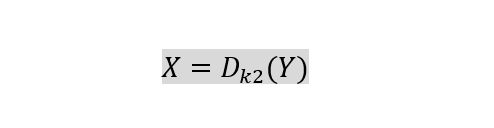

解密:密文通过解密算法还原成明文的方法,密文Y通过解密算法D,使用密钥K2还原成明文X。

(二)公钥和私钥

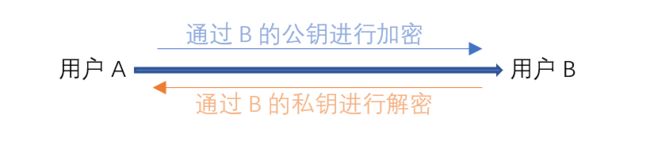

公钥和私钥是通过一种算法得到的一个密钥对(其中一个公钥和一个私钥),其中一个向外界公开,称为公钥,公钥用于加密和认证;另一个保留,称为私钥,私钥用于解密和签名,通过这种算法得到的密钥对能保证在世界范围内是唯一的。

例如,用户A发送给用户B的数据要用到用户B的公钥进行加密,加密后的数据只能通过用户B的私钥才能解密,如下图:

(三)对称加密算法

根据加密和解密密钥是否相同的原则可分为

对称加密算法和非对称加密算法。

加密密钥和解密密钥相同的算法称为对称加密算法,它相对于非对称加密算法来说其加密效率更高且适合大量数据加密,常见的对称加密算法如下:

1、DES:明文数据分为64位一组,密钥长度为64位(56位密钥+8位奇偶校验位),每一个字节的第8位是奇偶校验位,所以为8位;

2、3DES:三重DES算法是DES的扩展,它使用3条56位的密钥对数据进行三次加密,即执行三次DES算法,相对于DES算法更加安全。其中K1、K2、K3决定该算法的安全性,若数据对安全性要求不是很高,可以采用两个不同的密钥进行加密,即在第一次和第三次加密使用同一密钥,而第二次采用另一密钥,此时密钥长度为128位(112位密钥+16位奇偶校验位);也可以使K1、K2、K3三次加密采用不同的密钥,这样密钥长度为192位(168位密钥+24位奇偶校验位);

3、RC4:一种流加密算法,加密和解密双方使用相同的伪随机加密数据流作为密钥,明文数据每次与密钥数据流顺次对应加密,从而得到密文数据流,它的密钥长度可变,用于TSL、SSL协议等等;

4、RC5:一种参数可变(三个参数:分组大小、密钥长度、加密轮数)的分组密码算法;

5、IDEA:明文和密文都为64位,密钥长度为128位;

6、AES:明文分为128位一组,密钥长度可变(128、192或256位)。

(四)非对称加密算法

加密密钥和解密密钥不同的算法称为非对称加密算法,也称为公钥密码体制,在公钥密码体系中,公钥用于加密和认证,私钥用于解密和签名,比如RSA算法是一种非对称加密算法,该算法基于大素数(质数)分解,适合进行数字签名和密钥交换运算,其中X为明文,Y为密文,RSA的加密和解密过程如下:

(五)报文摘要算法

通过特定算法对明文进行摘要,生成固定长度的密文的方法称为报文摘要算法,常见的报文摘要算法有安全散列标准SHA-1、MD5系列标准等等。

1、MD5

信息摘要算法5,是将信息分为512bit的分组,创建一个128bit的摘要,即MD5的输出的摘要位数为128位。

2、SHA-1

安全Hash算法基于MD5,将信息分为512bit的分组,创建一个160bit的摘要,即SHA-1的输出的摘要位数为160位。

四、数字签名与数字证书

(一)数字签名

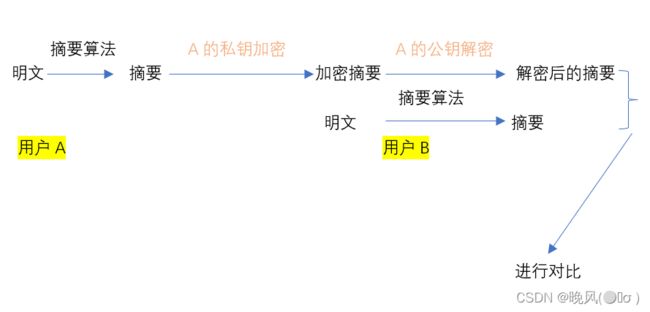

数字签名又称为公钥数字签名,数字签名是非对称密钥加密算法(技术)与数字摘要技术的应用,例如用户A向用户B发送数据,首先A使用摘要算法对发送的数据进行摘要,然后通过使用自己的私钥对数据摘要进行加密,并将加密摘要和原数据发送给用户B;用户B接收到后,也是使用与用户A一样的摘要算法对原数据再次摘要,从而形成新的摘要,然后通过使用用户A的公钥对A加密生成的加密摘要进行解密还原成原摘要,对比摘要,若两个摘要一致则说明数据没有经过篡改。

从图可看出,数字签名的特点是:

信息身份认证、信息完整性检查、信息发送不可否认性,但它不提供原文信息加密,不能保证接收方能接收到信息,也不对接收方的身份进行验证,例如用户A向用户B发送数字签名的信息X,用户A不能保证用户B收到信息X,用户B不能保证信息X确实来自于用户A。

(二)数字证书

数字证书采用公钥体制进行加密和解密,每个用户都有一个私钥来解密和签名,同时每个用户还有一个公钥来加密和验证。

例如网站向证书颁发机构(CA)申请了数字证书,用户可以通过CA的签名来验证网站的真伪,在用户与网站进行安全通信时,用户可以通过证书中的公钥进行加密和验证,网站通过网站的私钥进行解密和签名。

五、VPN(虚拟专用网络)

VPN是指在公用网络上建立专用网络的技术,由于是建立在公用网络服务商提供的网络平台,也称为虚拟网。

实现虚拟专用网络的关键技术主要有隧道技术、加密/解密技术、密钥管理技术和身份认证技术。

(一)VPN隧道技术

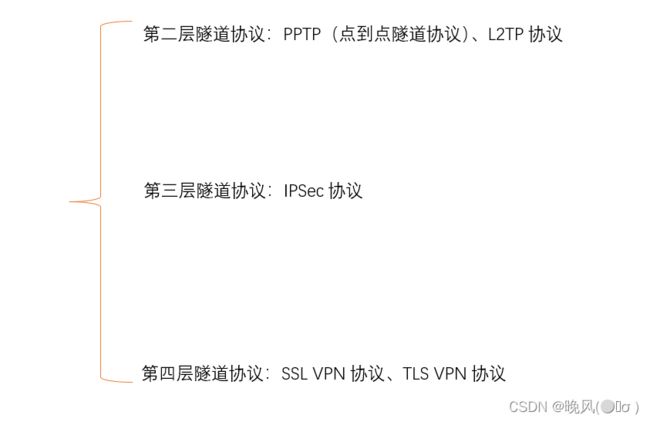

由于是在公网上建立虚拟信道,所以要通过VPN隧道技术实现,它建立在链路层和网络层,它有以下主要的隧道协议:

1、PPTP

属于第二层隧道协议,点到点隧道协议是一种用于让远程用户拨号连接到本地的ISP(互联网服务提供商),PPTP通过使用传输控制协议(TCP)创建控制通道来发送控制命令,即利用通用路由封装(GRE)通道将PPP帧封装成IP数据包,以便在基于IP的互联网上进行传输。

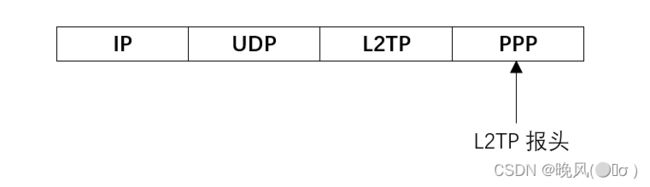

2、L2TP

属于第二层隧道协议,L2TP是PPTP和L2F(第二层转发)的综合,L2TP的封装格式为PPP帧封装L2TP报头,再封装UDP报头,最后再封装IP头,格式如下:

L2TP协议与PPTP协议功能类似:

| 名称 | PPTP | L2TP |

|---|---|---|

| 使用隧道数目 | 单一隧道 | 多隧道 |

| 包头压缩、隧道验证 | 支持 | 不支持 |

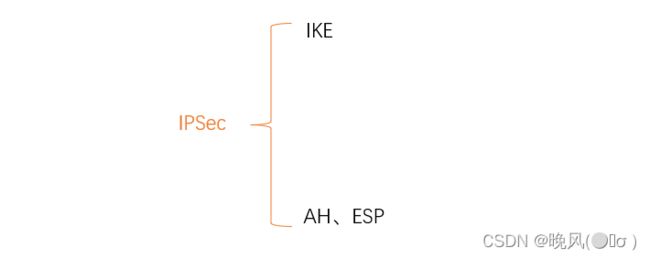

3、IPSec(Internet 协议安全性)协议簇

属于第三层隧道协议,是通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇,即一个协议体系,它工作在网络层,由建立安全分组流的密钥交换协议(IKE(Internet密钥交换)协议)和保护分组流的协议(AH(认证头)协议、ESP(封装安全载荷)协议)两个部分组成,如下图:

(1)IKE

IKE由ISAKMP框架、OAKLEY密钥交换模式以及SKEME的共享和密钥更新技术组成,加密和认证过程中所使用的密钥由IKE机制来生成和分发,ISAKMP提供密钥管理服务,IKE定义了自己的密钥交换方式,有手工密钥交换和自动IKE两种。

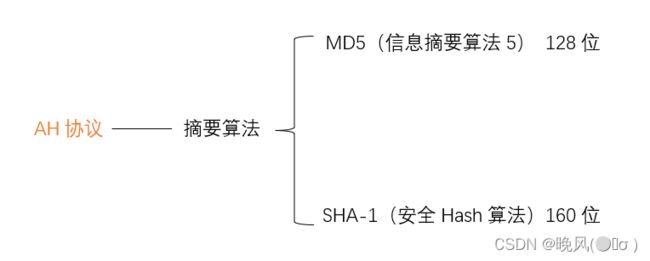

(2)AH

AH(认证头)协议为IP数据报提供完整性检查与数据源认证,并防止重放攻击,它不支持数据加密,AH协议通过采用摘要算法MD5和SHA-1实现摘要和认证,从而确保数据完整。

该协议只作摘要,只能验证数据完整性和合法性。

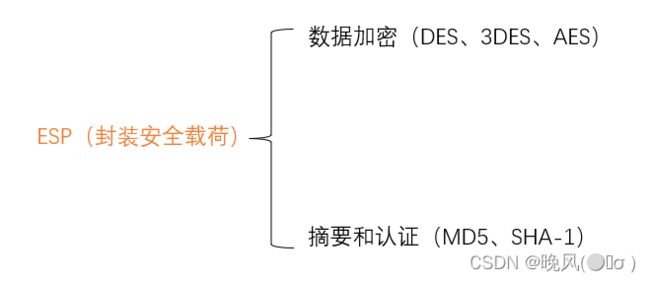

(3)ESP

ESP(封装安全载荷)可以同时提供数据完整性确认和数据加密等服务,它通常使用DES、3DES、AES等加密算法来实现数据加密,使用MD5或SHA-1来实现摘要和认证,从而确保数据完整。

ESP协议既作摘要,也作加密,所以它除了和AH一样能验证数据完整性和合法性,还能进行数据加密。

4、SSL VPN、TLS VPN

都属于第四层隧道协议,两类VPN分别使用了SSL和TLS技术,它工作在传输层,由于需要对传输数据加密,所以它的速度比IPSec VPN慢,但其配置和使用较简单。

(二)IPSec VPN应用场景

1、站点对站点

站点对站点也称为网关到网关,即多个异地机构利用运营商网络建立IPSec隧道,将各自的内部网络联系起来。

2、端对端

端对端是指PC到PC,连接的通信是两个PC之间。

3、端对站点

端对站点是指两个PC之间的通信由网关和异地PC之间的IPSec会话完成。

(三)IPSec的工作模式

IPSec的工作模式分为两种:传输模式和隧道模式,传输模式下的AH和ESP处理后的IP头部不变,而隧道模式下的AH和ESP处理后需新封装一个新的IP头。

| 工作模式 | AH和ESP处理后的IP头部 |

|---|---|

| 传输模式 | IP头部不变 |

| 隧道模式 | 需新封装一个新的IP头 |

(三)MPLS(多协议标记交换)

多协议标记交换是将IP数据报封装在MPLS数据包中,通过利用标签交换取代复杂的路由运算和路由交换,通过标记对分组进行交换,为其分配固定长度的短的标记,并将标记与分组封装在一起,在整个转发过程中,交换节点仅根据标记进行转发,从而引导数据高速、高效地传输,它是属于二层和三层之间的协议(2.5层协议)。

MPLS VPN承载平台由P路由器、PE路由器和CE路由器三部分组成:

1、P路由器

P路由器依据MPLS标签完成数据包的高速转发;

2、PE路由器

PE路由器除了负责待传送数据包的MPLS标签的生成和去除,还负责根据路由建立交换标签的动作;

3、CE路由器

CE路由器是直接与电信运营商相连的用户端路由器,它通常是一台IP路由器,与连接的PE路由器建立邻接关系。

六、网络隔离技术

常见的网络隔离技术有以下:

1、防火墙

通过ACL(访问控制列表)隔离网络数据包,它控制局限传输层以下的攻击(对于病毒、木马、蠕虫等应用层的攻击没有办法),适用于小型网络隔离,不适合大型、双向访问业务网络隔离。

2、多重安全网关

被称为新一代防火墙,能做到网络层到应用层的全面检测。

3、VLAN划分

该方法可以避免广播风暴,解决了有效数据传递问题,通过划分VLAN隔离各类安全性部门。

4、人工策略

通过断开网络物理连接,通过人工方式交换数据,安全性最好。