攻防世界 WEB

攻防世界 新手区 WEB

- view source

- robots

- backup

- cookie

-

- 法1:扩展

- 法2:burpsuite使用

- disabled_button

- weak_auth(弱密码)

- simple_php

- get_post

-

- 法1:hackbar

- 法2:burpsuite进行抓包修改(没整出来...CV的)

- xff_referer

-

- 法1:burpsuit

- 法2:x-forward-for Header插件+burpsuit

- webshell

-

- 法1:antsword(蚁剑)

- 法2:BurpSuite(试过...不会)

- 法3:HackBar(试过...也不会)

- command_execution

-

- 法1:直接

- 法2:hackbar

- simple_js

view source

查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了,那就F12吧!

或者 ···→更多工具→开发人员工具→元素。

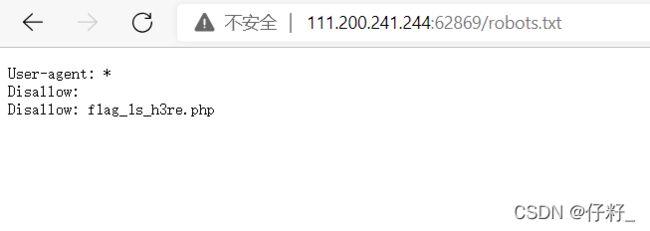

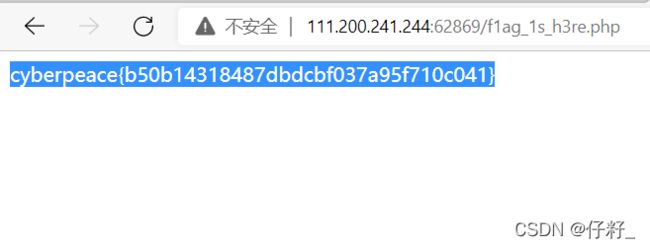

robots

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

题目提示明显,但究竟什么是Robots协议?度娘一下吧!

Robots协议用来告知搜索引擎哪些页面能被抓取,哪些页面不能被抓取;可以屏蔽一些网站中比较大的文件,如:图片,音乐,视频等,节省服务器带宽;可以屏蔽站点的一些死链接。方便搜索引擎抓取网站内容;设置网站地图连接,方便引导蜘蛛爬取页面。

backup

他派小宁同学去把备份文件找出来?那么什么是备份文件呐? 放出提示了!

记得把后缀.bak删去哦!

cookie

X老师告诉小宁他在cookie里放了些东西,这句话,一定有用。先来度娘一下!什么是cookie?从而对于cookie有一定的了解!

由此可得Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的 Web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。由于“Cookie”具有可以保存在客户机上的神奇特性, 因此它可以帮助我们实现记录用户个人信息的功能。

在本学期计算机导论也有相关的表述(学好每一门都很重要):我们经常使用浏览器,也会访问一些网站,这个网站有在你计算机内记录数据(称为cookie)的能力,从而了解到你曾经访问过该网站。然后这些cookie可被用来识别再次浏览的人并记录这些人以前的活动,以便以后更高效地处理这些人的访问(比如推荐常看的内容)。计算机上的cookie还可提供你访问网站的记录。

目前而言:主要为学习阶段,对与问题的解决,尝试解题的方法重在多样!

法1:扩展

在网站,借助Google浏览器(网上是这么说的,其他浏览器也不知道行不行!我这没有其他浏览器)和EditThisCookie来解题:

首先要在扩展里添加一个EditThisCookie。利用EditThisCookie来查找Cookie值是cookie.php。

接下来访问他!

通过开发者工具(快捷方式F12也行,我的电脑不支持),在网络中找到cookie.php(没有就按照他的提示刷新一下),点击它,在标头中可得flag!

注意 :此前大多flag藏在开发者工具,在元素中,这是我遇见第一个在网络中的题!

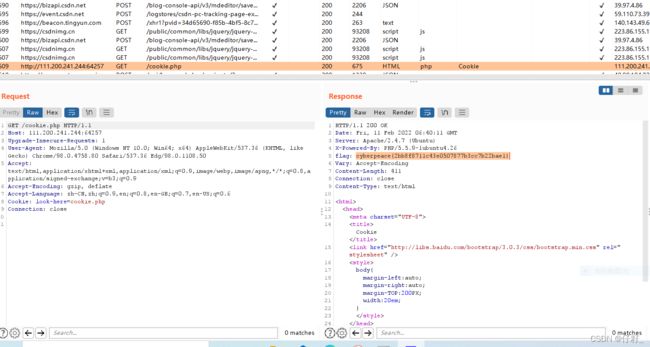

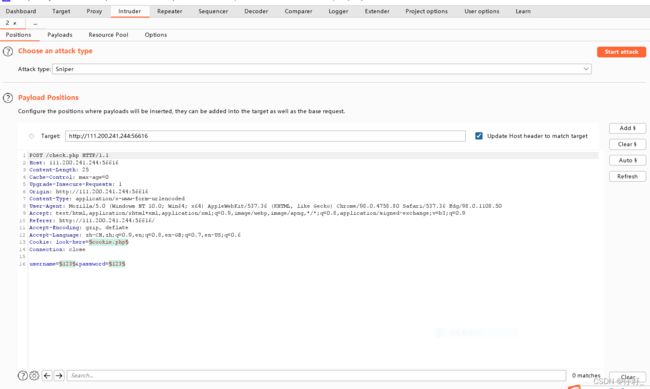

法2:burpsuite使用

先整个使用教程…

绝对目前为止遇到的最复杂的使用软件(没有找到一个完整的安装教程),导致安装过程十分杂乱,关键全英看不懂,就离谱!一度以为自己的电脑坏了。

这是我遇到的一个问题,CA证书的安装和卸载

还有一个手动代理打开途径:

言归正传,使用BurpSuite抓包查看网站Cookie信息:

Cookie对应的值是:look-here=cookie.php,接下来和第一种方法一样,访问他呗!得出页面与先前一样。

再抓一次,即得!(软件之间存在差别)

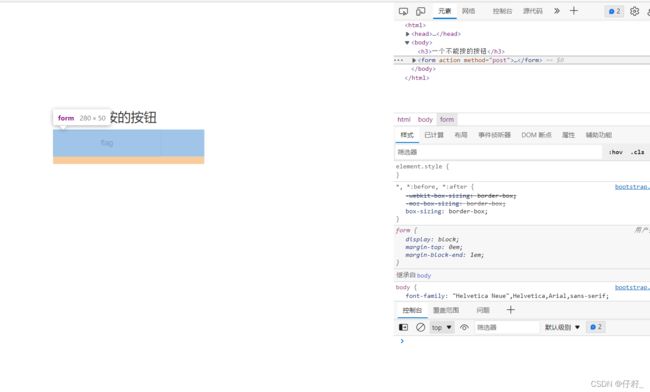

disabled_button

老规矩,不会先百度

disabled 属性规定应该禁用 input 元素。

被禁用的 input 元素既不可用,也不可点击。可以设置 disabled 属性,直到满足某些其他的条件为止(比如选择了一个复选框等等)。然后,就需要通过 JavaScript 来删除 disabled 值,将 input 元素的值切换为可用。

这…又牵扯到一个问题,HTML学习不到位。

遍寻各大网站,收获如下:

一般有两种方法

方法一:

删除代码:disabled=""

然后点击网页上的flag图标就可以得到flag了

方法二:

将disabled=""改为disabled=“false”

然后点击网页上的flag图标就可以得到flag了

首先打开开发人员工具,定位按钮的位置,双击,显示代码。找到disabled删除。

点击空白刷新一下,按钮就可按了,点击flag按钮可得。

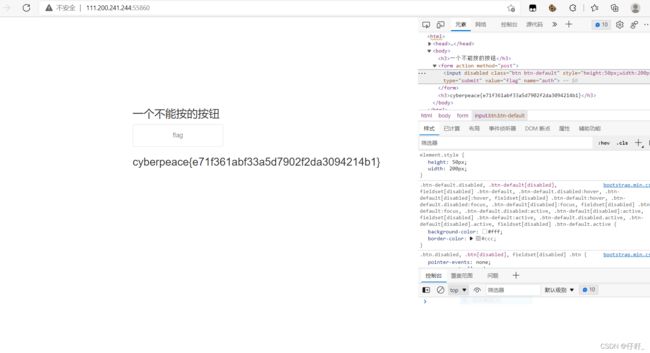

weak_auth(弱密码)

截个图,记住这种类型!

![]()

还是逃不过burpsuite的使用。

与Cookie题的区别先在登录界面,随便输入账户,密码。页面即可跳转,抓包

提示了,正确用户名。

接着如下操作(抓包):

转换阵地(可以看一下网址对不对)

要通过箭头,选中密码。

转化阵地

学习一下,burp字典_渗透中爆破字典的生成

需要到网上找常见密码,在load…中导入,点击右上按钮,开始寻找密码。

Length的数为437,唯一一个,输入答题界面,可得flag。

simple_php

主要对于代码的分析理解。

由代码可得信息,a,b均为字符串类型,根据字符串转数字规则,字符串的开始部分决定了它的数字部分,该字符串的开头不是数字,则他的数字值为0,

则需满足a==0且if a为真,b不是数字且b>1234

get_post

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

提示告诉了,不知道,那就度娘,这里!

HTTP 请求方法. 根据 HTTP 标准,HTTP 请求可以使用多种请求方法。. HTTP1.0 定义了三种请求方法: GET, POST 和 HEAD方法。. HTTP1.1 新增了六种请求方法:OPTIONS、PUT、PATCH、DELETE、TRACE 和 CONNECT 方法。. 请求指定的页面信息,并返回实体主体。. 向指定资源提交数据进行处理请求(例如提交表单或者上传文件)。

法1:hackbar

经过查询得知,想要在网页上post,则需要使用浏览器插件hackbar 。谷歌和火狐浏览器上都有,只不过谷歌浏览器需要科学上网才能安装。(谷歌没找到,安了个火狐,两天挣扎…未果)

使用hackbar发送post请求

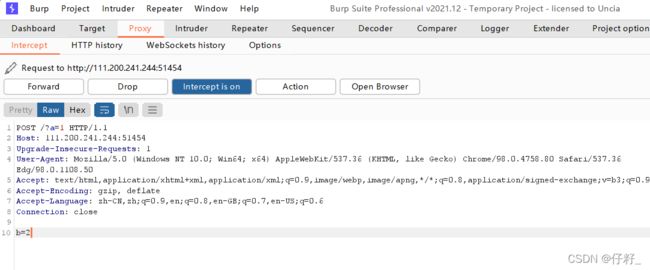

法2:burpsuite进行抓包修改(没整出来…CV的)

图示修改为POST

发包之后,就能直接拿到flag…恕我才疏学浅,没实现!我显示的是这…哪位大神知道愿意求教…

xff_referer

X-Forwarded-For(XFF)链接…是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

简单地说,xff是告诉服务器当前请求者的最终ip的http请求头字段

通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip

Referer 链接…HTTP来源地址(referer,或HTTPreferer)

是HTTP表头的一个字段,用来表示从哪儿链接到当前的网页,采用的格式是URL。换句话说,借着HTTP来源地址,当前的网页可以检查访客从哪里而来,这也常被用来对付伪造的跨网站请求。

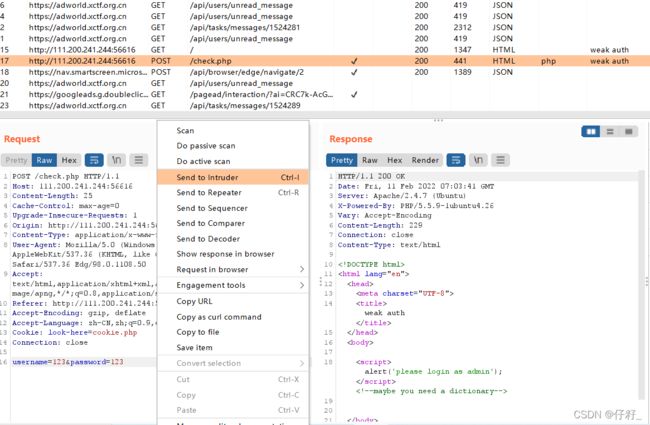

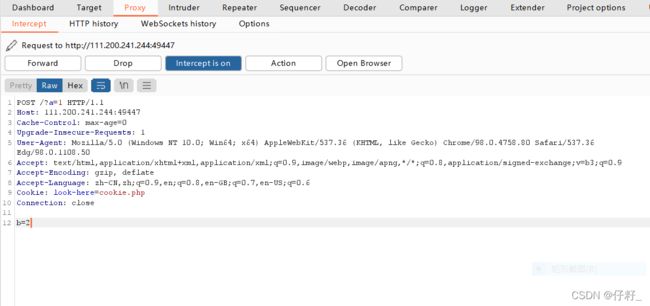

法1:burpsuit

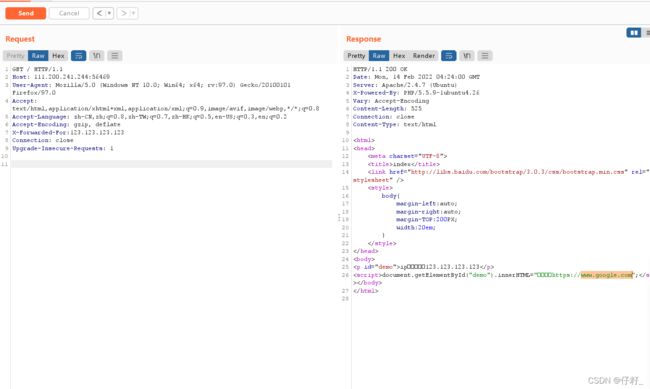

抓包,发送到 Repeater 模块,

添加 xff 信息,X-Forwarded-For: 123.123.123.123。查看 Response 返回的信息(点一下左上角Sent)

得到提示,再添加 referer 字段信息,Referer:https://www.google.com,既得

注意,在图示的这软件中将文字添加在最底下的时候,好像不能查看 Response 返回的信息。

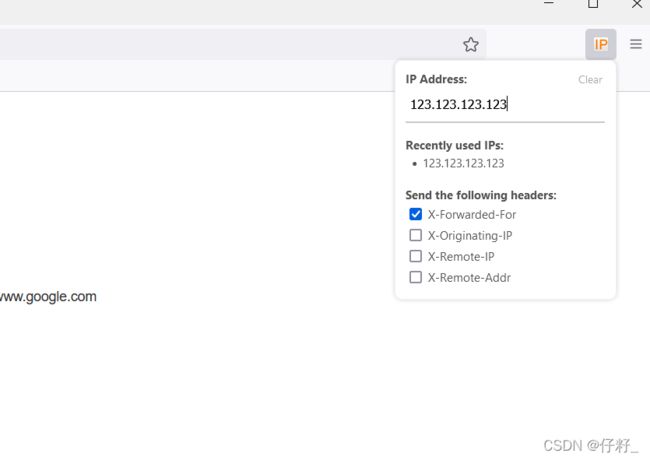

法2:x-forward-for Header插件+burpsuit

添加x-forward-for Header插件,修改IP

刷新页面可得

burpsuit抓包,尾行显示 x-forward-for 的部分通过插件修改完成,只需在后添加Referer:https://www.google.com,点击左上发送按钮,关闭捕获(图中深色的那个)

源网页,既可实现!

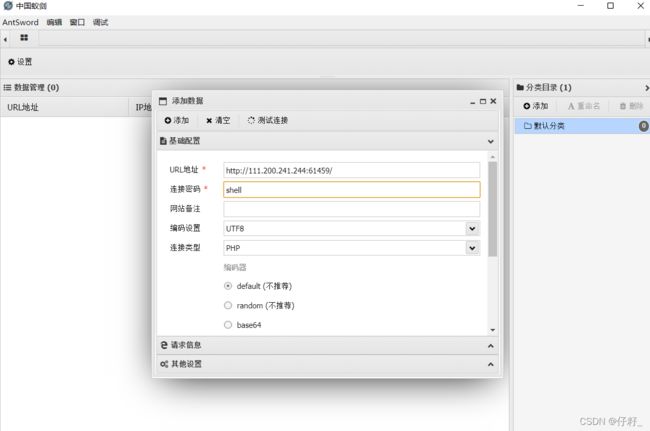

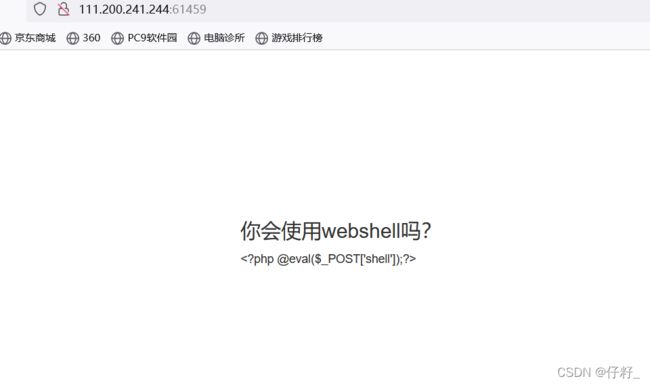

webshell

先不管会不会,打开,这…不是一句话木马嘛!提示可得密码:shell

法1:antsword(蚁剑)

到网上看了看…要工具!antsword(蚁剑),菜刀等任选其一!

蚁剑(AntSword)是一款开源的跨平台WebShell管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。源码+安装教程奉上

法2:BurpSuite(试过…不会)

1)拦截到页面请求,将其转到Repeater,并在最下方加入请求参数:shell = system(“find / -name ‘flag*’”);

2)查看Response,最下方有目标文件路径:

3)修改Repeater中的请求参数为:shell= system(“cat /var/www/html/flag.txt”);4)查看Response中的结果:

法3:HackBar(试过…也不会)

1)在HackBar中输入相应URL和请求参数,请求参数为需要执行的shell:shell = system(“find / -name ‘flag*’”);

2)在原先的页面可以看到相应结果,在最下面即是目标文件的路径,如下图所示:

3)继续在Hackbar中执行命令:shell= system(“cat /var/www/html/flag.txt”);

4)在原页面即可查看到flag.txt中的flag内容:

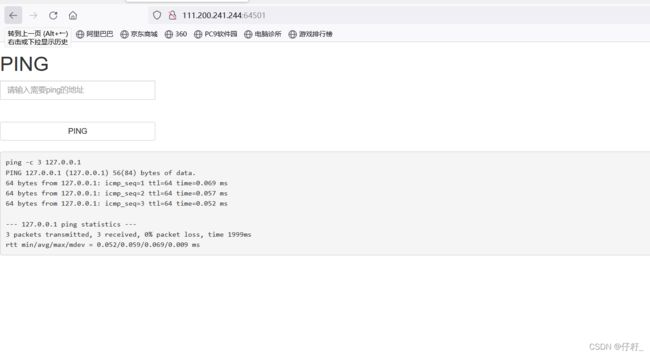

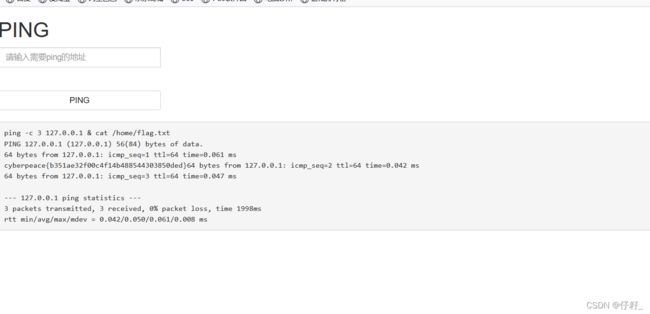

command_execution

法1:直接

先尝试ping一下本地地址127.0.0.1

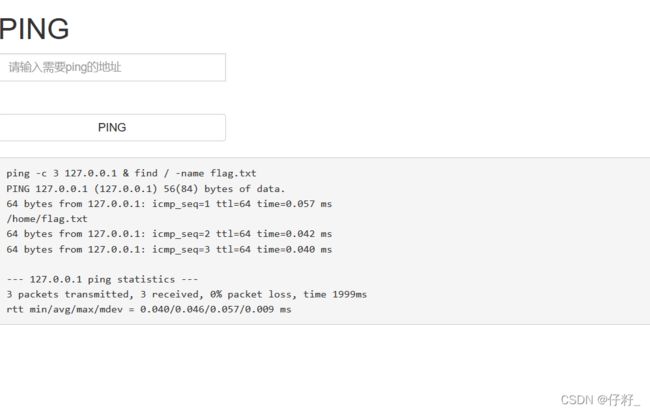

尝试使用命令连接符,因为我们知道flag在flag.txt中,所以我们查找该文件

如图可得,在/home/目录下,从而输入:127.0.0.1 & cat /home/flag.txt

法2:hackbar

没看懂,这是链接…

输入:target=127.0.0.1|cat /home/flag.txt

注意输入时,cat与/有一个空格,否则不显示!

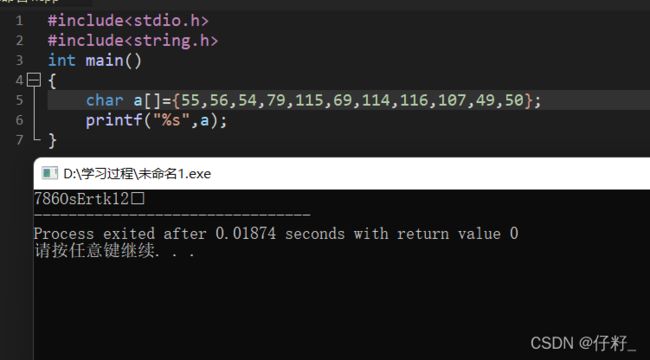

simple_js

因为 hackbar,我用了火狐浏览器,ctrl+U可显示网页源码!

分析以上代码,有一个窗口给用户输入密码,完了直接弹窗dechiffre(h)的返回值,但是分析发现,弹窗值和用户输入完全没有关系,

并且也没有看见什么别的提示,就一串诡异的十六进制,那么,直接上十六进制转字符串