网络安全 渗透 攻防4(破解windows系统密码,NTFS安全权限)

目录

第七章 破解windows系统密码

一.利用5次shift漏洞破解win7密码(老版本win7)

1.1漏洞

1.2 破解过程相关知识

1.3葬洞利用过程

1.4操作演示

二、利用PE系统破解XP密码(无论有无漏洞,均能破解)

2.1漏洞

2.2破解过程相关知识

2.3漏洞利用过程

2.4 具体步骤

第八章 NTFS安全权限

一 NTFS权限概述

二、文件系统概述

三、NTFS文件系统特点(有考题)

四、修改NTFS权限

4.1、取消权限继承

4.2、文件及文件夹权限

4.3、权限累加

4.4、拒绝最大

4.5、取得所有权

4.6、强制继承

4.7、文件复制对权限的影响

第七章 破解windows系统密码

一.利用5次shift漏洞破解win7密码(老版本win7)

1.1漏洞

1、在未致录系统时,连续按5次shift键,弹出程序c:\window\system32\sethc.exe

2、部分win7及win1e系统在未进入系统时,可以通过系统修复漏洞蕙改系统文件名!

注:如ein7或win10系统己修补漏洞,则无法利用。

1.2 破解过程相关知识

1.cmd工具路径

c:kwindows\system32\ cmd2、用户/账户密码存储位置

c:windows\system32\config\SAM

非逆转型加密、使用hash值类似的方法、ND5 SHA3.修改账户密码:

net user 用户名 新密码

1.3葬洞利用过程

案例:破解win7系统密码实验步骤:

1,,开启win7皮拟机,开机,并设誉一个复杂密码;

2,关机,并开机,在出现windowes乌动界面时强制关机;

3、再开机,出现"“启动修复(推荐)“及选择该项;

#如未出现,多尝试几次第2步,如还不行,请换其他方法

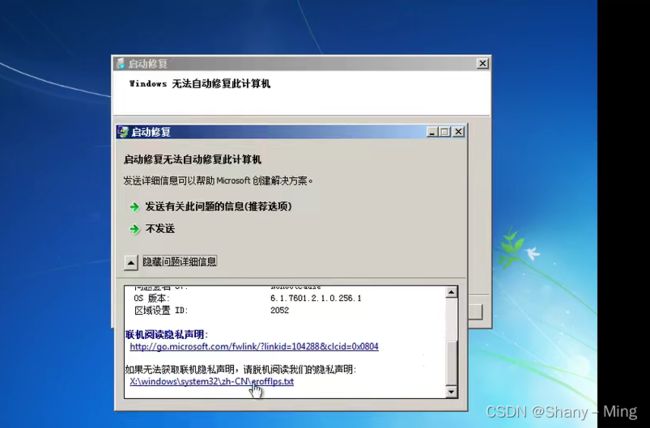

4、出现系统还原提示,点击取消,等待几分钟后,会出现问题原因,点击查看详细信息;

5、打开最后一个链接即一个记事本;

6、记事本中点打开,并选择显示所有文件;

7、找到sethc并改名sethc-bak,再找到cmd,复制一份cmd改名为sethc

8、全部关团,重启。

9、系统启动完毕后,连续按5次shift键,将弹出cmd工具,便用命令net user 用户名 新密码,将当前用户密码修改掉即可,或者另外建立1个用户,并提升为管理员,注销后,可再删除新建的用户,这样的好处为不修改当前用户的密码即可登录系统。

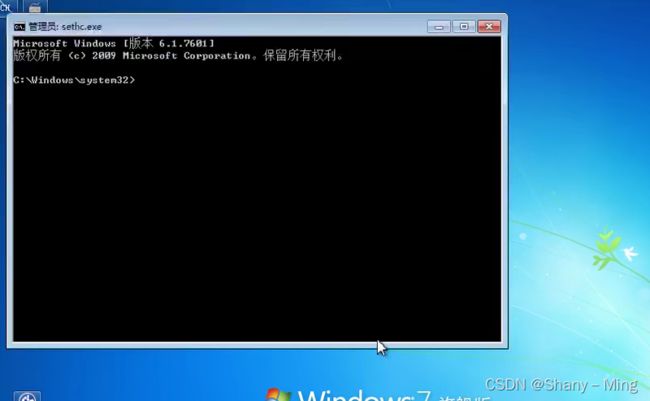

1.4操作演示

1,,开启win7皮拟机,开机,并设誉一个复杂密码;

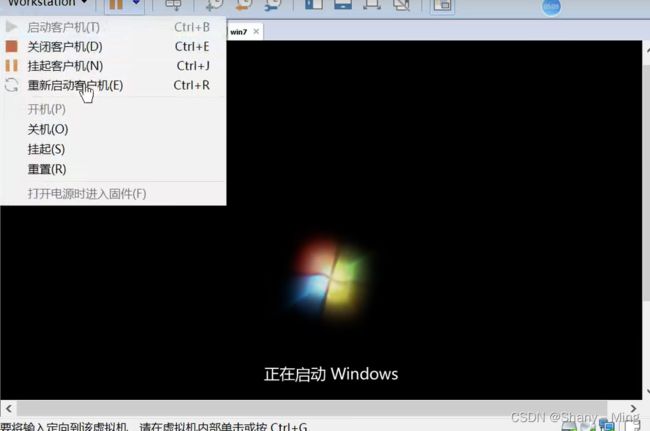

2,关机,并开机,在出现windowes乌动界面时强制关机;、

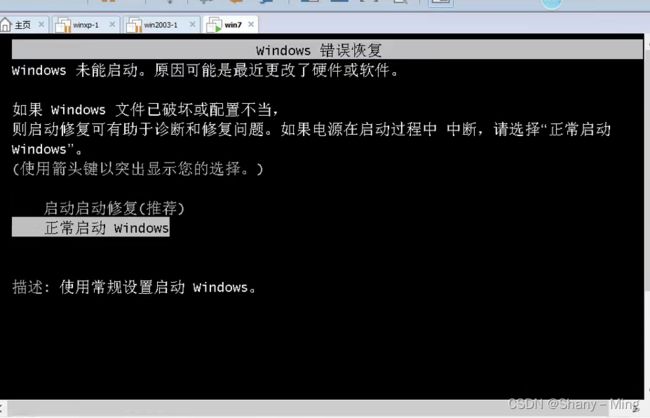

3、再开机,出现"“启动修复(推荐)“及选择该项;

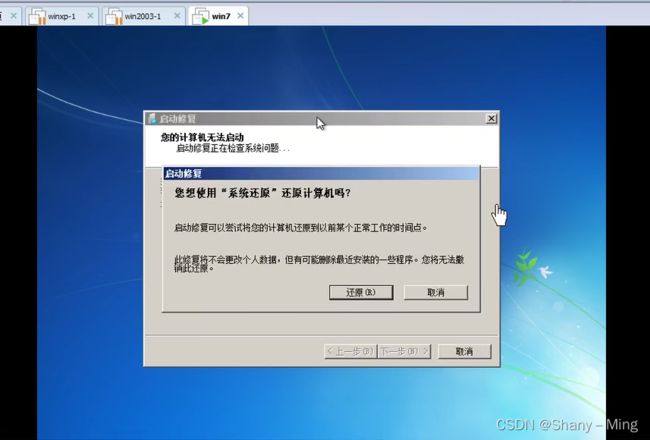

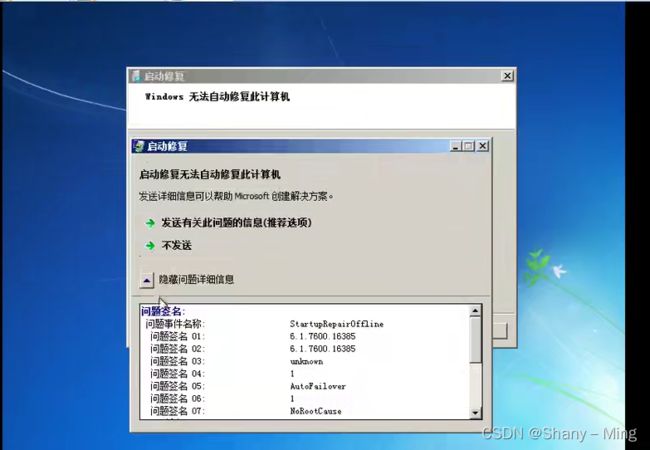

4、出现系统还原提示,点击取消,等待几分钟后,会出现问题原因,点击查看详细信息;

5、打开最后一个链接即一个记事本;

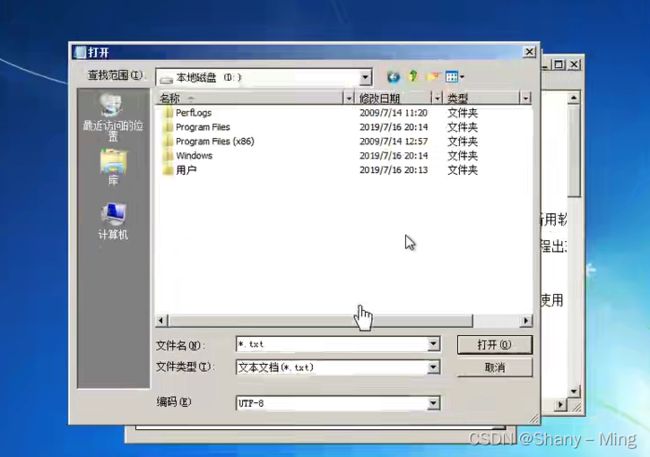

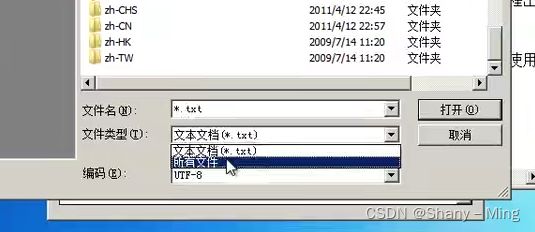

6、记事本中点打开,并选择显示所有文件;

(打开计算机)

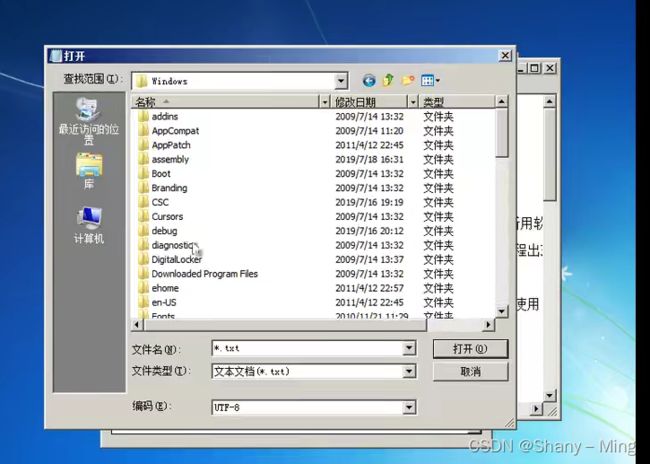

(打开windows目录,不一定在C盘或D盘)

(打开DigitallLocker)

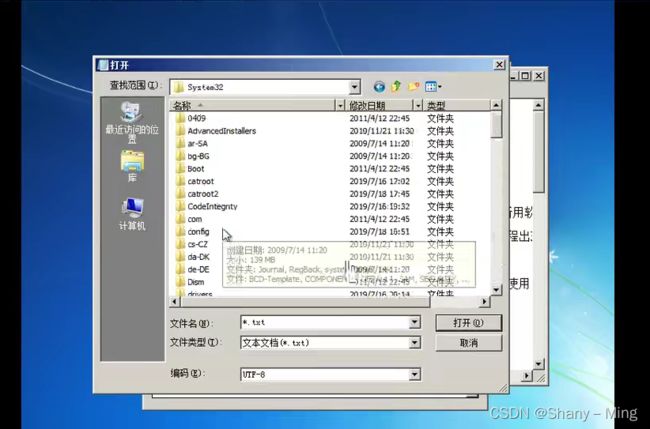

(找到system32)

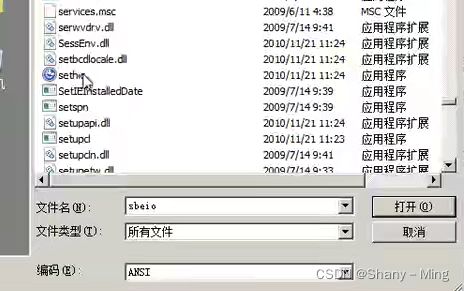

(吧文件类型换成所有文件)

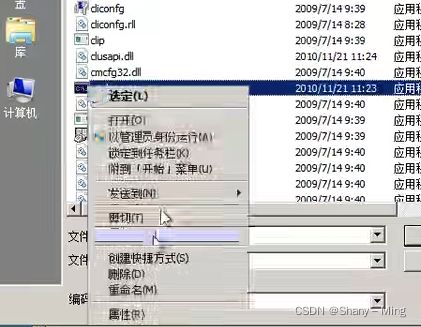

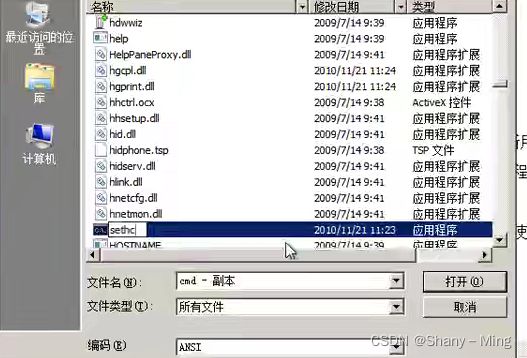

7、找到sethc并改名sethc-bak,再找到cmd,复制一份cmd改名为sethc

复制cmd

右键重命名

9、系统启动完毕后,连续按5次shift键,将弹出cmd工具,便用命令net user 用户名 新密码

(清空密码)

二、利用PE系统破解XP密码(无论有无漏洞,均能破解)

2.1漏洞

PE系统,独立于硬盘系统的微型系统,通过PE系统启动可以对系统的SAM文件做修改

2.2破解过程相关知识

账户密码存储文件:c:\windows\system32\config\SAMU盘引导系统:开机修改启动顺序,并将U盘设置为第一启动顺序!(一般电脑是开机马上按F2键,进入BIOS,修改启动顺序,不同品牌电脑设置方法不一样,可咨询售后)

2.3漏洞利用过程

. 1.下载PE制作工具(如老毛桃,大白菜,深度等),插入空U盘或光盘,一键制作PE系统到U盘

2.为XP系统设置一个复杂密码,并关机。

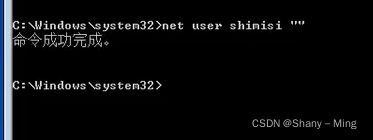

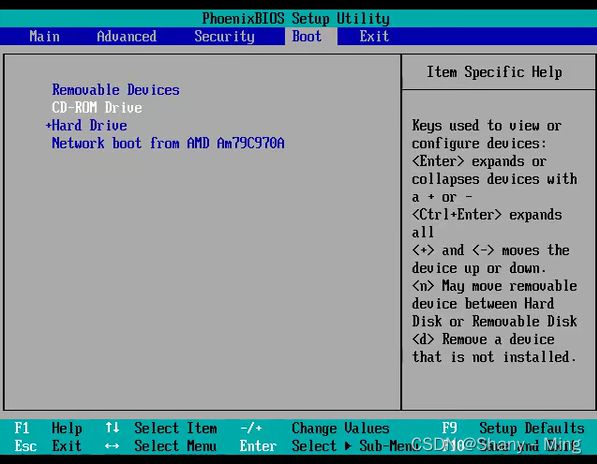

3.插入带有PE系统的U盘或光盘,开机,马上按F2,进入BIOS,设置启动顺序为U盘或光盘为第一位,保存

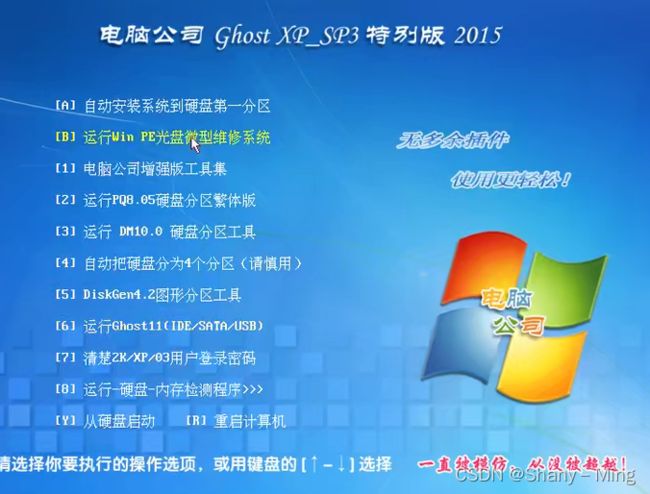

4.重启,进入PE菜单或PE系统,使用破解密码程序进行破解。(不同的PE系统菜单不一样,但一般都有破解密码选项)

2.4 具体步骤

.1.下载PE制作工具(如老毛桃,大白菜,深度等),插入空U盘或光盘,一键制作PE系统到U盘

3.插入带有PE系统的U盘或光盘,开机,马上按F2,进入BIOS,设置启动顺序为U盘或光盘为第一位,保存

(F10进行保存)

4.重启,进入PE菜单或PE系统,使用破解密码程序进行破解。(不同的PE系统菜单不一样,但一般都有破解密码选项)

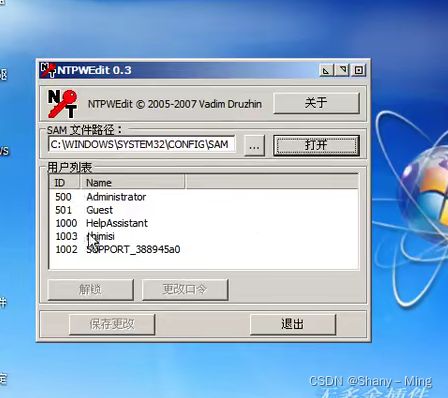

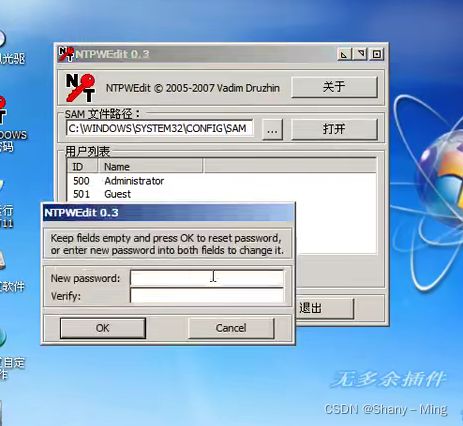

选择用户点更改口令,保存更改

关机重启即可。

第八章 NTFS安全权限

一 NTFS权限概述

1、通过设置NTFS权限,实现不同的用户访问不同对象的权限

2、分配了正确的访问权限后,用户才能访问其资源

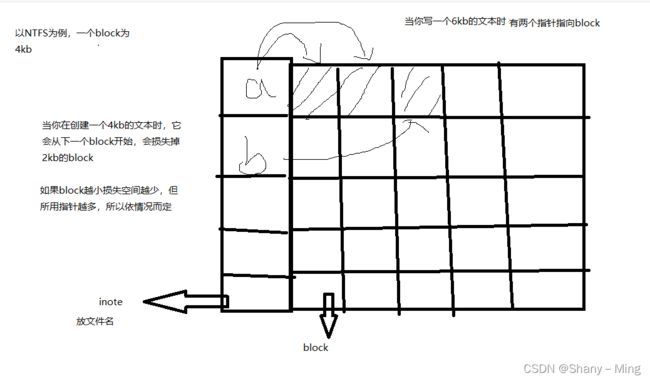

二、文件系统概述

文件系统即在外部存储设备上组织文件的方法

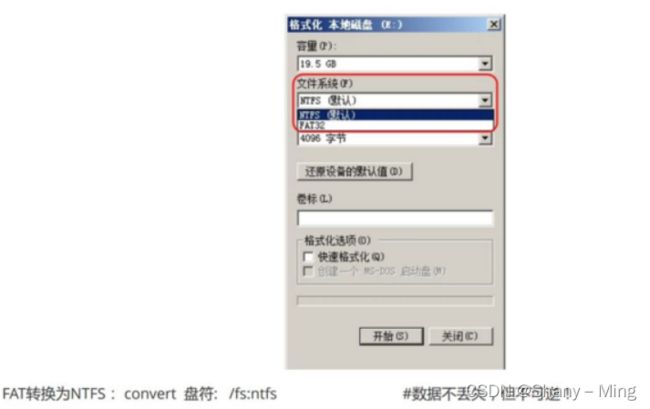

常用的文件系统:

•FAT windows

•NTFS windows

•EXT linux常见

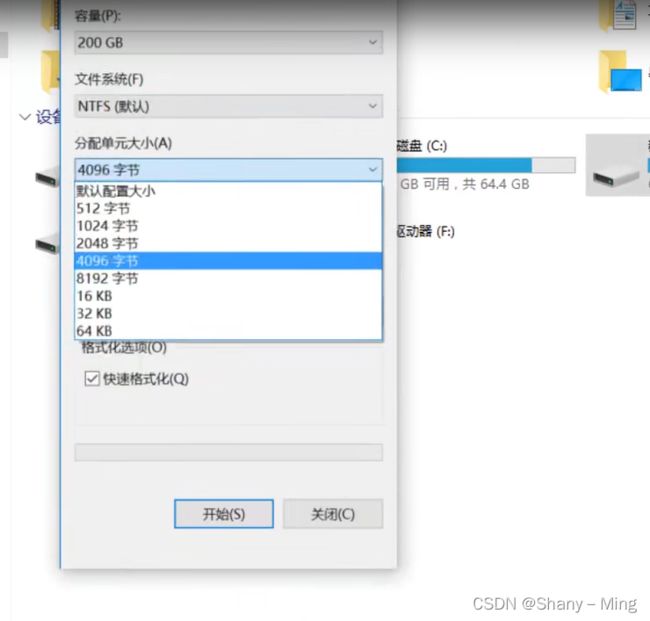

我们说的格式化实际上就是制作文件系统(格式化是把此分区全部扩空,然后重新打格子)

格式化演示:

三、NTFS文件系统特点(有考题)

1.提高磁盘读写性能

️ 2.可靠性

加密文件系统

访问控制列表(设置权限)

3.磁盘利用率

压缩

磁盘配额

4.支持单个文件大于4个G

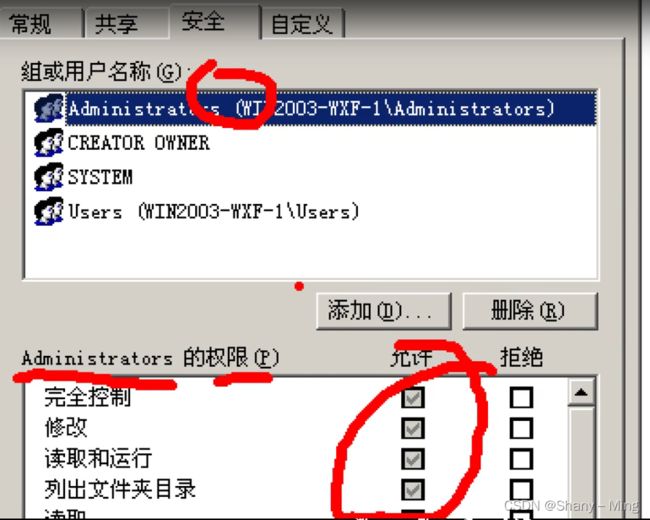

四、修改NTFS权限

4.1、取消权限继承

作用:取消后,可以任意修改权限列表了。

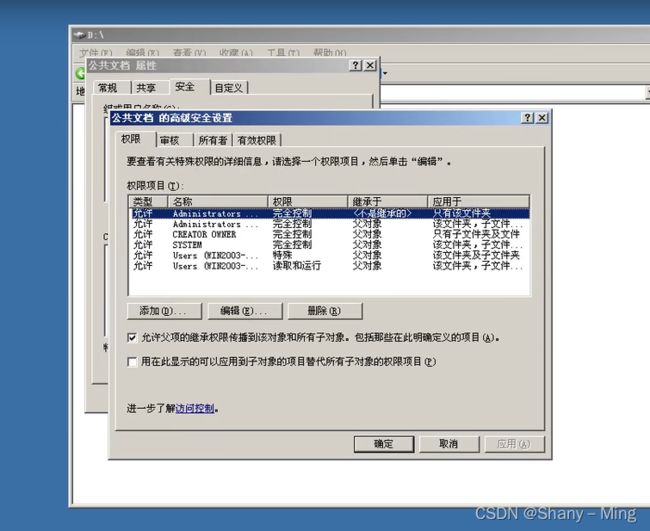

方法∶文件夹右键属性---安全---高级---去掉第一个对号--选择复制即可

(脱离父子关系父亲管不了儿子 ,复制留权限,删除不留权限)

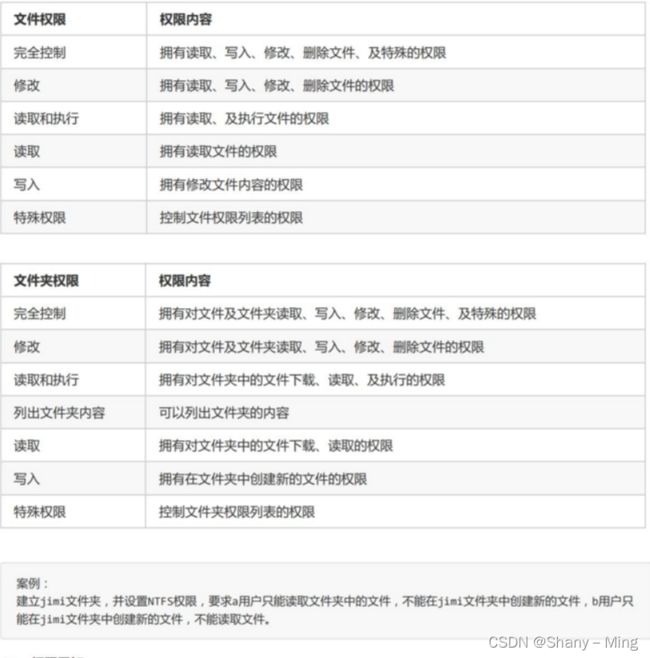

4.2、文件及文件夹权限

4.3、权限累加

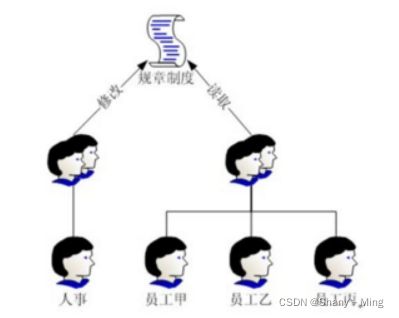

当用户同时属于多个组时,权限是累加的

案例:用户a同时属于IT组与HR组,IT组对文件夹jimi可以读取,HR组可以对jimi文件夹写入,则a用户最终的权限为读取和写入

4.4、拒绝最大

当用户权限累加时,如遇到拒绝权限,拒绝最大!

案例:用户a属于财务部组,财务部组成员为10个用户,财务部组拥有对文件夹xxx访问权限,现要求a用户不能脱离财务部组,同时要求a没有访问文件夹xxx的权限

4.5、取得所有权

默认只有administrator有这个权限!

作用:可以将任何文件夹的所有者改为administrator

案例:

用户a已离职,但xxx文件夹的属主是a,由于a用户对xxx文件夹做过权限修改,导致其他用户对xxx文件夹没有任何权限,现需要管理员administrator用户将xxx文件夹重新修改权限

4.6、强制继承

作用:对下强制继承父子关系!

方法:文件夹右键属性--安全--高级--勾上第二个对号,即可

案例:

xxx文件夹下有多个子文件夹及文件,由于长时间的权限管理,多个子文件夹的权限都做过不同的权限修改,现需要xxx下的所有子文件及文件夹的权限全部统一

4.7、文件复制对权限的影响

文件复制后,文件的权限会被目标文件夹的权限覆盖

本章练习:

1.创建一个文件夹,实现tom用户只能创建新的文件,jack用户只能读取及下载文件

2.将用户a加入到ceo组,且不能从该组中剔除,为文件夹jimi赋权限,要求ceo组可以完全控制jimi文件夹,但a不能访问该文件夹。

3.普通用户创建文件,并设置权限,且未给管理员任何权限,管理员登录系统后,能够成功删除该文件

4.练习强制继承,并验证成功性