密码学基本概念

密码学基本概念

- 1. 密码系统模型

- 2. 柯克霍夫假设

- 3.密码体制分类

- 4.密码体制的攻击

- 5.密码体制的安全性

-

- 5.1 无条件安全

- 5.2 有条件安全

1. 密码系统模型

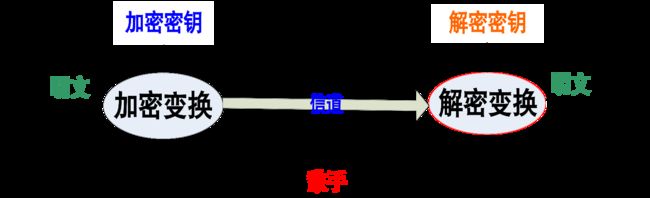

一个密码系统(体制)至少由明文、密文、加密算法和解密算法、密钥五部分组成。

- 明文:信息的原始形式成为明文(Plaintext)

- 密文:经过变换加密的明文称为密文(Ciphertext)

- 加密:对明文进行编码生成密文的过程称为加密(Encryption), 编码的规则称为加密算法。

- 解密:将密文恢复出明文的过程称为解密(Decryption),解密的规则称为解密算法。

- 密钥(Key):是唯一能控制明文与密文之间变换的关键,分为加密密钥和解密密钥。

对于密码系统 ( P , C , K , e , d ) (P,C,K,e,d) (P,C,K,e,d),其中:

- P P P为明文空间

- C C C为密文空间

- K K K为密钥空间

- e e e为加密函数

- d d d为解密函数

满足: ∀ k ∈ K \forall k \in K ∀k∈K, ∃ e k : P → C ∃ e k : P → C \exists e_k:P \to C \qquad \exists e_k:P \to C ∃ek:P→C∃ek:P→C使得 ∀ x ∈ P \forall x \in P ∀x∈P,均有: d k ( e k ( x ) ) = x d_k(e_k(x))=x dk(ek(x))=x

2. 柯克霍夫假设

柯克霍夫原则(KerckhoffsPrinciple),又称柯克霍夫假设(Kerckhoffs Assumption)或柯克霍夫公理(Kerckhoffs Axiom),是荷兰密码学家奥古斯特·柯克霍夫(Auguste Kerckhoffs)于1883年在其名著《军事密码学》中阐明的关于密码分析的一个基本假设:密码系统的安全性不应取决于不易改变的算法,而应取决于可随时改变的密钥,这就是设计和使用密码系统时必须遵守的。即加密和解密算法的安全性取决于密钥的安全性,而加密/解密的算法是公开的,只要密钥是安全的,则攻击者就无法推导出明文。

3.密码体制分类

密码体制根据使用密钥策略的不同,分为对称密制(Symmetric Key Cryptosystem)和非对称密码体制(Asymmetric Key Cryptosystem)。

(1)对称密码体制

对称密码体制又称单钥密码体制(One KeyCryptosystem)或秘密密钥密码体制(secret Key Cryptosystem)。对称密码体制中,密钥必须完全保密,且加密密钥和解密密钥相同,或其中的一个可以很容易地推出另一个。典型算法有DES、3DES、AES、IDEA、RC4、A5、SEAL等。

对称密码体制的密钥相对较短,密文的长度往往与明文长度相同,具有较快的加解密速度,易于硬件实现。但发送方如何安全、高效地把密钥送到接收方是对称密码体制的软肋,往往需要“安全通道”;此外称密码体制密钥量大,难于管理。多人用对称密码算法进行保密通信时,其密钥组合会呈指数级增长,如n个人用对称密码体制相互通信,每个人拥有n-1个密钥,共需n(n-1)个密钥。

(2)非对称密码体制

非对称密码体制又称为双钥密码体制(Double Key Cryptosystem)或公开密钥密码体制(Public Key Cryptosystem)。非对称密码体制中用一个密钥进行加密,而用另一个进行解密,加密密钥和解密密钥不相同,并且从一个很难推出另一个。其中一个密钥可以公开,称为公钥(pulic key);另一个密钥是必须保密,只有拥有者才知道,称为私钥(private key),从公钥推出私钥在计算上困难或者不可能。典型算法有RSA、ECC、Rabin、Elgamal和NTRU等。

非对称密码体制主要是为了解决对称密码体制中密钥分发和管理的问题提出的。每个用户对外公布自己的公钥,并保存好自己的私钥,n个用户仅需产生n对密钥,即密钥总量为2n。但与对称密码体制相比,非对称密码体制加解密速度较慢,密钥较长,密文长度往往大于明文长度。

4.密码体制的攻击

密码分析学,俗称密码破译,是伴随着密码编码学而产生的分析或破解各种密码体制的学科,指密码分析者在不知道解密密钥的条件下对密文进行分析,试图得到明文或密钥的过程。根据密码分析者可获得的密码分析的信息量将密码体制的攻击划分为以下5种类型:

(1)唯密文攻击(Ciphertext Only Attack)

密码分析者除了拥有截获的密文外(密码算法公开),无其他可以利用的信息。密码分析者的任务是恢复尽可能多的明文,或者最好是能推算出加密消息的密钥的信息。一般采用穷举搜索法文的尝试,直到得到有意义的明文。理论上穷举搜索是可以成功的,但实际上任何一种能保障安全要求的复杂度都是实际攻击者无法承受的。在这种情况下进行密码破译是最困难的,经不起这种攻击的密码体制被认为是完全不安全的。

(2)已知明文攻击(Known Plaintext Attack)

密码分析者不仅掌握了相当数量的密文,还有一些已知的明-密文对可供利用。密码分析者的任务是用加密信息推出密钥或导出一个算法,该算法可对用同一密钥加密的任何新的信息进行解密。现代密码体制要求不仅要经受得住唯密文攻击而且要经受得住已知明文攻击。

(3)选择明文攻击(Chosen Plaintext Attack)

密码分析者不仅能够获得一定数量的明密文对,还可选择任何明文并在使用同一未知密钥的情况下能得到相应的密文。如果攻击者在加密系统中能选择特定的明文消息,则通过该明文消息对应的密文有可能确定密钥的结构或获取更多关于密钥的信息选择明文攻击比已知明文攻击更有效,这种情况往往是密码分析者通过某种手段暂时控制加密机。此类攻击主要用于公开密钥算法,也就是说公开密钥算法必须经受住这攻击。

(4)选择密文攻击(Chosen Ciphertext Attack)

密码分析者能选择不同的被加密的密文,并还可得到对应的明文密码分析者的售为是推出密钥及其他密文对应的明文。如果攻击者能从密文中选择特定的密文消息,则通过该密文消息对应的明文有可能推导出密钥的结构或产生更多关于密钥的信息。这种情况往往是密码分析者通过某种手段暂时控制解密机。

(5)选择文本攻击(Chosen Text Attack)

选择文本攻击是选择明文攻击和选择密文攻击的组合,即密码分析者在掌握密码算法的前提下不仅能够选择明文并得到对应的密文,而且还能选择密文得到对应的明文。这种情况往往是密码分析者通过某种手段暂时控制加密机和解密机。

这5种攻击的强度通常是依次递增的。如果一个密码系统能够抵御选择明文攻击,那么它就能抵抗已知明文攻击和唯密文攻击这两种攻击。

5.密码体制的安全性

密码体制的安全性分为无条件安全性(理论安全)和有条件安全性(实际安全)。

5.1 无条件安全

若在一种密码体制中,密码破译者无论知道多少密文以及采用何种方法都得不到明文或是密钥的信息,称其为无条件安全。无条件安全与攻击者的计算能力及时间无关。

对于密码系统 ( P , C , K , e , d ) (P,C,K,e,d) (P,C,K,e,d),其中:

- P P P为明文空间

- C C C为密文空间

- K K K为密钥空间

- e e e为加密函数

- d d d为解密函数

令:

- H ( P ) H(P) H(P)为明文空间的熵

- H ( C ) H(C) H(C)为密文空间的熵

- H ( K ) H(K) H(K)为密钥空间的熵

- H ( P ∣ C ) H(P|C) H(P∣C)为已知密文条件下的明文含糊度

- H ( K ∣ C ) H(K|C) H(K∣C)为已知密文条件下的密钥含糊度

- I ( P ; C ) = H ( P ) − H ( P ∣ C ) I(P; C) = H(P) - H(P|C) I(P;C)=H(P)−H(P∣C)为明文空间与密文空间的互信息,反应了秘文空间所包含的明文空间信息。

该密码系统 ( P , C , K , e , d ) (P,C,K,e,d) (P,C,K,e,d)称为无条件保密系统或完全保密系统,如果 H ( P ∣ C ) = H ( P ) H(P|C)=H(P) H(P∣C)=H(P)或者 I ( P ; C ) = 0 I(P;C)=0 I(P;C)=0即密文不提供任何关于明文的信息(或者说分析者通过观察密文不能获得任何关于明文信息或是密钥的信息)。无条件安全与攻击者的计算能力及时间无关。

5.2 有条件安全

有条件安全性是根据破解密码系统所需的计算量来评价其安全性,分为计算安全性、实际安全性和可证明安全性。

(1) 计算安全性

若破解一个密码系统是可行的,但使用已知的算法和现有计算工具不可能完成所要求的计算量,即已有最好的方法破解该密码系统所需要的努力超出了破解者的时间空间和资金等的破解能力,称该密码体制在计算上安全。

(2)实际安全性

实际安全是指密码系统满足以下两个准则之一:

- 破解该密码系统的成本超过被加密信息本身的价值

- 破译该密码系统的时间超过被加密信息的有效生命周期

(3)可证明安全性

可证明安全性是将密码体制的安全性归结为求解某个经过深入研究但尚未解决的数学难题,即将某种密码体制的安全性问题等价为一个数学难题的求解问题。这种判断方法存在的问题是:它只说明了该密码体制的安全和某个数学问题相关,但没有完全证明间题本身的安全性。

由此可见,如果一种密码体制是实际可行的,则必须遵守如下基本原则:

- 密码体制的安全性依赖于密钥的安全性,密码算法是公开的;

- 密码算法没有安全弱点,也就是说,密码分析者除了穷举搜索攻击外再找不到更好的攻击方法

- 密钥空间应足够大,使得试图通过穷举搜索密钥空间的攻击方式在计算上不可行

- 密码体制既易于实现又便于使用,主要是指加密算法和解密算法都可高效地实现