springcloud — 微服务网关治理及熔断限流处理之spring cloud gateway

1、SpringCloud Gateway概述

SpringCloud Gateway 是 Spring Cloud 的一个全新项目,该项目是基于 Spring 5.0,Spring Boot 2.0 和 Project Reactor 等技术开发的网关。作为Netflix Zuul的替代者,Spring Cloud Gateway是一款非常实用的微服务网关,在Spring Cloud微服务架构体系中发挥非常大的作用,它旨在为微服务架构提供一种简单有效的统一的 API 路由管理方式。

SpringCloud Gateway 作为 Spring Cloud 生态系统中的网关,目标是替代 Zuul,在Spring Cloud 2.0以上版本中,没有对新版本的Zuul 2.0以上最新高性能版本进行集成,仍然还是使用的Zuul 2.0之前的非Reactor模式的老版本。而为了提升网关的性能,SpringCloud Gateway是基于WebFlux框架实现的,而WebFlux框架底层则使用了高性能的Reactor模式通信框架Netty。

Spring Cloud Gateway 的目标,不仅提供统一的路由方式,并且基于 Filter 链的方式提供了网关基本的功能,例如:安全,监控/指标,和限流。

Spring Cloud Gateway 底层使用了高性能的通信框架Netty。

1.1、gateway特征

SpringCloud Gateway 特征介绍如下:

(1)基于 Spring Framework 5,Project Reactor 和 Spring Boot 2.0

(2)集成 Hystrix 断路器

(3)集成 Spring Cloud DiscoveryClient

(4)Predicates 和 Filters 作用于特定路由,易于编写的 Predicates 和 Filters

(5)具备一些网关的高级功能:动态路由、限流、路径重写

1.2、gateway对比 Zuul

Zuul基于servlet 2.5(使用3.x),使用阻塞API。 它不支持任何长连接,如websockets。而Gateway建立在Spring Framework 5,Project Reactor和Spring Boot 2之上,使用非阻塞API。 Websockets得到支持,并且由于它与Spring紧密集成,所以将会是一个更好的开发体验。

Springcloud中所集成的Zuul版本,采用的是Tomcat容器,使用的是传统的Servlet IO处理模型。servlet由servlet container进行生命周期管理。container启动时构造servlet对象并调用servlet init()进行初始化;container关闭时调用servlet destory()销毁servlet;container运行时接受请求,并为每个请求分配一个线程(一般从线程池中获取空闲线程)然后调用service()。

弊端:servlet是一个简单的网络IO模型,当请求进入servlet container时,servlet container就会为其绑定一个线程,在并发不高的场景下这种模型是适用的,但是一旦并发上升,线程数量就会上涨,而线程资源代价是昂贵的(上线文切换,内存消耗大)严重影响请求的处理时间。在一些简单的业务场景下,不希望为每个request分配一个线程,只需要1个或几个线程就能应对极大并发的请求,这种业务场景下servlet模型没有优势。

所以Springcloud Zuul 是基于servlet之上的一个阻塞式处理模型,即spring实现了处理所有request请求的一个servlet(DispatcherServlet),并由该servlet阻塞式处理处理。所以Springcloud Zuul无法摆脱servlet模型的弊端。虽然Zuul 2.0开始,使用了Netty,并且已经有了大规模Zuul 2.0集群部署的成熟案例,但是,Springcloud官方已经没有集成改版本的计划了。

1.3、gateway重要概念

(1)Filter(过滤器):

和Zuul的过滤器在概念上类似,可以使用它拦截和修改请求,并且对上游的响应,进行二次处理。过滤器为org.springframework.cloud.gateway.filter.GatewayFilter类的实例。

(2)Route(路由):

网关配置的基本组成模块,和Zuul的路由配置模块类似。一个Route模块由一个 ID,一个目标 URI,一组断言和一组过滤器定义。如果断言为真,则路由匹配,目标URI会被访问。

(3)Predicate(断言):

这是一个 Java 8 的 Predicate,可以使用它来匹配来自 HTTP 请求的任何内容,例如 headers 或参数。断言的输入类型是一个 ServerWebExchange。

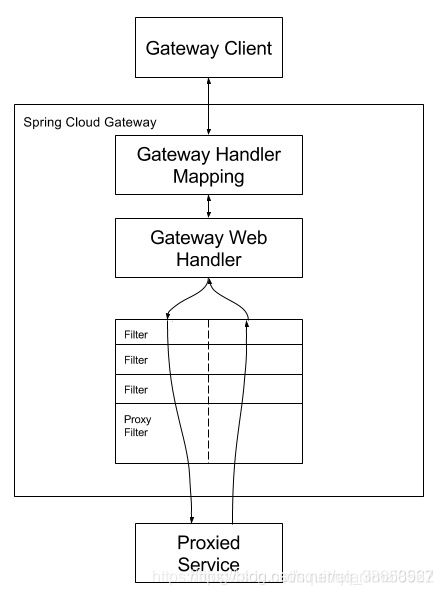

路由大致流程:

如上图所示,Spring cloudGateway发出请求。然后再由Gateway Handler Mapping中找到与请求相匹配的路由,将其发送到Gateway web handler。Handler 再通过指定的过滤器链来将请求发送到我们实际的服务执行业务逻辑,然后返回。过滤器之间用虚线分开是因为过滤器可能会在发送代理请求之前(“pre”)或之后(“post”)执行业务逻辑。

1.4、gateway中Webflux模型

Webflux模式替换了旧的Servlet线程模型。用少量的线程处理request和response io操作,这些线程称为Loop线程,而业务交给响应式编程框架处理,响应式编程是非常灵活的,用户可以将业务中阻塞的操作提交到响应式框架的work线程中执行,而不阻塞的操作依然可以在Loop线程中进行处理,大大提高了Loop线程的利用率。官方结构图:

Webflux虽然可以兼容多个底层的通信框架,但是一般情况下,底层使用的还是Netty,毕竟,Netty是目前业界认可的最高性能的通信框架。而Webflux的Loop线程,正好就是著名的Reactor 模式IO处理模型的Reactor线程,如果使用的是高性能的通信框架Netty,这就是Netty的EventLoop线程。

2、Spring Cloud Gateway入门实践

2.1 、创建Gateway服务

基础环境:

Spring boot:版本2.1.5

Spring cloud:版本Greenwich.SR1

引入网关依赖:

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<!-- 服务注册发现Consul组件 -->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-consul-discovery</artifactId>

</dependency>

启动类设置如下:

@SpringBootApplication

@EnableDiscoveryClient

public class GatewayApplication {

public static void main(String[] args) {

SpringApplication.run(GatewayApplication.class, args);

}

}

2.2、路由配置

(1) 如果请求的目标地址,是单个的URI资源路径,配置文件示例如下:

server:

port: 8080

spring:

application:

name: scg-demo

cloud:

gateway:

routes:

-id: url-proxy-1

uri: https://blog.csdn.net

predicates:

-Path=/csdn

各字段含义如下:

- id:我们自定义的路由 ID,保持唯一

- uri:目标服务地址

- predicates:路由条件,Predicate 接受一个输入参数,返回一个布尔值结果。该接口包含多种默认方法来将 Predicate 组合成其他复杂的逻辑(比如:与,或,非)。

上面这段配置的意思是,配置了一个 id 为 url-proxy-1的URI代理规则,路由的规则为:当访问地址http://localhost:8080/csdn/1.jsp时,会路由到上游地址https://blog.csdn.net/1.jsp。

(2)转发功能同样可以通过代码来实现,我们可以在启动类 GatewayApplication 中添加方法 customRouteLocator() 来定制转发规则:

@SpringBootApplication

@EnableDiscoveryClient

public class GatewayApplication {

public static void main(String[] args) {

SpringApplication.run(GatewayApplication.class, args);

}

@Bean

public RouteLocator customRouteLocator(RouteLocatorBuilder builder) {

return builder.routes()

.route("path_route", r -> r.path("/csdn")

.uri("https://blog.csdn.net"))

.build();

}

}

我们在yaml配置文件中注销掉相关路由的配置,重启服务,访问链接:http://localhost:8080/csdn, 可以看到和上面一样的页面,证明我们测试成功。

3、SpringCloud Gateway 匹配规则

Spring Cloud Gateway 的功能很强大,我们仅仅通过 Predicates 的设计就可以看出来,前面我们只是使用了 predicates 进行了简单的条件匹配,其实 Spring Cloud Gataway 帮我们内置了很多 Predicates 功能。

Spring Cloud Gateway 是通过 Spring WebFlux 的 HandlerMapping 做为底层支持来匹配到转发路由,Spring Cloud Gateway 内置了很多 Predicates 工厂,这些 Predicates 工厂通过不同的 HTTP 请求参数来匹配,多个 Predicates 工厂可以组合使用。

3.1、Predicate断言

Predicate 来源于 Java 8,是 Java 8 中引入的一个函数,Predicate 接受一个输入参数,返回一个布尔值结果。该接口包含多种默认方法来将 Predicate 组合成其他复杂的逻辑(比如:与,或,非)。可以用于接口请求参数校验、判断新老数据是否有变化需要进行更新操作。

在 Spring Cloud Gateway 中 Spring 利用 Predicate 的特性实现了各种路由匹配规则,有通过 Header、请求参数等不同的条件来进行作为条件匹配到对应的路由。下图总结了 Spring Cloud 内置的几种 Predicate 的实现:

3.2、通过请求参数匹配

Query Route Predicate 支持传入两个参数,一个是属性名一个为属性值,属性值可以是正则表达式。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# 只要请求中包含 smile 属性的参数即可匹配路由

-Query=smile

# 当请求中包含 keep 属性并且参数值是以 pu 开头的长度为三位的字符串才会进行匹配和路由。

-Query=keep, pu.

3.3、通过 Header 属性匹配

Header Route Predicate 和 Cookie Route Predicate 一样,也是接收 2 个参数,一个 header 中属性名称和一个正则表达式,这个属性值和正则表达式匹配则执行。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# curl http://localhost:8080 -H "X-Request-Id:88"

- Header=X-Request-Id, \d+

3.4、通过 Cookie 匹配

Cookie Route Predicate 可以接收两个参数,一个是 Cookie name ,一个是正则表达式,路由规则会通过获取对应的 Cookie name 值和正则表达式去匹配,如果匹配上就会执行路由,如果没有匹配上则不执行。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# curl http://localhost:8080 --cookie "sessionId=test"

- Cookie=sessionId, test

3.5、通过 Host 匹配

Host Route Predicate 接收一组参数,一组匹配的域名列表,这个模板是一个 ant 分隔的模板,用.号作为分隔符。它通过参数中的主机地址作为匹配规则。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# curl http://localhost:8080 -H "Host: www.baidu.com"

- Host=**.baidu.com

3.6、通过请求方式匹配

可以通过是 POST、GET、PUT、DELETE 等不同的请求方式来进行路由。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# 请求必须以 GET 的方式去请求

- Method=GET

3.7、 通过请求路径匹配

Path Route Predicate 接收一个匹配路径的参数来判断是否走路由。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

-id: gateway-service

uri: http://ityouknow.com

order: 0

predicates:

# 如果请求路径符合要求,则此路由将匹配,例如:/foo/1 或者 /foo/bar

-Path=/foo/{segment}

3.8、通过请求 ip 地址进行匹配

Predicate 也支持通过设置某个 ip 区间号段的请求才会路由,RemoteAddr Route Predicate 接受 cidr 符号(IPv4 或 IPv6 )字符串的列表(最小大小为1),例如 192.168.0.1/16 (其中 192.168.0.1 是 IP 地址,16 是子网掩码)。

server:

port: 8080

spring:

application:

name: api-gateway

cloud:

gateway:

routes:

- id: gateway-service

uri: https://www.baidu.com

order: 0

predicates:

# 如果请求的远程地址是 192.168.1.10,则此路由将匹配

- RemoteAddr=192.168.1.1/24

各种 Predicates 同时存在于同一个路由时,请求必须同时满足所有的条件才被这个路由匹配。

一个请求满足多个路由的断言条件时,请求只会被首个成功匹配的路由转发。

4、网关中的熔断降级

在分布式系统中,网关作为流量的入口,因此会有大量的请求进入网关,向其他服务发起调用,其他服务不可避免的会出现调用失败(超时、异常),失败时不能让请求堆积在网关上,需要快速失败并返回给客户端,想要实现这个要求,就必须在网关上做熔断、降级操作。

因为当一个客户端请求发生故障的时候,这个请求会一直堆积在网关上,当然只有一个这种请求,网关肯定没有问题,但是网关上堆积多了就会给网关乃至整个服务都造成巨大的压力,甚至整个服务宕掉。因此要对一些服务和页面进行有策略的降级,以此缓解服务器资源的的压力,以保证核心业务的正常运行,同时也保持了客户和大部分客户的得到正确的相应,所以需要网关上请求失败需要快速返回给客户端。

针对网关的服务进行熔断配置:

server:

port: 8082

spring:

application:

name: gateway-demo

cloud:

gateway:

routes:

- id: rateLimit_route

uri: http://localhost:8000

order: 0

predicates:

- Path=/test/**

filters:

- StripPrefix=1

- name: Hystrix

args:

name: fallbackCmdA

fallbackUri: forward:/fallbackA

# 针对全局配置

hystrix:

command:

default:

execution:

timeout:

enabled: true

isolation:

thread:

timeoutInMilliseconds: 60000

# 对单独设置Hystrix的commandKey的超时时间

fallbackCmdA:

execution:

isolation:

thread:

timeoutInMilliseconds: 5000

# 对某个服务配置,写service-id以及其熔断参数

ssoCheck:

circuitbreaker: #断路器详细设置

# 一个rolling window内最小的请求数。

# 如果设为20,那么当一个rolling window的时间内(比如说1个rolling window是10秒)收到19个请求,即使19个请求都失败,也不会触发circuit break。默认20

requestVolumeThreshold: 20

# 触发短路的时间值。

# 当该值设为5000时,则当触发circuit break后的5000毫秒内都会拒绝request,也就是5000毫秒后才会关闭circuit,放部分请求过去。默认5000

sleepWindowInMilliseconds: 5000

# 错误比率阀值,如果错误率>=该值,circuit会被打开,并短路所有请求触发fallback。默认50

errorthresholdpercentage: 50%

execution:

timeout:

enabled: true

isolation:

thread:

timeoutInMilliseconds: 60000

fallbackUri配置的降级地址的代码如下:

@RestController

public class FallbackController {

@GetMapping("/fallbackA")

public Response fallbackA() {

Response response = new Response();

response.setCode("100");

response.setMessage("服务暂时不可用");

return response;

}

}

这里的配置,使用了两个过滤器:

(1)过滤器StripPrefix,作用是去掉请求路径的最前面n个部分截取掉:

StripPrefix=1就代表截取路径的个数为1,比如前端过来请求/test/good/1/view,匹配成功后,路由到后端的请求路径就会变成http://localhost:8000/good/1/view。

(2)过滤器Hystrix,作用是通过Hystrix进行熔断降级:

当上游的请求,进入了Hystrix熔断降级机制时,就会调用fallbackUri配置的降级地址。需要注意的是,还需要单独设置Hystrix的commandKey的超时时间以及服务级别上的熔断配置。

5、网关中的服务限流

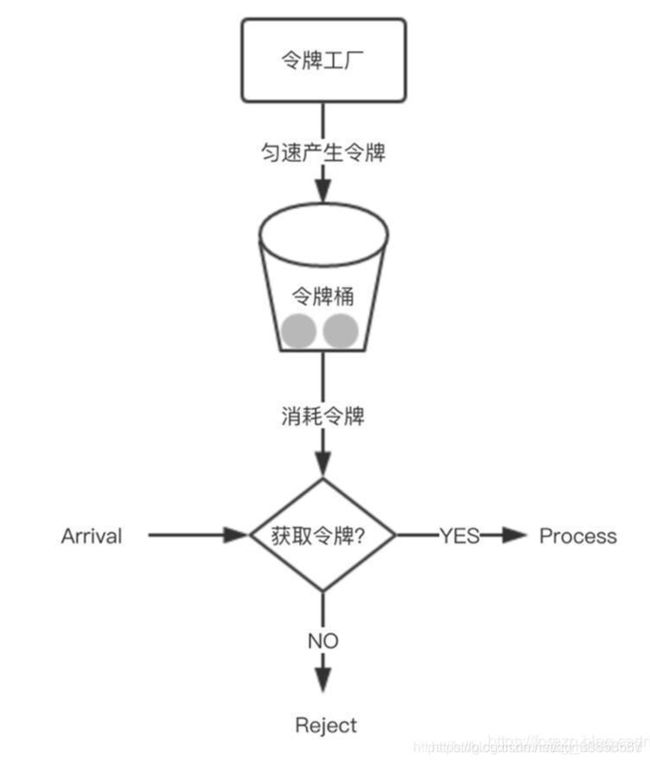

从某种意义上讲,令牌桶算法是对漏桶算法的一种改进,桶算法能够限制请求调用的速率,而令牌桶算法能够在限制调用的平均速率的同时还允许一定程度的突发调用。在令牌桶算法中,存在一个桶,用来存放固定数量的令牌。算法中存在一种机制,以一定的速率往桶中放令牌。每次请求调用需要先获取令牌,只有拿到令牌,才有机会继续执行,否则选择选择等待可用的令牌、或者直接拒绝。放令牌这个动作是持续不断的进行,如果桶中令牌数达到上限,就丢弃令牌,所以就存在这种情况,桶中一直有大量的可用令牌,这时进来的请求就可以直接拿到令牌执行,比如设置qps为100,那么限流器初始化完成一秒后,桶中就已经有100个令牌了,这时服务还没完全启动好,等启动完成对外提供服务时,该限流器可以抵挡瞬时的100个请求。所以,只有桶中没有令牌时,请求才会进行等待,最后相当于以一定的速率执行。

首先在工程的pom文件中引入gateway的起步依赖和redis的reactive依赖,代码如下:

server:

port: 8081

spring:

cloud:

gateway:

routes:

- id: limit_route

uri: http://127.0.0.1:80/get

predicates:

- After=2017-01-20T17:42:47.789-07:00[America/Denver]

filters:

- name: RequestRateLimiter

args:

# 根据用户ID限流

key-resolver: '#{@userKeyResolver}'

redis-rate-limiter.replenishRate: 1

redis-rate-limiter.burstCapacity: 3

application:

name: cloud-gateway

redis:

host: localhost

port: 6379

database: 0

在上面的配置文件,指定程序的端口为8081,配置了 redis的信息,并配置了RequestRateLimiter的限流过滤器,该过滤器需要配置三个参数:

- key-resolver,用于限流的键的解析器的 Bean 对象的名字。它使用 SpEL 表达式根据#{@beanName}从 Spring 容器中获取 Bean 对象。

- replenishRate,令牌桶每秒填充平均速率。

- burstCapacity,令牌桶总容量。

- 这里根据用户ID限流,请求路径中必须携带userId参数:

@Bean

KeyResolver userKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getQueryParams().getFirst("user"));

}

KeyResolver需要实现resolve方法,比如根据userid进行限流,则需要用userid去判断。实现完KeyResolver之后,需要将这个类的Bean注册到Ioc容器中。

- 如果需要根据IP限流,定义的获取限流Key的bean为:

@Bean

public KeyResolver ipKeyResolver() {

//通过exchange对象可以获取到请求信息,这边用了HostName

return exchange -> Mono.just(exchange.getRequest().getRemoteAddress().getHostName());

}

- 如果需要根据接口的URI进行限流,则需要获取请求地址的uri作为限流key,定义的Bean对象为:

@Bean

KeyResolver apiKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getPath().value());

}

- 如果需要根据接口的URI进行限流,则需要获取请求地址的uri作为限流key,定义的Bean对象为:

@Bean

KeyResolver apiKeyResolver() {

return exchange -> Mono.just(exchange.getRequest().getPath().value());

}

引用:

https://cloud.spring.io/spring-cloud-gateway/reference/html/#gateway-starter

https://www.cnblogs.com/crazymakercircle/p/11704077.html