- Lec01-什么是安全?

蛋蛋deべ 忧桑

安全

本文使用人工智能协助翻译,内容仅供参考,可能有错误或遗漏。如果你对内容或超链接有疑问,可以查看原文。参考资料地址:https://github.com/PKUFlyingPig/MIT6.16006.1600课程团队:HenryCorrigan-Gibbs,YaelKalai,BenKettle(TA),NickolaiZeldovich2022年秋季[!warning]免责声明本套笔记为正在进行

- 通过 TTL 识别操作系统的原理详解

vortex5

信息收集智能路由器网络网络安全

TTL的工作原理TTL(TimetoLive,生存时间)是网络中用于控制数据包生命周期的一个关键参数。它通过限制数据包在网络中可以经过的最大路由跳数(或最大转发时间),确保数据包不会在网络中无休止地转发。TTL值每经过一个路由器或其他网络设备就会减少1。当TTL值降到0时,数据包将被丢弃,并且发送方会收到一个ICMPTimeExceeded消息,表明数据包已超出了其允许的生命周期。TTL值的作用T

- 聊聊Python都能做些什么

·零落·

Python入门到掌握python开发语言

文章目录一、Python简介二、Python都能做些什么1.Web开发2.数据分析和人工智能3.自动化运维和测试4.网络爬虫5.金融科技三、Python开源库都有哪些1.Web开发2.数据分析和科学计算3.机器学习和深度学习4.网络爬虫5.自动化和测试6.其他常用库四、相关链接一、Python简介Python是一种解释型、面向对象、动态数据类型的高级程序设计语言。它最初由GuidovanRossu

- JS逆向案例-致远OA的前端密码加密逆向分析

布啦啦李

我的渗透笔记pythonJS逆向javascript逆向致远OA密码爆破防范措施js逆向

免责声明本文仅为技术研究与渗透测试思路分享,旨在帮助安全从业人员更好地理解相关技术原理和防御措施。任何个人或组织不得利用本文内容从事非法活动或攻击他人系统。如果任何人因违反法律法规或不当使用本文内容而导致任何法律后果,本文作者概不负责。请务必遵守法律法规,合理使用技术知识。一、致远OA的登录过程1.1实验版本致远A6+协同管理软件V8.0SP2用户名不变,密码加密,无验证码。1.2登录过程步骤操作

- 从FFmpeg命令行到Rust:多场景实战指南

Yeauty

ffmpegrustvideo-codec

FFmpeg作为功能强大的多媒体处理工具,被广泛应用于视频编辑、格式转换等领域。然而,直接使用FFmpeg的命令行界面(CLI)可能会遇到以下挑战:命令复杂度高:FFmpeg的命令行参数众多且复杂,初学者可能难以掌握,配置错误时调试困难。集成困难:在Rust等现代编程语言中,直接调用FFmpeg的C语言API需要处理复杂的内存管理和安全性问题,可能引发内存泄漏、非法访问等问题。为了解决这些问题,R

- PostgreSQL vs MySQL——哪种关系数据库更好?

全能资料库

postgresqlmysql数据库

PostgreSQL和MySQL是世界上最流行的两种关系数据库管理系统(RDMS)。包括商业企业和开源基金会在内的所有市场人口都在使用它们。它们的共同点是强大的网络容错能力和对数据聚类的支持。这篇文章的主题是将它们区分开来。RDMS起源和历史1973年,加州大学伯克利分校启动了一个名为“Ingres”的项目,为关系数据库管理系统制定新标准。该项目是用C编写的,并根据开源许可证向公众发布。根据[Wi

- C# 中泛型(Generics)的核心概念

ByteGeek

C#基础从入门到精通c#windows开发语言

在C#中,泛型(Generics)是一种强大的编程特性,允许你编写可重用、类型安全的代码,而无需为不同类型重复编写相似的逻辑。泛型的核心思想是参数化类型,即通过占位符(如T)表示类型,在编译时确定具体类型。以下是泛型的详细讲解:1.泛型的基本概念类型参数化:用占位符(如T、TKey、TValue)代替具体类型。编译时类型安全:泛型在编译时检查类型一致性,避免运行时类型错误。避免装箱

- 一文解秘Rust如何与Java互操作

编辑器

本博客所有文章除特别声明外,均采用CCBY-NC-SA4.0许可协议。转载请注明来自唯你使用场景JAVA与Rust互操作让Rust可以背靠Java大生态来做更多事情,而Java也可以享受Rust语言特性的内存安全,所有权机制,无畏并发。互操作的典型场景包括:性能优化:利用Rust处理计算密集型任务,提高Java应用的整体性能。系统级编程:结合Rust的底层控制能力与Java的高级抽象,实现更高效的

- Nginx面试题

努力的搬砖人.

java后端nginx

以下是150道Nginx面试题及其详细回答,涵盖了Nginx的基础知识、配置与优化、负载均衡、安全与性能、高级特性等多个方面,每道题目都尽量详细且简单易懂:Nginx基础概念类1.什么是Nginx?Nginx是一个高性能的HTTP和反向代理服务器,同时也是一个IMAP/POP3/SMTP代理服务器。它以其事件驱动的方式处理请求,能够处理大量的并发连接,适用于高并发场景。例如,当有大量用户同时访问一

- DBA(数据库管理员)常用的 Linux 命令

笑远

dbalinux数据库

DBA(数据库管理员)常用的Linux命令作为数据库管理员(DBA),熟练掌握Linux命令对于日常的数据库管理、维护和故障排除至关重要。以下是分类整理的一些常用Linux命令,涵盖文件管理、进程管理、性能监控、网络管理等多个方面,帮助DBAs高效地完成工作。1.文件和目录管理列出文件和目录ls:列出目录内容。ls-l:以长格式显示详细信息。ls-a:显示所有文件,包括隐藏文件。ls-la/hom

- oracle 01476,GoldenGate 常见错误分析(一)

来来来看看

oracle01476

(1)解决GoldenGate错误的一个关键点就是通过错误分析工具(包括report文件,ggserr.logdiscard文件logdump工具,GGSCI命令行)确定错误的根源是哪个组件引起的。系统或者网络?数据库报错或者应用报错?GoldenGate安装报错?GoldenGate的某个进程报错?GoldenGate的参数配置文件报错?SQL语句或者存储过程报错?然后再确定错误的原因,逐个排查

- java web 安全,如何认证客户端?时间戳和noce如何抵御重放攻击?

ughome

java安全

技术问答整理1.JavaHMAC签名验签示例问题如何用Java实现HMAC签名和验签?答案importjavax.crypto.Mac;importjavax.crypto.spec.SecretKeySpec;importjava.nio.charset.StandardCharsets;importjava.util.HexFormat;publicclassHmacExample{//生成H

- 网络高手,早就把ping命令玩得很6了!

大侠之运维

网络

网络高手,早就把ping命令玩得很6了!当谈到网络故障排除工具时,Ping(PacketInternetGroper)是其中最常用和最基本的之一。它是一个用于测试网络连接的命令行工具,可以帮助确定计算机是否能够与另一个计算机或网络设备进行通信。本文将深入介绍Ping命令,包括其基本用法、高级选项以及如何解释Ping的结果。第一部分:Ping命令的基本用法什么是Ping命令?Ping命令是一个网络工

- 理解深度学习1-简介

shangjg3

PyTorch深度学习实战深度学习人工智能

人工智能(AI)旨在打造模仿智能行为的系统。它覆盖了众多方法,涵盖了基于逻辑、搜索和概率推理的技术。机器学习是AI的一个分支,它通过对观测数据进行数学模型拟合来学习决策制定。这个领域近年来迅猛发展,现在几乎(虽不完全准确)与AI同义。深度神经网络是一类机器学习模型,将其应用到数据上的过程称为深度学习。目前,深度网络是最强大和最实用的机器学习模型之一,常见于日常生活中。我们常常用自然语言处理(Nat

- 使用 CryptoJS 实现 AES 解密:动态数据解密示例

木觞清

javascript

在现代加密应用中,AES(高级加密标准)是一种广泛使用的对称加密算法。它的安全性高、效率好,适合用于各种加密任务。今天,我们将通过一个实际的示例,展示如何使用CryptoJS实现AES解密,解密动态数据。CryptoJS是一个基于JavaScript的加密库,它支持AES、DES等多种常见的加密算法。本文将详细介绍如何使用CryptoJS解密AES加密的数据。1.引入CryptoJS库首先,确保你

- web端口

myjzwsz

djangoflask

端口号是用来标识网络服务的,它们允许不同的应用程序在同一台机器上通过网络进行通信。端口号的范围是从0到65535,分为三类:熟知端口(Well-KnownPorts):从0到1023,这些端口通常被系统或一些常见的服务所保留使用。例如,HTTP服务默认使用80端口,HTTPS使用443端口,FTP使用21端口等。非特权用户通常不能绑定这些端口。注册端口(RegisteredPorts):从1024

- [网络]https的概念及加密过程

姜西西_

javaEE初阶网络https网络协议

文章目录一.HTTPS二.https加密过程一.HTTPShttps本质上就是http的基础上增加了一个加密层,抛开加密之后,剩下的就是个http是一样的s=>SSLHTTPS=HTTP+SSL这个过程,涉及到密码学的几个核心概念明文要传输的真正意思是啥2)密文加密之后得到的数据这个密文,即使被拿到了,也不知道真正的含义密钥用来加密和解密的重要的数据把明文通过密钥变成密文=>加密把密文通过密钥变成

- 分析Windows操作系统的容量为什么会越来越大?

网硕互联的小客服

服务器运维网络windows

Windows操作系统容量逐渐增大的原因是多方面的,反映了技术进步、用户需求变化以及微软在功能、兼容性、安全性等方面的权衡。以下是关键因素的分析:1.功能扩展与复杂度提升新功能集成:每代Windows都会引入新功能(如Cortana、虚拟桌面、WSL、DirectStorage等),这些功能需要额外的代码库、图形界面和支持文件。多场景支持:Windows需兼顾个人电脑、工作站、游戏设备、企业服务器

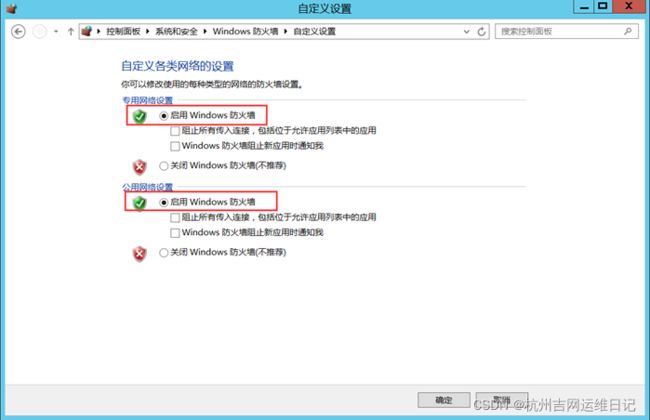

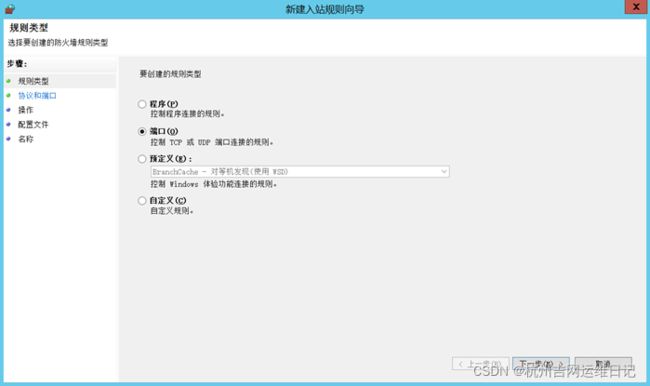

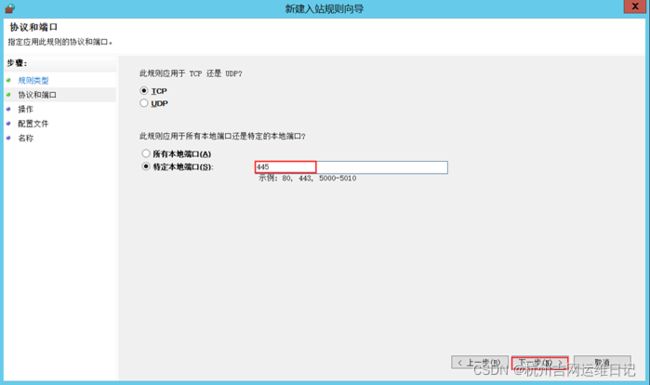

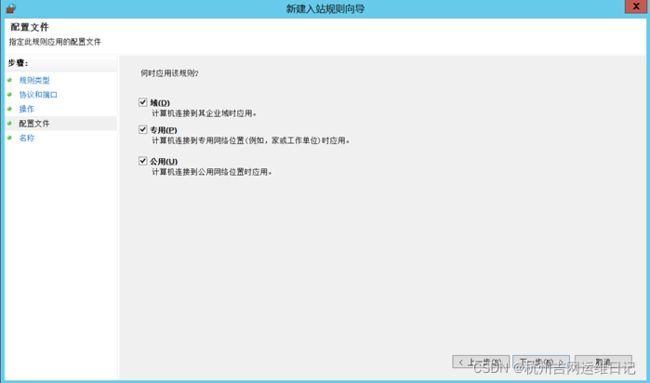

- 防火墙配置错误导致的服务不可用问题排查

网硕互联的小客服

服务器网络apache

当防火墙配置错误导致服务不可用时,以下是一些排查步骤和解决方法:1.确认防火墙配置错误:首先确认防火墙是否存在配置错误,可能是规则设置不当、端口未正确开放或关闭等。2.检查防火墙日志:查看防火墙日志,检查是否有任何异常或拦截的日志记录,以确定配置错误导致的服务不可用问题。3.暂时禁用防火墙:如果可能,暂时禁用防火墙以验证是否是防火墙配置错误导致的服务不可用问题。4.检查网络连接:确保防火墙规则允许

- 每日一题--计算机网络

秋凉 づᐇ

计算机网络

一、基础概念类问题1.TCP和UDP的区别是什么?回答示例:TCP:面向连接、可靠传输(通过三次握手建立连接,丢包重传)、保证数据顺序(如文件传输、网页访问)。UDP:无连接、不可靠传输(不保证数据到达或顺序)、低延迟(如视频通话、实时游戏)。加分点:补充实际应用场景(如HTTP/3基于UDP优化性能)。2.HTTP和HTTPS的区别?核心区别:HTTP:明文传输,端口80,无安全性。HTTPS:

- 如何计算一个7B的模型训练需要的参数量以及训练时需要的计算资源

yxx122345

算法

计算理论过程见:transformer中多头注意力机制的参数量是多少?1.模型参数量的计算7B参数模型的总参数量是70亿(7billion)。这些参数主要分布在以下几个部分:Transformer层:多头注意力机制(Multi-HeadAttention)前馈神经网络(Feed-ForwardNetwork)嵌入层(EmbeddingLayer):词嵌入(TokenEmbeddings)位置编码(

- 深入浅出 -- 系统架构之负载均衡Nginx配置SSL证书

xiaoli8748_软件开发

系统架构系统架构负载均衡nginx

一、Nginx配置SSL证书随着越来越多的网站接入HTTPS,因此Nginx中仅配置HTTP还不够,往往还需要监听443端口的请求,但在上篇《HTTP/HTTPS》中谈到过,HTTPS为了确保通信安全,所以服务端需配置对应的数字证书,当项目使用Nginx作为网关时,那么证书在Nginx中也需要配置,接下来简单聊一下关于SSL证书配置过程:①先去CA机构或从云控制台中申请对应的SSL证书,审核通过后

- 基于生成对抗网络(GAN)的图像超分辨率实战:从SRGAN到ESRGAN

Evaporator Core

#深度学习强化学习生成模型生成对抗网络人工智能神经网络

图像超分辨率(ImageSuper-Resolution)是一种通过算法将低分辨率图像转换为高分辨率图像的技术,广泛应用于医学影像、卫星图像和视频增强等领域。生成对抗网络(GAN)是图像超分辨率的经典方法,而增强型超分辨率生成对抗网络(ESRGAN)则通过引入残差网络和感知损失进一步提升了图像质量。本文将通过一个完整的实战案例,展示如何使用SRGAN和ESRGAN进行图像超分辨率,并提供详细的代码

- SpringSecurity

陈陈爱java

springboot后端java

springboot3整合SpringSecurity实现登录校验与权限认证(万字超详细讲解)_springbootsecurity-CSDN博客SpringSecurity(安全框架)1、介绍SpringSecurity是一个能够为基于Spring的企业应用系统提供声明式的安全访问控制解决方案的安全框架。如果项目中需要进行权限管理,具有多个角色和多种权限,我们可以使用SpringSecurity

- 面试经验分享 | 某安全厂商HW面试经验

渗透测试老鸟-九青

面试经验分享安全web安全网络xsscsrf

目录:所面试的公司:某安全厂商所在城市:安徽省面试职位:蓝初面试过程:面试官的问题:所面试的公司:某安全厂商所在城市:安徽省面试职位:蓝初面试过程:腾讯会议(语音)面试过程:整体流程就是自我介绍加上一些问题问题balabalabala。。。由于面的是蓝队所以渗透部分不会太多,回答部分基本上是我的原答案,不保证正确。面试总体大概分三个大块(下面跳过自我介绍部分)面试官的问题:1、sql注入原理攻击者

- 关于xshell和todesk两种远程控制电脑的区别以及核心原理

白雪落青衣

运维

Xshell和ToDesk都是远程控制工具,但它们在功能、应用场景以及核心原理上存在显著差异。一、核心原理Xshell原理概述:Xshell是一款终端仿真器,主要凭借SecureShell(SSH)协议来实施远程控制和管理。SSH是一种加密的网络协议,用于在不太安全的网络环境中安全地开展系统管理以及数据传输。具体步骤:构建加密连接:用户启动Xshell并输入远程服务器的地址以及登录凭据后,Xshe

- PyTorch 深度学习实战(12):Actor-Critic 算法与策略优化

进取星辰

PyTorch深度学习实战深度学习pytorch算法

在上一篇文章中,我们介绍了强化学习的基本概念,并使用深度Q网络(DQN)解决了CartPole问题。本文将深入探讨Actor-Critic算法,这是一种结合了策略梯度(PolicyGradient)和值函数(ValueFunction)的强化学习方法。我们将使用PyTorch实现Actor-Critic算法,并应用于经典的CartPole问题。一、Actor-Critic算法基础Actor-Cri

- 现代密码学 | 具有数字签名功能的安全方案

He_Donglin

密码学安全网络

1.案例背景1.1冒用签名触发信任危机,360安全大脑率先截杀解除警报2020年8月,360安全大脑独家发现冒用数字签名的网络攻击再度活跃,且继此前360安全大脑披露过的GoDaddy、StarfieldSecure、赛门铁克、Verisign和DigiCert等国际知名CA证书颁发机构,SectigoRSACodeSigningCA纷纷沦陷,成为不法攻击者冒用的新目标。与以往披露信息略显不同的是

- DoS攻击防范

C7211BA

dos攻击网络安全

一、网络架构优化使用CDN或反向代理通过内容分发网络(CDN)或反向代理(如Nginx)分散流量,将请求分发到多个服务器节点,减轻单点压力,同时过滤异常请求。负载均衡技术部署负载均衡设备(如云服务商的负载均衡器),动态分配流量,避免单台服务器过载,并在遭受攻击时快速切换节点。二、防火墙与流量控制配置防火墙规则设置防火墙策略过滤非法IP、限制连接频率、封禁威胁IP,并开启SYNCookies防御SY

- Android Zygote的进程机制

王景程

androidzygotegithub模块测试

目录✅AndroidZygote进程机制详解一、Zygote的作用⚙️二、Zygote启动流程✅1.init进程启动Zygote✅2.Zygote初始化虚拟机与核心类库✅3.Zygote监听Socket✅4.Zygotefork创建应用进程三、Zygote与应用进程之间的关系四、Zygote多进程模型️五、Zygote性能优化机制✅六、Zygote的安全性总结✅AndroidZygote进程机制详

- 安装数据库首次应用

Array_06

javaoraclesql

可是为什么再一次失败之后就变成直接跳过那个要求

enter full pathname of java.exe的界面

这个java.exe是你的Oracle 11g安装目录中例如:【F:\app\chen\product\11.2.0\dbhome_1\jdk\jre\bin】下的java.exe 。不是你的电脑安装的java jdk下的java.exe!

注意第一次,使用SQL D

- Weblogic Server Console密码修改和遗忘解决方法

bijian1013

Welogic

在工作中一同事将Weblogic的console的密码忘记了,通过网上查询资料解决,实践整理了一下。

一.修改Console密码

打开weblogic控制台,安全领域 --> myrealm -->&n

- IllegalStateException: Cannot forward a response that is already committed

Cwind

javaServlets

对于初学者来说,一个常见的误解是:当调用 forward() 或者 sendRedirect() 时控制流将会自动跳出原函数。标题所示错误通常是基于此误解而引起的。 示例代码:

protected void doPost() {

if (someCondition) {

sendRedirect();

}

forward(); // Thi

- 基于流的装饰设计模式

木zi_鸣

设计模式

当想要对已有类的对象进行功能增强时,可以定义一个类,将已有对象传入,基于已有的功能,并提供加强功能。

自定义的类成为装饰类

模仿BufferedReader,对Reader进行包装,体现装饰设计模式

装饰类通常会通过构造方法接受被装饰的对象,并基于被装饰的对象功能,提供更强的功能。

装饰模式比继承灵活,避免继承臃肿,降低了类与类之间的关系

装饰类因为增强已有对象,具备的功能该

- Linux中的uniq命令

被触发

linux

Linux命令uniq的作用是过滤重复部分显示文件内容,这个命令读取输入文件,并比较相邻的行。在正常情 况下,第二个及以后更多个重复行将被删去,行比较是根据所用字符集的排序序列进行的。该命令加工后的结果写到输出文件中。输入文件和输出文件必须不同。如 果输入文件用“- ”表示,则从标准输入读取。

AD:

uniq [选项] 文件

说明:这个命令读取输入文件,并比较相邻的行。在正常情况下,第二个

- 正则表达式Pattern

肆无忌惮_

Pattern

正则表达式是符合一定规则的表达式,用来专门操作字符串,对字符创进行匹配,切割,替换,获取。

例如,我们需要对QQ号码格式进行检验

规则是长度6~12位 不能0开头 只能是数字,我们可以一位一位进行比较,利用parseLong进行判断,或者是用正则表达式来匹配[1-9][0-9]{4,14} 或者 [1-9]\d{4,14}

&nbs

- Oracle高级查询之OVER (PARTITION BY ..)

知了ing

oraclesql

一、rank()/dense_rank() over(partition by ...order by ...)

现在客户有这样一个需求,查询每个部门工资最高的雇员的信息,相信有一定oracle应用知识的同学都能写出下面的SQL语句:

select e.ename, e.job, e.sal, e.deptno

from scott.emp e,

(se

- Python调试

矮蛋蛋

pythonpdb

原文地址:

http://blog.csdn.net/xuyuefei1988/article/details/19399137

1、下面网上收罗的资料初学者应该够用了,但对比IBM的Python 代码调试技巧:

IBM:包括 pdb 模块、利用 PyDev 和 Eclipse 集成进行调试、PyCharm 以及 Debug 日志进行调试:

http://www.ibm.com/d

- webservice传递自定义对象时函数为空,以及boolean不对应的问题

alleni123

webservice

今天在客户端调用方法

NodeStatus status=iservice.getNodeStatus().

结果NodeStatus的属性都是null。

进行debug之后,发现服务器端返回的确实是有值的对象。

后来发现原来是因为在客户端,NodeStatus的setter全部被我删除了。

本来是因为逻辑上不需要在客户端使用setter, 结果改了之后竟然不能获取带属性值的

- java如何干掉指针,又如何巧妙的通过引用来操作指针————>说的就是java指针

百合不是茶

C语言的强大在于可以直接操作指针的地址,通过改变指针的地址指向来达到更改地址的目的,又是由于c语言的指针过于强大,初学者很难掌握, java的出现解决了c,c++中指针的问题 java将指针封装在底层,开发人员是不能够去操作指针的地址,但是可以通过引用来间接的操作:

定义一个指针p来指向a的地址(&是地址符号):

- Eclipse打不开,提示“An error has occurred.See the log file ***/.log”

bijian1013

eclipse

打开eclipse工作目录的\.metadata\.log文件,发现如下错误:

!ENTRY org.eclipse.osgi 4 0 2012-09-10 09:28:57.139

!MESSAGE Application error

!STACK 1

java.lang.NoClassDefFoundError: org/eclipse/core/resources/IContai

- spring aop实例annotation方法实现

bijian1013

javaspringAOPannotation

在spring aop实例中我们通过配置xml文件来实现AOP,这里学习使用annotation来实现,使用annotation其实就是指明具体的aspect,pointcut和advice。1.申明一个切面(用一个类来实现)在这个切面里,包括了advice和pointcut

AdviceMethods.jav

- [Velocity一]Velocity语法基础入门

bit1129

velocity

用户和开发人员参考文档

http://velocity.apache.org/engine/releases/velocity-1.7/developer-guide.html

注释

1.行级注释##

2.多行注释#* *#

变量定义

使用$开头的字符串是变量定义,例如$var1, $var2,

赋值

使用#set为变量赋值,例

- 【Kafka十一】关于Kafka的副本管理

bit1129

kafka

1. 关于request.required.acks

request.required.acks控制者Producer写请求的什么时候可以确认写成功,默认是0,

0表示即不进行确认即返回。

1表示Leader写成功即返回,此时还没有进行写数据同步到其它Follower Partition中

-1表示根据指定的最少Partition确认后才返回,这个在

Th

- lua统计nginx内部变量数据

ronin47

lua nginx 统计

server {

listen 80;

server_name photo.domain.com;

location /{set $str $uri;

content_by_lua '

local url = ngx.var.uri

local res = ngx.location.capture(

- java-11.二叉树中节点的最大距离

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class MaxLenInBinTree {

/*

a. 1

/ \

2 3

/ \ / \

4 5 6 7

max=4 pass "root"

- Netty源码学习-ReadTimeoutHandler

bylijinnan

javanetty

ReadTimeoutHandler的实现思路:

开启一个定时任务,如果在指定时间内没有接收到消息,则抛出ReadTimeoutException

这个异常的捕获,在开发中,交给跟在ReadTimeoutHandler后面的ChannelHandler,例如

private final ChannelHandler timeoutHandler =

new ReadTim

- jquery验证上传文件样式及大小(好用)

cngolon

文件上传jquery验证

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<script src="jquery1.8/jquery-1.8.0.

- 浏览器兼容【转】

cuishikuan

css浏览器IE

浏览器兼容问题一:不同浏览器的标签默认的外补丁和内补丁不同

问题症状:随便写几个标签,不加样式控制的情况下,各自的margin 和padding差异较大。

碰到频率:100%

解决方案:CSS里 *{margin:0;padding:0;}

备注:这个是最常见的也是最易解决的一个浏览器兼容性问题,几乎所有的CSS文件开头都会用通配符*来设

- Shell特殊变量:Shell $0, $#, $*, $@, $?, $$和命令行参数

daizj

shell$#$?特殊变量

前面已经讲到,变量名只能包含数字、字母和下划线,因为某些包含其他字符的变量有特殊含义,这样的变量被称为特殊变量。例如,$ 表示当前Shell进程的ID,即pid,看下面的代码:

$echo $$

运行结果

29949

特殊变量列表 变量 含义 $0 当前脚本的文件名 $n 传递给脚本或函数的参数。n 是一个数字,表示第几个参数。例如,第一个

- 程序设计KISS 原则-------KEEP IT SIMPLE, STUPID!

dcj3sjt126com

unix

翻到一本书,讲到编程一般原则是kiss:Keep It Simple, Stupid.对这个原则深有体会,其实不仅编程如此,而且系统架构也是如此。

KEEP IT SIMPLE, STUPID! 编写只做一件事情,并且要做好的程序;编写可以在一起工作的程序,编写处理文本流的程序,因为这是通用的接口。这就是UNIX哲学.所有的哲学真 正的浓缩为一个铁一样的定律,高明的工程师的神圣的“KISS 原

- android Activity间List传值

dcj3sjt126com

Activity

第一个Activity:

import java.util.ArrayList;import java.util.HashMap;import java.util.List;import java.util.Map;import android.app.Activity;import android.content.Intent;import android.os.Bundle;import a

- tomcat 设置java虚拟机内存

eksliang

tomcat 内存设置

转载请出自出处:http://eksliang.iteye.com/blog/2117772

http://eksliang.iteye.com/

常见的内存溢出有以下两种:

java.lang.OutOfMemoryError: PermGen space

java.lang.OutOfMemoryError: Java heap space

------------

- Android 数据库事务处理

gqdy365

android

使用SQLiteDatabase的beginTransaction()方法可以开启一个事务,程序执行到endTransaction() 方法时会检查事务的标志是否为成功,如果程序执行到endTransaction()之前调用了setTransactionSuccessful() 方法设置事务的标志为成功则提交事务,如果没有调用setTransactionSuccessful() 方法则回滚事务。事

- Java 打开浏览器

hw1287789687

打开网址open浏览器open browser打开url打开浏览器

使用java 语言如何打开浏览器呢?

我们先研究下在cmd窗口中,如何打开网址

使用IE 打开

D:\software\bin>cmd /c start iexplore http://hw1287789687.iteye.com/blog/2153709

使用火狐打开

D:\software\bin>cmd /c start firefox http://hw1287789

- ReplaceGoogleCDN:将 Google CDN 替换为国内的 Chrome 插件

justjavac

chromeGooglegoogle apichrome插件

Chrome Web Store 安装地址: https://chrome.google.com/webstore/detail/replace-google-cdn/kpampjmfiopfpkkepbllemkibefkiice

由于众所周知的原因,只需替换一个域名就可以继续使用Google提供的前端公共库了。 同样,通过script标记引用这些资源,让网站访问速度瞬间提速吧

- 进程VS.线程

m635674608

线程

资料来源:

http://www.liaoxuefeng.com/wiki/001374738125095c955c1e6d8bb493182103fac9270762a000/001397567993007df355a3394da48f0bf14960f0c78753f000 1、Apache最早就是采用多进程模式 2、IIS服务器默认采用多线程模式 3、多进程优缺点 优点:

多进程模式最大

- Linux下安装MemCached

字符串

memcached

前提准备:1. MemCached目前最新版本为:1.4.22,可以从官网下载到。2. MemCached依赖libevent,因此在安装MemCached之前需要先安装libevent。2.1 运行下面命令,查看系统是否已安装libevent。[root@SecurityCheck ~]# rpm -qa|grep libevent libevent-headers-1.4.13-4.el6.n

- java设计模式之--jdk动态代理(实现aop编程)

Supanccy2013

javaDAO设计模式AOP

与静态代理类对照的是动态代理类,动态代理类的字节码在程序运行时由Java反射机制动态生成,无需程序员手工编写它的源代码。动态代理类不仅简化了编程工作,而且提高了软件系统的可扩展性,因为Java 反射机制可以生成任意类型的动态代理类。java.lang.reflect 包中的Proxy类和InvocationHandler 接口提供了生成动态代理类的能力。

&

- Spring 4.2新特性-对java8默认方法(default method)定义Bean的支持

wiselyman

spring 4

2.1 默认方法(default method)

java8引入了一个default medthod;

用来扩展已有的接口,在对已有接口的使用不产生任何影响的情况下,添加扩展

使用default关键字

Spring 4.2支持加载在默认方法里声明的bean

2.2

将要被声明成bean的类

public class DemoService {