Coremail邮件安全:2022重保最新钓鱼案件典型攻击手法复盘

2022重保进行时,Coremail作为中国头部邮件系统厂商,23年来的深耕经验得到各广大政企的信任,市场占有率高。

这也使得Coremail成为重保演练中,攻击队的重点攻击对象。

红队企图使用钓鱼邮件作为攻击手段,控制用户办公电脑,获取内网的各种登录账号和密码,进而得到办公网或者生产网的有用数据。

目前进行的攻防演练中,CAC邮件安全大数据中心(以下简称“CAC大数据中心”)通过客户反馈、发信行为分析、邮件内容特征检测、恶意URL检测、附件检测等多种方式,主动发现并处理了多起恶意邮件攻击。

总体攻击套路大同小异,典型案例分析如下,供各客户参考。

案例1►域名仿冒:仿冒安全部门要求员工自查

演练第一天,CAC大数据中心在例行的巡查工作中,发现了一例疑似针对某单位的恶意攻击行为。

如上图所示,攻击者冒充安全部门发送演练通知,

使用疑似失陷用户的企业邮箱,仿冒“集团安全中心”域名发邮件至公司用户。

邮件内容伪造内部的安全检查通知,附带一个加密压缩的附件,却在正文中展现解压密码。

根据Coremail合作伙伴-奇安信反病毒厂商验证,该压缩的文档【XX盾卫士】内含木马病毒。

攻击链分析如下

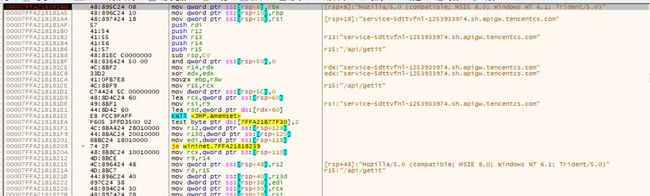

附件:

X盾卫士.exe bdcbeac76cf340e2f1e95d33a8ab2669

链接的C2为腾讯云函数 :http://service-5dttvfnl-1253933974.sh.apigw.tencentcs.com ,

ip为:49.234.243.251:443

样本是一个CS loader,会将加密得cs 代码解密并执行

Cs beacon会请求如下的云函数进行上线,样本到这里就分析完毕了。

如果是恶意的cs样本,设置后门上线后会被攻击者控制,可以执行多种恶意操作

案例2►发信人名称仿冒:主题人事部【安全承诺书】

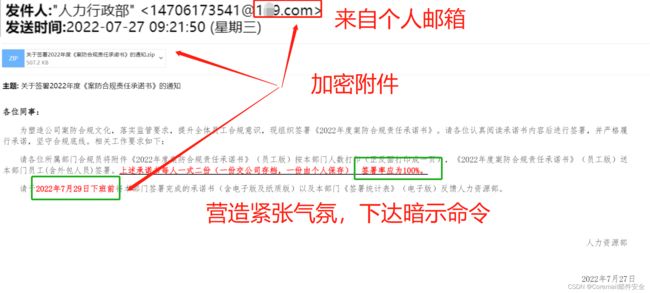

如上图所示,攻击者冒充HR发送通知,攻击者使用了【1X9个人邮箱】,只修改了信头的From信息来冒充人力行政部门发送责任承诺书的钓鱼邮件

邮件内容是正常的内部通知文本,附件携带一个无加密的zip压缩文件,压缩的文档是木马病毒。

攻击链分析如下

根据奇安信分析,该附件样本是利用快捷方式调用cmd去执行隐藏文件夹下恶意样本这种方式的恶意样本。

两个快捷方式:关于签署2022年度《案防合规责任承诺书》的通知.lnk 执行DS_Stores.bat

2022年度案防合规责任承诺书(员工).lnk 执行 DS_Stores.bat

bat脚本会复制下图中对应的tmp文件到系统%temp%路径下,并重命名为sihost.exe。

sihosts.exe然后执行,同时执行用于伪装的docx和pdf文档,删除对应的快捷方式

以上相关黑样本信息如下,奇安信云查都已置黑,引擎已添加特征:

wda.tmp/wdas.tmp 74f9d36041f0b0834e730b26356b9be7

DS_Store.bat 10ffb5f3b042e48a5668b08145fe5d03

DS_Stores.bat c77d2a492a51e5713559ae44de93da6d案例3►二级域名仿冒:主题:人事部【调薪通知】

如上图所示,冒充HR发送通知,攻击者进行了二级域名仿冒,用以发送钓鱼邮件。

值得注意的是,该公司邮件通讯录疑似泄露,该邮件群发抄送了多个部门。

邮件内容是正常的内部通知文本,同样附带了一个加密压缩的附件,压缩的文档是木马病毒,攻击方式是欺骗用户打开压缩包运行其中的文本,达到入侵或远控的目的。

木马病毒邮件典型特征

综上所述,三个主题的钓鱼邮件攻击手法都是一致的,使用加密或非加密的附件以绕过邮件厂商的反垃圾、反钓鱼、反病毒检测。

用户一旦点击后则会运行木马病毒,如果是恶意的cs样本,设置后门上线后会用户端电脑会被攻击者控制,一旦被远控,后果不堪设想。

Coremail建议防护策略

1、收到以上特征的可疑邮件,建议用其他社交方式与发信人取得联系,若确认为病毒邮件,则立刻上报公司安全部门

2、此类加密压缩的文件,如果您一定要打开,建议放到虚拟机的测试环境(断网)打开。

3、为了能将病毒邮件与正常邮件行为有所区分,建议日常发送加密压缩附件时,应该以其他手段将密码通知收件人,而不是放在正文。

4、若不小心点击了附件,建议马上切断中招PC的网络,并马上联系安全部门清理上网环境。

5、个人PC安装杀毒软件,并保持更新。

6、使用CACTER邮件安全网关提升防御机制。