什么密码,永远无法被黑客攻破?

在开始本文前,先给大家出个解谜题,密码是一句英文,开动你的脑筋吧,我们在本文结尾会揭晓答案:

密文:Cigumpz yin hvq se

提示:和身份有关的一切

说起破译密码,就不得不提一个人,这个人:成功进入麦当劳的点餐系统,成功闯入“北美空中防护指挥系统”,成功侵入美国著名的“太平洋电话公司”的通信网络系统,成功攻击美国联邦调查局的网络系统,成功黑入摩托罗拉、诺基亚等高科技公司内部系统,造成总计数十亿美元经济损失,他——就是被称为世界头号黑客的凯文·米特尼克(Kevin Mitnick)。

由此可见,我们生活在一个多么不安全的社会。

早起刷刷新闻,点开 APP 登录后,系统弹出一个“是否允许获取设备信息”、“是否允许访问您设备上的照片、媒体内容和文件”等等的提示,如果选择“不允许”,很多 APP 就无法正常使用,于是个人信息被一览无余。

迫不得已授权信息后,看看科技行业又发生了什么大事,后知后觉发现 AMD 数据被盗了,一个名为 RansomHouse 的勒索组织声称拥有超过 AMD 450GB 数据,原因是——AMD 安全系统弱爆了,员工将诸如“password”、“123456”、“Welcome1”、“amd123”设为密码,破译起来简直小菜儿;员工密码弱爆不要紧,AMD 安全部门密码也半斤八两,简直是还没等黑客出手,自己先送上门。

进入公司,刷门禁卡,信息再次被写字楼收集;吃饭时,饿了么等 APP 或者小程序点餐,身份信息授权又来一次,不情不愿同意,毕竟人是铁饭是钢。

个人信息裸奔似乎已经成了常态,让人无处遁逃,接踵而至的就是个人信息被随意买卖,“接不完”的骚扰电话。

我们似乎想获得一个密码,这个密码永远不会被破解,所以我们试图去设置复杂的密码,然而:

1. 密码长度不能保证密码安全

费尽心机想了 8 位密码,然而根据《2022 弱密码报告》显示,在暴力攻击使用的密码中,93% 至少包含 8 个字符,41% 至少包含 12 个或更多字符。

2. 密码复杂性无法防止凭据被盗

想了 8 位密码不管用,那么如果是大小写字母+符号+数字呢?

也一样弱爆。

《2022 弱密码报告》显示,68% 的密码泄露至少包含两种不同类型的字符。超过 2000 万个泄露的密码,包括大写、小写字母和数字;超过 150 万个泄露的密码包括大写、小写字母、数字和特殊字符。

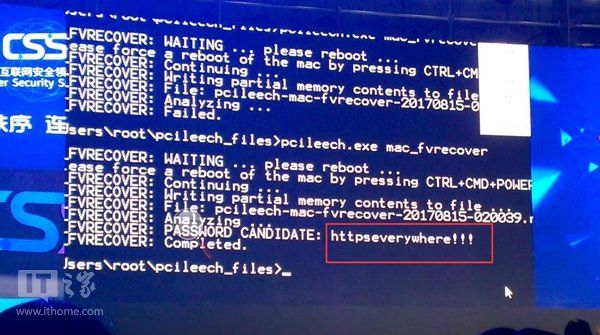

下面,让我们看看世界头号黑客——凯文·米特尼克是怎么破解密码的。破解密码需要一款特殊设备,通过 USB 接口读取用户目标电脑内存中的信息,重启后它会分析用户数据,从而获取电脑的开机密码。凯文先拿自己开刀,启动设备后,经过一番不那么复杂的操作,大屏幕上便显示出了凯文 MacBook Air 的开机密码。

那么,有没有不容易被破解的密码呢?

还是有的。

加密的情书

1897 年,40 岁的作曲家爱德华·埃尔加将一封写了 87 个字母的密信寄给了他的一位朋友的继女,23 岁的朵拉·潘妮。这封信到底传递了什么信息呢?是爱而不得的情书,还是求助信,亦或加密的乐谱?

至今未被破解。

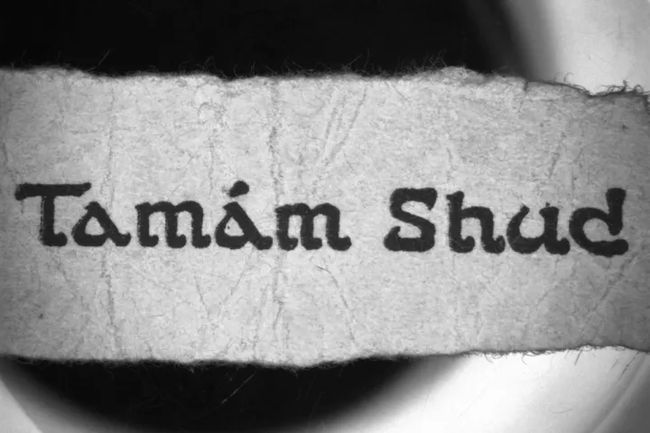

死亡密码

1948 年,澳大利亚阿德莱德海滩发现了一具身份不明男子的尸体。死者口袋里有一张小纸条,上面写着“Taman shud”,波斯语的意思是,“结束”。这张纸条是从一本罕见的新西兰版《鲁拜集》上撕下来的,在被谋杀当晚附近的一辆未上锁的汽车中找到的。

本书后面还有五行铅笔写的密码,至今未被破解,这个案子也就成了一桩悬案。

WRGOABABD

MLIAOI

WTBIMPANETP

MLIABOAIAQC

ITTMTSAMSTGAB

看到这里,大家还记得本文开头给大家出的题目么?

密文:Cigumpz yin hvq se

提示:和身份有关的一切

这个密码是维吉尼亚密码,该密码操作简单易用,但是又很难被破解,将 26 个字母位移成一个表。破解者需要先获得密钥,然后再根据密钥破解明文。

密钥的长度要和明文长度相同,如果少于,则需要重复密钥直到和明文长度相同。

让我们回到题目,先破解密钥,根据提示“和身份有关的一切”,密钥是:Authing

我们先将密钥和明文长度保持一致,密文“Cigumpz yin hvq se”长度为 15 个字母,密钥 Authing 长度为 7 个字母,于是密钥补全为:AuthingAuthingA

根据密钥第一个字母 A 对应 A 字母表,密文第一个字母 C 位于 C 列,得出明文第一个字母为 C;

密钥第二个字母 U 对应 U 字母表,密文第二个字母 i 位于 O 列,得出明文第二个字母为 O;

密钥第三个字母 T 对应 T 字母表,密文第三个字母 g 位于 n 列,得出明文第三个字母为 n;

以此类推,最后得出明文为:Connect you and me.

图片

由此,维吉尼亚密码方便之处在于——我们只需要想一句话+一个密钥,就可以得到一个很难被破译的密码了,双重保护,是不是很方便!

点击下方网址,立刻生成

https://www.qqxiuzi.cn/bianma/weijiniyamima.php

仅仅有很难被破译的密码是远远不够的,通过实施**多因素身份验证(MFA)**为帐户添加额外的安全层,成为防止数据泄露的最佳安全实践方法。

思科顾问首席信息安全官、俄亥俄州立大学前首席信息安全官海伦·巴顿(Helen Patton)表示,“商品化的网络威胁,特别是勒索软件集团,加上远程工作的急剧增加,使 MFA 需求增大。不断变化的技术,我们必须应对的威胁行为者的变化,我们管理支付方式的变化 - 所有这些都导致我们需要更好,更普遍地使用 MFA。使用 MFA 后,消费者和员工经常将接收带有一次性密码(OTP)的短信或电子邮件的额外步骤视为登录过程的繁琐且不必要的步骤。”

多因素身份验证是一种非常简单的安全实践方法,它能够在用户名称和密码之外再增加一层保护。启用多因素身份验证后,用户进行操作时,除了需要提供用户名和密码外(第一次身份验证),还需要进行第二次身份验证,多因素身份验证结合起来将为您的账号和资源提供更高的安全保护。

MFA 建立了一个多层次的防御,使没有被授权的人更难访问计算机系统或网络。MFA 由 2 个或 3 个独立的凭证进行验证,这些凭证主要包含以下三个要素:

所知道的内容:用户当前已经记忆的内容,最常见的如用户名密码等;

所拥有的物品:用户拥有的身份认证证明,最常见的方式有 ID 卡、U 盾、磁卡等;

所具备的特征:用户自身生物唯一特征,如用户的指纹、虹膜等。

在多因素身份验证提供多层保护的情况下,Authing 自适应多因素认证会评估企业用户在请求访问时呈现的风险,查看用户设备和位置等详细信息以了解上下文,保障身份互联、数据互通等能力,让业务流转加速,提升企业整体效率,实现数据、身份、业务的闭环,以「身份中台」为底座,通过「零信任」安全架构,加速企业数字化转型进程。

MFA 提高了安全性,即使一个凭据遭到入侵,未经授权的用户也无法满足第二个身份验证要求,并且也无法访问目标用户的身份空间、计算设备、网络或数据库。

已在企业中实施自适应多因素认证的用户还可以通过单点登录(SSO)继续加强身份验证和授权,单点登录(SSO)允许用户对多个服务使用一组凭据,用户只需输入一套账号密码,即可登录所有业务系统,无需在多应用之间频繁切换,以此保证企业员工在任何地方、任何地点、任何计算机上无缝访问多个应用程序,提高了员工和 IT 的生产力,优化了用户体验。

单点登录(SSO)可以帮助降低员工因需要输入多个账号和密码带来的沮丧情绪,而自适应多因素认证 MFA 允许他们在登录严格权限的程序或网络之前验证用户身份,二者结合使用,保证了企业和员工信息的安全性,提高了客户信任度,降低了运营成本。

客户案例

某高科技企业内部使用了多套系统,且各个账号体系对于密码的安全等级需求也不一致,导致员工在不同系统切换时,需要多次进行身份验证,如果验证不成功,还得找 IT 部门更换密码,造成体验不佳,极大地影响了工作效率。

Authing 为其提供了两种解决方案。

一方面,Authing 提供了统一权限管理、员工全生命周期管理等能力,提高了企业管理团队工作效率。另一方面,Authing 提供了自定义密码强度及轮换、自定义加密等级等基于低代码和 Serverless 能力,符合了安全性与合规性要求。

关于 Authing

Authing 身份云是国内唯一以开发者为中心的全场景 IDaaS 服务商,以身份及服务的云计算视角,基于多租户云原生架构,集成了所有主流身份认证协议,遵循不同国家和行业的合规性要求,在所有 SaaS 软件和数亿用户中建立高安全、高性能、高生产力的统一身份认证平台,支持所有企业和开发者便捷灵活接入,满足各类场景化需求。

目前,Authing 身份云已帮助 20,000+ 家企业和开发者构建标准化的用户身份体系,感谢可口可乐、元气森林、招商银行、中国石油、三星集团等客户选择并实施 Authing 解决方案。