应急响应基础和工具使用实例

主要是应急响应的完整流程和用得到的工具演示,文末会有个人观看蓝队报告后总结的摘要,建议看看

目录

应急响应

应急相应的流程:

基本信息查看

攻击分类以及处置:

黑页

遭遇DDOS

Windows日志分析记录:

挖矿病毒过程演示:

结合挖矿病毒实例报告分析:

处置挖矿病毒:

溯源

工具:

工具的简单使用

WireShark:流量分析方法。

D盾演示:

科来工具流量分析:

科来的主要使用场景:

实例报告分析

报告1:

报告2:

报告3:溯源攻击者

报告4:

报告5:

报告6:

应急响应

应急相应的流程:

- 确定攻击时间

- 查找攻击线索

- 梳理攻击流程

- 实施解决方案

- 定位攻击者(溯源)

基本信息查看

- 检查账户信息(陌生账号)net user cat/etc/passwd

- 检查启动项 dos 命令输入 wmic startup list full

- 查看进程信息:任务管理器 ps -aux

- 检查补丁信息:Systeminfo uname -a

- 查看系统日志 eventvwr

- 检查注册表/服务 regedit/service.msc

- 用户连接情况 netstat

- 查看用户登录情况 quser who/last/lastb(失败的)

- 近期修改文件 看文件详细信息 find / -ctime -1 -print

- 查看网站日志 一般在应用服务的log目录

- 查看数据库的修改情况 数据库日志里

- 检查防护设备日志

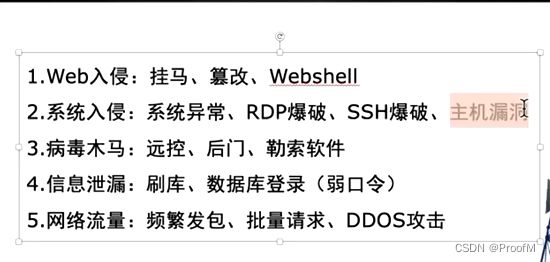

攻击分类以及处置:

首先就是有条件断网的,先断网再处理。

黑页

挂黑页,主页被替换。首先恢复正常业务,漏洞杀掉,后门删除,找到攻击路径

遭遇DDOS

大流量:买高防机房IP , 流程→流量发送到服务器的,发到购买的高防机房IP进行流量清洗→回源,这样可以保证本身业务的稳定。

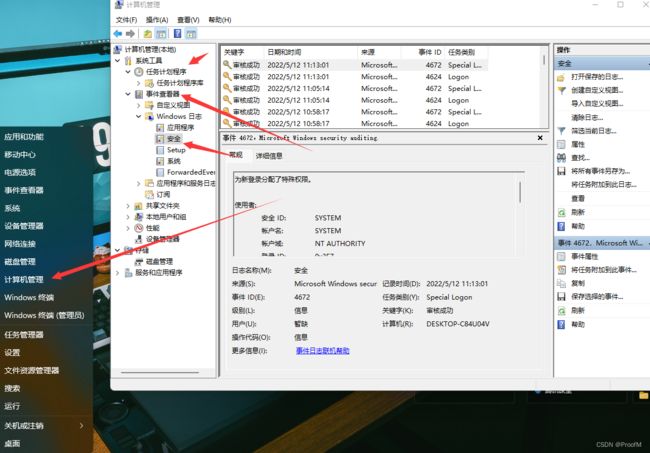

Windows日志分析记录:

- 这里简单讲一下,如果发现被攻击了查看,(被攻击前看不出东西,攻击前主要是进行补丁防御)ctrl+r输入eventvwr ,或者图片的路径。

- 日志分析:被攻击后主要看看4624→登录成功,4625→登录失败,通过筛选可以快捷一点。可以看到连接IP等。

- 审计工具:360星图。搭建方式CSDN很好搜,而且讲的很好,我发一个我看过的Web日志安全分析工具——360星图简单介绍与使用_W小哥1的博客-CSDN博客_360星图

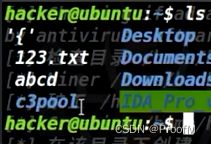

挖矿病毒过程演示:

先了解下这是个怎么过程。注意在虚拟机上测试。代码就不贴了,看看流程就好

在Ubuntu虚拟机上输入命令。这仅是测试,不存在计划任务,保护进程的命令。

下载好了会有c3pool目录

输入top命令,查看进程占有率

执行程序

ls

./xmrig //xmirg经常是挖门罗币的程序,其他的还有kpccv这个再查看进程占有率:top

最后关掉终端:再打开输入top查看是否存在xmrig这个进程了。有的话,找到对应的PID,然后sudo kill -9 PID 关掉进程。再查看。

结合挖矿病毒实例报告分析:

发现和确认情况:

- 一次真实的挖矿事件的报告:top查看到cpu占有率99.9%,然后发现了挖矿进程,这里假设PID 1000,通过命令 netstat -anp | grep 1000 查看到这个进程连接了一个IP,然后把这个IP放到微步情报搜索一下:能看到标签:矿池,

- 回到主机查看history,目的是看攻击者操作了什么,但是被删除(history -c)

- 查看系统定时任务:crontab -l (定时启动程序)查看到进程 kpccv.sh,我们可以查看下这个sh文件的内容。

- kpccv文件的内容经过两次base64解码,查看到源码

- 查看下自己系统的登录信息:last →登录记录缺失了一段时间。肯定存在问题

- 查看下登录失败的记录:lastb,发现了很多登陆失败,明显存在爆破的情况。

- 最后判断出确实是挖矿病毒

处置挖矿病毒:

- 断网,删除计划任务:进入编辑模式crontab -e 删除其中的语句

- 删除进程:top查看使用率最高的进程→kill -9 PID 注意挖矿木马的进程可能随机名

- 删除挖矿执行脚本: rm /root/.kpccv.sh

- 观察情况→ 一段时间又启动了→ 判断可能存在守护进程

- 再重复之前的操作:计划任务删除(crontab -e)→ wq

- 结束主程序→还要观察下,确定不会再产生了才行。

溯源

- 异常登录分析:这里的事件日志查看到:内网的主机作为跳板机,通过爆破登录的主机

- 挖矿脚本解码分析:代码可能存在服务器域名和攻击者信息。挖矿木马的程序代码中一定存在程序下载服务器IP地址。

- netstat -anp | grep PID 看的到连接的IP →这个IP放在微步情报分析

工具:

- D盾 Webshell查杀

- 河马 webshell查杀

- 火绒剑 查看进程,内核,服务等

- RootKit Hunter linux查杀工具 查杀rootkit

- PCHunter window 查看工具(能看系统信息,网络注册表,启动信息等)→对比科来的话还是科来好一点

- 360星图

工具的简单使用

WireShark:流量分析方法。

这是分析一个CTF题目,主要就是被盲注的日志,通过分析日志找出flag,数据包找不到了。大概知道下日志的关键信息:一条举例的盲注语句(题目也是此格式的数据):id=1’ and ascii(substr(databse(),1,1))>40

gopher协议:请求包的一个特征就是URL解码两次。

- 选中HTTP请求,跟踪请求,可以看到攻击者的攻击方式

- 数据过大时,筛选,只要HTTP协议的请求,http.request.method == "GET" or http.response.code == 200

- 数据包过大,导出数据包,点击file-Export Packet Dissections—>后面选择TXT,CSV都可以,文本比较乱的话使用notepad打开,使用插件→URLdecode

- 内容较多还是得筛选。 .代表任意字符,*代表任意多个 复制标记文本。

- 这里是一个盲注的日志,最后筛选时,通过正则 id.* 40 意思就是:id 开头的任意字符,所有的40结尾的数据。最后拼接出flag。

D盾演示:

搜索下载很简单,通过把源码放进去,D盾通过匹配特征分析,一般来说级别为5的是危险文件。要注意审查

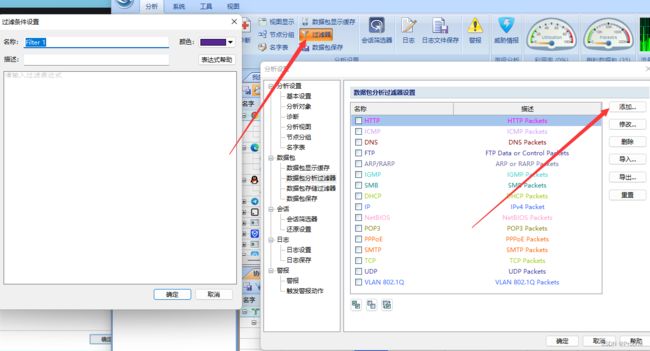

科来工具流量分析:

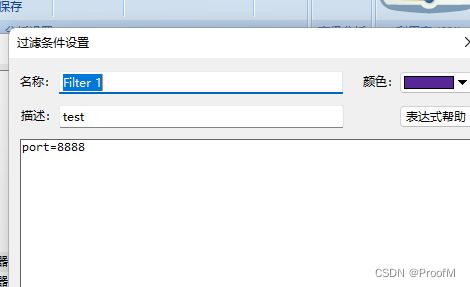

过滤器的使用:这里有很多的选项,勾选上就是只抓某个协议的包。

比如抓取本地8888端口的流量。

点击确定,勾选上。再重新开始测试,这是应该是没数据包的。

然后浏览器访问下 www.baidu.com:8888 ,能够看到这里出现了你的访问流量。

科来的主要使用场景:

病毒分析,客户现场中病毒。(我们不一定要去现场)通过客户现场搭建镜像,搭建虚拟机,在本地使用科来分析病毒的来龙去脉以及生存周期。

实例报告分析

这些都是蓝队的报告:都是真实的事件,总结后的大概信息。

报告1:

攻击者通过漏洞打进服务器。看日志文件。。上传了文件(看看文件内容)。查看到可疑的IP放到微步社区检测——继续看攻击者:攻击者getshell后,内网穿透,通过反向连接——利用拿下的内网主机,利用已知密码进行撞库,或通过别的方式--》横向移动,登录了别的主机,有的网段之间存在限制,利用别的网段可以访问内网特定的服务器。这些登录信息能够从enentvwr看到:4624登录成功,4625登录失败,如果是爆破主机,一定会存在大量的登录失败。

报告2:

这只是一个反制的报告。没有很完全

通过态势感知发现恶意攻击,IP放在fofa搜索,找到域名,扫描网站,找到后台,尝试登陆等

报告3:溯源攻击者

安全设备告警,微步搜索下IP,根据微步的情报找到域名,找到博客,ping博客的地址是可以找到github的,从博客看看信息,发现了他的豆瓣还有信息。解析域名,得到了历史域名解析记录(www.virustotal.com),查询到之前使用的IP和域名,再信息收集,后来得到了IP,得到了个省的网站,弱口令进去查询人,拿到手机号,继续通过手机号搜索人。

报告4:

态势感知发现恶意IP对我方资产进行扫描,拿到攻击者IP,查看一下,使用历史域名解析网站搜一下(www.virustotal.com),又发现解析的域名。。域名拿去whois查询(大公司不一定真实)。。发现了攻击者的QQ和姓名,使用社工库。通过IP查询攻击者地址。

在线子域名查询子域名收集,收集那个人的网站的子域名。不行,再找fofa试试,,开放了22端口,超级弱口令工具跑一下出来了,但是进不去。

报告5:

云平台检测到了扫描行为,蜜罐收集到了端口扫描的信息。ip拿去fofa访问,发现端口,御剑扫描后台,发现了ThinkPHP的V3.2.5,扫描后台。。数据库root,root,ThinkPHP还是可以继续利用。。(反序列化的漏洞。) 数据库可以写马,可以尝试。。

报告6:

查看态势感知发现IP,攻击目标,对IP的操作:查询IP位置。whois查询,对于陌生的邮箱,搜索一下,可能会是企业内的邮箱,公司名字出来了。。。MAC地址也能用,手机号拿去微信,支付宝,钉钉(先添加到通信录再看朋友),微博(搜ID), 领英APP也会有个人信息的。。

小知识:谷歌浏览器搜 XXXX公司名 XXX姓名 招标 ——》这是公示的信息,八成有的

谷歌浏览器搜索必须有的元素→例如人名 加上双引号