网安学习-应急响应2

目录

必备知识点

准备工作

#案例一:windows+IIS+SQL日志搜索

#案例二:linux+BT+Nginx+TP5日志后门

#案例三:简单分析日志

ELK

Splunk

此后如竟没有炬火,我便是唯一的光。

必备知识点

- 熟悉常见的web安全攻击技术

- 熟悉相关日志启用以及存储查看等

- 熟悉日志中记录数据分类和分析等

准备工作

- 收集目标服务器信息

- 部署相关分析软件和平台等

- 整理相关安全渗透测试工具指纹库

- 针对异常表现第一时间整理思路

从受害方提供的信息预估入侵面以及权限面进行排查,分为有明确信息和无明确信息两种情况:

- 有明确信息的情况(基于时间、操作、指纹等)

- 基于时间:如果被攻击者提供了文件被修改的时间、异常登录时间,那么我们就可以锁定这一时期的相关日志,进行查询,就不需要对整个日志进行翻阅,从而能够更加有针对性的对攻击事件进行分析。

- 基于操作:如果被攻击者可以提供类似于被删除、被加密的数据、文件的位置,如数据库、磁盘等等,那么我们就可以通过攻击者的操作判断出攻击者攻击的目标,并且有可能分析出攻击的过程。

- 基于指纹:如果被攻击者只说是网页被修改、网站被上马,那么我们可以根据攻击工具的指纹、病毒、木马的指纹等判断攻击者使用了什么工具。

- 无明确信息的情况

- web漏洞:检查源码类别和漏洞情况

- 中间件漏洞:检查对应版本和漏洞情况

- 第三方应用漏洞:检查是否存在漏洞应用

- 操作系统漏洞:检查是否存在系统漏洞

- 其他安全问题:检查相关用户口令以及后门扫描

#案例一:windows+IIS+SQL日志搜索

目前使用IIS很少了,IIS图形化界面相对好理解,先来做这个实验。

使用IIS搭建时,可以看到日志这个功能。

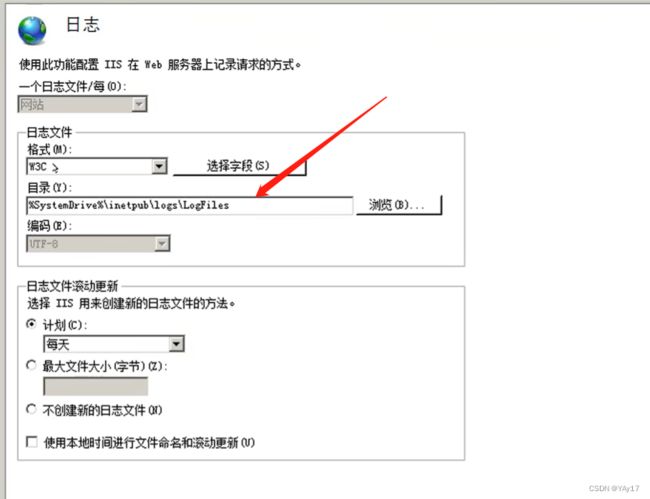

点击之后是可以看到,对应的日志文件的存储地址。还可以看到格式为W3C(后面会用到)

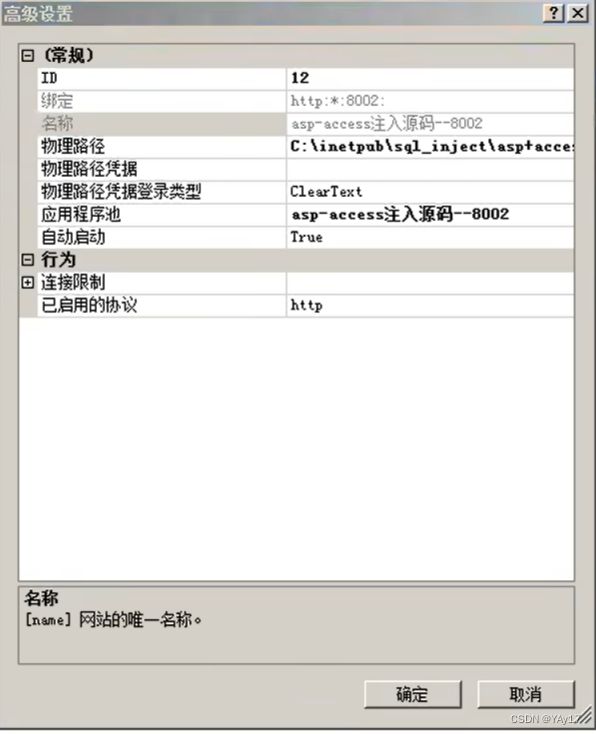

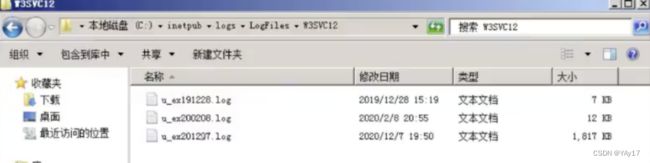

通过高级设置可以找到相关的一些信息,比如说ID是12。我们在找到日志文件的目录的时候,会发现有许多的日志文件。日志文件的命名规则是由格式+ID构成的。

查看具体的日志内容:

以上便是日志的全部内容,可以清楚的看到时间、源IP地址、请求方式、请求的资源、参数等以及还有状态码等信息。

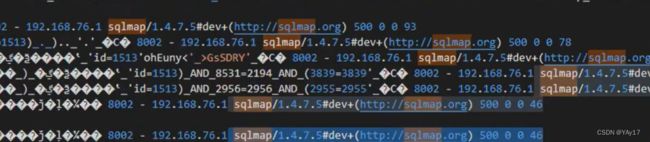

我们可以查找特定的关键字,比如说针对sql注入,就可以查询select 、information等关键字。

当然还可以查询工具的指纹。比如sqlmap。

上面的日志就告诉我们有sql注入攻击,攻击者使用的是sqlmap工具。

#案例二:linux+BT+Nginx+TP5日志后门

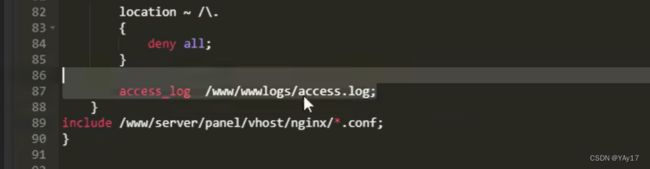

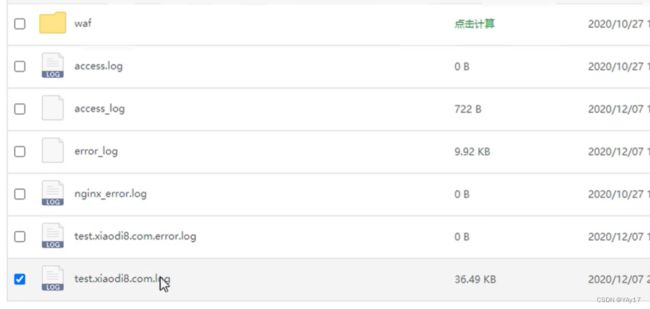

找到对应的目录;从宝塔下载日志到本地

之所以下载下来是便于查看,分析。 接下来便是分析日志文件的内容。

上面便可以发现,攻击者在扫描文件,像御剑等这样的工具。

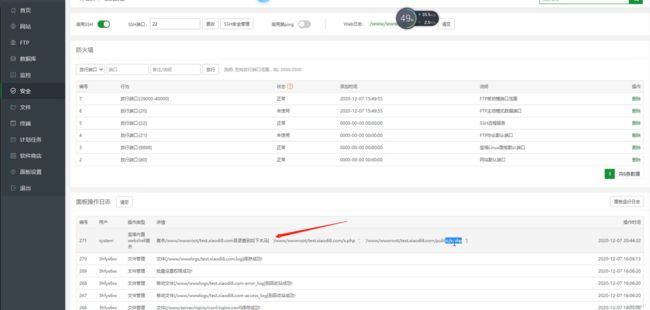

这个还可以清楚的看到antSword,显而易见了,攻击者使用了蚁剑。并且还可以判断出在网站的目录下面被上传了webshell文件x.php。

这个还可以清楚的看到antSword,显而易见了,攻击者使用了蚁剑。并且还可以判断出在网站的目录下面被上传了webshell文件x.php。

当然BT是有自带的webshell后门查杀的功能。如下:

#案例三:简单分析日志

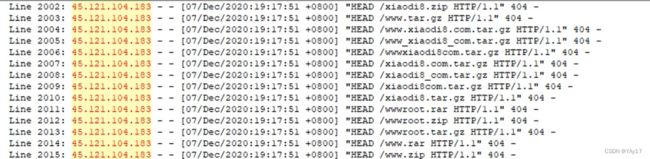

xiaodi老师拿着自己的博客分析了一波 :)逮住了两个弟弟:)

好家伙这个鸟毛,一直在扫描。 之后得到IP地址,便可以查该IP地址的所属地。

之后有学习到几个工具:

先说下,接下来的实验背景,某真实hvv行动中,RT通过Struts2成功打穿,扒下来的日志如下:

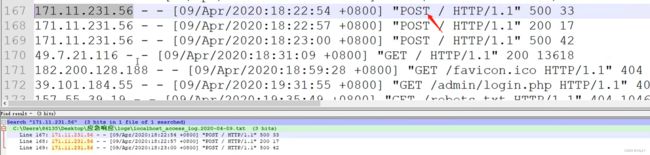

被攻击者提供的时间为四月九号。那就先来看一下四月九号的日志吧。

ELK

开源实时日志分析的ELK平台,有ElasticSearch、Logstash和Kiabana三个开源的项目组成,在企业级日志管理平台中十分常见。

Splunk

Splunk使用最广泛的日志管理平台之一。Splunk实时监控日志和数据。Splunk的多功能性使其能够从网络中的几乎任何设备或应用中获取日志数据。使用时,可以使用搜索栏查看实时和历史数据。还有搜索建议可帮助你更轻松地找到所需信息。

网络管理员必备的10个优秀日志分析工具

这里实验使用的是360星图。下载之后需要进行配置一下:

就是这里需要配置下,加上我们的日志文件存放的路径即可。其他的不无需配置,当然也是可以根据自己的需求来配置。

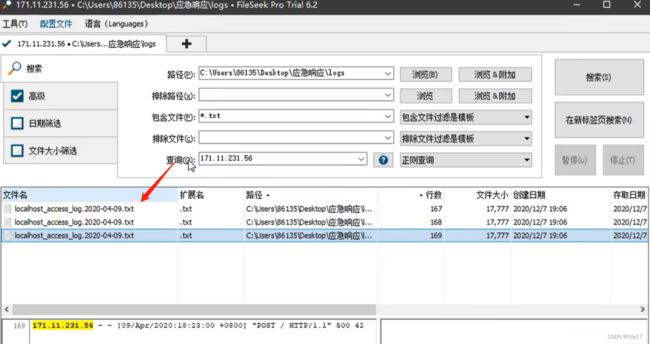

根据上面的日志,查询到相关的可以的IP地址171.11.231.56 使用360星图来查询。

发现该IP地址就仅仅在四月九号出现,也刚好就是我们一开始分析到的三个地方。

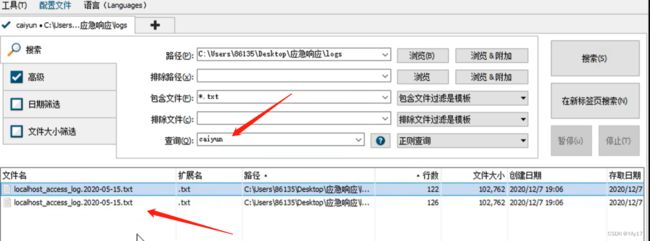

再根据攻击者提供的后门相关文件为caiyun.jsp 那么继续使用星图查询关键字caiyun。

查到了IP地址为111.198.88.85在五月15号的时候访问了webshell文件,那肯定攻击者就是他了,其他的人怎么会知道这个文件呢?

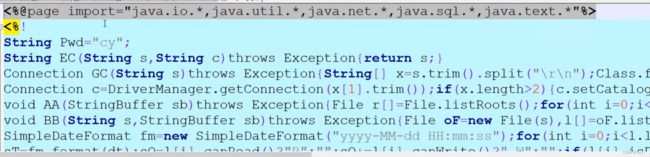

找到这个文件,看到以上内容。 发现文件中的内容有着Pwd=“cy” 在使用星图查询关键字Pwd

发现了2020-04-09.log文件中有着相关的内容,而其他的文件只是涉及Pwd而已,并不是真正的文件上传的时候的操作。打开看一下。

刚好匹配我们看到的jsp木马文件中的内容。看来这就是上传文件了。锁定了IP地址,可以查看以下IP所属地。

(xd老师根据qq的搜索功能,搜了以下彩云,哈哈哈哈哈,搜到了网名为彩云的这个鸟毛)

由于自己最近也在参加hvv,这部分的学习相当于顺便复习知识点了。